الملخص

تصف هذه المقالة كيفية تمكين بروتوكول بروتوكول أمان طبقة النقل (TLS) الإصدار 1.2 في بيئة Microsoft System Center 2016.

مزيد من المعلومات

لتمكين إصدار بروتوكول TLS 1.2 في بيئة مركز النظام، اتبع الخطوات التالية:

-

تثبيت التحديثات من الإصدار.

تلاحظ-

يجب ترقية أتمتة إدارة الخدمة (SMA) ومؤسسة موفر الخدمة (SPF) إلى مجموعة التحديثات الأحدث لأن UR4 ليس لديه أي تحديثات لهذه المكونات.

-

بالنسبة إلى أتمتة إدارة الخدمة (SMA)، قم بالترقية إلى تحديث مجموعة التحديثات 1، وقم أيضا بتحديث حزمة إدارة SMA (MP) من صفحة ويب Microsoft Download Center هذه.

-

بالنسبة إلى Service Provider Foundation (SPF)، قم بالترقية إلى Update Rollup 2.

-

يجب ترقية System Center Virtual Machine Manager (SCVMM) إلى تحديث مجموعة التحديث 3 على الأقل.

-

-

تأكد من أن الإعداد يعمل كما كان قبل تطبيق التحديثات. على سبيل المثال، تحقق مما إذا كان يمكنك بدء تشغيل وحدة التحكم.

-

تغيير إعدادات التكوين لتمكين TLS 1.2.

-

تأكد من تشغيل جميع خدمات SQL Server المطلوبة.

تثبيت التحديثات

|

تحديث النشاط |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

تأكد من تثبيت كافة تحديثات الأمان الحالية ل Windows Server 2012 R2 أو Windows Server 2016 |

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

|

تأكد من تثبيت .NET Framework 4.6 على كافة مكونات System Center |

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

|

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

|

|

نعم |

لا |

نعم |

نعم |

لا |

لا |

نعم |

|

|

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

1 System Center Operations Manager (SCOM)

2 System Center Virtual Machine Manager (SCVMM)

3 System Center Data Protection Manager (SCDPM)

4 System Center Orchestrator (SCO)

5 Service Management Automation (SMA)

6 Service Provider Foundation (SPF)

7 Service Manager (SM)

تغيير إعدادات التكوين

|

تحديث التكوين |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

|

|

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

نعم |

|

|

نعم |

لا |

نعم |

نعم |

لا |

لا |

لا |

.NET Framework

تأكد من تثبيت .NET Framework 4.6 على كافة مكونات System Center. للقيام بذلك، اتبعهذه الإرشادات.

دعم TLS 1.2

تثبيت تحديث SQL Server المطلوب الذي يدعم TLS 1.2. للقيام بذلك، راجع المقالة التالية في قاعدة معارف Microsoft:

3135244 دعم TLS 1.2 ل Microsoft SQL Server

تحديثات مركز النظام المطلوب 2016

يجب تثبيت SQL Server 2012 Native client 11.0 على كافة مكونات System Center التالية.

|

مكون |

الدور |

برنامج تشغيل SQL المطلوب |

|

Operations Manager |

Management Server وWeb Consoles |

SQL Server 2012 Native client 11.0 أو Microsoft OLE DB Driver 18 for SQL Server (مستحسن). ملاحظة يتم إصدار Acrobat Reader من قِبل شركة Adobe Systems Inc.. Microsoft OLE DB Driver 18 for SQL Server مدعوم مع Operations Manager 2016 UR9 والإصدارات الأحدث. |

|

Virtual Machine Manager |

(غير مطلوب) |

(غير مطلوب) |

|

منسق |

خادم الإدارة |

SQL Server 2012 Native client 11.0 أو Microsoft OLE DB Driver 18 for SQL Server (مستحسن). ملاحظة يتم إصدار Acrobat Reader من قِبل شركة Adobe Systems Inc.. Microsoft OLE DB Driver 18 for SQL Server مدعوم مع Orchestrator 2016 UR8 والإصدارات الأحدث. |

|

إدارة حماية البيانات |

خادم الإدارة |

SQL Server 2012 Native client 11.0 |

|

Service Manager |

خادم الإدارة |

SQL Server 2012 Native client 11.0 أو Microsoft OLE DB Driver 18 for SQL Server (مستحسن). ملاحظة يتم إصدار Acrobat Reader من قِبل شركة Adobe Systems Inc.. Microsoft OLE DB Driver 18 for SQL Server مدعوم مع Service Manager 2016 UR9 والإصدارات الأحدث. |

لتنزيل Microsoft SQL Server 2012 Native Client 11.0 وتثبيته، راجع صفحة ويب Microsoft Download Center هذه.

لتنزيل برنامج تشغيل Microsoft OLE DB 18 وتثبيته، راجع صفحة ويب Microsoft Download Center هذه.

بالنسبة إلى System Center Operations Manager و Service Manager، يجب أن يكون ODBC 11.0 أو ODBC 13.0 مثبتين على كافة خوادم الإدارة.

تثبيت تحديثات System Center 2016 المطلوبة من مقالة قاعدة المعارف التالية:

4043305 وصف تحديث مجموعة التحديثات 4 ل Microsoft System Center 2016

|

مكون |

2016 |

|

Operations Manager |

تحديث مجموعة التحديثات 4 ل System Center 2016 Operations Manager |

|

Service Manager |

تحديث مجموعة التحديثات 4 ل System Center 2016 Service Manager |

|

منسق |

تحديث مجموعة التحديثات 4 ل System Center 2016 Orchestrator |

|

إدارة حماية البيانات |

تحديث مجموعة التحديثات 4 ل System Center 2016 Data Protection Manager |

ملاحظه تأكد من توسيع محتويات الملف وتثبيت ملف MSP على الدور المقابل.

شهادات SHA1 و SHA2

تقوم مكونات System Center الآن بإنشاء كل من شهادات SHA1 و SHA2 الموقعة ذاتيا. هذا مطلوب لتمكين TLS 1.2. إذا تم استخدام الشهادات الموقعة من CA، فتأكد من أن الشهادات إما SHA1 أو SHA2.

تعيين Windows لاستخدام TLS 1.2 فقط

استخدم أحد الأساليب التالية لتكوين Windows لاستخدام بروتوكول TLS 1.2 فقط.

الأسلوب 1: تعديل السجل يدويا

الهامه

اتبع الخطوات الواردة في هذا القسم بعناية. قد تحدث مشاكل خطيرة إذا قمت بتعديل السجل بشكل غير صحيح. قبل تعديله، قم بإجراء نسخ احتياطي للسجل لاستعادته في حالة حدوث مشاكل.

استخدم الخطوات التالية لتمكين/تعطيل كافة بروتوكولات SCHANNEL على مستوى النظام. نوصي بتمكين بروتوكول TLS 1.2 للاتصالات الواردة؛ وتمكين بروتوكولات TLS 1.2 وTLS 1.1 وTLS 1.0 لجميع الاتصالات الصادرة.

ملاحظة يتم إصدار Acrobat Reader من قِبل شركة Adobe Systems Inc.. لا يؤثر إجراء تغييرات السجل هذه على استخدام بروتوكولات Kerberos أو NTLM.

-

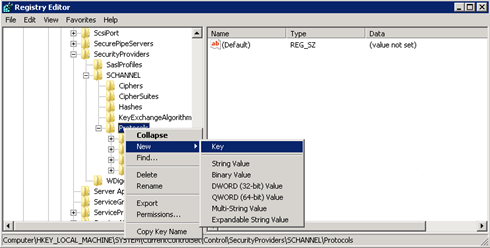

ابدأ تشغيل "محرر السجل". للقيام بذلك، انقر بزر الماوس الأيمن فوق "ابدأ"، واكتب regedit في المربع "تشغيل"، ثم انقر فوق "موافق".

-

حدد موقع مفتاح السجل الفرعي التالي:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

انقر بزر الماوس الأيمن فوق المفتاح Protocol ، وأشر إلى جديد، ثم انقر فوق المفتاح.

-

اكتب SSL 3، ثم اضغط على مفتاح الإدخال Enter.

-

كرر الخطوين 3 و4 لإنشاء مفاتيح TLS 0 وTLS 1.1 وTLS 1.2. تشبه هذه المفاتيح الدلائل.

-

إنشاء مفتاح عميل ومفتاح خادم ضمن كل من مفاتيح SSL 3وTLS 1.0وTLS 1.1وTLS 1.2 .

-

لتمكين بروتوكول، قم بإنشاء قيمة DWORD ضمن كل مفتاح عميل وخادم كما يلي:

DisabledByDefault [Value = 0]

ممكن [القيمة = 1]

لتعطيل بروتوكول، قم بتغيير قيمة DWORD ضمن كل مفتاح عميل وخادم كما يلي:DisabledByDefault [Value = 1]

ممكن [القيمة = 0] -

في القائمة "ملف "، انقر فوق "إنهاء".

الأسلوب 2: تعديل السجل تلقائيا

قم بتشغيل البرنامج النصي Windows PowerShell التالي في وضع المسؤول لتكوين Windows تلقائيا لاستخدام بروتوكول TLS 1.2 فقط:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

تعيين System Center لاستخدام TLS 1.2 فقط

تعيين System Center لاستخدام بروتوكول TLS 1.2 فقط. للقيام بذلك، تأكد أولا من استيفاء جميع المتطلبات الأساسية. ثم قم بإجراء الإعدادات التالية على مكونات System Center وكافة الخوادم الأخرى التي يتم تثبيت العوامل عليها.

استخدم أحد الأساليب التالية.

الأسلوب 1: تعديل السجل يدويا

الهامه

اتبع الخطوات الواردة في هذا القسم بعناية. قد تحدث مشاكل خطيرة إذا قمت بتعديل السجل بشكل غير صحيح. قبل تعديله، قم بإجراء نسخ احتياطي للسجل لاستعادته في حالة حدوث مشاكل.

لتمكين التثبيت لدعم بروتوكول TLS 1.2، اتبع الخطوات التالية:

-

ابدأ تشغيل "محرر السجل". للقيام بذلك، انقر بزر الماوس الأيمن فوق "ابدأ"، واكتب regedit في المربع "تشغيل"، ثم انقر فوق "موافق".

-

حدد موقع مفتاح السجل الفرعي التالي:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

إنشاء قيمة DWORD التالية ضمن هذا المفتاح:

SchUseStrongCrypto [Value = 1]

-

حدد موقع مفتاح السجل الفرعي التالي:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

إنشاء قيمة DWORD التالية ضمن هذا المفتاح:

SchUseStrongCrypto [Value = 1]

-

أعد تشغيل النظام.

الأسلوب 2: تعديل السجل تلقائيا

قم بتشغيل البرنامج النصي Windows PowerShell التالي في وضع المسؤول لتكوين System Center تلقائيا لاستخدام بروتوكول TLS 1.2 فقط:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

إعدادات إضافية

Operations Manager

حزم الإدارة

استيراد حزم الإدارة ل System Center 2016 Operations Manager. توجد هذه في الدليل التالي بعد تثبيت تحديث الخادم:

\Program Files\Microsoft System Center 2016\Operations Manager\Server\Management Packs for Update Rollups

إعدادات ACS

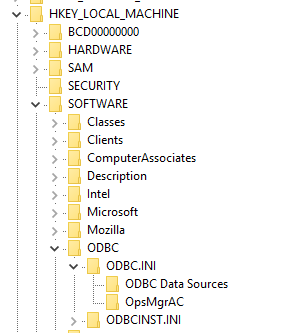

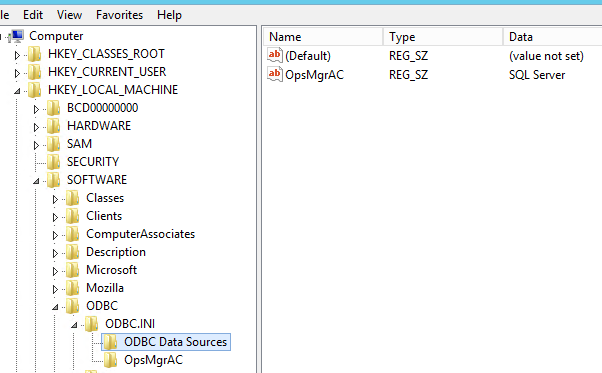

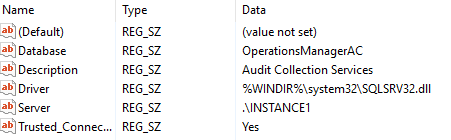

بالنسبة لخدمات مجموعة التدقيق (ACS)، يجب إجراء تغييرات إضافية في السجل. يستخدم ACS DSN لإجراء اتصالات بقاعدة البيانات. يجب تحديث إعدادات DSN لجعلها وظيفية ل TLS 1.2.

-

حدد موقع المفتاح الفرعي التالي ل ODBC في السجل.

ملاحظه الاسم الافتراضي ل DSN هو OpsMgrAC.

-

في المفتاح الفرعي "مصادر بيانات ODBC "، حدد إدخال اسم DSN، OpsMgrAC. يحتوي هذا على اسم برنامج تشغيل ODBC لاستخدامه لاتصال قاعدة البيانات. إذا كان ODBC 11.0 مثبتا لديك، فقم بتغيير هذا الاسم إلى برنامج تشغيل ODBC 11 ل SQL Server. أو، إذا كان لديك ODBC 13.0 مثبتا، فقم بتغيير هذا الاسم إلى برنامج تشغيل ODBC 13 SQL Server.

-

في مفتاح OpsMgrAC الفرعي، قم بتحديث إدخال برنامج التشغيل لإصدار ODBS المثبت.

-

إذا تم تثبيت ODBC 11.0، فقم بتغيير إدخال برنامج التشغيل إلى ٪WINDIR٪\system32\msodbcsql11.dll.

-

إذا تم تثبيت ODBC 13.0، فقم بتغيير إدخال برنامج التشغيل إلى ٪WINDIR٪\system32\msodbcsql13.dll.

-

بدلا من ذلك، قم بإنشاء ملف .reg التالي وحفظه في المفكرة أو محرر نص آخر. لتشغيل ملف .reg المحفوظ، انقر نقرا مزدوجا فوق الملف.

بالنسبة إلى ODBC 11.0، قم بإنشاء ملف ODBC 11.0.reg التالي:

[HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="برنامج تشغيل ODBC 11 for SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="٪WINDIR٪\\system32\\msodbcsql11.dll"

بالنسبة إلى ODBC 13.0، قم بإنشاء ملف ODBC 13.0.reg التالي:

[HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC Data Sources] "OpsMgrAC"="برنامج تشغيل ODBC 13 ل SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="٪WINDIR٪\\system32\\msodbcsql13.dll"

-

تصلب TLS في Linux

اتبع الإرشادات الموجودة على موقع الويب المناسب لتكوين TLS 1.2 على بيئة Red Hat أو Apache .

إدارة حماية البيانات

لتمكين Data Protection Manager من العمل مع TLS 1.2 للنسخ الاحتياطي إلى السحابة، قم بتمكين هذه الخطوات على خادم إدارة حماية البيانات.

منسق

بعد تثبيت تحديثات المنسق، أعد تكوين قاعدة بيانات المنسق باستخدام قاعدة البيانات الموجودة وفقا لهذه الإرشادات.

إخلاء مسؤولية جهة اتصال تابعة لجهة خارجية

توفر Microsoft معلومات جهة اتصال تابعة لجهة خارجية لمساعدتك في العثور على معلومات إضافية حول هذا الموضوع. قد تتغير معلومات الاتصال هذه بدون إشعار. لا تضمن Microsoft دقة معلومات جهة الاتصال التابعة لجهة خارجية.