Résumé

Vous remarquerez peut-être un très grand nombre d’événements de blocage collectés dans le portail Microsoft Defender Advanced Threat Protection (MDATP). Ces événements sont générés par le moteur Intégrité du code (CI) et peuvent être identifiés par leur exploitGuardNonMicrosoftSigned ActionType.

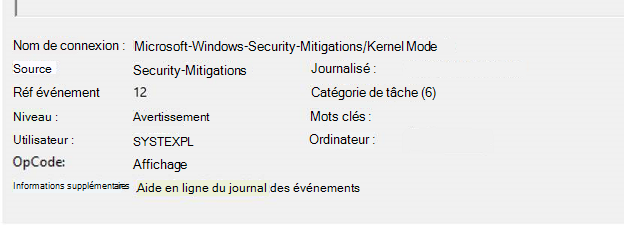

Événement tel qu’il est vu dans le journal des événements du point de terminaison

|

ActionType |

Fournisseur/source |

ID d’événement |

Description |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Bloc de protection contre l’intégrité du code |

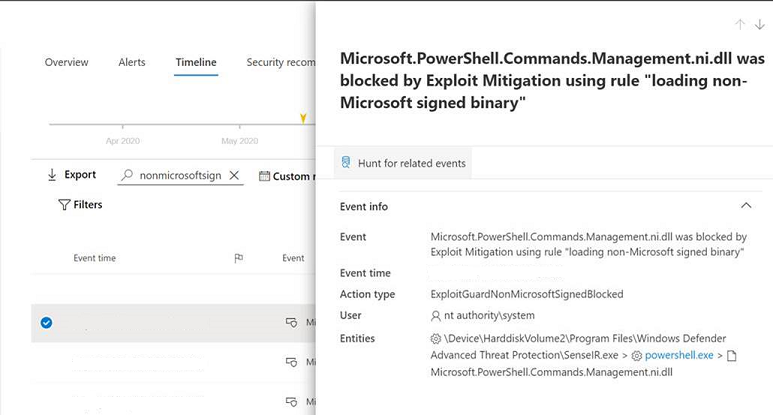

Événement tel qu’il est vu dans la chronologie

Le processus « \Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe » (PID 8780) a été bloqué lors du chargement du fichier binaire « \Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll »

Plus d’informations

Le moteur CI s’assure que seuls les fichiers de confiance sont autorisés à être exécutés sur un appareil. Lorsque CI est activée et rencontre un fichier non reconnu, un événement de blocage est généré. En mode d’audit, le fichier est toujours autorisé à l’exécuter, tandis qu’en mode d’application, il est empêché de s’exécuter.

L’IC peut être activée de plusieurs façons, notamment lorsque vous déployez une stratégie de Windows Defender de l’application (WDAC). Toutefois, dans ce cas, MDATP permet d’activer CI à l’extrémité arrière, ce qui déclenche des événements lorsqu’il rencontre des fichiers d’images natives (NI) non signés provenant de Microsoft.

La signature d’un fichier est destinée à permettre la vérification de l’authenticité de ces fichiers. Ci peut vérifier qu’un fichier n’est pasmodifié et provient d’une autorité de confiance basée sur sa signature. La plupart des fichiers provenant de Microsoft sont signés, mais certains ne peuvent pas l’être ou ne le sont pas pour diverses raisons. Par exemple, les binaires NI (compilés à partir d’un code .NET Framework) sont généralement signés s’ils sont inclus dans une publication. Toutefois, ils sont généralement re-générés sur un appareil et ne peuvent pas être signés. Séparément, le fichier CAB ou MSI de nombreuses applications sont signés pour vérifier leur authenticité lors de l’installation. Lorsqu’ils s’exécutent, ils créent des fichiers supplémentaires qui ne sont pas signés.

Atténuation

Nous vous déconseillons d’ignorer ces événements car ils peuvent indiquer des problèmes de sécurité authentiques. Par exemple, un pirate malveillant peut tenter de charger un binaire non signé sous son nom provenant de Microsoft.

Toutefois, vous pouvez filtrer ces événements par requête lorsque vous essayez d’analyser d’autres événements dans la recherche avancée en excluant les événements qui ont ExploitGuardNonMicrosoftSignedBlocked ActionType.

Cette requête vous présente tous les événements liés à cette détection en sur-détection spécifique :

DeviceEvents

| où ActionType == « ExploitGuardNonMicrosoftSignedBlocked » et InitiatingProcessFileName == « powershell.exe » et FileName se terminewith « ni.dll »

| where Timestamp > ago(7d)

Si vous voulez exclure cet événement, vous devez inverser la requête. Tous les événements ExploitGuard (inclus dans EP) à l’exception de ceux-ci s’afficheraient :

DeviceEvents

| où ActionType démarre avec « ExploitGuard »

| where ActionType != « ExploitGuardNonMicrosoftSignedBlocked » ou (ActionType == « ExploitGuardNonMicrosoftSignedBlocked » et InitiatingProcessFileName != « powershell.exe ») ou (ActionType == « ExploitGuardNonMicrosoftSignedBlocked » et InitiatingProcessFileName == « powershell.exe » et FileName !endswith « ni.dll »)

| where Timestamp > ago(7d)

De plus, si vous utilisez .NET Framework 4.5 ou une version ultérieure, vous avez la possibilité de recréer des fichiers NI pour résoudre bon nombre d’événements superflus. Pour ce faire, supprimez tous les fichiers NI dans le répertoire NativeImages, puis exécutez la commande de mise à jour ngen pour les régénérer.