Résumé

Le 29 juillet 2020, Microsoft a publié l’avis de sécurité 200011 qui décrit une nouvelle vulnérabilité liée au démarrage sécurisé. Les appareils qui font confiance à l’autorité de certification Microsoft tierce UEFI (Unified Extensible Firmware Interface) dans leur configuration de démarrage sécurisé peuvent être exposés à un attaquant qui a des privilèges d’administration ou un accès physique à l’appareil.

Cet article fournit des conseils pour appliquer la dernière liste de révocation du démarrage sécurisé (DBX) pour invalider les modules vulnérables. Microsoft placera une mise à jour sur Windows Update pour remédier à cette vulnérabilité au printemps 2022.

Les fichiers binaires de mise à jour du démarrage sécurisé sont hébergés sur cette page web UEFI.

Les fichiers mis en ligne sont les suivants :

-

Fichier de la liste de révocation UEFI pour x86 (32 bits)

-

Fichier de la liste de révocation UEFI pour x64 (64 bits)

-

Fichier de la liste de révocation UEFI pour arm64

Une fois ces hachages ajoutés au démarrage sécurisé DBX sur votre appareil, ces applications ne seront plus autorisées à charger.

Important : Ce site héberge des fichiers pour toute architecture. Chaque fichier hébergé inclut uniquement les hachages d’applications qui s’appliquent à l’architecture spécifique. Vous devez appliquer l’un de ces fichiers à chaque appareil, mais assurez-vous d’appliquer le fichier pertinent pour son architecture. Bien qu’il soit techniquement possible d’appliquer une mise à jour pour une architecture différente, le fait de ne pas installer la mise à jour appropriée laissera l’appareil sans protection.

Attention : Veuillez lire l’article principal de conseils sur cette vulnérabilité avant d’essayer l’une de ces étapes. Une application incorrecte des mises à jour DBX peut empêcher votre appareil de démarrer.

Vous ne devez procéder comme suit que si les conditions suivantes sont remplies :

-

Vous avez vérifié que votre appareil fait confiance à l’autorité de certification tierce UEFI dans votre configuration de démarrage sécurisé. Pour ce faire, exécutez la ligne PowerShell suivante à partir d’une session PowerShell administrative :

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011' -

Vous ne comptez sur le lancement d’aucune des applications de démarrage qui sont bloquées par cette mise à jour.

Informations supplémentaires

Application d’une mise à jour DBX sur Windows

Après avoir lu les avertissements de la section précédente et vérifié que votre appareil est compatible, procédez comme suit pour mettre à jour le démarrage sécurisé DBX :

-

Téléchargez le fichier approprié de la liste de révocation UEFI (Dbxupdate.bin) pour votre plateforme à partir de cette page web UEFI.

-

Vous devez diviser le fichier Dbxupdate.bin en composants nécessaires pour les appliquer à l’aide d’applets de commande PowerShell. Pour cela, procédez comme suit :

-

Téléchargez le script PowerShell à partir de cette page web PowerShell Gallery.

-

Pour localiser le script, exécutez l’applet de commande suivante :

-

Get-InstalledScript -name SplitDbxContent | select-object Name, Version, Author, PublishedDate, InstalledDate, InstalledLocation

-

-

Vérifiez que l’applet de commande télécharge correctement le script et fournit des détails sur la sortie, y compris le nom, la version, l’auteur, la date de publication, la date d’installation et le lieu d’installation.

-

Exécutez les applets de commande suivantes :

-

[string]$ScriptPath= @(Get-InstalledScript -name SplitDbxContent | select-object -ExpandProperty InstalledLocation)

-

cd $ScriptPath

-

ls

-

-

Vérifiez que le fichier SplitDbxContent.ps1 est maintenant dans le dossier Scripts.

-

Exécutez le script PowerShell suivant sur le fichier Dbxupdate.bin :

SplitDbxContent.ps1 “c:\path\to\file\dbxupdate.bin" -

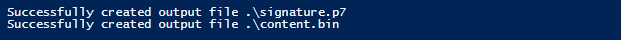

Vérifiez que la commande a créé les fichiers suivants.

-

Content.bin - contenu de la mise à jour

-

Signature.p7 - signature autorisant le processus de mise à jour

-

-

-

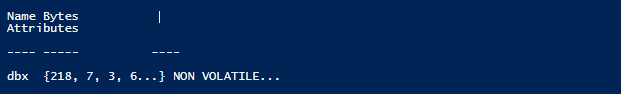

Dans une session PowerShell administrative, exécutez l’applet de commande Set-SecureBootUefi pour appliquer la mise à jour DBX :

Set-SecureBootUefi -Name dbx -ContentFilePath .\content.bin -SignedFilePath .\signature.p7 -Time 2010-03-06T19:17:21Z -AppendWrite

Résultat attendu

-

Pour terminer le processus d’installation de la mise à jour, redémarrez l’appareil.

Pour plus d’informations sur l’applet de commande de configuration du démarrage sécurisé et sur la façon de l’utiliser pour les mises à jour DBX, voir Set-Secure.

Vérification de l’appliaction de la mise à jour

Après avoir terminé les étapes décrites dans la section précédente et redémarré l’appareil, procédez comme suit pour vérifier que la mise à jour a été appliquée avec succès. Une fois la vérification effectuée avec succès, votre appareil n’est plus affecté par la vulnérabilité GRUB.

-

Téléchargez les scripts de vérification des mises à jour DBX à partir de cette page web GitHub Gist.

-

Extrayez les scripts et les fichiers binaires du fichier compressé.

-

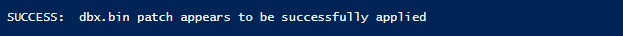

Exécutez le script PowerShell suivant dans le dossier qui contient les scripts développés et les fichiers binaires pour vérifier l’application de la mise à jour DBX :

Check-Dbx.ps1 '.\dbx-2021-April.bin'Remarque : Si une mise à jour DBX correspondant aux versions de juillet 2020 ou d’octobre 2020 de cette archive de fichiers de la liste de révocation a été appliquée, exécutez plutôt la commande appropriée suivante :

Check-Dbx.ps1 '.\dbx-2020-July.bin'Check-Dbx.ps1 '.\dbx-2020-October.bin'

-

Vérifiez que la sortie correspond au résultat attendu.

Forum aux questions

Q1 : Que signifie le message d’erreur « Get-SecureBootUEFI : les applets de commande ne sont pas prises en charge sur cette plateforme » ?

R1 : Ce message d’erreur indique qu’AUCUNE fonctionnalité de démarrage sécurisé n’est activée sur l’ordinateur. Par conséquent, cet appareil n’est PAS affecté par la vulnérabilité GRUB. Aucune action supplémentaire n’est requise.

Q2 : Comment configurer l’appareil pour qu’il fasse ou non confiance à une autorité de certification UEFI tierce ?

R2 : Nous vous recommandons de contacter votre fournisseur OEM.

Pour Microsoft Surface, modifiez le paramètre de démarrage sécurisé pour « Microsoft uniquement », puis exécutez la commande PowerShell suivante (le résultat doit être « False ») :

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011'

Pour plus d’informations sur la configuration pour Microsoft Surface, voir Gérer les paramètres UEFI de Surface - Surface | Microsoft Docs.

Q3 : Ce problème affecte-t-il les machines virtuelles Azure IaaS de génération 1 ou 2 ?

R3 : Non. Les machines virtuelles invitées Azure de génération 1 et 2 ne prennent pas en charge la fonctionnalité de démarrage sécurisé. Par conséquent, elles ne sont pas affectées par l’attaque de la chaîne de confiance.

Q4 : ADV200011 et CVE-2020-0689 font-ils référence à la même vulnérabilité liée au démarrage sécurisé ?

R : Non. Ces avis de sécurité décrivent des vulnérabilités différentes. « ADV200011 » fait référence à une vulnérabilité présente dans GRUB (composant Linux) qui peut provoquer un contournement du démarrage sécurisé. « CVE-2020-0689 » fait référence à une vulnérabilité de contournement des fonctionnalités de sécurité qui existe dans le démarrage sécurisé.

Q5 : Je ne peux exécuter aucun des scripts PowerShell. Que dois-je faire ?

R : Vérifiez la stratégie d’exécution de PowerShell en exécutant la commande Get-ExecutionPolicy. Selon la sortie, vous devrez peut-être mettre à jour la stratégie d’exécution :

Les produits tiers mentionnés dans le présent article sont fabriqués par des sociétés indépendantes de Microsoft. Microsoft exclut toute garantie, implicite ou autre, concernant les performances ou la fiabilité de ces produits.

Microsoft fournit des informations de contacts externes afin de vous aider à obtenir un support technique sur ce sujet. Ces informations de contact peuvent être modifiées sans préavis. Microsoft ne garantit pas l’exactitude des informations concernant les sociétés externes.

S’applique à :

Windows 10 pour les systèmes 32 bits

Windows 10 pour les systèmes x64

Windows 10 version 2004 pour les systèmes 32 bits

Windows 10 version 2004 pour les systèmes ARM64

Windows 10 version 2004 pour les systèmes x64

Windows 10 version 1909 pour les systèmes 32 bits

Windows 10 version 1909 pour les systèmes ARM64

Windows 10 version 1909 pour les systèmes x64

Windows 10 version 1903 pour les systèmes 32 bits

Windows 10 version 1903 pour les systèmes ARM64

Windows 10 version 1903 pour les systèmes x64

Windows 10 version 1809 pour les systèmes 32 bits

Windows 10 version 1809 pour les systèmes ARM64

Windows 10 version 1809 pour les systèmes x64

Windows 10 version 1803 pour les systèmes 32 bits

Windows 10 version 1803 pour les systèmes ARM64

Windows 10 version 1803 pour les systèmes x64

Windows 10 version 1709 pour les systèmes 32 bits

Windows 10 version 1709 pour les systèmes ARM64

Windows 10 version 1709 pour les systèmes x64

Windows 10 version 1607 pour les systèmes 32 bits

Windows 10 version 1607 pour les systèmes x64

Windows 8.1 pour les systèmes 32 bits

Windows 8.1 pour les systèmes x64

Windows RT 8.1

Windows Server version 2004 (installation minimale)

Windows Server version 1909 (installation minimale)

Windows Server version 1903 (installation minimale)

Windows Server 2019

Windows Server 2019 (installation minimale)

Windows Server 2016

Windows Server 2016 (installation minimale)

Windows Server 2012 R2

Windows Server 2012 R2 (installation minimale)

Windows Server 2012

Windows Server 2012 (installation minimale)