Σύνοψη

Σημαντικό

Οι αλλαγές που περιγράφονται σε αυτό το έγγραφο πρέπει να υλοποιηθεί σε περιβάλλον ελέγχου, πριν να αναπτύξετε την αλλαγή σε περιβάλλον παραγωγής.

Απαιτούνται πιστοποιητικά διακομιστών σε οποιονδήποτε ελεγκτή τομέα που κατέχει ή μπορούν να κατέχουν ρόλου FSMO PDC emulator. Αυτή η αλλαγή θα πρέπει να συζητηθούν με τις κατάλληλες ομάδες IT για να βεβαιωθείτε ότι σωστό έλεγχο και ανάπτυξης του LDAP SSL στο περιβάλλον παραγωγής.

Εάν παρουσιαστεί κάποιο πρόβλημα στην παραγωγή όπου αυτοεξυπηρέτησης επαναφοράς κωδικού πρόσβασης δεν λειτουργεί πλέον μετά την υλοποίηση αυτής της αλλαγής, απενεργοποιήστε τις νέες λειτουργίες του μητρώου για να επαναφέρετε την αρχική λειτουργικότητα SSPR FIM.

Επαναφορά του κωδικού πρόσβασης

Κωδικός πρόσβασης επαναφορά της υπηρεσίας καταλόγου Active Directory είναι ιστορικά έχει γίνει στο διακομιστή μεσολάβησης από διαχειριστές helpdesk του προσωπικού ή του χρήστη. Σε αυτό το σενάριο, είναι σημαντικό να αυτές λειτουργεί σε διακομιστή μεσολάβησης από τον τελικό χρήστη ιστορικού κωδικών πρόσβασης, για να διατηρήσετε την ασφάλεια του buffer.

Με την κυκλοφορία του υπηρεσίες Microsoft Forefront ταυτότητα διαχείρισης (FIM) 2010, η Microsoft προσφέρει μια εφαρμογή η οποία σας δίνει τη δυνατότητα στους τελικούς χρήστες, για να επαναφέρετε τους κωδικούς πρόσβασης χωρίς κλήση helpdesk. Σε αυτό το σενάριο, είναι σημαντικό να επιβάλλετε όλες τις πολιτικές κωδικού πρόσβασης έτσι ώστε οι χρήστες να μην χρησιμοποιούν τη λειτουργικότητα της δυνατότητας επαναφοράς κωδικού πρόσβασης σε FIM να παρακάμψει πολιτικές οργανισμού.

Μέχρι αυτήν την αλλαγή, όλα API των Windows που είναι διαθέσιμες για την επαναφορά κωδικών πρόσβασης στον τομέα δεν επιβολή όλων των πολιτικών κωδικού πρόσβασης τομέα. Αυτό το έγγραφο περιγράφει τον τρόπο εγκατάστασης και ρύθμισης παραμέτρων από το χρήστη Password Reset FIM 2010 για να επιβάλλετε όλες τις πολιτικές κωδικών πρόσβασης που έχουν ρυθμιστεί στον τομέα.

Λειτουργίες του κωδικού πρόσβασης στον παράγοντα διαχείρισης υπηρεσίας καταλόγου Active Directory στο FIM 2010

Από MIIS 2003, ο παράγοντας διαχείρισης της υπηρεσίας καταλόγου Active Directory χρησιμοποιεί τα API Kerberos για πράξεις τόσο αλλαγή κωδικού πρόσβασης "και" Επαναφορά κωδικού πρόσβασης. Με την αλλαγή που περιγράφεται σε αυτό το έγγραφο, προστίθεται ένα νέο τρόπο για την επαναφορά κωδικών πρόσβασης στον αντιπρόσωπο διαχείρισης της υπηρεσίας καταλόγου Active Directory. Μπορείτε να χρησιμοποιήσετε LDAP APIs μέσω μιας σύνδεσης LDAP SSL.

Επισκόπηση βήματα για να ενεργοποιήσετε την εφαρμογή της πολιτικής κωδικού πρόσβασης στο FIM SSPR

-

Εγκαταστήστε την ενημερωμένη έκδοση της επείγουσας επιδιόρθωσης για τον Windows Server 2008 R2 ή Windows Server 2008 στον ελεγκτή τομέα με το ρόλο εξομοιωτή PDC.

-

Εγκαταστήστε τις ακόλουθες ενημερωμένες εκδόσεις του Forefront ταυτότητα διαχείρισης (FIM) 2010 για τα στοιχεία διακομιστή FIM:

-

Η ενημερωμένη έκδοση FIM υπηρεσία συγχρονισμού

-

Η ενημέρωση του FIM πύλης και τ

-

-

Ρύθμιση παραμέτρων για το πρωτόκολλο LDAP μέσω συνδέσεων SSL μεταξύ της FIM υπηρεσία συγχρονισμού και κάτοχος του ρόλου PDC Emulator. Ενεργοποίηση από το χρήστη επαναφοράς κωδικού πρόσβασης για να επιβάλλετε όλες τις πολιτικές κωδικών πρόσβασης τομέα που χρησιμοποιούν την τιμή μητρώου ADMAEnforcePasswordPolicy .

Περισσότερες πληροφορίες

Αρχείο και πληροφορίες εγκατάστασης

Στοιχεία για την υπηρεσία καταλόγου Active Directory των Windows και Διαχείριση ταυτοτήτων Forefront πρέπει να εγκατασταθεί για να ενεργοποιήσετε αυτήν τη νέα λειτουργικότητα.

|

Το στοιχείο |

Τίτλος άρθρου |

URL λήψης επείγουσας επιδιόρθωσης |

|

Windows Server 2008 R2 |

Η "Ενεργοποίηση ιστορικού κωδικού πρόσβασης" και ρυθμίσεις πολιτικής ομάδας "Ελάχιστη παλαιότητα κωδικού πρόσβασης" δεν λειτουργούν μετά την επαναφορά του κωδικού πρόσβασης για έναν Windows Server 2008 R2 ή έναν υπολογιστή που βασίζεται σε Windows Server 2008 |

http://support.microsoft.com/hotfix/kbhotfix.aspx?kbnum=2386717 |

|

Windows Server 2008 |

Η "Ενεργοποίηση ιστορικού κωδικού πρόσβασης" και ρυθμίσεις πολιτικής ομάδας "Ελάχιστη παλαιότητα κωδικού πρόσβασης" δεν λειτουργούν μετά την επαναφορά του κωδικού πρόσβασης για έναν Windows Server 2008 R2 ή έναν υπολογιστή που βασίζεται σε Windows Server 2008 |

http://support.microsoft.com/hotfix/kbhotfix.aspx?kbnum=2386717 |

|

Διαχείριση ταυτοτήτων Forefront 2010 |

Πακέτο επειγουσών επιδιορθώσεων Build 4.0.3561.2 για Διαχείριση ταυτοτήτων Forefront Microsoft (FIM) 2010 |

http://support.microsoft.com/hotfix/KBHotfix.aspx?kbnum=2417774 |

Instructionsf εγκατάσταση

Επισκόπηση του ελεγκτή τομέα

Απαιτήσεις

-

Πρέπει να έχετε έναν ελεγκτή τομέα που βασίζεται σε Windows Server 2008 R2 ή σε Windows Server 2008.

-

Πρέπει να διαθέτετε το ρόλο εξομοιωτή PDC στον τομέα.

-

FIM αποκτά πρόσβαση ο προσομοιωτής PDC για κάθε κωδικό πρόσβασης επαναφέρετε λειτουργίες.

-

Κάθε τομέα που περιέχει τους χρήστες που θα επαναφέρετε τους κωδικούς πρόσβασης μέσω FIM πρέπει να έχει ο ελεγκτής Τομέα με το ρόλο PDC Emulator ενημερώνεται με αυτό το build της επείγουσας επιδιόρθωσης.

-

-

Πρέπει να έχετε Lightweight Directory Access Protocol (LDAP) μέσω SSL επικοινωνίες μεταξύ της υπηρεσίας συγχρονισμού FIM και ο ελεγκτής τομέα που είναι εγκατεστημένο.

Εγκατάσταση της ενημερωμένης έκδοσης επείγουσας επιδιόρθωσης για τα Windows

Χρησιμοποιήστε την εκτέλεση ως επιλογή διαχειριστή όταν εκτελείτε το κατάλληλο εκτελέσιμο αρχείο τεκμηριώνονται στον ακόλουθο πίνακα στον ελεγκτή τομέα.

|

Όνομα αρχείου |

Πλατφόρμα |

|

Windows6.1-KB2386717-ia64.msu |

ia64 |

|

Windows6.1-KB2386717-x64.msu |

x64 |

|

Windows6.1-KB2386717-x86.msu |

x86 |

|

Windows6.0-KB2386717-x64.msu |

x64 |

|

Windows6.0-KB2386717-x86.msu |

x86 |

Για να βεβαιωθείτε ότι η επείγουσα επιδιόρθωση έχει εγκατασταθεί όπως αναμένεται, LDP.exe μπορεί να χρησιμοποιηθεί για να ελέγξετε για το νέο στοιχείο ελέγχου LDAP που εγκαθίσταται με την επείγουσα επιδιόρθωση. Πληροφορίες ελέγχου LDAP επιστρέφεται στο χαρακτηριστικό "supportedControl" στο RootDSE.

Νέο στοιχείο ελέγχου OID: "1.2.840.113556.1.4.2066"Για περισσότερες πληροφορίες σχετικά με τον έλεγχο του RootDSE για αυτό το νέο στοιχείο ελέγχου που χρησιμοποιεί το ldp.exe, δείτε το προσάρτημα 4.

Στοιχεία διακομιστή FIM 2010

Λήψη και εγκατάσταση των παρακάτω στοιχείων διακομιστή FIM 2010:

Βήματα ρύθμισης παραμέτρων

LDAP μέσω συνδέσεων SSL

Βασικές απαιτήσεις για την πραγματοποίηση μιας σύνδεσης LDAP μέσω SSL σε έναν ελεγκτή τομέα:

-

Ο ελεγκτής τομέα πρέπει να έχει ένα πιστοποιητικό που εκδόθηκε σε αυτό με βάση το πρότυπο πιστοποιητικού του ελεγκτή τομέα.

Σημείωση Προσάρτημα 1 περιέχει πληροφορίες σχετικά με τον τρόπο πραγματοποίησης αυτό σε ένα απλό σενάριο. -

Ο διακομιστής υπηρεσίας FIM πρέπει να εμπιστεύεστε την αρχή Πιστοποίησης που εξέδωσε το πιστοποιητικό στον ελεγκτή τομέα.

Σημείωση Πληροφορίες σχετικά με τον τρόπο εκτέλεσης αυτό είναι στο προσάρτημα 1 του παρόντος εγγράφου.

Ενεργοποίηση της επιβολής πολιτική κωδικού πρόσβασης στο FIM 2010

Επιβολή ιστορικού κωδικού πρόσβασης FIM 2010 η ενεργοποίηση ολοκληρωθεί, κάνοντας μια ρύθμιση μητρώου. Πρέπει να ρυθμιστούν για κάθε παράγοντα διαχείρισης υπηρεσίας καταλόγου Active Directory στον οποίο θέλετε να ενεργοποιήσετε την εφαρμογή της πολιτικής κωδικού πρόσβασης.

Σημαντικό Από προεπιλογή, αυτή η ρύθμιση είναι απενεργοποιημένη για όλοι οι παράγοντες διαχείρισης υπηρεσίας καταλόγου Active Directory.

Σημείωση Στο ακόλουθο παράδειγμα κλειδιού μητρώου, < όνομα ma > θα πρέπει να αντικατασταθεί με το όνομα του καταλόγου Active Directory MA να ρυθμιστούν.

Κλειδί μητρώου: SYSTEM\CurrentControlSet\Services\FIMSynchronizationService\Parameters\PerMAInstance\ < όνομα ma >

Τιμή μητρώου: Ορισμός ADMAEnforcePasswordPolicy = 1 για την επιβολή ιστορικού κωδικών πρόσβασης. Όλες οι άλλες τιμές ερμηνεύονται ως απενεργοποιώντας τη νέα λειτουργικότητα.

Δοκιμή και αντιμετώπιση προβλημάτων

Τα παραρτήματα στο τέλος αυτού του εγγράφου παρέχουν πρόσθετες πληροφορίες που μπορεί να είναι χρήσιμη, όταν ρυθμίζετε ένα απλό δοκιμαστικό περιβάλλον. Υπάρχουν επίσης συνδέσεις για την αντιμετώπιση προβλημάτων LDAP μέσω συνδέσεων SSL.

Προσάρτημα 1: Ρυθμίσετε παραμέτρους απλή δοκιμή

Σημείωση Τα βήματα σε αυτό το παράρτημα δεν προορίζονται να χρησιμοποιηθούν σε ένα περιβάλλον παραγωγής. Το σχεδιασμό και την ανάπτυξη των πιστοποιητικών στο περιβάλλον παραγωγής πρέπει να εξετάσετε προσεκτικά για την υποδομή ασφαλείας ολόκληρου του δικτύου.

Ενεργοποίηση LDAP SSL σε περιβάλλον ελέγχου που χρησιμοποιεί υπηρεσίες πιστοποιητικών Active Directory για την έκδοση του πιστοποιητικού διακομιστή σε ελεγκτή τομέα.

Εγκατάσταση υπηρεσιών πιστοποιητικού υπηρεσίας καταλόγου Active Directory

-

Ανοίξτε τη Διαχείριση διακομιστών.

-

Επιλέξτε Ρόλοικαι, στη συνέχεια, κάντε κλικ στο κουμπί Προσθήκη ρόλων στο κεντρικό τμήμα του παραθύρου.

-

Στο παράθυρο " Επιλέξτε ρόλοι διακομιστή ", επιλέξτε Υπηρεσίες πιστοποιητικών Active Directoryκαι, στη συνέχεια, κάντε κλικ στο κουμπί Επόμενο.

-

Επιλέξτε Αρχή έκδοσης πιστοποιητικών και Εγγραφής αρχής έκδοσης πιστοποιητικών στο Web στη λίστα υπηρεσιών του ρόλου και, στη συνέχεια, κάντε κλικ στο κουμπί Επόμενο.

-

Στο παράθυρο Καθορισμός τύπου εγκατάστασης (Setup) , ενεργοποιήστε την επιλογή εταιρείας και, στη συνέχεια, κάντε κλικ στο κουμπί Επόμενο.

-

Στο παράθυρο Καθορισμός τύπου CA , επιλέξτε την Αρχή έκδοσης Πιστοποιητικών ρίζας επιλογή και, στη συνέχεια, κάντε κλικ στο κουμπί Επόμενο.

Ρύθμιση παραμέτρων του προτύπου πιστοποιητικού του ελεγκτή τομέα για να ενεργοποιήσετε την εγγραφή

-

Ελέγξτε τις ιδιότητες ασφαλείας Ελεγκτή τομέα το πιστοποιητικό προτύπου για να βεβαιωθείτε ότι οι ελεγκτές τομέα να έχουν το δικαίωμα " εγγραφή ".

-

Στη Διαχείριση διακομιστών, αναπτύξτε το ρόλο Υπηρεσιών πιστοποιητικών Active Directory .

-

Κάντε κλικ για να επιλέξετε Τα πρότυπα πιστοποιητικών.

-

Στη λίστα προτύπων πιστοποιητικών, κάντε κλικ για να προβάλετε τις ιδιότητες του προτύπου πιστοποιητικού Ελεγκτή τομέα .

-

Κάντε κλικ στην καρτέλα ασφάλεια .

-

Κάντε κλικ στην ταυτότητα του ασφαλείας " Ελεγκτές τομέα ".

-

Επιβεβαίωση έχει εκχωρηθεί το δικαίωμα " εγγραφή ".

-

-

Βεβαιωθείτε ότι το πρότυπο πιστοποιητικού ελεγκτή τομέα δημοσιεύεται στην αρχή έκδοσης πιστοποιητικών.

-

Στο δέντρο της υπηρεσίες πιστοποιητικών Active Directory, αναπτύξτε τη δομή αρχή έκδοσης πιστοποιητικών που έχει το ίδιο όνομα όπως εμφαίνεται στην αρχή έκδοσης πιστοποιητικών κατά την εγκατάσταση.

-

Κάτω από το δέντρο της αρχής έκδοσης πιστοποιητικών, κάντε κλικ στο κοντέινερ Πρότυπα πιστοποιητικών

-

Ελέγξτε το παράθυρο δεξιά πλευρά, για να βεβαιωθείτε ότι παρατίθεται το πρότυπο πιστοποιητικού του Ελεγκτή τομέα .

-

Εάν δεν εμφανίζεται το πρότυπο πιστοποιητικού του Ελεγκτή τομέα , ακολουθήστε τα εξής βήματα:

-

Τώρα είστε έτοιμοι να ζητήσετε ένα νέο πιστοποιητικό για τον ελεγκτή τομέα με βάση το πρότυπο πιστοποιητικού του ελεγκτή τομέα.

Αίτηση για πιστοποιητικό για τον ελεγκτή τομέα

Στον ελεγκτή τομέα

Κάντε κλικ στο πλαίσιο ελέγχου δίπλα στο στοιχείο "Ελεγκτή τομέα" και, στη συνέχεια, κάντε κλικ στο κουμπί "Εγγραφή"

Αξιόπιστη την αρχή έκδοσης Πιστοποιητικών ρίζας στον υπολογιστή FIM συγχρονισμού

Η αρχή έκδοσης πιστοποιητικών υπολογιστή

Στον υπολογιστή FIM υπηρεσία συγχρονισμού

Τώρα είστε έτοιμοι να δοκιμάσετε το LDAP μέσω σύνδεσης SSL ανάμεσα στο διακομιστή FIM υπηρεσία συγχρονισμού και τον ελεγκτή τομέα του Εξομοιωτή PDC.

Έλεγχος το LDAP μέσω σύνδεσης SSL στον PDC

Εγκαταστήστε τα εργαλεία διαχείρισης απομακρυσμένου τομέα

-

Ανοίξτε μια γραμμή εντολών cmd.exe, χρησιμοποιώντας την επιλογή " Εκτέλεση ως διαχειριστής "

-

Πληκτρολογήστε την ακόλουθη εντολή και, στη συνέχεια, πιέστε το πλήκτρο ENTER.

Σημείωση Ενδέχεται να απαιτείται επανεκκίνηση.

ServerManagerCmd – εγκατάσταση του rsat-προσθέτει

Ldp.exe είναι τώρα διαθέσιμη

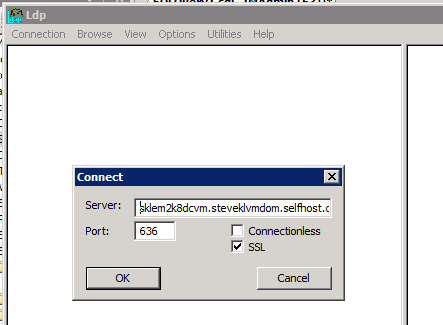

Χρησιμοποιώντας το Ldp.exe για να ελέγξετε το LDAP μέσω σύνδεσης SSL

-

Ξεκινήστε το Ldp.exe.

-

Στο μενού αρχείο , κάντε κλικ στο κουμπί " σύνδεση".

-

Πληκτρολογήστε dnsHostName (FQDN) του ελεγκτή τομέα που είναι κάτοχος του ρόλου PDC Emulator.

-

Μπορείτε να αλλάξετε τον αριθμό θύρας για να 636.

-

Κάντε κλικ για να ενεργοποιήσετε το SSL.

-

Κάντε κλικ στο κουμπί OK.

Στο παράθυρο δεξιά πλευρά της ldp.exe, θα πρέπει να παρέχει πληροφορίες του rootDSE για την επιτυχή σύνδεση.

Αν παρατηρήσετε ότι η σύνδεση δεν εμφανίζεται, χρησιμοποιήστε το ακόλουθο άρθρο της Γνωσιακής Βάσης για την αντιμετώπιση προβλημάτων:

938703 Τρόπος αντιμετώπισης προβλημάτων LDAP μέσω προβλήματα σύνδεσης SSL

Δοκιμή της σύνδεσης SSL LDAP χρησιμοποιώντας το Ldp.exe

Το κείμενο που προκύπτει στο παράθυρο αποτελεσμάτων LDP:

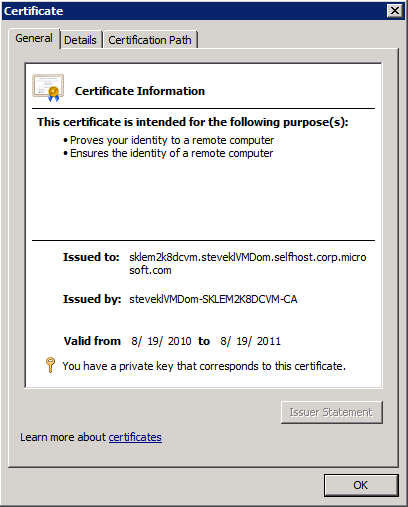

Παρατηρήστε πώς το όνομα του διακομιστή με τη μέθοδο της ldap_sslinit() συμφωνεί με το dnsHostName που επιστρέφονται στις πληροφορίες του rootDSE. Το ακόλουθο στιγμιότυπο οθόνης πιστοποιητικό εμφανίζει το όνομα που έχει εκδοθεί το πιστοποιητικό για να συμφωνεί με αυτό το όνομα. Είναι πολύ σημαντικό για όλες αυτές τις διαδικασίες για να ταιριάζουν. Διαφορετικά, η σύνδεση LDAP αποτυγχάνει και "schannel" καταγράφει ένα σφάλμα στο αρχείο καταγραφής συμβάντων.

Έξοδος από το παράθυρο δεξιά πλευρά του LDP.exe μετά τη σύνδεση

Πιστοποιητικό DC για σύγκριση

Παρατηρήστε ότι το πιστοποιητικό διακομιστή εκδίδεται επίσης για το ίδιο dnsHostName. Έχοντας όλες αυτές τις Ταίριασμα είναι πολύ σημαντικό να πραγματοποιήσετε μια σύνδεση LDAP SSL.

Προσάρτημα 2: Συνήθεις ερωτήσεις

Ερώτηση Αυτό θα λειτουργήσει αν η εγκατάσταση ενός ελεγκτή τομέα του Windows Server 2008 R2 ως ο ρόλος PDC Emulator ενός τομέα Windows Server 2003 ή Windows Server 2008; Απάντηση Ναι. Αυτή η λειτουργικότητα ενεργοποιείται από ένα στοιχείο ελέγχου LDAP που βρίσκεται του Εξομοιωτή PDC. Με την προϋπόθεση ότι αυτό το στοιχείο ελέγχου βρίσκεται του Εξομοιωτή PDC, αυτό θα λειτουργήσει όπως αναμένεται.

Ερώτηση Εάν εγκαταστήσω αυτήν την ενημερωμένη έκδοση σε μια υπάρχουσα υλοποίηση FIM, θα διακόψει την τρέχουσα ρύθμιση παραμέτρων από το χρήστη κωδικός πρόσβασης επαναφορά;

Απάντηση Αρ. Από προεπιλογή, αυτή η νέα λειτουργικότητα είναι απενεργοποιημένη στον παράγοντα διαχείρισης υπηρεσίας καταλόγου Active Directory. Οι ακόλουθες πληροφορίες μητρώου χρησιμοποιείται για να ενεργοποιήσετε τη νέα λειτουργικότητα.

Κλειδί μητρώου

SYSTEM\CurrentControlSet\Services\FIMSynchronizationService\Parameters\PerMAInstance\ < όνομα ma >

|

Όνομα τιμής μητρώου |

Τιμές |

Κλάση |

Δημιουργήθηκε από |

Επεξήγηση |

|

ADMAEnforcePasswordPolicy |

DWORD |

HKLM |

Διαχείρισης |

1-true, οτιδήποτε άλλο είναι FALSE (ψευδές) |

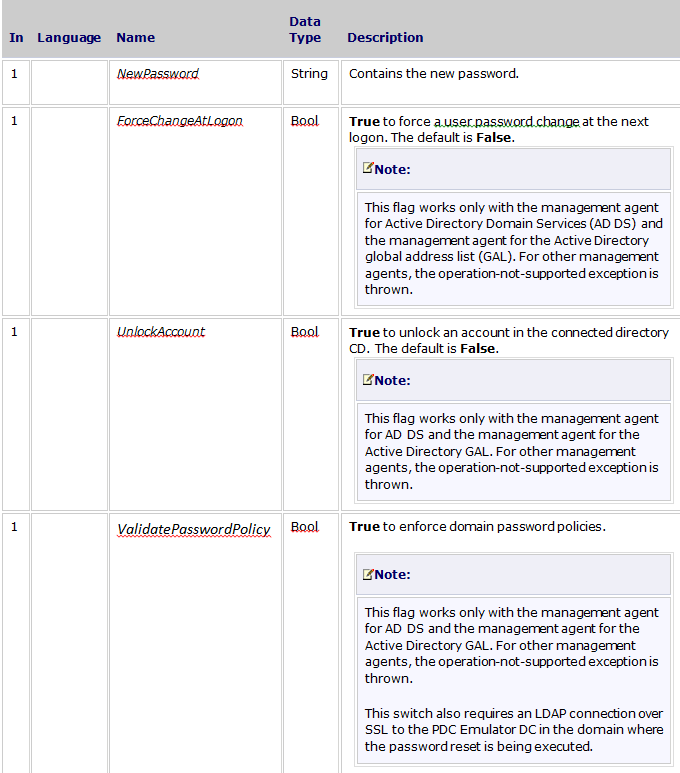

Ερώτηση Τι είναι η αλλαγή στη μέθοδο WMI MIIS_CSObject.SetPassword για να ενεργοποιήσετε αυτήν τη λειτουργία;

Απάντησηstring SetPassword( [in] string NewPassword, [in] bool ForceChangeAtLogon,

[in] bool UnlockAccount

[in] bool ValidatePasswordPolicy

);

Παράμετροι

Προσάρτημα 3: Επιπλέον πηγές

Τρέχουσα τεκμηρίωση για το πρωτόκολλο LDAP σε ρύθμιση παραμέτρων SSL & αντιμετώπιση προβλημάτων

Για περισσότερες πληροφορίες σχετικά με τον τρόπο ενεργοποίησης του LDAP στο SSL με μια αρχή έκδοσης πιστοποιητικών άλλου κατασκευαστή, κάντε κλικ στον αριθμό του άρθρου παρακάτω, για να προβάλετε το άρθρο της Γνωσιακής Βάσης της Microsoft:

321051 Τρόπος ενεργοποίησης του LDAP στο SSL με μια αρχή έκδοσης πιστοποιητικών άλλου κατασκευαστή

Για περισσότερες πληροφορίες σχετικά με τον τρόπο αντιμετώπισης προβλημάτων LDAP μέσω προβλήματα σύνδεσης SSL, κάντε κλικ στον αριθμό του άρθρου παρακάτω, για να προβάλετε το άρθρο της Γνωσιακής Βάσης της Microsoft:

938703 Τρόπος αντιμετώπισης προβλημάτων LDAP μέσω προβλήματα σύνδεσης SSL

Για περισσότερες πληροφορίες σχετικά με το Windows LDAP μέσω SSL απαιτήσεις, επισκεφθείτε την ακόλουθη τοποθεσία της Microsoft στο Web:

Παράδειγμα κώδικα για τη δημιουργία μιας περιόδου λειτουργίας μέσω SSL

Προσάρτημα 4: Χρησιμοποιώντας το LDP.exe για να ελέγξετε για το νέο στοιχείο ελέγχου LDAP

-

Ξεκινήστε το Ldp.exe.

-

Στο μενού αρχείο , κάντε κλικ στο κουμπί " σύνδεση".

-

Πληκτρολογήστε dnsHostName (FQDN) του ελεγκτή τομέα που είναι κάτοχος του ρόλου PDC Emulator.

-

Κάντε κλικ στο κουμπί OK.

-

Ελέγξτε το παράθυρο δεξιά πλευρά για το χαρακτηριστικό "supportedControls".

-

Ελέγξτε τις τιμές του supportedControls για το αναγνωριστικό αντικειμένου: "1.2.840.113556.1.4.2066".

Στο παράθυρο δεξιά πλευρά της ldp.exe, θα πρέπει να παρέχει πληροφορίες του rootDSE για την επιτυχή σύνδεση.

Αναφορές

Για περισσότερες πληροφορίες σχετικά με την ορολογία των ενημερώσεων λογισμικού, κάντε κλικ στον αριθμό του άρθρου παρακάτω, για να προβάλετε το άρθρο στη Γνωσιακή Βάση της Microsoft:

824684 περιγραφή της βασικής ορολογίας που χρησιμοποιείται για την περιγραφή ενημερωμένων εκδόσεων λογισμικού της Microsoft