Agnieszka zaczęła wtorek jak zwykle. Właśnie usiadła przy stole kuchennym ze swoją kawą i obwarzankiem oraz otworzyła laptopa, aby sprawdzić pocztę e-mail.

Była nieco zaabsorbowana ważnym spotkaniem tego popołudnia — prezentacją nowego produktu firmy Contoso dla dyrektora ds. operacyjnych firmy Tailwind Toys — więc mogła być trochę rozkojarzona.

Pijąc kolejny łyk kawy, kliknęła link i wprowadziła swoją nazwę użytkownika i hasło na wyświetlonej stronie. Jednak po kliknięciu przycisku „Prześlij” poczuła się niekomfortowo. Strona „potwierdzenia” nie uspokoiła jej. Dokładnie przyjrzała się paskowi adresu.

http://contoso.support.contoso-it.net/confirm

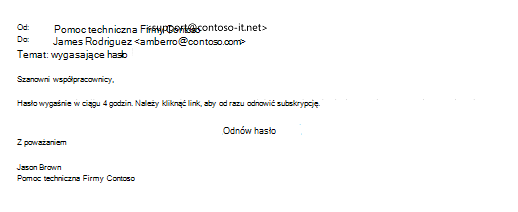

Ta nazwa domeny nie wyglądała dobrze! Ponownie zajrzała do oryginalnej wiadomości e-mail i serce w niej zamarło. Nie zwróciła uwagi na nazwę domeny w adresie e-mail, błędy pisowni w wiadomości ani na to, że zwracano się do niej jako do „współpracownika”, a nie po nazwisku. Szybko otworzyła usługę Teams i w katalogu firmy wyszukała użytkownika „Jakub Wysocki”. Zgodnie z jej obawami... nie było go.

Chwyciła telefon, aby zadzwonić do działu zabezpieczeń firmy Contoso i zgłosić swoje podejrzenia. W tym momencie usłyszała dźwięk powiadomienia. Spojrzała na telefon i zobaczyła, że jest to kod uwierzytelniania wieloskładnikowego dla jej konta. Ktoś próbował zalogować się w jej imieniu. Miał też jej hasło.

Natychmiast wybrała numer działu zabezpieczeń firmy Contoso. Oczekując na połączenie, wróciła do swojej skrzynki odbiorczej i kliknęła pozycję „Zgłoś > Wyłudzanie informacji” dla wiadomości.

„Dział zabezpieczeń firmy Contoso, mówi Anna”. Agnieszka odpowiedziała po krótkiej chwili. „Cześć Anna, z tej strony Agnieszka Wysocka. Jestem starszym kierownikiem ds. klientów w Poznaniu. Myślę, że dziś rano stałam się ofiarą wiadomości wyłudzającej informacje”.

"OK Agnieszka, jak dawno temu to się stało?"

„Zaledwie kilka minut temu. Kliknęłam link bez głębszego zastanowienia i podałam swoją nazwę użytkownika i hasło do witryny”. Agnieszka przygotowywała się na reprymendę i być może telefon z działu kadr.

"Zrobiłeś to, co trzeba, oddając nam połączenie natychmiast. Czy kliknęłaś pozycję „Zgłoś wyłudzanie informacji” dla wiadomości w programie Outlook?

Agnieszka odetchnęła z ulgą, nieco uspokojona empatycznym tonem Anny. „Tak, zrobiłam to podczas wybierania tego numeru”.

„Dobrze. Z dzienników wynika, że dziś rano o godzinie 7:52 twojego czasu nastąpiło pomyślne logowanie”. — powiedziała Anna.

„To ja logowałam się do poczty e-mail”. — odpowiedziała Agnieszka.

"OK. Kilka minut później o godzinie 8:01 mieliśmy próbę zalogowania się, ale pochodziła z nieznanego urządzenia i monit wieloskładnikowy nigdy nie został potwierdzony".

„Zgadza się! Gdy dzwoniłam do was, moja aplikacja uwierzytelniająca monitowała mnie o potwierdzenie logowania. W tym momencie miałam już obawy, że jestem celem wyłudzania informacji, więc nie potwierdziłam monitu”.

„Świetnie” — powiedziała Anna — „właśnie tak powinnaś robić. Nigdy nie potwierdzaj monitu o uwierzytelnienie wieloskładnikowe, gdy nie masz pewności, że jesteś jego inicjatorem. Ponieważ jesteś wciąż zalogowana na swoim laptopie, przejdź do swojej strony profilu Contoso i natychmiast zmień hasło. Czy możesz też przesłać mi kopię otrzymanej wiadomości wyłudzającej informacje jako załącznik”?

„Tak, oczywiście”. — powiedziała Agnieszka.

„Doskonale. Przekażę ją zespołowi ds. reagowania na incydenty, aby można było ostrzec inne osoby w firmie, że powinny uważać na ten atak. Świetnie, że nie potwierdziłaś powiadomienia dotyczącego uwierzytelnienia wieloskładnikowego i zadzwoniłaś do nas od razu. Myślę, że powinno być ok."

Agnieszka rozłączyła się nieco poddenerwowana, ale poczuła ulgę. Wypiła wystygłą już kawę i zmieniła swoje hasło.

Podsumowanie

Około 4% osób, które otrzymują wiadomość e-mail wyłudzającą informacje, klika link. W tej historii tymczasowa utrata koncentracji, jaka może zdarzyć się każdemu z nas, postawiła Agnieszkę w niebezpiecznej sytuacji. Pierwsza wyświetlona witryna internetowa wyglądała na dość wiarygodną, więc Agnieszka podała swoją nazwę użytkownika i hasło, ale na szczęście stała się podejrzliwa i szybko podjęła działanie, zanim nastąpiły poważne szkody.

Co Agnieszka mogła zrobić lepiej?

-

Zwrócić baczniejszą uwagę na adres nadawcy (support@contoso-it.net), który zdecydowanie był podejrzany”.

-

Gdy jej firmowe hasło wygasało w przeszłości, zawsze musiała zmieniać to hasło. Wiadomość e-mail oferująca możliwość odnowienia wygasającego hasła powinna wzbudzić podejrzenia.

-

Przed przesłaniem poświadczeń Agnieszka powinna przyjrzeć się adresowi internetowemu witryny (http://contoso.support.contoso-it.net), która prosiła o jej nazwę użytkownika i hasło. „HTTP” nie jest bezpiecznym protokołem i nie powinien być używany do prawidłowego logowania. Sama nazwa domeny jest dziwna — nazwa „contoso-it.net” zamiast „contoso.com” wydaje się podejrzana.

Co Agnieszka zrobiła dobrze?

-

Ostatecznie zauważyła zły adres internetowy i zachowała przytomność umysłu, wracając i dokładniej sprawdzając wiadomość e-mail.

-

Gdy odebrała na telefonie wiadomość dotyczącą uwierzytelniania wieloskładnikowego, wiedziała, że coś jest nie tak, i nie potwierdziła jej.

-

Natychmiast zadzwoniła do działu zabezpieczeń firmy, szczerze poinformowała o tym, co się stało, i zgłosiła wiadomość w programie Outlook.

To, co mogło być katastrofą, okazało się ok dzięki jej szybkiemu odzyskaniu.

Aby dowiedzieć się więcej, zobacz https://support.microsoft.com/security.

Chcesz przygotować się na naszą następną historię?

Zapoznaj się z artykułemCameron poznaje sposób ponownego użycia haseł, aby dowiedzieć się dlaczego ponowne wykorzystanie haseł, nawet bardzo silnych, może być niebezpiecznym pomysłem.

Słuchamy naszych użytkowników!

Co sądzisz o tym artykule? Czy podobają Ci się informacje o cyberbezpieczeństwie przedstawiane w formie krótkiej historii, takiej jak ta? Czy chcesz, abyśmy tworzyli ich więcej? Wybierz pozycję Tak w poniższym obszarze opinii, jeśli podoba Ci się ta historia, lub wybierz pozycję Nie w przeciwnym razie. Przekaż nam też komentarze, jeśli masz opinię dotyczącą tego, co możemy poprawić, lub jeśli masz sugestie przyszłych tematów.

Twoja opinia pomoże nam w tworzeniu przyszłych treści tego typu. Dziękujemy!