Resumo

Existe uma vulnerabilidade de segurança em certos chipsets do Trusted Platform Module (TPM). A vulnerabilidade reduz a força da chave.

Para saber mais sobre a vulnerabilidade, acesse ADV170012.

Informações adicionais

Visão Geral

As seções a seguir ajudarão a identificar e remediar problemas em domínios do Active Directory (AD) e controladores de domínio que são afetados pela vulnerabilidade descrita no Comunicado de Segurança da Microsoft ADV170012.

Esse processo de mitigação concentra-se no seguinte cenário de chave pública do Active Directory:

-

Chaves de credenciais de computador ingressadas em domínios

Para obter informações sobre como revogar e emitir novos certificados KDC, consulte Plano de mitigação para cenários baseados nos Serviços de Certificados do Active Directory.

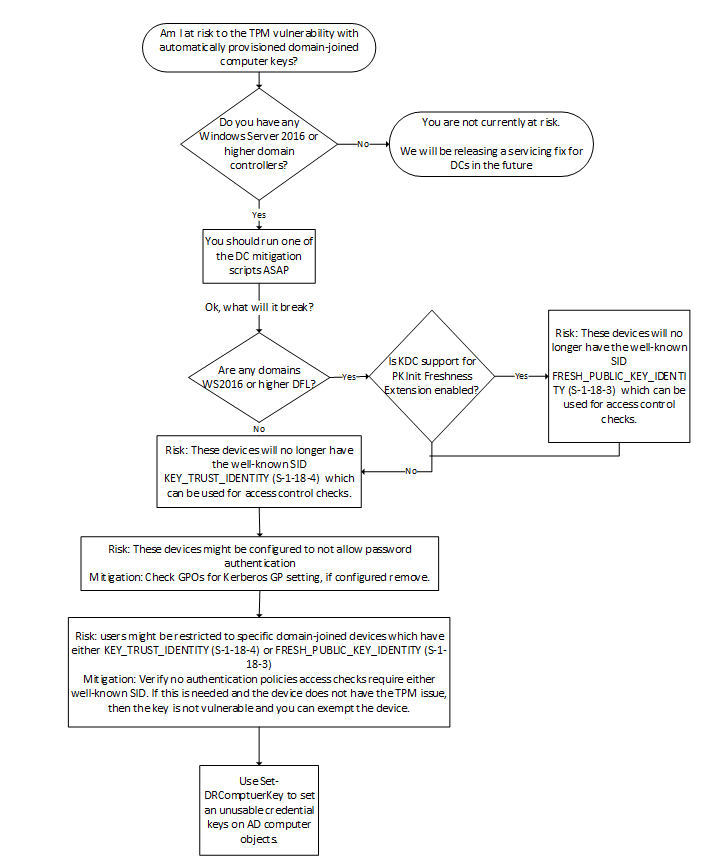

Determinando o fluxo de trabalho de riscos de chaves de credenciais de computador ingressado em domínio

Você tem controladores de domínio do Windows Server 2016 (ou posterior)?

Chaves de credenciais foram introduzidas para controladores de domínio do Windows Server 2016. Controladores de domínio adicionam o SID bem-conhecido KEY_TRUST_IDENTITY (S-1-18-4) quando uma chave de credencial é usada para autenticar. Controladores de domínio anteriores não ofereceriam suporte para chaves de credenciais e, portanto, o AD não oferece suporte a objetos de chave de credenciais, e controladores de domínio de nível inferior não podem autenticar entidades de segurança usando chaves de credenciais.

Anteriormente, o atributo altSecurityIdentities (frequentemente chamado de altSecID) podia ser usado para fornecer um comportamento semelhante. O provisionamento altSsecID não tem suporte nativamente pelo Windows. Portanto, você precisaria de uma solução de terceiros que forneça esse comportamento. Se a chave provisionada for vulnerável, o altSsIDD correspondente terá que ser atualizado no AD.

Existem domínios Windows Server 2016 (ou posteriores) DFL?

Controladores de domínio Windows Server 2016 oferecem suporte para a Extensão de Atualização de Criptografia de Chave Pública para Autenticação Inicial no Kerberos (PKINIT) [RFC 8070], embora não por padrão. Quando oSuporte para a Extensão de Atualização de PKInit está habilitada em controladores de domínio no Windows Server 2016 DFL, ou posteriores, os controladores de domínio adicionam o SID bem conhecido FRESH_PUBLIC_KEY_IDENTITY (S-1-18-3) quando a extensão é usada com sucesso. Para obter mais informações, consulte Cliente Kerberos e suporte KDC para a Extensão de Atualização PKInit RFC 8070.

Aplicando patches a computadores

A manutenção de computadores Windows 10 que têm as atualizações de segurança de outubro de 2017 removerão a chave de credenciais do TPM. O Windows apenas provisionará as chaves protegidas pelo proteger para garantir a proteção de Passagem de Tíquete para chaves de dispositivo ingressadas em domínio. Como muitos clientes estão adicionando o Credential Guard bem depois de ingressarem seus computadores em domínios, essa alteração garante que os dispositivos que tenham o Credential Guard habilitado possam garantir que qualquer TGT emitido usando a chave de credencial seja protegido pelo Credential Guard.

Proteção de domínio temporária

Até que a Microsoft tenha liberado a correção de manutenção do controlador de domínio e você a implemente, invasores poderão usar as chaves de credenciais inválidas no AD para se autenticar como esse dispositivo ingressado ao domínio. O nível de gravidade depende do dispositivo visado. Por exemplo, você pode decidir priorizar a proteção de suas contas de computador de controlador de domínio antes de alguns outros tipos de contas de computador.

Você pode proteger contas de computador contra essa vulnerabilidade definindo uma chave de credencial inutilizável no objeto de computador no Active Directory. Isso faz com que a autenticação usando a chave de credenciais falhe para o computador. O computador usa então autenticação de senha em vez da chave de credenciais.

Observação Certifique-se de que a Política de Grupo para forçar a Autenticação de dispositivo usando o certificadonão esteja configurado. Para obter mais informações, consulte "Configurando o dispositivo para usar apenas a chave pública" em Autenticação de chave pública de dispositivo ingressado em domínio.

Primeiro, baixe o Módulo Windows PowerShell para chaves de credenciais de computador.

Em seguida, use os seguintes exemplos para desabilitar a chave de credenciais de computador nas suas contas de computador no Active Directory

Exemplo: Desabilitar a chave de credenciais em uma única conta de computador

Neste exemplo, definimos uma chave de credenciais inutilizável em um único objeto de computador no Active Directory:

Import-Module .\ADComputerKeys.psm1;

Set-DRComputerKey -SamAccountName "MyComputer$" -Domain "contoso.com" -ReplaceWithUnusableKey;

Exemplo: Desabilitar a chave de credenciais em várias contas de computador

Neste exemplo, definimos uma chave de credenciais inutilizável em vários objetos de computador no Active Directory. Para fazer isso, combinamos este módulo com o módulo ActiveDirectory PowerShell.

Por exemplo, defina como destino todos os computadores na unidade organizacional fictícia do Departamento de Remessa.

Import-Module .\ADComputerKeys.psm1;

Import-Module ActiveDirectory;

$computers = Get-ADComputer -SearchBase "OU=Shipping Department,DC=contoso,DC=com" -LDAPFilter "(CN=*)" -Server "contoso.com";

foreach($comp in $computers)

{

Set-DRComputerKey -SamAccountName $comp.SamAccountName -Domain "contoso.com" -ReplaceWithUnusableKey;

}

Removendo proteção de domínio temporária

Depois que os DCs forem atendidos, você poderá remover a chave inutilizável de todos os objetos de computador no Active Directory. Isso permitirá que as contas de computador gerem uma nova chave de credencial que elas podem usar em vez da autenticação de senha.

Primeiro, baixe o Módulo Windows PowerShell para chaves de credenciais de computador.

Em seguida, siga este exemplo para remover a chave de credenciais de objetos de computador:

Exemplo: Remover a chave de credenciais de várias contas de computador

Neste exemplo, removemos uma chave de credenciais inutilizável de vários objetos de computador no Active Directory. Para fazer isso, combinamos este módulo com o módulo ActiveDirectory PowerShell.

Por exemplo, defina como destino todos os computadores na unidade organizacional fictícia do Departamento de Remessa.

Import-Module .\ADComputerKeys.psm1;

Import-Module ActiveDirectory;

$computers = Get-ADComputer -SearchBase "OU=Shipping Department,DC=contoso,DC=com" -LDAPFilter "(CN=*)" -Server "contoso.com";

foreach($comp in $computers)

{

Set-DRComputerKey -SamAccountName $comp.SamAccountName -Domain "contoso.com" -RemoveKey

}