|

Datum |

Beskrivning av ändring |

|---|---|

|

den 27 oktober 2023 |

Tillagda referenser till Mitigation B |

|

den 17 juli 2023 |

Mmio-information tillagd |

Sammanfattning

Microsoft är medvetna om nya varianter av attackklassen som kallas spekulativ exekvering i sidokanaler. Varianterna kallas L1 Terminal Fault (L1TF) och Microarchitectural Data Sampling (MDS). En angripare som kan utnyttja L1TF eller MDS kan läsa privilegierade data över förtroendegränser.

UPPDATERADES 14 maj 2019: Den 14 maj 2019 publicerade Intel information om en ny underklass av säkerhetsrisker med spekulativ exekvering som kallas Microarchitectural Data Sampling. De har tilldelats följande cv:er:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2018-12130 | Microarchitectural Load Port Data Sampling (MLPDS)

UPPDATERAD DEN 12 NOVEMBER 2019: Den 12 november 2019 publicerade Intel en teknisk rådgivning kring säkerhetsrisken Intel® Transactional Synchronization Extensions (Intel® TSX) Transaction Asynchronous Abort som tilldelas CVE-2019-11135. Microsoft har släppt uppdateringar för att minska den här sårbarheten. Observera följande:

-

Som standard är operativsystemskydd aktiverade för vissa Windows Server OS-utgåvor. Mer information finns i Microsoft Knowledge Base-artikeln 4072698 .

-

Som standard är operativsystemskydd aktiverade för alla Windows-klientoperativsystem. Mer information finns i Microsoft Knowledge Base-artikeln 4073119 .

Översikt över sårbarhet

I miljöer där resurser delas, till exempel virtualiseringsvärdar, kan en angripare som kan köra godtycklig kod på en virtuell dator komma åt information från en annan virtuell dator eller från själva virtualiseringsvärden.

Serverarbetsbelastningar som Windows Server Remote Desktop Services (RDS) och mer dedikerade roller som Active Directory-domänkontrollanter är också utsatta för risker. Angripare som kan köra godtycklig kod (oavsett behörighetsnivå) kan komma åt operativsystemet eller arbetsbelastningshemligheter som krypteringsnycklar, lösenord och andra känsliga data.

Windows-klientoperativsystem är också utsatta för risker, särskilt om de kör kod som inte är betrodd, utnyttjar virtualiseringsbaserad säkerhet som Windows Defender Credential Guard eller använder Hyper-V för att köra virtuella datorer.

Obs!: Dessa sårbarheter påverkar endast Intel Core-processorer och Intel Xeon-processorer.

Översikt över åtgärder

För att lösa dessa problem arbetar Microsoft tillsammans med Intel för att utveckla lösningar och vägledning för programvara. Programuppdateringar för att minska säkerhetsproblemen har släppts. För att få alla tillgängliga skydd kan det krävas uppdateringar som också kan innehålla mikrokod från oem-tillverkare på enheten.

I den här artikeln beskrivs hur du åtgärdar följande sårbarheter:

-

CVE-2018-3620 | L1 Terminal Fault – OS, SMM

-

CVE-2018-3646 | L1 Terminal Fault – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Microarchitectural Load Port Data Sampling (MLPDS)

-

CVE-2018-12130 | Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2019-11135 | Säkerhetsproblem med Informationsläcka i Windows kernel

-

CVE-2022-21123 | Delad buffertdataläsning (SBDR)

-

CVE-2022-21125 | Sampel av delad buffertdata (SBDS)

-

CVE-2022-21127 | Särskild uppdatering för insamling av buffertdata i registret (SRBDS Update)

-

CVE-2022-21166 | Device Register Partial Write (DRPW)

Mer information om säkerhetsrisker finns i följande säkerhetsrekommendationer:

L1TF: ADV180018 | Microsoft Guidance to mitigate L1TF variant

MDS: ADV190013 | Microsoft-vägledning för att minska sårbarheter för mikroarchitectural datainsamling

MMIO: ADV220002 | Microsoft Guidance on Intel Processor MMIO Stale Data Vulnerabilities

Windows Kernel Information Disclosure Vulnerability: CVE-2019-11135 | Säkerhetsproblem med Informationsläcka i Windows kernel

Fastställa åtgärder som är nödvändiga för att minimera hotet

Följande avsnitt kan hjälpa dig att identifiera system som påverkas av L1TF- och/eller MDS-säkerhetsriskerna, och även hjälpa dig att förstå och minimera riskerna.

Potentiell prestandapåverkan

Vid testningen har Microsoft sett en viss prestandapåverkan från dessa lösningar, beroende på systemets konfiguration och vilka åtgärder som krävs.

Vissa kunder kan behöva inaktivera hypertrådning (kallas även samtidig multitrådning eller SMT) för att helt åtgärda risken från L1TF och MDS. Tänk på att inaktivering av hypertrådning kan orsaka försämrad prestanda. Den här situationen gäller för kunder som använder följande:

-

Versioner av Hyper-V som är tidigare än Windows Server 2016 eller Windows 10 version 1607 (Anniversary Update)

-

Virtualiseringsbaserad säkerhet (VBS) funktioner som Credential Guard och Device Guard

-

Programvara som tillåter körning av icke-betrodd kod (till exempel en build automation-server eller delad IIS-värdmiljö)

Effekten kan variera beroende på maskinvara och vilka arbetsbelastningar som körs på systemet. Den vanligaste systemkonfigurationen är att hypertrådning är aktiverat. Därför begränsas prestandapåverkan för den användare eller administratör som vidtar åtgärden för att inaktivera hypertrådning i systemet.

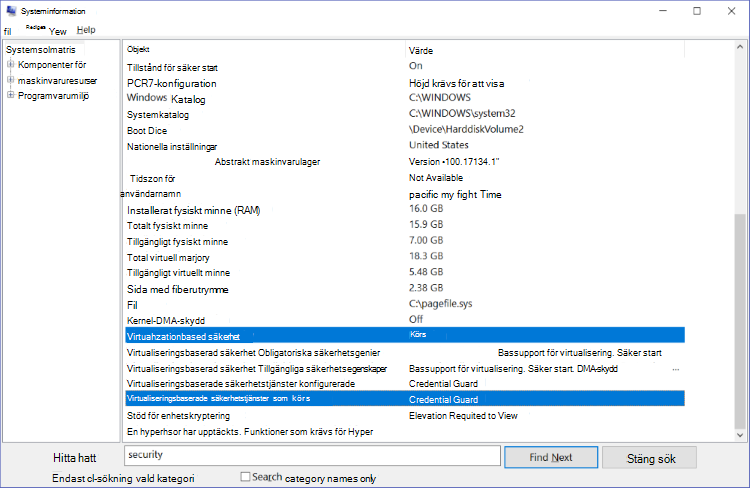

Obs!: Så här tar du reda på om systemet använder VBS-skyddade säkerhetsfunktioner:

-

Skriv MSINFO32 på Start-menyn .

Observera: Fönstret Systeminformation öppnas. -

Skriv säkerhet i rutan Sök efter.

-

Leta reda på de två rader som är markerade på skärmbilden i den högra rutan och kontrollera kolumnen Värde för att se om Virtualiseringsbaserad säkerhet är aktiverat och vilka virtualiserade säkerhetstjänster som körs.

Hyper-V-schemaläggaren minimerar L1TF- och MDS-attackvektorerna mot virtuella Hyper-V-datorer samtidigt som hypertrådning förblir aktiverat. Den grundläggande schemaläggaren är tillgänglig från och med Windows Server 2016 och Windows 10 version 1607. Detta ger minimal prestandapåverkan för de virtuella datorerna.

Den grundläggande schemaläggaren minimerar inte L1TF- eller MDS-attackvektorerna mot VBS-skyddade säkerhetsfunktioner. Mer information finns i Mitigation C och följande virtualiseringsbloggartikel:

Detaljerad information från Intel om prestandapåverkan finns på följande Intel-webbplats:

Identifiera berörda system och nödvändiga lösningar

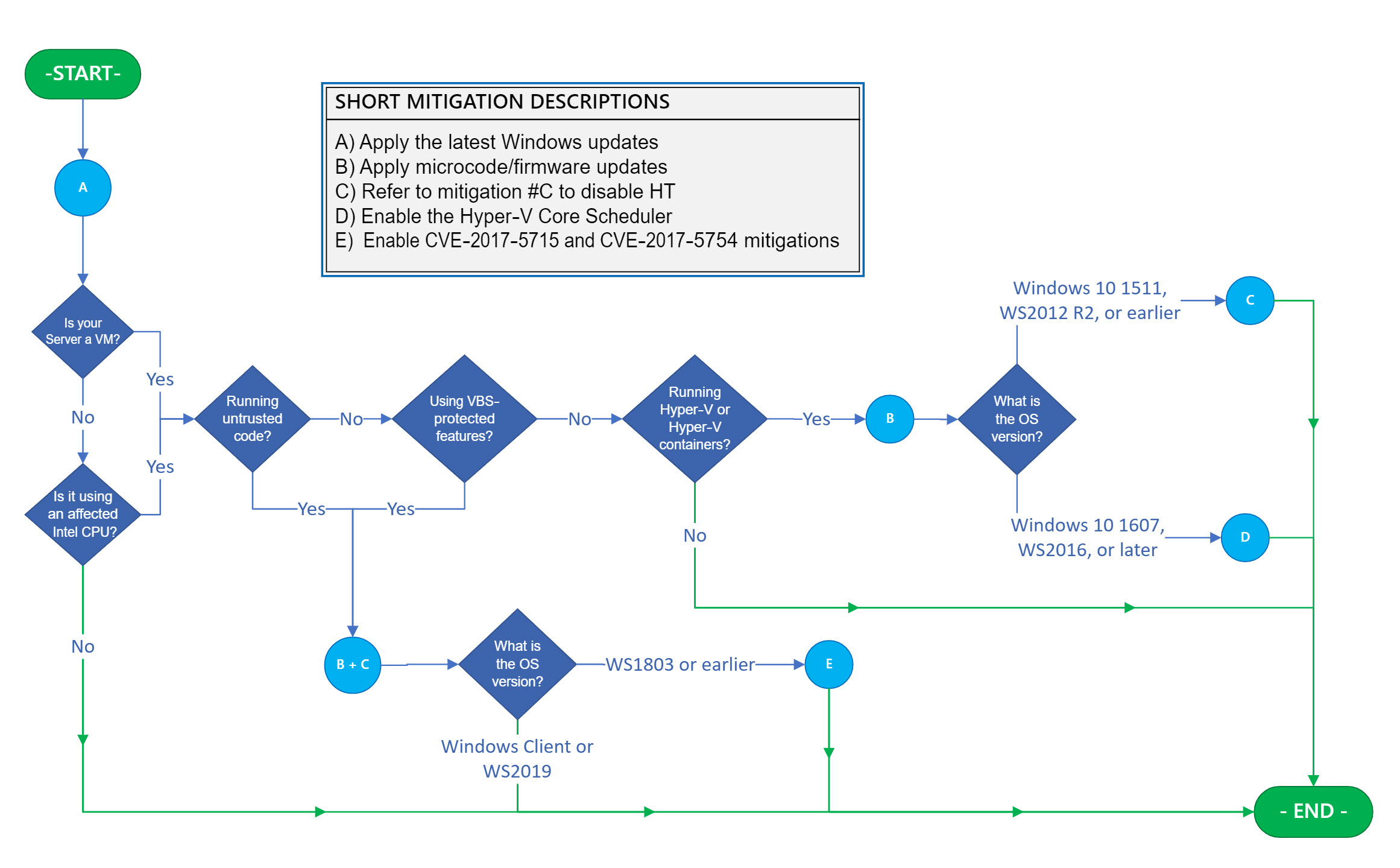

Flödesschemat i bild 1 kan hjälpa dig att identifiera berörda system och fastställa rätt uppsättning åtgärder.

Viktigt: Om du använder virtuella datorer måste du överväga och använda flödesschemat på Hyper-V-värdar och varje berörd VM-gäst individuellt eftersom lösningar kan gälla för båda. Specifikt för hyper-V-värden ger flödesschemastegen skydd mellan virtuella datorer och skydd inom värddatorn. Men det är inte tillräckligt att tillämpa dessa lösningar på enbart Hyper-V-värden för att ge skydd inom VM. Om du vill ge skydd inom den virtuella datorn måste du använda flödesschemat på varje virtuell Windows-dator. I de flesta fall innebär det att registernycklarna anges i den virtuella datorn.

När du navigerar i flödesschemat kommer du att stöta på blå cirklar med bokstäver som mappas till en åtgärd eller en serie åtgärder som krävs för att minimera L1TF-attackvektorer som är specifika för systemkonfigurationerna. Varje åtgärd som du stöter på måste tillämpas. När du stöter på en grön linje indikerar det en direkt sökväg till slutet och det finns inga ytterligare åtgärdsåtgärder.

En kort förklaring av varje lettered mitigation ingår i förklaringen till höger. Detaljerade förklaringar för varje åtgärd som innehåller stegvisa installations- och konfigurationsinstruktioner finns i avsnittet "Åtgärder".

Mitigations

Viktigt: I följande avsnitt beskrivs lösningar som ENDAST ska tillämpas under de specifika förhållanden som bestäms av flödesschemat i bild 1 i föregående avsnitt. Använd INTE dessa lösningar om inte flödesschemat anger att den specifika begränsningen är nödvändig.

Utöver program- och mikrokoduppdateringar kan manuella konfigurationsändringar också krävas för att aktivera vissa skydd. Vi rekommenderar vidare att Enterprise-kunder registrerar sig för e-postaviseringar för säkerhetsmeddelanden för att få aviseringar om innehållsändringar. (Se Microsoft Technical Security Notifications.)

Åtgärd A

Hämta och tillämpa de senaste Windows-uppdateringarna

Tillämpa alla tillgängliga uppdateringar av Windows-operativsystemet, inklusive de månatliga Windows-säkerhetsuppdateringarna. Du kan se tabellen med berörda produkter i Microsoft Security Advisory | ADV-180018 för L1TF, säkerhetsmeddelande | ADV-190013 för MDS, säkerhetsmeddelande | ADV220002 för MMIO och säkerhetsrisker | CVE-2019-11135 för Säkerhetsrisk med information om Windows kernel.

Åtgärd B

Hämta och tillämpa de senaste uppdateringarna av mikrokod eller inbyggd programvara

Förutom att installera de senaste Windows-säkerhetsuppdateringarna kan det också krävas en processormikrokod eller uppdatering av inbyggd programvara. Vi rekommenderar att du hämtar och tillämpar den senaste mikrokoduppdateringen som är lämplig för din enhet från enhets-OEM-tillverkaren. Mer information om uppdateringar av mikrokod eller inbyggd programvara finns i följande referenser:

Obs! Om du använder kapslad virtualisering (inklusive att köra Hyper-V-behållare i en virtuell gäst-VM) måste du exponera de nya mikrokodsupplysningarna för den virtuella gästdatorn. Det kan kräva att konfigurationen av den virtuella datorn uppgraderas till version 8. Version 8 innehåller mikrokodsupplysningar som standard. Mer information och de steg som krävs finns i följande artikel Microsoft Docs artikel:

Köra Hyper-V på en virtuell dator med kapslad virtualisering

Mitigation C

Ska jag inaktivera hypertrådning (HT)?

L1TF- och MDS-sårbarheterna medför risk för att konfidentialiteten för virtuella Hyper-V-datorer och hemligheterna som underhålls av Microsoft Virtualization Based Security (VBS) kan äventyras med hjälp av en sidokanalattack. När Hyper-Threading (HT) är aktiverad försvagas säkerhetsgränserna som tillhandahålls av både Hyper-V och VBS.

Hyper-V-schemaläggaren (tillgänglig från och med Windows Server 2016 och Windows 10 version 1607) minimerar L1TF- och MDS-attackvektorerna mot virtuella Hyper-V-datorer samtidigt som Hyper-Threading förblir aktiverade. Detta ger minimal prestandapåverkan.

Hyper-V-schemaläggaren minimerar inte L1TF- eller MDS-attackvektorerna mot VBS-skyddade säkerhetsfunktioner. L1TF- och MDS-sårbarheterna medför risk för att konfidentialiteten av VBS-hemligheter kan äventyras via en sidokanalattack när Hyper-Threading (HT) aktiveras, vilket försvagar säkerhetsgränsen som tillhandahålls av VBS. Även med denna ökade risk ger VBS fortfarande värdefulla säkerhetsfördelar och minimerar en rad attacker med HT aktiverat. Därför rekommenderar vi att VBS fortsätter att användas på HT-aktiverade system. Kunder som vill eliminera den potentiella risken för L1TF- och MDS-sårbarheterna för konfidentialitet för VBS bör överväga att inaktivera HT för att minska denna ytterligare risk.

Kunder som vill eliminera risken som L1TF- och MDS-sårbarheterna utgör, oavsett om det gäller konfidentialiteten för Hyper-V-versioner som är tidigare än Windows Server 2016 eller VBS-säkerhetsfunktioner, måste väga beslutet och överväga att inaktivera HT för att minska risken. I allmänhet kan detta beslut baseras på följande riktlinjer:

-

För Windows 10 version 1607, Windows Server 2016 och nyare system som inte kör Hyper-V och inte använder VBS-skyddade säkerhetsfunktioner bör kunderna inte inaktivera HT.

-

För Windows 10 version 1607, Windows Server 2016 och nyare system som kör Hyper-V med Core Scheduler, men inte använder VBS-skyddade säkerhetsfunktioner, bör kunderna inte inaktivera HT.

-

För Windows 10 version 1511, Windows Server 2012 R2 och tidigare system som kör Hyper-V, måste kunderna överväga att inaktivera HT för att minimera risken.

De steg som krävs för att inaktivera HT skiljer sig från OEM till OEM. De ingår dock vanligtvis i KONFIGURATIONs- och konfigurationsverktygen för BIOS eller inbyggd programvara.

Microsoft har också introducerat möjligheten att inaktivera Hyper-Threading teknik via en programvaruinställning om det är svårt eller omöjligt att inaktivera HT i bios- eller inbyggda programvarans konfigurationsverktyg. Programvaruinställningen för att inaktivera HT är sekundär till BIOS- eller firmwareinställningen och är inaktiverad som standard (vilket innebär att HT följer BIOS- eller firmwareinställningen). Mer information om den här inställningen och hur du inaktiverar HT med hjälp av den finns i följande artikel:

4072698 Windows Server-vägledning för skydd mot spekulativ exekvering

När det är möjligt rekommenderar vi att du inaktiverar HT i BIOS eller inbyggd programvara för att garantera att HT är inaktiverat.

Obs! Om du inaktiverar hyperthreading minskas cpu-kärnorna. Detta kan påverka funktioner som kräver minsta cpu-kärnor för att fungera. Till exempel Windows Defender Application Guard (WDAG).

Mitigation D

Aktivera Hyper-V core scheduler och ange antalet vm-maskinvarutrådar per kärna till 2

Obs! De här åtgärdsstegen gäller endast för Windows Server 2016 och Windows 10 versioner som är tidigare än version 1809. Huvudschemaläggaren är aktiverad som standard i Windows Server 2019 och Windows 10 version 1809.

Att använda den grundläggande schemaläggaren är en tvåstegsprocess som kräver att du först aktiverar schemaläggaren på Hyper-V-värden och sedan konfigurerar varje virtuell dator att dra nytta av den genom att ange deras maskinvarutrådantal per kärna till två (2).

Hyper-V core scheduler som introducerades i Windows Server 2016 och Windows 10 version 1607 är ett nytt alternativ till den klassiska scheduler-logiken. Den grundläggande schemaläggaren erbjuder minskad prestandavariation för arbetsbelastningar i virtuella datorer som körs på en HT-aktiverad Hyper-V-värd.

En detaljerad beskrivning av Hyper-V:s huvudschemaläggare och hur du aktiverar det finns i följande artikel i Windows IT Pro Center:

Förstå och använda hypervisorschemaläggningstyper för Hyper-V

Om du vill aktivera Hyper-V core scheduler på Windows Server 2016 eller Windows 10 anger du följande kommando:

bcdedit /set HypervisorSchedulerType core

Bestäm sedan om du vill konfigurera antalet maskinvarutrådar för en viss virtuell dator per kärna till två (2). Om du visar att virtuella processorer är hypertrådade till en virtuell gästdator kan du aktivera schemaläggaren i operativsystemet för den virtuella datorn och även vm-arbetsbelastningarna för att använda HT i sina egna schemaläggningar. Det gör du genom att ange följande PowerShell-kommando, där <VMName -> är namnet på den virtuella datorn:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Mitigation E

Aktivera lösningar för rådgivare CVE-2017-5715, CVE-2017-5754 och CVE-2019-11135

Obs! De här lösningarna är aktiverade som standard på Windows Server 2019- och Windows-klientoperativsystem.

Använd anvisningarna i följande artiklar för att aktivera lösningar för rådgivare CVE-2017-5715, CVE-2017-5754 och CVE-2019-11135:

4072698 Windows Server-vägledning för skydd mot spekulativ exekvering

4073119 Windows-klientvägledning för IT-proffs som skyddar mot spekulativ exekvering

Obs! Dessa lösningar omfattar och aktiverar automatiskt begränsningen av säkra sidramar för Windows kernel och även för de åtgärder som beskrivs i CVE-2018-3620. En detaljerad beskrivning av hur du åtgärdar säkra sidramar finns i följande artikel i Security Research & Defense Blog:

Referenser

Vägledning för att begränsa spekulativ exekvering av sidokanalsrisker i Azure

De produkter från tredje part som beskrivs i den här artikeln är tillverkade av företag som är oberoende av Microsoft. Vi försäkrar varken underförstådda eller andra garantier om dessa produkters prestanda eller tillförlitlighet.

Vi tillhandahåller kontaktinformation från tredje part som hjälper dig att hitta teknisk support. Denna kontaktinformation kan ändras utan föregående meddelande. Vi garanterar inte att denna kontaktinformation från tredje part är korrekt.