Özgün yayımlama tarihi: 26 Haziran 2025, Ağustos 2025, Temmuz 2025, Ağustos 2025, Ağustos

KB kimliği: 5062713

|

Bu makalede aşağıdakiler için yönergeler verilmiştir:

Not Kişisel bir Windows cihazına sahip olan bir kişiyseniz lütfen Microsoft tarafından yönetilen güncelleştirmelerle ev kullanıcıları, işletmeler ve okullar için Windows cihazları makalesine gidin. |

Genel bakış

Güvenli Önyükleme altyapısının bir parçası olarak Microsoft tarafından sağlanan sertifikaların yapılandırması Windows 8 beri aynı kalmıştır. Bu sertifikalar, üretici yazılımındaki İmza Veritabanı (DB) ve Anahtar Kayıt Anahtarı (KEK) (Anahtar Değişim Anahtarı olarak da bilinir) değişkenlerinde depolanır. Microsoft, orijinal donanım üreticisi (OEM) ekosisteminde cihazın üretici yazılımına dahil etmek için aynı üç sertifikayı sağlamıştır. Bu sertifikalar, Windows'ta Güvenli Önyükleme'yi destekler ve microsoft tarafından sağlanan aşağıdaki sertifikaları içeren üçüncü taraf işletim sistemleri (OS) tarafından da kullanılır:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Önemli Microsoft tarafından sağlanan üç sertifikanın da süresi Haziran 2026'dan itibaren dolacak şekilde ayarlanmıştır. Bu nedenle, ekosistem iş ortaklarımızla işbirliği içinde Microsoft, Güvenli Önyükleme güvenliğini ve gelecekte sürekliliği sağlamaya yardımcı olacak yeni sertifikalar dağıtıyor. Bu 2011 sertifikalarının süresi dolduktan sonra, önyükleme bileşenleri için güvenlik güncelleştirmeleri artık mümkün olmayacaktır; bu da önyükleme güvenliğini tehlikeye atacak ve etkilenen Windows cihazlarını riske atacaktır. Güvenli Önyükleme işlevini korumak için, 2011 sertifikalarının süresi dolmadan önce tüm Windows cihazlarının 2023 sertifikalarını kullanacak şekilde güncelleştirilmesi gerekir.

Not Bu makalede "sertifikalar" ve "CA" (Sertifika Yetkilisi) birbirinin yerine kullanılır.

Windows Güvenli Önyükleme sertifikalarının süresi 2026'da doluyor

2012'den bu yana üretilen Windows cihazları, güncelleştirilmelidir sertifikaların süresi dolan sürümlerine sahip olabilir.

Terminoloji

-

KEK: Anahtar Kayıt Anahtarı

-

CA: Sertifika Yetkilisi

-

DB: Güvenli Önyükleme İmzası Veritabanı

-

DBX: Güvenli Önyükleme İptal Edilen İmza Veritabanı

|

Süresi Dolan Sertifika |

Son kullanma tarihi |

Yeni Sertifika |

Depolama konumu |

Amaç |

|

Microsoft Corporation KEK CA 2011 |

Haziran 2026 |

Microsoft Corporation KEK CA 2023 |

KEK'de depolanıyor |

DB ve DBX güncelleştirmelerini imzalar. |

|

Microsoft Windows Production PCA 2011 |

Ekim 2026 |

Windows UEFI CA 2023 |

Db'de depolanır |

Windows önyükleme yükleyicisini imzalamak için kullanılır. |

|

Microsoft UEFI CA 2011* |

Haziran 2026 |

Microsoft UEFI CA 2023 |

Db'de depolanır |

Üçüncü taraf önyükleme yükleyicilerini ve EFI uygulamalarını imzalar. |

|

Microsoft UEFI CA 2011* |

Haziran 2026 |

Microsoft Option ROM CA 2023 |

Db'de depolanır |

Üçüncü taraf seçenek ROM'larını imzalar |

*Microsoft Corporation UEFI CA 2011 sertifikasının yenilenmesi sırasında iki sertifika, rom imzalama seçeneğinden ayrı önyükleme yükleyicisi imzalar. Bu, sistem güveni üzerinde daha iyi denetim sağlar. Örneğin, seçenek ROM'larına güvenmesi gereken sistemler, üçüncü taraf önyükleme yükleyicileri için güven eklemeden Microsoft Option ROM UEFI CA 2023'ü ekleyebilir.

Microsoft, Windows cihazlarında Güvenli Önyükleme korumasının sürekliliğini sağlamak için güncelleştirilmiş sertifikalar verdi. Microsoft, windows cihazlarının önemli bir bölümünde bu yeni sertifikalar için güncelleştirme işlemini yönetecek ve kendi cihazlarının güncelleştirmelerini yöneten kuruluşlar için ayrıntılı rehberlik sunacaktır.

Kurumsal ve BT profesyonel yönetilen sistemleri için kapsam

Bu makale, Tanılama verilerini Microsoft ile paylaşmayan ve ortamlarına yönelik güncelleştirmeleri yöneten adanmış BT uzmanlarına sahip kuruluşlara yöneliktir. Şu anda, Microsoft'un bu cihazlarda güvenli önyükleme sertifikalarını, özellikle de tanılama verileri devre dışı bırakılmış olanları tam olarak desteklemesi için yeterli bilgi yoktur.

Kuruluşlar ve BT uzmanları, bu tür sistemleri Microsoft tarafından yönetilen sistemler olarak alma seçeneğine sahiptir. Bu durumda Microsoft, Güvenli Önyükleme sertifikalarını güncelleştirir. Bununla birlikte, bunun kamuda hava ile kaplı cihazlar, üretim vb. gibi çeşitli cihazlar için uygun bir seçenek olmadığının farkındayız.

Bu kategorideki seçenekler için lütfen aşağıdaki bölüme bakın.

Kurumsal veya BT uzmanları tarafından yönetilen cihazlar hangi çözümleri bekleyebilir?

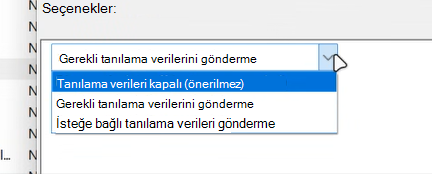

Seçenek 1: Otomatik güncelleştirmeler (Yalnızca Microsoft Update yönetilen sistemleri için)

Bu seçeneği belirleyerek, cihazlarınız en son Güvenli Önyükleme güncelleştirmelerini otomatik olarak alır ve cihazlarınızın güvenli ve güvenli kalmasına yardımcı olur. Bunu etkinleştirmek için microsoft'un cihazlarınızdan Evrensel Telemetri İstemcisi (UTC) tanılama verileri toplamasına izin vermeniz gerekir. Bu adım, cihazlarınızın Microsoft tarafından yönetilen programa kaydedilmesini sağlar ve standart dağıtımımızın bir parçası olarak tüm güncelleştirmeleri sorunsuz bir şekilde alır.

Dağıtım Stratejisi

Microsoft'u kullanan Windows cihazlarının cihazlarına Güvenli Önyükleme sertifika güncelleştirmelerini uygulaması için çok titiz bir dağıtım stratejisi kullanırız. Benzer donanım ve üretici yazılımı profillerine sahip sistemleri gruplandırıyoruz (Windows tanılama verilerine ve OEM geri bildirimlerine bağlı olarak), ardından güncelleştirmeleri her gruba aşamalı olarak yayınlıyoruz. Bu işlem boyunca, her şeyin sorunsuz çalıştığından emin olmak için tanılama geri bildirimlerini yakından izliyoruz. Bir grupta herhangi bir sorun algılanırsa, söz konusu gruba dağıtıma devam etmeden önce bunları duraklatıp gideririz.

Eylem çağrısı

Microsoft tarafından yönetilen dağıtıma dahil olmak için Windows tanılama verilerini etkinleştirmenizi öneririz. Bununla, Güvenli Önyükleme sertifika güncelleştirmeleri için uygun cihazları tanımlayabilir ve hedefleyebiliriz.

Tanılama verileri neden önemlidir?

Microsoft tarafından yönetilen dağıtım stratejisi, yeni Güvenli Önyükleme sertifikalarının yüklenmesine tepki olarak cihazların durumunu bize bildiren veri sinyalleri dahil ettiğimiz için sistemlerden aldığımız tanılama verilerine büyük ölçüde dayanır. Bu şekilde, dağıtımımızdaki sorunları hızla belirleyebilir ve sorunun etkisini en aza indirmek için benzer donanım yapılandırmalarına sahip cihazlara dağıtımı proaktif olarak duraklatabiliriz.

Tanılama verilerinin etkinleştirilmesi, cihazlarınızın görünür olmasını sağlar. Bu güncelleştirmeleri otomatik hedeflemek ve teslim etmek için cihazlarınızı Microsoft tarafından yönetilen akışa taşır.

Notlar

-

Tanılama verilerini etkinleştirmeyi tercih etmeyen kuruluşlar tam denetimde kalır ve güncelleştirme işlemini bağımsız olarak yönetmek için gelecekteki araçlar ve yönergeler alır.

-

Burada vurgulanan çözümler için ortamınızdaki tüm cihazlara yönelik güncelleştirmelerin ilerleme durumunu izlemek sizin sorumluluğunuzdadır ve tam benimsemeyi başarmak için birden fazla çözüm kullanmanız gerekebilir.

Microsoft tarafından yönetilen piyasaya sürülmeye katılmak için lütfen şu adımları izleyin:

-

Kuruluşunuzdaki Windows tanılama verilerini yapılandırma'yı izleyin ve veri ayarını gerekli tanılama verilerine izin verecek şekilde ayarlayın. Başka bir deyişle, Devre dışı olarak ayarlamayın ve tanılama verilerini kapatmayın. Gerekli tanılama verilerinden daha fazlasını sağlayan tüm ayarlar da çalışır.

-

Aşağıdaki kayıt defteri anahtarını ayarlayarak Güvenli Önyükleme için Microsoft tarafından yönetilen güncelleştirmelere katılmayı seçin:

Kayıt defteri konumu

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Tuş adı

MicrosoftUpdateManagedOptIn

Anahtar türü

DWORD

DWORD değeri

-

0 veya anahtar yok

-

0x5944 – Güvenli Önyükleme kabul etme

Yorum

Tüm sertifikaların mevcut cihazın güvenlik profilini koruyacak ve önyükleme yöneticisini Windows UEFI CA 2023 sertifikası tarafından imzalanan sertifikayla güncelleştirecek şekilde güncelleştirilmesi gerektiğini belirtmek için bu anahtarı 0x5944 olarak ayarlamanızı öneririz.

Not Bu kayıt defteri anahtarı gelecekteki bir güncelleştirmede etkinleştirilecektir.

-

Not Microsoft tarafından yönetilen dağıtım desteği yalnızca Windows 11 ve Windows 10 istemci sürümleri için kullanılabilir. 14 Ekim 2025'in ardından genişletilmiş güvenlik güncelleştirmelerine (ESU) sahip Windows 10 sürüm 22H2 dahil edilecek.

Seçenek 2: Self servis veya kısmen otomatik çözümler Customer-Managed

Microsoft, kurumsal ve BT profesyonel yönetilen sistemlerine yardımcı olmak için kısmen otomatik çözümlere yönelik yönergeleri değerlendirmektedir. Bunların, bir işletmenin veya BT uzmanlarının belirli durumlarına ve kullanım modeline göre uygulamayı seçebilecekleri self servis seçenekler olduğunu lütfen unutmayın.

|

Microsoft, Kurumsal ve BT profesyonel tarafından yönetilen cihazlar için sınırlı görünürlüğe (veya tanılama verilerine) sahip olduğundan, Microsoft tarafından sağlanan yardımlar sınırlıdır. Uygulama müşterilere ve Bağımsız Yazılım Satıcıları (ISV), Microsoft Active Protection İş Ortakları (MAPP), diğer Şifreleme Tarayıcıları ve Güvenlik iş ortakları ve OEM'ler gibi iş ortaklarına bırakılmaktadır. |

Önemli:

-

Güvenli Önyükleme Sertifikası güncelleştirmelerinin uygulanması Önyükleme hatalarına, Bit locker Recovery'ye ve hatta bazı durumlarda tuğlalı cihazlara neden olabilir.

-

Bu farkındalık özellikle OEM Desteği dışında olabilecek eski sistemler için gereklidir. Örneğin: OEM tarafından düzeltilmeyen Üretici Yazılımı sorunları/hatalarında çalıştırıldığında, Cihazın Haziran 2026'dan itibaren Güvenli Önyükleme sertifikasının süresi dolduktan sonra artık güvenlik güncelleştirmelerini almaması için Güvenli Önyükleme'nin kapatılması gerekir.

Önerilen metodoloji

-

Güvenli Önyükleme ile ilgili güncelleştirmelerde veya yönergelerde cihazınız için OEM'e danışın. Örneğin: Bazı OEM'ler güncelleştirilmiş 2023 Güvenli Önyükleme Sertifikalarını destekleyen en düşük üretici yazılımı/BIOS sürümlerini yayımlıyor. OEM önerilerini izleyin ve tüm güncelleştirmeleri uygulayın

-

Güvenli Önyükleme açık olan cihazların listesini alın. Güvenli Önyükleme KAPALI durumdaki cihazlar için herhangi bir eylem gerekmez.

-

Tanılama verilerini Microsoft ile paylaşmayan Kurumsal cihazlarınızı sınıflandırmak için:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

3. Adım'daki her Benzersiz kategori için, "birkaç" cihazda Güvenli Önyükleme Anahtarı güncelleştirme dağıtımını doğrulama (aşağıdaki adımlardan biri) ["few" her müşteriyi temel alan bir karar olacaktır. En az 4-10 cihaz öneririz]. Doğrulama başarılı olduktan sonra, cihazlar Kurumsal/BT yönetimi altındaki diğer benzer cihazlara uygun ölçekte piyasaya sürülmek üzere YEŞİl/GÜVENİlİR demetler olarak işaretlenebilir

-

Müşteri güncelleştirilmiş Sertifikaları uygulamak için aşağıdaki yöntemlerden birini veya bir bileşimini seçebilir.

Yeni CA'ların UEFI DB'de olup olmadığını nasıl anlayabilirim?

-

UEFIv2 PowerShell modülünü indirin ve yükleyin.

-

Yükseltilmiş bir PowerShell penceresinde aşağıdaki komutları çalıştırın:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Parmak izini veya Konu CN'sini arayın.

-

UEFIv2 2.7 PowerShell modülünü indirin.

-

Yükseltilmiş bir PowerShell komut isteminde aşağıdaki komutu çalıştırın:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Alternatif olarak, “(Get-UEFISecureBootCerts PK).Signature”

GÜVENLI cihazlara Güvenli Önyükleme Sertifikası uygulama yöntemleri

Daha önce "Önerilen metodoloji" bölümünde belirtildiği gibi, Güvenli Önyükleme Sertifikası güncelleştirmeleri yalnızca birkaç cihazda yeterli test/doğrulama sonrasında SAFE/GREEN demet cihazlarına uygulanmalıdır.

Aşağıdaki yöntemlerin açıklaması.

|

Yöntem 1: Kayıt defteri anahtar tabanlı Güvenli Önyükleme anahtarı sıralı güncelleştirmeleri. Bu yöntem, 2023 VERITABANı güncelleştirmeleri bir cihaza uygulandıktan sonra Windows'un nasıl yanıt verdiğini test etmenin bir yolunu sağlar. Güvenli Önyükleme Anahtarı için Yöntem 2:grup ilkesi Nesnesi (GPO). Bu yöntem, etki alanı yöneticilerinin Güvenli Önyükleme güncelleştirmelerini etki alanına katılmış Windows istemcileri ve sunucuları arasında dağıtmak için etkinleştirebileceği kullanımı kolay bir grup ilkesi ayarı sağlar. Yöntem 3: Windows Yapılandırma Sistemi (WinCS) kullanarak Güvenli Önyükleme API'si/CLI Arabirimi. Bu, SecureBoot anahtarlarını etkinleştirmek için kullanılabilir. Yöntem 4: Güvenli Önyükleme DB güncelleştirmelerini el ile uygulamak için El ile DB/KEK güncelleştirme adımları bölümüne bakın. |

Bu yöntem, 2023 DB güncelleştirmeleri bir cihaza uygulandıktan sonra Windows'un nasıl yanıt verdiğini test etmek için bir yol sağlar.

CA Reg anahtarı değerleri

|

Kayıt defteri konumu |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Sertifika değerleri |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Test adımları

Aşağıdaki komutların her birini yükseltilmiş bir PowerShell isteminden ayrı olarak çalıştırın:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Sonuçları, Güvenli Önyükleme DB ve DBX değişken güncelleştirme olaylarında açıklandığı gibi olay günlüklerini gözlemleyerek bulabilirsiniz.

Notlar

-

Bu işlem sırasında bazen yeniden başlatmalar gerekir.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI önyükleme yöneticisini 2023 imzalı sürüme güncelleştirir ve bu da EFI bölümündeki önyükleme yöneticisini değiştirir.

Kayıt defteri anahtarı tabanlı Güvenli Önyükleme güncelleştirmeleri hakkında daha fazla ayrıntı

İlke mantığı, aşağıdaki güvenli önyükleme bakım kayıt defteri yolunda depolanan üç kayıt defteri değeri etrafında oluşturulur: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Not Aşağıdaki kayıt defteri alt anahtarlarının tümü güncelleştirmeyi tetikleyip güncelleştirme durumunu kaydetmek için kullanılır.

|

Kayıt defteri değeri |

Tür |

Açıklama & kullanımı |

|

AvailableUpdates |

REG_DWORD (bit maskesi) |

Tetikleyici bayraklarını güncelleştirin. Cihazda gerçekleştirilecek Güvenli Önyükleme güncelleştirme eylemlerini denetler. Burada uygun bit alanının ayarlanması, yeni güvenli önyükleme sertifikalarının ve ilgili güncelleştirmelerin dağıtımını başlatır. Kurumsal dağıtım için bu, tüm müşteriler için tüm ilgili güncelleştirmeleri (yeni 2023 Microsoft UEFI CA anahtarlarını ekleme, KEK'yi güncelleştirme ve yeni önyükleme yöneticisini yükleme) etkinleştiren bir değer olan 0x5944 (onaltılık) olarak ayarlanmalıdır. (Bu değer, cihazı Güvenli Önyükleme "anahtar rulosu" dağıtımına etkin bir şekilde kabul eder. Sıfır olmayan (0x5944) olmadığında sistemin zamanlanmış görevi belirtilen güncelleştirmeleri uygular; sıfırsa veya ayarlanmadıysa Güvenli Önyükleme anahtarı güncelleştirmesi yapılmaz.) Not: Bitler işlenirken temizlenir. Bunu grup ilkesi ve CSP ile yönetmenin bunu hesaba eklemesi gerekir. |

|

UEFICA2023Status |

REG_SZ (dize) |

Dağıtım durumu göstergesi. Cihazdaki Güvenli Önyükleme anahtarı güncelleştirmesinin geçerli durumunu yansıtır. Şu üç metin değerinden birine ayarlanır: "NotStarted", "InProgress" veya "Updated", güncelleştirmenin henüz çalışmadığını, etkin bir şekilde devam ettiğini veya başarıyla tamamlandığını gösterir. Başlangıçta durum "NotStarted" olur. Güncelleştirme başladıktan sonra "InProgress" olarak, tüm yeni anahtarlar ve yeni önyükleme yöneticisi dağıtıldığında son olarak "Güncelleştirildi" olarak değişir.) |

|

UEFICA2023Hata |

REG_DWORD (kod) |

Hata kodu (varsa). Bu değer başarılı olduğunda 0 kalır. Güncelleştirme işlemi bir hatayla karşılaşırsa, UEFICA2023Error, karşılaşılan ilk hataya karşılık gelen sıfır olmayan bir hata koduna ayarlanır. Burada bir hata, Güvenli Önyükleme güncelleştirmesinin tam olarak başarılı olmadığını ve bu cihazda araştırma veya düzeltme gerektirebileceğini gösterir. (Örneğin, veritabanı (güvenilir imzalar veritabanı) bir üretici yazılımı sorunu nedeniyle güncelleştirilemezse, bu kayıt defteri bir olay günlüğüne eşlenebilen bir hata kodu veya Güvenli Önyükleme bakımı için belgelenmiş hata kimliği gösterebilir.) |

|

HighConfidenceOptOut |

REG_DWORD |

LCU'nun bir parçası olarak otomatik olarak uygulanacak yüksek güvenilirlik demetlerini geri çevirmek isteyen kuruluşlar için. Yüksek güvenilirlik demetlerini geri çevirmek için bu anahtarı sıfır olmayan bir değere ayarlayabilirler. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

CFR bakımına (Microsoft Managed) katılmayı tercih etmek isteyen kuruluşlar için. Bu anahtarı ayarlamaya ek olarak, müşterilerin "İsteğe Bağlı Tanılama Verileri" gönderilmesine izin vermeleri gerekir. |

Bu anahtarlar birlikte nasıl çalışır?

BT yöneticisi (GPO veya CSP aracılığıyla) AvailableUpdates = 0x5944 yapılandırarak Windows'a cihazda Güvenli Önyükleme anahtarı alma işlemini yürütmesi için sinyal gönderir. İşlem çalıştırılırken sistem UEFICA2023Status'u "NotStarted" yerine "InProgress" olarak ve son olarak da başarılı olduğunda "Güncelleştirildi" olarak güncelleştirir. 0x5944 içindeki her bit başarıyla işlendiğinden temizlenir. Herhangi bir adım başarısız olursa, UEFICA2023Error'a bir hata kodu kaydedilir (ve durum "InProgress" veya kısmen güncelleştirilmiş bir durum olarak kalabilir). Bu mekanizma, yöneticilere cihaz başına dağıtımı tetiklemenin ve izlemenin net bir yolunu sağlar.

Not: Bu kayıt defteri değerleri özellikle bu özellik için kullanıma sunulmuştur (destekleyici güncelleştirme yüklenene kadar eski sistemlerde bulunmazlar). "Windows UEFI CA 2023 " sertifikalarının eklenme durumunu yakalamak için tasarımda UEFICA2023Status ve UEFICA2023Error adları tanımlanmıştır. Sistem Güvenli Önyükleme anahtarı sıralı dağıtımını destekleyen bir derlemeye güncelleştirildiğinde yukarıdaki kayıt defteri yolunda görünürler.

Etkilenen platformlar

Güvenli Önyükleme, Windows Server 2012 kod tabanından başlayarak Windows'ta desteklenir ve Güvenli Önyüklemeyi destekleyen tüm Windows sürümlerinde grup ilkesi desteği mevcuttur. Bu nedenle, Windows'un Güvenli Önyüklemeyi destekleyen tüm desteklenen sürümlerinde grup ilkesi desteği sağlanacaktır.

Bu tablo, kayıt defteri anahtarına göre desteği daha da azaltır.

|

Anahtar |

Desteklenen Windows sürümleri |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Güvenli Önyüklemeyi destekleyen tüm Windows sürümleri (Windows Server 2012 ve sonraki Windows sürümleri). |

|

HighConfidenceOptOut |

Güvenli Önyüklemeyi destekleyen tüm Windows sürümleri (Windows Server 2012 ve sonraki Windows sürümleri). Not: Güven verileri Windows'un Windows 10, 21H2 ve 22H2 ve sonraki sürümlerinde toplanıyor olsa da, önceki Windows sürümlerinde çalışan cihazlara uygulanabilir. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, sürüm 21H2 ve 22H2 Windows 11, sürüm 22H2 ve 23H2 Windows 11, sürüm 24H2 ve Windows Server 2025 |

SBAI/TpmTasks'imiz şemayı almak ve cihazın demet kimliğini belirlemeyi sağlamak için yeni bir yordam uygular. Ayrıca her önyükleme oturumunda bir Cihazın demet kimliğini temsil edecek olayları yayması gerekir.

Bu yeni olaylar için Cihaz Demeti Güveni verilerinin sistemde mevcut olması gerekir. Veriler toplu güncelleştirmelere dahil edilecek ve güncel indirmeler için çevrimiçi olarak kullanılabilir.

Güvenli Önyükleme hata olayları

Hata olaylarının Güvenli Önyükleme Durumu ve ilerleme durumu hakkında bilgi veren kritik bir raporlama işlevi vardır. Hata olayları hakkında bilgi için bkz. Güvenli Önyükleme DB ve DBX değişken güncelleştirme olayları. Hata olayları Güvenli Önyükleme için ek olayla güncelleştiriliyor.

Hata olayları

Güvenli Önyükleme her önyüklemede olayları yayar. Yayılan olaylar sistemin durumuna bağlıdır.

Makine Meta Verileri Olayı

Hata olayları, müşterilere cihazla ilgili ayrıntıları vermek için mimari, üretici yazılımı sürümü gibi makine meta verilerini içerir. Bu meta veriler, BT yöneticilerine süresi dolan sertifikaları ve cihazlarının özelliklerini anlamalarına yardımcı olacak veriler sağlar.

Bu olay, gerekli güncelleştirilmiş sertifikalara sahip olmayan tüm cihazlarda yayılır. Gerekli sertifikalar şunlardır:

-

PCA2023

-

üçüncü taraf 2011 CA'sı varsa üçüncü taraf UEFI CA ve üçüncü taraf Seçenek ROM CA'sı

-

KEK.

Genel demet için standart öznitelikler şunlardır:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

Olay Kimliği: 1801

|

Olay günlüğü |

Sistem |

|

Olay kaynağı |

TPM-WMI |

|

Olay Kimliği |

1801 |

|

Düzey |

Hata |

|

Olay iletisi metni |

Güvenli Önyükleme CA'sı/anahtarlarının güncelleştirilmiş olması gerekir. Bu cihazın imza bilgileri buraya dahildir. <Standart öznitelikleri dahil et : OEM> tanımlanmadığında kullandığımız öznitelikler |

BucketIid+ Güvenilirlik Derecelendirme Olayı

Bu olay, cihazda yukarıda açıklandığı gibi gerekli güncelleştirilmiş sertifikalar olmadığında Machine Meta Veri olayıyla birlikte gönderilir. Her hata olayı bir BucketId ve güvenilirlik derecelendirmesi içerir. Güvenilirlik derecelendirmesi aşağıdakilerden biri olabilir.

|

Güven |

Açıklama |

|

Yüksek Güvenilirlik (Yeşil) |

Tüm gerekli sertifikaların başarıyla dağıtılabilmesine yüksek güven. |

|

Daha Fazla Veri Gerekiyor (Sarı) |

Demet listesinde yeterli veri yok. Bazı sertifikaların dağıtılmasında yüksek güvene ve diğer sertifikalara daha az güvene sahip olabilir. |

|

Bilinmiyor (Mor) |

Demet listesinde değil - hiç görülmedi |

|

Duraklatıldı (Kırmızı) |

Bazı sertifikalar yüksek güvenle dağıtılabilir, ancak Microsoft veya cihaz üreticisi tarafından takip edilmesi gereken bir sorun algılandı. Bu kategori Atlandı, Bilinen Sorunlar ve Araştırma'yı içerebilir. |

Cihaz için bir demet kimliği yoksa, olay durum olarak "Bilinmiyor" değerini belirtmeli ve cihaz imzası içermemelidir.

Olay Kimliği: 1802

|

Olay günlüğü |

Sistem |

|

Olay kaynağı |

TPM-WMI |

|

Olay Kimliği |

1802 |

|

Düzey |

Hata |

|

Olay iletisi metni |

Güvenli Önyükleme CA'sı/anahtarlarının güncelleştirilmiş olması gerekir. Bu cihaz imza bilgileri buraya eklenmiştir.%nCihazAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Cihaz imzası: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Confidence Value: Şu Anda Daha Fazla Veri gerekiyor (veya Bilinmiyor, Yüksek Güvenilirlik, Duraklatıldı) Ayrıntılar için bkz. https://aka.ms/GetSecureBoot |

Bilgi olayları

Makine Güncel Olayı

Bilgi olayı makinenin güncel olduğunu ve hiçbir eyleme gerek olmadığını gösterir.

Olay Kimliği: 1803

|

Olay günlüğü |

Sistem |

|

Olay kaynağı |

TPM-WMI |

|

Olay Kimliği |

1803 |

|

Düzey |

Bilgi |

|

Olay iletisi metni |

Bu cihaz Güvenli Önyükleme CA'sı/anahtarlarını güncelleştirdi. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Uyarı olayları

Güvenli Önyükleme Varsayılanlarının Güncelleştirilmesi Gereken Olay

Cihazın üretici yazılımı Güvenli Önyükleme varsayılan ayarlarının güncel olmadığını belirten uyarı olayı. Cihaz PCA2023 imzalı bir önyükleme yöneticisinden önyüklendiğinde ve üretici yazılımındaki DBDefaults PCA2023 sertifikasını içermediğinde bu durum oluşur.

Olay Kimliği: 1804

|

Olay günlüğü |

Sistem |

|

Olay kaynağı |

TPM-WMI |

|

Olay Kimliği |

1804 |

|

Düzey |

Uyarı |

|

Hata iletisi metni |

Bu cihaz , "Windows UEFI CA 2023" tarafından imzalanan Windows önyükleme yöneticisine güncelleştirildi, ancak üretici yazılımındaki Güvenli Önyükleme DBDefault'ları "Windows UEFI CA 2023" sertifikasını içermez. Üretici yazılımındaki Güvenli Önyükleme ayarlarının varsayılan olarak sıfırlanması cihazın önyüklenmesini engelleyebilir. Ayrıntılar için bkz. https://aka.ms/GetSecureBoot. |

Güvenli Önyükleme için Ek Bileşen Değişiklikleri

TPMTasks değişiklikleri

TPMTasks'i değiştirerek cihazın durumunun güncelleştirilmiş Güvenli Önyükleme Sertifikalarına sahip olup olmadığını belirleyin. Şu anda bu belirlemeyi yapabilir ancak yalnızca CFR'miz güncelleştirme için bir makine seçerse. CFR'ye bakılmaksızın her önyükleme oturumunda bu belirleme ve sonraki günlüğe kaydetme işleminin gerçekleşmesini istiyoruz. Güvenli Önyükleme Sertifikaları tam olarak güncel değilse, yukarıda açıklanan iki hata olayını yayınlayın ve Sertifikalar güncelse Information olayını yayımlayın. Denetlenecek Güvenli Önyükleme Sertifikaları şunlardır:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 ve Microsoft Option ROM CA 2023 – Microsoft UEFI CA 2011 varsa, bu iki CA mevcut olmalıdır. Microsoft UEFI CA 2011 yoksa, denetim gerekmez.

-

Microsoft Corporation KEK CA 2023

Makine Meta Verileri Olayı

Bu olay makine meta verilerini toplar ve bir olay oluşturur.

-

BucketId + Güvenilirlik Derecelendirme Olayı

Bu olay, makine veritabanında karşılık gelen girişi bulmak için makinenin meta verilerini kullanır (demet girişi) ve bu verilerle birlikte demetle ilgili güvenilirlik bilgileriyle birlikte bir olayı biçimlendirip yayar.

Yüksek Güvenli Cihaz Yardımı

Yüksek güvenilirlik demetlerindeki cihazlar için Güvenli Önyükleme sertifikaları ve 2023 imzalı önyükleme yöneticisi otomatik olarak uygulanır.

Güncelleştirme, iki hata olayı oluşturulurken tetiklenir ve BucketId + Güvenilirlik Derecelendirmesi olayı yüksek güvenilirlik derecelendirmesi içerir.

Geri çevirmek isteyen müşteriler için aşağıdaki gibi yeni bir kayıt defteri anahtarı kullanılabilir:

|

Kayıt defteri konumu |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Tuş adı |

HighConfidenceOptOut |

|

Anahtar türü |

DWORD |

|

DWORD değeri |

0 veya anahtar yok – Yüksek güvenilirlik yardımı etkinleştirildi. 1 – Yüksek güvenilirlik yardımı devre dışı bırakıldı Diğer her şey – Tanımsız |

Bu yöntem, etki alanı yöneticilerinin Güvenli Önyükleme güncelleştirmelerini etki alanına katılmış Windows istemcileri ve sunucuları arasında dağıtmak için etkinleştirebileceği kullanımı kolay bir grup ilkesi ayarı sağlar.

grup ilkesi Nesnesi (GPO), gerekli kayıt defteri AvailableUpdatesPolicy değerini yazar ve böylece dağıtım ve kapsam denetimi için standart grup ilkesi altyapısını kullanarak işlemi başlatır.

GPO Yapılandırmasına Genel Bakış

-

İlke Adı (belirsiz): "Güvenli Önyükleme Anahtarı Dağıtımını Etkinleştir" (Bilgisayar Yapılandırması altında).

-

İlke Yolu: Windows Bileşenleri → Güvenli Önyükleme → Bilgisayar Yapılandırması → Yönetim Şablonları altında yeni bir düğüm. Netlik için, bu ilkeyi barındıracak "Güvenli Önyükleme Güncelleştirmeler" gibi bir alt kategori oluşturulmalıdır.

-

Kapsam: HKLM'yi hedeflediği ve cihazın UEFI durumunu etkilediği için bilgisayar (makine genelinde ayar).

-

İlke Eylemi: Etkinleştirildiğinde, ilke AvailableUpdatesPolicy kayıt defteri anahtarını istemcide HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing yolundaki 0x5944 (REG_DWORD) değerine ayarlar. Bu, bir sonraki fırsatta tüm kullanılabilir Güvenli Önyükleme anahtarı güncelleştirmelerini yüklemek için cihaza bayrak ekler.

Not: İlkenin zaman içinde yeniden uygulanacağı grup ilkesi doğası ve bitlerin işlendiği sırada temizlendiği AvailableUpdates'in doğası gereği, temel alınan mantığın anahtarların dağıtılıp dağıtılmadığını izleyebilmesi için AvailableUpdatesPolicy adlı ayrı bir kayıt defteri anahtarına sahip olmak gerekir. AvailableUpdatesPolicy 0x5944 olarak ayarlandığında, TPMTasks AvailableUpdates'i 0x5944 olarak ayarlar ve Bunun AvailableUpdates'e birden çok kez yeniden uygulamamak için yapıldığını unutmayın. AvailableUpdatesPolicy değerinin Diabled olarak ayarlanması TPMTasks'in AvailableUpdates'i temizlemesine (0 olarak ayarlanmasına) neden olur ve bunun tamamlandığını unutmayın.

-

Devre Dışı/Yapılandırılmadı: Yapılandırılmadı olduğunda, ilke hiçbir değişiklik yapmaz (Güvenli Önyükleme güncelleştirmeleri kabul edilir ve başka yollarla tetiklenmediği sürece çalışmaz). Devre Dışıysa, ilke cihazın Güvenli Önyükleme anahtarı rulosunun denenmediğinden emin olmak veya bir sorun olursa dağıtımı durdurmak için AvailableUpdates = 0 olarak ayarlanmalıdır.

-

HighConfidenceOptOut Etkinleştirilebilir veya Devre Dışı Bırakılabilir. Etkinleştirildiğinde bu anahtar 1, devre dışı bırakılarak 0 olarak ayarlanır.

ADMX Uygulaması: Bu ilke standart bir Yönetim Şablonu (.admx) aracılığıyla uygulanacaktır. Değeri yazmak için Kayıt Defteri ilke mekanizmasını kullanır. Örneğin, ADMX tanımı şunları belirtir:

-

Kayıt Defteri Anahtarı: Yazılım\İlkeler\... (grup ilkesi normalde İlkeler dalı'na yazar), ancak bu durumda HKLM\SYSTEM'i etkilememiz gerekir. grup ilkesi'nin makine ilkeleri için doğrudan HKLM'ye yazma özelliğinden yararlanacağız. ADMX, öğesini gerçek hedef yol ile kullanabilir.

-

Değer adı: AvailableUpdatesPolicy, Değer: 0x5944 (DWORD).

GPO uygulandığında, hedeflenen her makinedeki grup ilkesi istemci hizmeti bu kayıt defteri değerini oluşturur/güncelleştirir. Güvenli Önyükleme hizmet görevi (TPMTasks) bu makinede bir sonraki çalıştırıldığında, 0x5944 algılar ve güncelleştirmeyi gerçekleştirir. (Tasarım gereği, Windows'ta "TPMTask" zamanlanmış görevi bu tür Güvenli Önyükleme güncelleştirme bayraklarını işlemek için 12 saatte bir çalışır, bu nedenle en fazla 12 saat içinde güncelleştirme başlatılır. Yöneticiler, isterseniz görevi el ile çalıştırarak veya yeniden başlatarak da hızlandırabilir.)

Örnek İlke Kullanıcı Arabirimi

-

Ayar: "Güvenli Önyükleme Anahtarı Dağıtımını Etkinleştir" – Etkinleştirildiğinde, cihaz güncelleştirilmiş Güvenli Önyükleme sertifikalarını (2023 CA'ları) ve ilişkili önyükleme yöneticisi güncelleştirmesini yükler. Cihazın üretici yazılımı Güvenli Önyükleme anahtarları ve yapılandırmaları bir sonraki bakım penceresinde güncelleştirilecektir. Durum kayıt defteri (UEFICA2023Status ve UEFICA2023Error) veya Windows Olay Günlüğü aracılığıyla izlenebilir.

-

Seçenekler: Etkin / Devre Dışı / Yapılandırılmadı.

Bu tek ayar yaklaşımı, tüm müşteriler için bunu basit tutar (her zaman önerilen 0x5944 değerini kullanın). Gelecekte daha ayrıntılı denetim gerekiyorsa, ek ilkeler veya seçenekler getirilebilir. Ancak geçerli kılavuz,yeni güvenli önyükleme anahtarları ve yeni önyükleme yöneticisinin neredeyse tüm senaryolarda birlikte dağıtılması gerektiğidir , bu nedenle tek geçişli dağıtım uygundur.

Güvenlik & İzinleri: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ yazılıyor... yönetim ayrıcalıkları gerektirir. grup ilkesi gerekli haklara sahip istemcilerde Yerel Sistem olarak çalışır. GPO'grup ilkesi yönetim haklarına sahip yöneticiler tarafından düzenlenebilir. Standart GPO güvenliği, yönetici olmayanların ilkeyi değiştirmesini engelleyebilir.

grup ilkesi kullanıcı arabirimi metni

İlkeyi yapılandırırken kullanılan İngilizce metin aşağıdaki gibidir.

|

Metin öğesi |

Açıklama |

|

grup ilkesi Hiyerarşisindeki Düğüm |

Güvenli Önyükleme |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Ayar adı |

Güvenli Önyükleme Sertifikası Dağıtımını Etkinleştirme |

|

Seçenekler’i seçin |

Seçenekler’i seçin <hiçbir seçenek gerekmez; yalnızca "Yapılandırılmadı", "Etkin" ve "Devre Dışı" > |

|

Açıklama |

Bu ilke ayarı, cihazlarda Güvenli Önyükleme Sertifikası Dağıtımı işlemini etkinleştirmenize veya devre dışı bırakmanıza olanak tanır. Etkinleştirildiğinde, Windows bu ilkenin uygulandığı cihazlara sertifika dağıtım işlemini otomatik olarak başlatır. Not: Bu kayıt defteri ayarı bir ilke anahtarında depolanmaz ve bu bir tercih olarak kabul edilir. Bu nedenle, bu ayarı uygulayan grup ilkesi Nesnesi kaldırılırsa, bu kayıt defteri ayarı kalır. Not: Bu ayarı çalıştıran ve işleyen Windows görevi 12 saatte bir çalışır. Bazı durumlarda, güncelleştirmeler sistem yeniden başlatılacak şekilde güvenli bir şekilde sıralanana kadar tutulur. Not: Sertifikalar üretici yazılımına uygulandıktan sonra Bunları Windows'tan geri alamazsınız. Sertifikaların temizlenmesi gerekiyorsa, üretici yazılımı menü arabiriminden yapılmalıdır. Daha fazla bilgi için bkz. https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Ayar adı |

Güncelleştirmeler aracılığıyla Otomatik Sertifika Dağıtımı |

|

Seçenekler’i seçin |

<hiçbir seçenek gerekmez; yalnızca "Yapılandırılmadı", "Etkin" ve "Devre Dışı" > |

|

Açıklama |

Cihazın sertifika güncelleştirmelerini başarıyla işleyebileceğini gösteren test sonuçlarının bulunduğu cihazlarda, güncelleştirmeler hizmet güncelleştirmelerinin bir parçası olarak otomatik olarak başlatılır. Bu ilke varsayılan olarak etkindir. Otomatik güncelleştirmeyi yönetmeyi arzu eden kuruluşlarda, özelliği açıkça etkinleştirmek veya devre dışı bırakmak için bu ilkeyi kullanın. Daha fazla bilgi için bkz. https://aka.ms/GetSecureBoot |

Bu, SecureBoot anahtarlarını etkinleştirmek için kullanılabilir.

Bu sistem, yerel olarak SecureBoot yapılandırmalarını sorgulayıp bir makineye uygulayabilen bir dizi komut satırı yardımcı programı (hem geleneksel yürütülebilir hem de powershell modülü) içerir.

WinCS, makinedeki SecureBoot bayrağı durumunu değiştirmek için komut satırı yardımcı programlarıyla birlikte kullanılabilecek bir yapılandırma anahtarı üzerinde çalışır. Uygulandıktan sonra, bir sonraki zamanlanmış SecureBoot denetimi anahtara göre eyleme geçecektir.

|

Özellik adı |

WinCS Anahtarı |

Açıklama |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Güvenli Önyükleme veritabanının (DB) yeni Windows UEFI CA 2023 sertifikasıyla (Windows önyükleme yükleyicilerini imzalayan sertifika) güncelleştirilmesini sağlar. |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Güvenli Önyükleme DB'sinin yeni 3. Taraf Seçenek ROM 2023 sertifikasıyla güncelleştirilmesini sağlar (genellikle çevre birimi üretici yazılımı olan üçüncü taraf seçenek ROM'ları için). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Güvenli Önyükleme DB'sinin yeni 3. Taraf UEFI CA 2023 sertifikasıyla güncelleştirilmesini sağlar (üçüncü taraf önyükleme yükleyicilerini imzalayan 2011 Microsoft 3P UEFI CA'nın yerini alır). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Anahtar Değişim Anahtarı (KEK) deposunun yeni Microsoft KEK 2023 ile güncelleştirilmesini sağlar. "İzin ver listesi" terimi, platformun PK'sinin (platform anahtarı) Microsoft ile eşleşmesi durumunda yeni KEK'nin eklendiğini gösterir (güncelleştirmenin özel PK için değil yalnızca Microsoft tarafından denetlenen Güvenli Önyükleme için geçerli olduğundan emin olun). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Sistemin veritabanı PCA 2023 ile güncelleştirilmişse ancak geçerli önyükleme yöneticisi eski PCA 20111 tarafından imzalanmışsa, yeni bir PCA 2023 imzalı Önyükleme Yöneticisinin (bootmgfw.efi) yüklenmesine izin verir. Bu, önyükleme zincirinin 2023 sertifikalarına tamamen güncelleştirilmesini sağlar. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Yukarıdakilerin tümüne izin verilecek şekilde yapılandırılır. |

SecureBoot anahtarları aşağıdaki komut satırıyla sorgulanabilir:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Bu, aşağıdakileri döndürür (temiz bir makinede):

Bayrak: F33E0C8E

Geçerli Yapılandırma: F33E0C8E001

Bekleyen Yapılandırma: Yok

Bekleyen Eylem: Yok

Durum: Devre Dışı

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Yapılandırma:

F33E0C8E002

F33E0C8E001

Anahtarın durumunun Devre dışı olduğuna ve geçerli yapılandırmanın F33E0C8E001 olduğuna dikkat edin.

SecureBoot sertifikalarını etkinleştirmek için özel yapılandırma aşağıdaki şekilde yapılandırılabilir:

WinCsFlags /apply –key "F33E0C8E002"

Anahtarın başarılı bir uygulaması aşağıdaki bilgileri döndürmelidir:

F33E0C8E002 başarıyla uygulandı

Bayrak: F33E0C8E

Geçerli Yapılandırma: F33E0C8E002

Bekleyen Yapılandırma: Yok

Bekleyen Eylem: Yok

Durum: Devre Dışı

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Yapılandırma:

F33E0C8E002

Anahtarın durumunu daha sonra belirlemek için ilk sorgu komutunu yeniden kullanabilirsiniz:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Döndürülen bilgiler, bayrağın durumuna bağlı olarak aşağıdakine benzer olacaktır:

Bayrak: F33E0C8E

Geçerli Yapılandırma: F33E0C8E002

Bekleyen Yapılandırma: Yok

Bekleyen Eylem: Yok

Durum: Etkin

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Yapılandırma:

F33E0C8E002

F33E0C8E001

Anahtarın durumunun etkinleştirildiğine ve geçerli yapılandırmanın F33E0C8E002 olduğuna dikkat edin.

Not Uygulanan anahtar, SecureBoot sertifika yükleme işleminin başlatıldığı veya tamamlandığı anlamına gelmez. Yalnızca makinenin bir sonraki kullanılabilir fırsatta SecureBoot güncelleştirmeleriyle devam edeceği gösterilir. Bu beklemede, zaten başlatılabilir veya tamamlanabilir. Bayrağın durumu bu ilerleme durumunu göstermez.

El ile DB/KEK güncelleştirme adımları

Güvenli Önyükleme DB güncelleştirmelerini el ile uygulama yönergeleri için bkz. Microsoft Güvenli Önyükleme anahtarlarını güncelleştirme. Ayrıca, Microsoft tarafından önerilen Güvenli Önyükleme nesnesi yapılandırmasıyla ilgili ayrıntılar için bkz. Microsoft Güvenli Önyükleme nesneleri GitHub Deposu, tüm Güvenli Önyükleme nesnesi içeriğinin resmi noktasıdır.

|

Tarihi değiştir |

Açıklamayı değiştir |

|

Eylül 2025 |

|

|

8 Temmuz 2025, Temmuz 2025, Temmuz 2025, Temmuz 2025 |

|

|

2 Temmuz 2025, Temmuz 2025, Temmuz 2025, Temmuz 2025 |

|