Güvenli Önyükleme Sertifikası güncelleştirmeleri: BT uzmanları ve kuruluşları için rehberlik

Uygulandığı Öğe

Özgün Yayımlanma Tarihi: 26 Haziran 2025

KB Kimliği: 5062713

Bu makalede aşağıdakiler için yönergeler verilmiştir:

BT tarafından yönetilen Windows cihazları ve güncelleştirmeleri olan kuruluşlar (kurumsal, küçük işletme ve eğitim).

Not: Kişisel bir Windows cihazına sahip olan bir kişiyseniz, microsoft tarafından yönetilen güncelleştirmelerle ev kullanıcıları, işletmeler ve okullar için Windows cihazları makalesine gidin.

|

Tarihi Değiştir |

Açıklamayı Değiştir |

|---|---|

|

10 Kasım 2025, İstanbul |

|

|

11 Kasım 2025, İstanbul |

"Güvenli Önyükleme sertifikası dağıtım desteği" altında iki yazım hatası düzeltildi.

|

Bu makalede:

Genel bakış

Bu makale, cihaz filolarında güncelleştirmeleri etkin bir şekilde yöneten özel BT uzmanlarına sahip kuruluşlara yöneliktir. Bu makalenin çoğu, kuruluşun BT departmanının yeni Güvenli Önyükleme sertifikalarını dağıtmada başarılı olması için gereken etkinliklere odaklanacaktır. Bu etkinlikler arasında üretici yazılımını test etme, cihaz güncelleştirmelerini izleme, dağıtımı başlatma ve ortaya çıkan sorunları tanılama yer alır. Birden çok dağıtım ve izleme yöntemi sunulur. Bu temel etkinliklere ek olarak, istemci cihazlarını özellikle sertifika dağıtımı için Denetimli Özellik Dağıtımına (CFR) katılmayı kabul etme seçeneği de dahil olmak üzere çeşitli dağıtım yardımcıları sunuyoruz.

Bu bölümde

Güvenli Önyükleme sertifikası süre sonu

Microsoft tarafından Güvenli Önyükleme altyapısının bir parçası olarak sağlanan ve sertifika olarak da adlandırılan sertifika yetkililerinin (CA) yapılandırması, Windows 8 ve Windows Server 2012 beri aynı kalmıştır. Bu sertifikalar, üretici yazılımındaki İmza Veritabanı (DB) ve Anahtar Değişim Anahtarı (KEK) değişkenlerinde depolanır. Microsoft, orijinal donanım üreticisi (OEM) ekosisteminde cihazın üretici yazılımına dahil etmek için aynı üç sertifikayı sağlamıştır. Bu sertifikalar Windows'ta Güvenli Önyükleme'yi destekler ve üçüncü taraf işletim sistemleri (işletim sistemi) tarafından da kullanılır. Aşağıdaki sertifikalar Microsoft tarafından sağlanır:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Önemli: Microsoft tarafından sağlanan üç sertifikanın da süresi Haziran 2026'dan itibaren dolacak şekilde ayarlanmıştır. Ekosistem iş ortaklarımızla işbirliği içinde Microsoft, Güvenli Önyükleme güvenliğini ve gelecekte sürekliliği sağlamaya yardımcı olacak yeni sertifikalar dağıtıyor. Bu 2011 sertifikalarının süresi dolduktan sonra, önyükleme bileşenleri için güvenlik güncelleştirmeleri artık mümkün olmayacaktır; bu da önyükleme güvenliğini tehlikeye atacak ve etkilenen Windows cihazlarını güvenlik uyumluluğunu riske atacak ve kapatacaktır. Güvenli Önyükleme işlevini korumak için, 2011 sertifikalarının süresi dolmadan önce tüm Windows cihazlarının 2023 sertifikalarını kullanacak şekilde güncelleştirilmesi gerekir.

Ne değişiyor?

Geçerli Microsoft Güvenli Önyükleme sertifikaları (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) Haziran 2026'dan itibaren sona ermeye başlayacak ve Ekim 2026'da sona erecektir.

Güvenli Önyükleme güvenliğini ve sürekliliğini korumak için yeni 2023 sertifikaları dağıtılıyor. Cihazların 2011 sertifikalarının süresi dolmadan önce 2023 sertifikalarına güncelleştirilmeleri gerekir, aksi takdirde güvenlik uyumluluğu tükenir ve risk altında olur.

2012'den bu yana üretilen Windows cihazlarında sertifikaların süresi dolan sürümleri olabilir ve bu sürümlerin güncelleştirilmiş olması gerekir.

Terminoloji

|

CA |

Sertifika Yetkilisi |

|

PK |

Platform Anahtarı – OEM'ler tarafından denetlenen |

|

KEK |

Anahtar Değişim Anahtarı |

|

DB |

Güvenli Önyükleme İmzası Veritabanı |

|

DBX |

Güvenli Önyükleme İptal Edilen İmza Veritabanı |

Sertifika

|

Süresi Dolan Sertifika |

Son kullanma tarihi |

Depolama konumu |

Yeni Sertifika |

Amaç |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Haziran 2026 |

KEK'de depolanıyor |

Microsoft Corporation KEK 2K CA 2023 |

DB ve DBX güncelleştirmelerini imzalar. |

|

Microsoft Windows Production PCA 2011 |

Ekim 2026 |

Db'de depolanır |

Windows UEFI CA 2023 |

Windows önyükleme yükleyicisini imzalar. |

|

Microsoft Corporation UEFI CA 2011*† |

Haziran 2026 |

Db'de depolanır |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Üçüncü taraf önyükleme yükleyicilerini ve EFI uygulamalarını imzalar. Üçüncü taraf seçenek ROM'larını imzalar. |

*Microsoft Corporation UEFI CA 2011 sertifikasının yenilenmesi sırasında, önyükleme yükleyici imzalamasını SEÇENEK ROM imzalamadan ayırmak için iki sertifika oluşturulur. Bu, sistem güveni üzerinde daha iyi denetim sağlar. Örneğin, seçenek ROM'larına güvenmesi gereken sistemler, üçüncü taraf önyükleme yükleyicileri için güven eklemeden Microsoft Option ROM UEFI CA 2023'ü ekleyebilir.

† Tüm cihazlar üretici yazılımında Microsoft Corporation UEFI CA 2011'i içermez. Yalnızca bu sertifikayı içeren cihazlar için hem yeni sertifikalar, Hem Microsoft UEFI CA 2023 hem de Microsoft Option ROM UEFI CA 2023'ü uygulamanızı öneririz. Aksi takdirde, bu iki yeni sertifikanın uygulanması gerekmez.

BT uzmanları için dağıtım playbook'u

Hazırlık, izleme, dağıtım ve düzeltme aracılığıyla cihaz filonuzda Güvenli Önyükleme sertifika güncelleştirmelerini planlayın ve gerçekleştirin.

Bu bölümde

Filonuzda Güvenli Önyükleme durumunu doğrulama: Güvenli Önyükleme etkinleştirildi mi?

2012'den bu yana üretilen cihazların çoğu Güvenli Önyükleme desteğine sahiptir ve Güvenli Önyükleme etkin olarak gönderilir. Bir cihazda Güvenli Önyükleme'nin etkin olduğunu doğrulamak için aşağıdakilerden birini yapın:

-

GUI Yöntemi: Başlangıç >Ayarları > Gizlilik & Güvenlik >Windows Güvenliği > Cihaz Güvenliği'ne gidin. Cihaz güvenliği'nin altında Güvenli önyükleme bölümü Güvenli Önyükleme'nin açık olduğunu göstermelidir.

-

Komut Satırı yöntemi: PowerShell'de yükseltilmiş bir komut isteminde Confirm-SecureBootUEFI yazıp Enter tuşuna basın. Komutun, Güvenli Önyükleme'nin açık olduğunu belirten True değerini döndürmesi gerekir.

Bir cihaz filosu için büyük ölçekli dağıtımlarda, BT uzmanları tarafından kullanılan yönetim yazılımının Güvenli Önyükleme etkinleştirmesi için bir denetim sağlaması gerekir.

Örneğin, Microsoft Intune tarafından yönetilen cihazlarda Güvenli Önyükleme durumunu denetleme yöntemi, Intune özel uyumluluk betiği oluşturmak ve dağıtmaktır. Intune uyumluluk ayarları, Linux ve Windows cihazları için özel uyumluluk ayarlarını Microsoft Intune kullanma bölümünde ele alınmıştır.

Güvenli Önyükleme'nin etkinleştirilip etkinleştirilmediğini denetlemek için örnek Powershell betiği:

# Güvenli Önyükleme durumunu denetleme hazırlığında sonuç nesnesini başlatma

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result. SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Güvenli Önyükleme etkin: $($result. SecureBootEnabled)"

} catch {

$result. SecureBootEnabled = $null

Write-Warning "Güvenli Önyükleme durumu belirlenemiyor: $_"

}

Güvenli Önyükleme etkin değilse, aşağıdaki güncelleştirme adımlarını atlayabilirsiniz.

Güncelleştirmeler nasıl dağıtılır?

Güvenli Önyükleme sertifika güncelleştirmeleri için cihazları hedeflemenin birden çok yolu vardır. Ayarlar ve olaylar da dahil olmak üzere dağıtım ayrıntıları bu belgenin ilerleyen bölümlerinde ele alınacaktır. Bir cihazı güncelleştirmeler için hedeflediğinizde, cihazda cihazın yeni sertifikaları uygulama işlemine başlaması gerektiğini belirten bir ayar yapılır. Zamanlanmış bir görev cihazda 12 saatte bir çalışır ve cihazın güncelleştirmeler için hedeflendiğini algılar. Görevin yaptığı işin ana hattı aşağıdaki gibidir:

-

Windows UEFI CA 2023, DB'ye uygulanır.

-

Cihazda Db'de Microsoft Corporation UEFI CA 2011 varsa, görev DB'ye Microsoft Option ROM UEFI CA 2023 ve Microsoft UEFI CA 2023'ü uygular.

-

Görev daha sonra Microsoft Corporation KEK 2K CA 2023 ekler.

-

Son olarak, zamanlanan görev Windows önyükleme yöneticisini Windows UEFI CA 2023 tarafından imzalanan görevle güncelleştirir. Windows, önyükleme yöneticisinin uygulanabilmesi için önce yeniden başlatma gerektiğini algılar. Önyükleme yöneticisi güncelleştirmesi, yeniden başlatma doğal olarak gerçekleşene kadar (örneğin, aylık güncelleştirmeler uygulandığında) gecikir ve windows önyükleme yöneticisi güncelleştirmesini yeniden uygulamayı dener.

Zamanlanmış görev sonraki adıma geçmeden önce yukarıdaki adımların her birinin başarıyla tamamlanması gerekir. Bu işlem sırasında, dağıtımın izlenmesine yardımcı olmak için olay günlükleri ve diğer durumlar kullanılabilir. İzleme ve olay günlükleri hakkında daha fazla ayrıntı aşağıda verilmiştir.

Güvenli Önyükleme Sertifikalarının güncelleştirilmesi, daha Güvenli olan 2023 Önyükleme Yöneticisi'nin gelecekteki bir güncelleştirmesine olanak tanır. Önyükleme Yöneticisi'ndeki belirli güncelleştirmeler gelecek sürümlerde olacaktır.

Dağıtım adımları

-

Hazırlık: Envanter ve test cihazları.

-

Üretici yazılımıyla ilgili dikkat edilmesi gerekenler

-

İzleme: İzlemenin çalıştığını doğrulayın ve filonuzun temelini belirleyin.

-

Dağıtım: Küçük alt kümelerden başlayıp başarılı testlere göre genişleterek güncelleştirmeler için cihazları hedefleyin.

-

Düzeltme: Günlükleri ve satıcı desteğini kullanarak sorunları araştırın ve çözün.

Hazırlık

Envanter donanımı ve üretici yazılımı. Sistem Üreticisi, Sistem Modeli, BIOS Sürümü/Tarihi, BaseBoard Ürün sürümü vb. temelinde cihazların temsili bir örneğini oluşturun ve geniş dağıtımdan önce bu cihazlarda güncelleştirmeleri test edin. Bu parametreler sistem bilgilerinde (MSINFO32) yaygın olarak kullanılabilir. Güvenli Önyükleme güncelleştirme durumunu denetlemek ve kuruluşunuz genelindeki cihazların envanterini almak için dahil edilen örnek PowerShell komutlarını kullanın.

Not: Güvenli Önyükleme durumu etkinse bu komutlar geçerlidir.

Not: Bu komutların çoğunun çalışması için yönetici ayrıcalıkları gerekir.

Örnek Güvenli Önyükleme Envanteri Veri Toplama betiği

Bu örnek betiği kopyalayıp yapıştırın ve ortamınız için gerektiği gibi değiştirin: Örnek Güvenli Önyükleme Envanteri Veri Toplama betiği.

Güvenli Önyükleme etkinse ilk adım, yakın zamanda güncelleştirilmiş veya Güvenli Önyükleme sertifikalarını güncelleştirme sürecinde bekleyen olaylar olup olmadığını denetlemektir. Belirli bir ilgi alanı, 1801 ve 1808'deki en son olaylardır.

Bu olaylar Güvenli Önyükleme DB ve DBX değişken güncelleştirme olayları bölümünde ayrıntılı olarak açıklanmıştır. Olayların bekleyen güncelleştirmelerin durumunu nasıl gösterebileceğini öğrenmek için lütfen İzleme ve dağıtım bölümünü de gözden geçirin.

Bekleyen 1801 ve 1808 olaylarının en son durumu aşağıdaki örnek PowerShell komutları tarafından yakalanabilir:

Güvenli Önyükleme etkinleştirildiğinde, mevcut günlük toplama araçlarını (Splunk gibi) kullanarak veya doğrudan aşağıdaki gibi komutlar aracılığıyla cihazdan olay 1801'i çekmeniz önerilir: #If

# 1. İlk olarak, kullanmak üzere ilgili olayları almak için komutları çalıştırın

$allEventIds = @(1801,1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System'; ID=$allEventIds} -MaxEvents 20 -ErrorAction SilentlyContinue)

# 2. En son 1801 olayını alma

$latest_1801_Event = $events | {$_ Where-Object. Id -eq 1801} | Sort-Object TimeCreated -Descending | Select-Object -İlk 1

# 3. En son 1808 olayını alma

$latest_1808_Event = $events | {$_ Where-Object. Id -eq 1808} | Sort-Object TimeCreated -Descending | Select-Object -İlk 1

# 4. 1801 olay iletisi metninden güvenilirliği ayıklama

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match '(High Confidence|Daha Fazla Veri Gerekiyor|Bilinmiyor|Duraklatıldı)') {

$confidence = $matches[1]

Write-Host "Güvenilirlik: $confidence"

} else {

Write-Host "Olay 1801 bulundu ama güvenilirlik değeri beklenen biçimde değil"

}

} else {

Write-Host "1801 olayı bulunamadı"

}

Değerin "Yüksek Güvenilirlik" #If, kayıt defteri anahtarlarının güncelleştirmeleri başlatmak için değiştirilebileceği ve başarının cihazdaki 1808 olayının varlığıyla benzer şekilde belirlenebileceği önerilir. Cihazda 1808 olay zaten varsa CA'lar zaten güncelleştirilmiştir. Sertifikalar onaylayacak şekilde güncelleştirildikten sonra "$latest_1808_Event" değerini yakalayın ve denetleyin.

# 5. Olay 1808 olup olmadığını denetleyin (başarılı Güvenli Önyükleme CA güncelleştirmesini gösterir)

if ($latest_1808_Event) {

Write-Host "Olay 1808 bulundu - Güvenli Önyükleme CA sertifikaları güncelleştirildi"

Write-Host "Olay Zamanı: $($latest_1808_Event.TimeCreated)"

# Olay 1808, Güvenli Önyükleme Sertifika Yetkilisi (CA) güncelleştirmesi başarıyla tamamlandığında günlüğe kaydedilir

} else {

Write-Host "1808 olayı bulunamadı - Güvenli Önyükleme CA sertifikaları henüz güncelleştirilmedi"

}

Bir sonraki adım, kuruluşunuz genelindeki cihazların envanterini almaktır. Temsili bir örnek oluşturmak için PowerShell komutlarıyla aşağıdaki ayrıntıları toplayın:

Temel Tanımlayıcılar (2 değer)

1. HostName - $env: COMPUTERNAME

2. CollectionTime - Get-Date

Kayıt Defteri: Güvenli Önyükleme Ana Anahtarı (3 değer)

3. SecureBootEnabled - Confirm-SecureBootUEFI cmdlet veya HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Kayıt Defteri: Hizmet Anahtarı (3 değer)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Kayıt Defteri: Cihaz Öznitelikleri (7 değer)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. Üretici YazılımıReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Olay Günlükleri: Sistem Günlüğü (5 değer)

16. LatestEventId - En son Güvenli Önyükleme olayı

17. BucketID - Olay 1801/1808'den Ayıklandı

18. Güvenilirlik - Olay 1801/1808'den Ayıklandı

19. Event1801Count - Olay sayısı

20. Event1808Count - Olay sayısı

WMI/CIM Sorguları (4 değer)

21. OSVersion - Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Üretici

26. (Get-CIMInstance Win32_ComputerSystem). Model

27. (Get-CIMInstance Win32_BIOS). Description + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Ürün

Üretici yazılımıyla ilgili dikkat edilmesi gerekenler

Yeni Güvenli Önyükleme sertifikalarının cihaz filonuza dağıtılması için cihaz üretici yazılımının güncelleştirmenin tamamlanmasında rol oynaması gerekir. Microsoft çoğu cihaz üretici yazılımının beklendiği gibi performans göstermesini beklese de, yeni sertifikaları dağıtmadan önce dikkatli bir test yapılması gerekir.

Donanım envanterinizi inceleyin ve aşağıdaki benzersiz ölçütlere göre küçük, temsili bir cihaz örneği oluşturun:

-

Üretici

-

Model Numarası

-

Üretici Yazılımı Sürümü

-

OEM Baseboard sürümü vb.

Filonuzdaki cihazlara genel olarak dağıtmadan önce, güncelleştirmelerin başarıyla işlendiğinden emin olmak için sertifika güncelleştirmelerini temsili örnek cihazlarda (üretici, model, üretici yazılımı sürümü gibi faktörler tarafından tanımlandığı şekilde) test etmenizi öneririz. Her benzersiz kategori için test etmek üzere örnek cihaz sayısıyla ilgili önerilen kılavuz 4 veya daha fazladır.

Bu, dağıtım sürecinizde güven oluşturmaya yardımcı olur ve daha geniş filonuz üzerinde tahmin edilmeyen etkileri önlemeye yardımcı olur.

Bazı durumlarda, Güvenli Önyükleme sertifikalarını başarıyla güncelleştirmek için bir üretici yazılımı güncelleştirmesi gerekebilir. Bu gibi durumlarda, güncelleştirilmiş üretici yazılımının kullanılabilir olup olmadığını görmek için cihazınızın OEM'sine başvurun.

Sanallaştırılmış ortamlarda Windows

Sanal ortamda çalışan Windows için, Yeni sertifikaları Güvenli Önyükleme üretici yazılımı değişkenlerine eklemek için iki yöntem vardır:

-

Sanal ortamın oluşturucusu (AWS, Azure, Hyper-V, VMware vb.) ortam için bir güncelleştirme sağlayabilir ve yeni sertifikaları sanallaştırılmış üretici yazılımına ekleyebilir. Bu, yeni sanallaştırılmış cihazlar için işe yarayacaktı.

-

Vm'de uzun süreli çalışan Windows için, sanallaştırılmış üretici yazılımı Güvenli Önyükleme güncelleştirmelerini destekliyorsa güncelleştirmeler diğer cihazlar gibi Windows aracılığıyla da uygulanabilir.

İzleme ve dağıtım

İzlemenin doğru çalıştığından ve filonun durumu konusunda önceden iyi bir anlayışa sahip olduğunuzdan emin olmak için dağıtımdan önce cihaz izlemeye başlamanızı öneririz. İzleme seçenekleri aşağıda ele alınmaktadır.

Microsoft, Güvenli Önyükleme sertifika güncelleştirmelerini dağıtmak ve izlemek için birden çok yöntem sağlar.

Otomatik dağıtım yardımcıları

Microsoft iki dağıtım yardımı sağlamaktadır. Bu yardımlar, yeni sertifikaların filonuza dağıtılmasında yararlı olabilir. Her iki yardım için de tanılama verileri gerekir.

-

Güvenilirlik demetleri içeren toplu güncelleştirmeler seçeneği: Microsoft, tanılama verilerini paylaşamayan sistemlere ve kuruluşlara fayda sağlamak için, bugüne kadar paylaşılan tanılama verilerine dayalı aylık güncelleştirmelere otomatik olarak yüksek güvenilirlikli cihaz grupları dahil edebilir. Bu adım, tanılama verilerinin etkinleştirilmesini gerektirmez.

-

Tanılama verilerini paylaşabilen kuruluşlar ve sistemler için, Microsoft'a cihazların sertifikaları başarıyla dağıtabileceğine ilişkin görünürlük ve güven sağlar. Tanılama verilerini etkinleştirme hakkında daha fazla bilgi için bkz. Kuruluşunuzda Windows tanılama verilerini yapılandırma. Her benzersiz cihaz için "demetler" oluşturuyoruz (üretici, anakart sürümü, üretici yazılımı üreticisi, üretici yazılımı sürümü ve ek veri noktalarını içeren öznitelikler tarafından tanımlandığı şekilde). Her demet için, başarı kanıtlarını birden çok cihaz üzerinden izliyoruz. Yeterince başarılı güncelleştirme gördük ve hiçbir hata görmedikten sonra, "yüksek güvenilirlik" demetini dikkate alacaktır ve bu verileri aylık toplu güncelleştirmelere ekleyeceğiz. Yüksek güvenilirlik demetinde bir cihaza aylık güncelleştirmeler uygulandığında, Windows sertifikaları otomatik olarak üretici yazılımındaki UEFI Güvenli Önyükleme değişkenlerine uygular.

-

Yüksek güvenilirlik demetleri, güncelleştirmeleri doğru işleyen cihazları içerir. Doğal olarak, tüm cihazlar tanılama verileri sağlamaz ve bu, Microsoft'un bir cihazın güncelleştirmeleri doğru işleyebilmesine olan güvenini sınırlayabilir.

-

Bu yardım, yüksek güvenilirlikli cihazlar için varsayılan olarak etkindir ve cihaza özgü bir ayar ile devre dışı bırakılabilir. Gelecek Windows sürümlerinde daha fazla bilgi paylaşılacaktır.

-

-

Denetimli Özellik Dağıtımı (CFR): Tanılama verileri etkinse cihazları Microsoft tarafından yönetilen dağıtım için kabul edin.

-

Denetimli Özellik Dağıtımı (CFR), kuruluş filolarındaki istemci cihazlarla kullanılabilir. Bu, cihazların gerekli tanılama verilerini Microsoft'a göndermesini ve cihazın cihazda CFR'ye izin vermek için kabul ettiğinin sinyalini vermesini gerektirir. Kabul etme ile ilgili ayrıntılar aşağıda açıklanmıştır.

-

Microsoft, tanılama verilerinin kullanılabildiği ve cihazların Denetimli Özellik Dağıtımına (CFR) katıldığı Windows cihazlarında bu yeni sertifikalar için güncelleştirme işlemini yönetecektir. CFR, yeni sertifikaların dağıtımına yardımcı olabilir ancak kuruluşlar filolarını düzeltmek için CFR'ye güvenemez; otomatik yardımların kapsamına alınmayan Dağıtım yöntemleri bölümünde bu belgede açıklanan adımların izlenmesi gerekir.

-

Sınırlama: CFR'nin ortamınızda çalışmaması için birkaç neden vardır. Örneğin:

-

Kullanılabilir tanılama verisi yok veya tanılama verileri CFR dağıtımının bir parçası olarak kullanılamaz.

-

Cihazlar, genişletilmiş güvenlik güncelleştirmelerine (ESU) sahip Windows 11 ve Windows 10 desteklenen istemci sürümlerinde değildir.

-

-

Otomatik yardımlar kapsamında olmayan dağıtım yöntemleri

Ortamınıza uygun yöntemi seçin. Aynı cihazda yöntemleri karıştırmaktan kaçının:

-

Kayıt defteri anahtarları: Dağıtımı denetleyin ve sonuçları izleyin.Sertifikaların dağıtımının davranışını denetlemek ve sonuçları izlemek için kullanılabilen birden çok kayıt defteri anahtarı vardır. Ayrıca, yukarıda açıklanan dağıtım yardımlarını kabul etmek ve devre dışı bırakmanız için iki anahtar vardır. Kayıt defteri anahtarları hakkında daha fazla bilgi için bkz. Güvenli Önyükleme için Kayıt Defteri Anahtarı Güncelleştirmeler - BT tarafından yönetilen güncelleştirmelere sahip Windows cihazları.

-

grup ilkesi Nesneleri (GPO):Ayarları yönetme; kayıt defteri ve olay günlükleri aracılığıyla izleme.Microsoft, gelecekteki bir güncelleştirmede grup ilkesi kullanarak Güvenli Önyükleme güncelleştirmelerini yönetmek için destek sağlayacaktır. grup ilkesi ayarlar için olduğundan, kayıt defteri anahtarlarını ve olay günlüğü girdilerini izleme gibi alternatif yöntemler kullanılarak cihaz durumunu izlemenin yapılması gerektiğini unutmayın.

-

WinCS (Windows Yapılandırma Sistemi) CLI: Etki alanına katılmış istemciler için komut satırı araçlarını kullanın.Etki alanı yöneticileri, Güvenli Önyükleme güncelleştirmelerini etki alanına katılmış Windows istemcileri ve sunucuları arasında dağıtmak için alternatif olarak Windows işletim sistemi güncelleştirmelerinde bulunan Windows Yapılandırma Sistemi'ni (WinCS) kullanabilir. Güvenli Önyükleme yapılandırmalarını bir makineye yerel olarak sorgulamak ve uygulamak için bir dizi komut satırı yardımcı programı (hem geleneksel yürütülebilir dosya hem de PowerShell modülü) oluşur. Daha fazla bilgi için bkz. Güvenli Önyükleme için Windows Yapılandırma Sistemi (WinCS) API'leri.

-

Microsoft Intune/Configuration Manager: PowerShell betiklerini dağıtma. Intune kullanarak dağıtıma izin vermek için gelecekteki bir güncelleştirmede bir Yapılandırma Hizmet Sağlayıcısı (CSP) sağlanacaktır.

Olay Günlüklerini İzleme

Güvenli Önyükleme sertifika güncelleştirmelerinin dağıtılmasına yardımcı olmak için iki yeni olay sağlanıyor. Bu olaylar Güvenli Önyükleme DB ve DBX değişken güncelleştirme olayları bölümünde ayrıntılı olarak açıklanmıştır:

-

Olay Kimliği: 1801 Bu olay, güncelleştirilmiş sertifikaların cihaza uygulanmadığını gösteren bir hata olayıdır. Bu olay, hangi cihazların hala güncelleştirilmesi gerektiğini ilişkilendirmeye yardımcı olacak cihaz öznitelikleri de dahil olmak üzere cihaza özgü bazı ayrıntılar sağlar.

-

Olay Kimliği: 1808 Bu olay, cihazın üretici yazılımına gerekli yeni Güvenli Önyükleme sertifikalarının uygulandığını gösteren bilgilendirici bir olaydır.

Dağıtım stratejileri

Riski en aza indirmek için Güvenli Önyükleme güncelleştirmelerini tek seferde değil aşamalı olarak dağıtın. Cihazların küçük bir alt kümesiyle başlayın, sonuçları doğrulayın ve ardından ek gruplara genişletin. Cihazların alt kümeleriyle başlamanızı ve bu dağıtımlara güven kazandıkça ek cihaz alt kümeleri eklemenizi öneririz. Örnek cihazlarda test sonuçları ve kuruluş yapısı vb. dahil olmak üzere bir alt kümeye nelerin gireceğini belirlemek için birden çok faktör kullanılabilir.

Hangi cihazları dağıttığınıza karar vermek size bağlı. Bazı olası stratejiler burada listelenmiştir.

-

Büyük cihaz filosu: Yönettiğiniz en yaygın cihazlar için yukarıda açıklanan yardımlara güvenerek başlayın. Paralel olarak, kuruluşunuz tarafından yönetilen daha az yaygın cihazlara odaklanın. Küçük örnek cihazları test edin ve test başarılı olursa, aynı türdeki cihazların geri kalanına dağıtın. Test sorun oluşturursa sorunun nedenini araştırın ve düzeltme adımlarını belirleyin. Ayrıca filonuzda daha yüksek değere sahip cihaz sınıflarını göz önünde bulundurmak ve bu cihazların önceden güncelleştirilmiş korumaya sahip olduğundan emin olmak için test etmeye ve dağıtmaya başlamak isteyebilirsiniz.

-

Küçük filo, çok çeşitli: Yönettiğiniz filo, tek tek cihazları test etme işleminin engelleyici olacağı çok çeşitli makineler içeriyorsa, özellikle de pazardaki yaygın cihazlar olması muhtemel cihazlar için yukarıda açıklanan iki yardımı yoğun bir şekilde kullanmayı göz önünde bulundurun. Başlangıçta günlük işlem için kritik olan cihazlara odaklanın, test edin ve dağıtın. Yardımların cihazların geri kalanına yardımcı olduğunu doğrulamak için filoyu izlerken yüksek öncelikli cihazlar listesini aşağı taşımaya, test etmeye ve dağıtmaya devam edin.

Notlar

-

Eski cihazlara, özellikle de üretici tarafından artık desteklenmeyen cihazlara dikkat edin. Üretici yazılımının güncelleştirme işlemlerini doğru gerçekleştirmesi gerekirken, bazıları gerçekleştirmeyebilir. Üretici yazılımının düzgün çalışmadığı ve cihazın artık desteklenmediği durumlarda, filonuzda Güvenli Önyükleme koruması sağlamak için cihazı değiştirmeyi göz önünde bulundurun.

-

Son 1-2 yıl içinde üretilen yeni cihazlarda güncelleştirilmiş sertifikalar zaten mevcut olabilir ancak sisteme Windows UEFI CA 2023 imzalı önyükleme yöneticisi uygulanmamış olabilir. Bu önyükleme yöneticisinin uygulanması, her cihaz için dağıtımda kritik bir son adımdır.

-

Güncelleştirmeler için bir cihaz seçildikten sonra, güncelleştirmelerin tamamlanması biraz zaman alabilir. Sertifikaların uygulanması için 48 saat ve bir veya daha fazla yeniden başlatma tahmini yapın.

Sık Sorulan Sorular (SSS)

Sık sorulan sorular için Güvenli Önyükleme SSS makalesine bakın.

Sorun Giderme

Bu bölümde

Yaygın sorunlar ve öneriler

Bu kılavuz, Güvenli Önyükleme sertifika güncelleştirme işleminin nasıl çalıştığı hakkında ayrıntılı bilgi verir ve cihazlara dağıtım sırasında sorunlarla karşılaşılırsa sorunları gidermek için bazı adımlar sunar. Bu bölüme Güncelleştirmeler gerektiğinde eklenecektir.

Güvenli Önyükleme sertifikası dağıtım desteği

Güvenli Önyükleme sertifika güncelleştirmelerini desteklemek için Windows, 12 saatte bir çalışan zamanlanmış bir görev tutar. Görev , AvailableUpdates kayıt defteri anahtarında işlenmesi gereken bitleri arar. Sertifikaları dağıtırken kullanılan ilgi çekici bitler aşağıdaki tabloda yer alır. Order sütunu, bitlerin işlenme sırasını gösterir.

|

Sipariş |

Bit ayarı |

Kullanım |

|---|---|---|

|

1 |

0x0040 |

Bu bit, zamanlanmış göreve Windows UEFI CA 2023 sertifikasını Güvenli Önyükleme DB'ye eklemesini bildirir. Bu, Windows'un bu sertifika tarafından imzalanan önyükleme yöneticilerine güvenmesini sağlar. |

|

2 |

0x0800 |

Bu bit, zamanlanmış göreve Db'ye Microsoft Option ROM UEFI CA 2023 uygulamasını bildirir. 0x4000 de ayarlanırsa, zamanlanan görev DB'yi denetler ve yalnızca Microsoft Corporation UEFI CA 2011'i zaten db'de bulursa Microsoft UEFI CA 2023'ü uygular. |

|

3 |

0x1000 |

Bu bit, zamanlanmış göreve Db'ye Microsoft UEFI CA 2023 uygulamasını bildirir. 0x4000 de ayarlanırsa, zamanlanan görev db'yi denetler ve yalnızca Microsoft Option ROM UEFI CA 2023'ü, zaten DB'de Microsoft Corporation UEFI CA 2011 bulursa uygular. |

|

2 & 3 |

0x4000 |

Bu bit, 0x0800 ve 0x1000 bitlerinin davranışını yalnızca Microsoft UEFI CA 2023 ve Microsoft Option ROM UEFI CA 2023'ü uygulamak için değiştirir. Cihazın güvenlik profilinin aynı kalmasını sağlamak için, bu bit yalnızca cihaz Microsoft Corporation UEFI CA 2011 sertifikasına güvendiyse bu yeni sertifikaları uygular. Tüm Windows cihazları bu sertifikaya güvenmez. |

|

4 |

0x0004 |

Bu bit, zamanlanmış göreve cihazın Platform Anahtarı (PK) tarafından imzalanan anahtar değişimi anahtarını aramasını söyler. PK, OEM tarafından yönetilir. OEM'ler Microsoft KEK'yi PK'leriyle imzalar ve toplu güncelleştirmelere dahil olduğu Microsoft'a teslim eder. |

|

5 |

0x0100 |

Bu bit, zamanlanmış göreve Windows UEFI CA 2023 tarafından imzalanan önyükleme yöneticisini önyükleme bölümüne uygulamasını bildirir. Bu, Microsoft Windows Production PCA 2011 imzalı önyükleme yöneticisinin yerini alır. |

Bitlerin her biri, zamanlanmış olay tarafından yukarıdaki tabloda verilen sırayla işlenir.

Bitler arasında ilerleme şu şekilde görünmelidir:

-

Başlangıç: 0x5944

-

0x0040 → 0x5904 (Windows UEFI CA 2023 başarıyla uygulandı)

-

0x0800 → 0x5104 (Gerekirse Microsoft Option ROM UEFI CA 2023 uygulanır)

-

0x1000 → 0x4104 (Gerekirse Microsoft UEFI CA 2023 uygulanır)

-

0x0004 → 0x4100 (Microsoft Corporation KEK 2K CA 2023'e uygulandı)

-

0x0100 → 0x4000 (Windows UEFI CA 2023 imzalı önyükleme yöneticisi uygulandı)

Notlar

-

Bir bit ile ilişkili işlem başarıyla tamamlandıktan sonra, bu bit AvailableUpdates anahtarından temizlenir.

-

Bu işlemlerden biri başarısız olursa, bir olay günlüğe kaydedilir ve zamanlanan görev bir sonraki çalıştırıldığında işlem yeniden denenür.

-

Bit 0x4000 ayarlanırsa temizlenmez. Diğer tüm bitler işlendikten sonra AvailableUpdates kayıt defteri anahtarı 0x4000 olarak ayarlanır.

Sorun 1: KEK güncelleştirme Hatası: Cihaz sertifikaları Güvenli Önyükleme DB'ye güncelleştirir, ancak yeni Anahtar Değişim Anahtarı sertifikasını Güvenli Önyükleme KEK'sine dağıtma işleminin üzerinden geçilmez.

Not Şu anda bu sorun oluştuğunda, bir Olay Kimliği: 1796 günlüğe kaydedilir (bkz. Güvenli Önyükleme DB ve DBX değişken güncelleştirme olayları). Bu sorunu belirtmek için sonraki sürümde yeni bir olay sağlanacaktır.

Bir cihazdaki AvailableUpdates kayıt defteri anahtarı 0x4104 olarak ayarlanır ve birden çok yeniden başlatma ve önemli bir süre geçtikten sonra bile 0x0004 bitini temizlemez.

Sorun, OEM'in PK'sinin cihaz için imzaladığı bir KEK olmaması olabilir. OEM, cihazın PK'sini denetler ve yeni Microsoft KEK sertifikasını imzalamaktan ve aylık toplu güncelleştirmelere eklenebilmesi için bu sertifikayı Microsoft'a geri göndermekle sorumludur.

Bu hatayla karşılaşırsanız, Windows Güvenli Önyükleme Anahtarı Oluşturma ve Yönetim Kılavuzu'nda açıklanan adımları izlediklerini doğrulamak için OEM'nize başvurun.

Sorun 2: Üretici yazılımı hataları: Sertifika güncelleştirmeleri uygulanırken, sertifikalar Güvenli Önyükleme DB veya KEK değişkenlerine uygulamak için üretici yazılımına teslim edilir. Bazı durumlarda üretici yazılımı bir hata döndürür.

Bu sorun oluştuğunda, Güvenli Önyükleme bir Olay Kimliği: 1795'i günlüğe kaydeder. Bu olay hakkında bilgi için bkz. Güvenli Önyükleme DB ve DBX değişken güncelleştirme olayları.

Bu sorunu çözmek için cihaz için kullanılabilir bir üretici yazılımı güncelleştirmesi olup olmadığını görmek için OEM ile kontrol etmenizi öneririz.

Ek kaynaklar

İpucu: Bu ek kaynaklara yer işareti ekleyin.

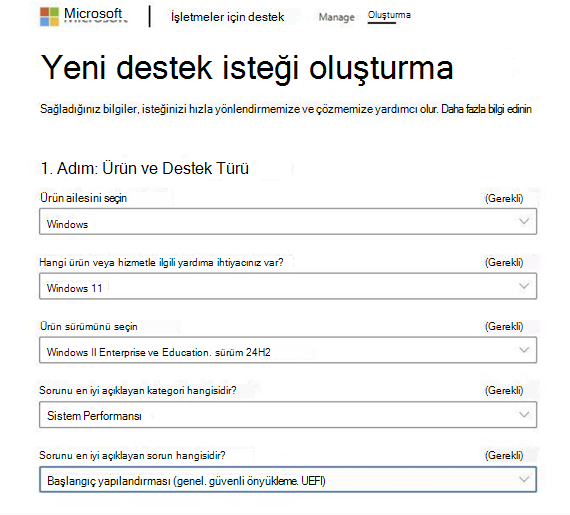

Microsoft Müşteri Desteği kaynakları

Microsoft Desteği iletişim kurmak için bkz:

-

Microsoft Desteği ve ardından Windows'a tıklayın.

-

İş desteği ve ardından Oluştur'a tıklayarak yeni bir destek isteği oluşturun.Yeni destek isteğini oluşturduktan sonra aşağıdaki gibi görünmelidir: