Giriş

Active Directory'de depolanan nesneler, çoğaltma çakışmalarının neden olduğu eskimiş, bozuk veya yalnız bırakılmış olabilir.

Bu makalede userAccountControl özniteliğindeki "INTERDOMAIN_TRUST_ACCOUNT" biti tarafından tanımlanabilen güven nesnelerine odaklanılır. Bu bit hakkında ayrıntılı bilgi için bkz. userAccountControl Bits.

Semptomlar

Güven ilişkileri Active Directory'de aşağıdakiler tarafından temsil edilir:

-

Sonunda $ karakteri olan bir kullanıcı hesabı.

-

Etki alanı dizini bölümünün Sistem kapsayıcısında depolanan güvenilir bir etki alanı nesnesi (TDO).

Yinelenen güvenler oluşturmak, yinelenen Güvenlik Hesabı Yöneticisi (SAM) hesap adlarına sahip iki nesne oluşturur. İkinci nesnede SAM, nesnesini $DUPLICATE-<Hesabı RID>olarak yeniden adlandırarak çakışmayı çözer. Yinelenen nesne silinemez ve "yalnız bırakılmış" duruma gelir.

Not Bir Active Directory nesnesinin, üst kapsayıcısı eksik Active Directory'de depolanan canlı bir alt nesneyi temsil ettiğinde "yalnız bırakılmış" olduğu söylenir. Terim bazen Active Directory'de normal iş akışı kullanılarak silinemeyen eski veya bozuk bir nesneye başvurmak için de kullanılır.

İki birincil eski güven senaryosu vardır:

-

Senaryo 1: Kullanıcıya çakışma durumunda güven

İki ormanın bulunduğu ve daha önce bu ormanlardaki etki alanları arasında bir güven oluşturulduğu senaryolarda güven kullanıcılarının silinmesi gerekebilir. Güven ilk oluşturulduğunda, çoğaltmayı engelleyen bir sorun oluştu. Yönetici birincil etki alanı denetleyicisi (PDC) Esnek Tek Yönetici İşlemi (FSMO) rolünü aktarmış veya almış ve güveni başka bir etki alanı denetleyicisinde (DC) yeniden oluşturmuş olabilir.

Daha sonra, Active Directory çoğaltması yeniden başlatıldığında, iki güven kullanıcısı aynı DC'ye çoğaltılarak adlandırma çakışmasına neden olur. Güven kullanıcı nesnesine çakışma (CNF)-mangled DN atanır; mesela:

CN=contoso$\0ACNF:a6e22a25-f60c-4f07-b629-64720c6d8b08,CN=Users,DC=northwindsales,DC=com

samAccountName de mangled görünür:

$DUPLICATE-3159f

Ad çakışması olmayan nesne normal görünür ve düzgün çalışır. Güveni kaldırmak ve yeniden oluşturmak mümkündür.

-

Senaryo 2: Yalnız bırakılmış kullanıcıya güven

Senaryo 1'de olduğu gibi, güven ve güven ortağı artık yoksa, ancak güven kullanıcısı hala Active Directory veritabanındaysa, güven kullanıcısını düzenleme veya silme gereksinimi olabilir. Genellikle, bu hesapların parolası eski olur ve bu da bu hesabın güvenlik tarama araçları tarafından işaretlenmelerine neden olur.

Yönetici bir güvenin özniteliklerini düzenlemeye çalıştığında hata iletileri

Anahtar özniteliklerini değiştirmek veya yalnız bırakılmış güven kullanıcı nesnesini silmek mümkün değildir. Nesneyi koruyan öznitelikler değiştirilmeye çalışıldıktan sonra aşağıdaki hata verilir:

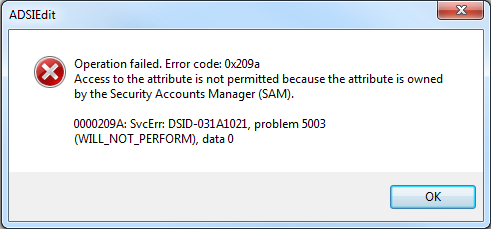

|

Hata iletişim kutusu |

Hata iletisi |

|

İşlem başarısız oldu. Hata kodu: 0x209a Özniteliğin Güvenlik Hesapları Yöneticisi'ne (SAM) ait olması nedeniyle özniteliğine erişime izin verilmiyor. 0000209A: SvcErr: DSID-031A1021, sorun 5003 (WILL_NOT_PERFORM), veri 0 |

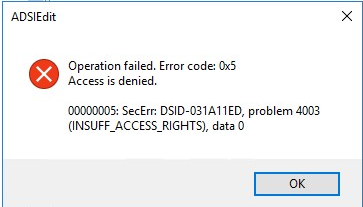

Bir yönetici nesneyi kaldırmayı denediğinde, "Erişim Reddedildi" ile eşdeğer olan hata 0x5 başarısız olur. Veya çakışan güven nesnesi Active Directory "Etki Alanları ve Güvenleri" ek bileşeninde görünmeyebilir.

|

Hata iletişim kutusu |

Hata iletisi |

|

İşlem başarısız oldu. Hata kodu: 0x5 Erişim reddedildi. 00000005:SecErr:DSID-031A11ED,sorun 4003 (INSUFF_ACCESS_RIGHTS), veri 0. |

Nedeni

Bu sorun, güven nesnelerinin sisteme ait olması ve yalnızca Active Directory Etki Alanları ve Güvenleri MMC kullanan yöneticiler tarafından değiştirilebildiği veya silinebildiği için oluşur. Bu işlev tasarım gereğidir.

Çözüm

Windows Server 2019 veya sonraki bir Windows Server sürümünü çalıştıran etki alanı denetleyicilerine 14 Mayıs 2024 Windows Güncelleştirmelerini yükledikten sonra artık schemaUpgradeInProgress işlemini kullanarak yalnız bırakılmış güven hesaplarını silmek mümkündür. Bunu yapmak için şu adımları izleyin:

-

Etki alanınızdaki yalnız bırakılmış bir güven kullanıcı hesabını belirleyin. Örneğin, bu çıkış LDP.exe; , güven kullanıcısını tanımlayan 0x800userAccountControl bayrağını gösterir:

'CN=northwindsales$,CN=Users,DC=contoso,DC=com' temeli genişletiliyor... 1 giriş alınıyor: Dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com …

primaryGroupID: 513 = ( GROUP_RID_USERS ); pwdLastSet: 27/4/2013 10:03:05 PM Eşgüdümlü Evrensel Saat; sAMAccountName: NORTHWINDSALES$; sAMAccountType: 805306370 = ( TRUST_ACCOUNT ); userAccountControl: 0x820 = ( PASSWD_NOTREQD | INTERDOMAIN_TRUST_ACCOUNT ) ;…

-

Gerekirse, eski güven hesapları etki alanından orman kök etki alanındaki "Schema Admins" grubuna bir etki alanı yöneticisi hesabı ekleyin. (Silme için kullanılan hesap, Şema NC çoğaltmasının kökünde "Control-Schema-Master" denetim erişimine sahip olmalı ve yalnız bırakılmış hesabı tutan DC'de oturum açabilmelidir.)

-

14 Mayıs 2024 veya üzeri Windows Güncelleştirmelerinin eski güven hesapları etki alanındaki yazılabilir bir DC'ye yüklendiğinden emin olun.

-

Bir Şema Yöneticisi hesabıyla bu DC'de oturum açın. 2. Adım'da "Şema Yöneticileri" grubuna bir hesap eklediyseniz bu hesabı kullanın.

-

SchemaUpgradeInProgress'i değiştirmek ve nesneyi silmek için bir LDIFDE içeri aktarma dosyası hazırlayın.Örneğin, 1. Adımda tanımlanan nesneyi silmek için aşağıdaki metin LDIFDE içeri aktarma dosyasına yapıştırılabilir:

Dn: changetype: modify add: SchemaUpgradeInProgress SchemaUpgradeInProgress: 1 -

dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com changetype: delete

LDIFDE Sözdizimiyle ilgili ipuçları:

-

Yalnızca kısa çizgi ("-") içeren çizgi, "modify" değişiklik türü altındaki değişiklik serisini sonlandırdıkça çok önemlidir.

-

Kısa çizginin olduğu çizgiden sonraki boş çizgi de, LDIFDE'ye nesnedeki tüm değişikliklerin tamamlandığını ve değişikliklerin işlenmesi gerektiğini gösterdiğinden hayati önem taşır.

-

-

Aşağıdaki söz dizimini kullanarak LDIFDE dosyasını içeri aktarın:

ldifde /i /f nameOfLDIFFileCreatedInStep5.txt /j

Notlar

-

/i parametresi içeri aktarma işlemini gösterir.

-

/f parametresi ve ardından bir dosya adı değişiklikleri içeren dosyayı gösterir.

-

/j parametresi ve ardından bir logfile yolu, güncelleştirmenin sonuçlarını, yordamın çalışıp çalışmadığını ve değilse mod sırasında oluşan hatayı içeren bir ldif.log ve ldif.err dosyası yazar.

-

Nokta belirtme (".") /j parametresiyle günlükleri geçerli çalışma dizinine yazar.

-

-

Gerekirse, daha önce 2. Adımda eklenen etki alanı yöneticisini "Şema Yöneticileri" grubundan kaldırın.