Özet

Microsoft Defender Gelişmiş Tehdit Koruması (MDATP) portalında çok fazla sayıda blok olayının topladığını fark edebilirsiniz. Bu olaylar Kod Bütünlüğü (CI) altyapısı tarafından oluşturulur ve ExploitGuardNonMicrosoftSignedBlocked ActionType tarafından tanımlanabilir.

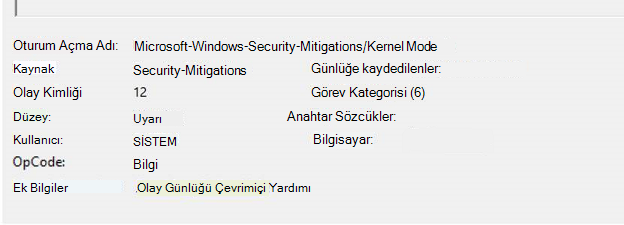

Uç nokta olay günlüğünde görüldüğü gibi olay

|

ActionType |

Sağlayıcı/kaynak |

Olay Kimliği |

Açıklama |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Kod bütünlüğü koruma bloğu |

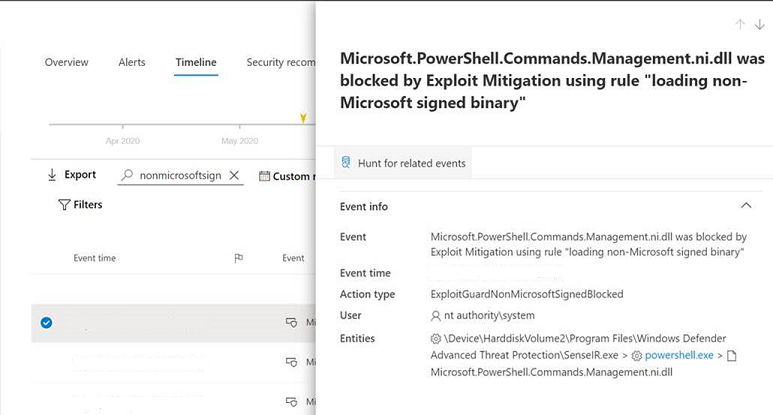

Zaman çizelgesinde görüldüğü gibi olay

'\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe' (PID 8780) işleminin Microsoft tarafından imzalanmamış '\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll' ikili dosyasını yüklemesi engellendi

Daha fazla bilgi

CI altyapısı, bir cihazda yalnızca güvenilen dosyaların yürütülmesine izin verilir. CI etkinleştirildiğinde ve güvenilmeyen bir dosyayla karşılaştığında bir blok olayı oluşturur. Denetim modunda dosyanın yürütülmesine izin verilirken Zorlama modunda dosyanın yürütülmesi engellenir.

CI, Windows Defender Uygulama Denetimi (WDAC) ilkesi dağıtmanız da dahil olmak üzere çeşitli yollarla etkinleştirilebilir. Ancak, bu durumda MDATP arka uçta CI'yi etkinleştiriyor ve bu da Microsoft'tan kaynaklanan imzasız Yerel Görüntü (NI) dosyalarıyla karşılaştığında olayları tetikliyor.

Bir dosyanın imzalanması, söz konusu dosyaların orijinalliğinin doğrulanmasını sağlamak için kullanılır. CI, bir dosyanın değiştirilmemiş olduğunu ve imzasına göre güvenilir bir yetkiliden kaynaklandığını doğrulayabilir. Microsoft kaynaklı dosyaların çoğu imzalanır, ancak bazı dosyalar çeşitli nedenlerle imzalanamaz veya imzalanmaz. Örneğin, NI ikili dosyaları (.NET Framework kodundan derlenir) bir sürüme dahil edilirse genellikle imzalı olur. Ancak, bunlar genellikle bir cihazda yeniden oluşturulur ve imzalanamaz. Ayrıca, birçok uygulamada yükleme sırasında orijinalliklerini doğrulamak için yalnızca CAB veya MSI dosyası imzalı olur. Çalıştırıldığında, imzalı olmayan ek dosyalar oluştururlar.

Azaltma

Orijinal güvenlik sorunlarına işaret olabileceği için bu olayları yoksaymanızı önermeyiz. Örneğin, kötü amaçlı bir saldırgan Microsoft'tan kaynaklanan bir guise altında imzalanmamış bir ikili yüklemeyi deneyebilir.

Ancak, ExploitGuardNonMicrosoftSignedBlocked ActionType içeren olayları dışlayarak Gelişmiş Avcılık'taki diğer olayları analiz etmeye çalıştığınızda bu olaylar sorgu tarafından filtrelenebilir.

Bu sorgu, bu özel aşırı algılamayla ilgili tüm olayları gösterir:

DeviceEvents | burada ActionType == "ExploitGuardNonMicrosoftSignedBlocked" ve InitiatingProcessFileName == "powershell.exe" ve FileName "ni.dll" ile biter | Timestamp > önce nerede (7d)

Bu olayı dışlamak istiyorsanız sorguyu ters çevirmeniz gerekir. Bu, aşağıdakiler dışında tüm ExploitGuard (EP dahil) olaylarını gösterir:

DeviceEvents | Burada ActionType "ExploitGuard" ile başlar | where ActionType != "ExploitGuardNonMicrosoftSignedBlocked" veya (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" ve InitiatingProcessFileName != "powershell.exe") veya (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" ve InitiatingProcessFileName == "powershell.exe" ve FileName !endswith "ni.dll") | Timestamp > önce nerede (7d)

Ayrıca, .NET Framework 4.5 veya sonraki bir sürümü kullanıyorsanız, gereksiz olayların çoğunu çözmek için NI dosyalarını yeniden oluşturma seçeneğiniz vardır. Bunu yapmak için NativeImages dizinindeki tüm NI dosyalarını silin ve ngen update komutunu çalıştırarak bunları yeniden oluşturun.