Özgün yayımlama tarihi: 13 Ağustos 2024, Ağustos 2024, Ağustos 2024, Ağustos 2024, Ağustos

KB Kimliği: 5042562

Windows 10 desteği Ekim 2025'te sona erecek

Microsoft, 14 Ekim 2025'ten sonra Windows 10 için Windows Update üzerinden ücretsiz yazılım güncelleştirmeleri, teknik yardım veya güvenlik düzeltmeleri sağlamayacaktır. Bilgisayarınız çalışmaya devam eder ancak Windows 11’e geçmenizi öneririz.

SkuSiPolicy.p7b ilkesi hakkında önemli not

Güncelleştirilmiş ilkeyi uygulama yönergeleri için Microsoft imzalı iptal ilkesi dağıtma (SkuSiPolicy.p7b) bölümüne bakın.

Bu makalede

Özet

Microsoft, Windows'ta yönetici ayrıcalıklarına sahip bir saldırganın eski sürümlere sahip güncelleştirilmiş Windows sistem dosyalarını değiştirmesine olanak tanıyan ve bir saldırganın güvenlik açıklarını Sanallaştırma tabanlı güvenliğe (VBS) yeniden tanıtmasını sağlayan bir güvenlik açığını algılamıştır. Bu ikili dosyaların geri alınması, bir saldırganın VBS güvenlik özelliklerini aşmasına ve VBS tarafından korunan verileri sızdırmasına olanak tanıyabilir. Bu sorun CVE-2024-21302 | Windows Güvenli Çekirdek Modu AyrıcalıkLarın Yükseltilmesi Güvenlik Açığı.

Bu sorunu çözmek için, güncelleştirilmeyen güvenlik açığı olan VBS sistem dosyalarını iptal edeceğiz. Engellenmesi gereken ÇOK sayıda VBS ile ilgili dosya nedeniyle, güncelleştirilmeyen dosya sürümlerini engellemek için alternatif bir yaklaşım kullanırız.

Etki Kapsamı

VBS'i destekleyen tüm Windows cihazları bu sorundan etkilenir. Buna şirket içi fiziksel cihazlar ve sanal makineler (VM) dahildir. VBS, Windows 10 ve sonraki Windows sürümlerinde ve Windows Server 2016 ve sonraki Windows Server sürümlerinde desteklenir.

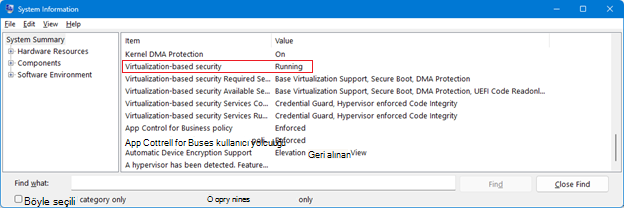

VBS durumu Microsoft Sistem Bilgileri aracı (Msinfo32.exe) aracılığıyla denetlenebilir. Bu araç, cihazınız hakkında bilgi toplar. Msinfo32.exe başlattıktan sonra ekranı aşağı kaydırarak Sanallaştırma tabanlı güvenlik satırına gelin. Bu satırın değeri Çalışıyor ise VBS etkin ve çalışır durumdadır.

VBS durumu, Win32_DeviceGuard WMI sınıfı kullanılarak Windows PowerShell ile de denetlenebilir. PowerShell'den VBS durumunu sorgulamak için yükseltilmiş bir Windows PowerShell oturumu açın ve aşağıdaki komutu çalıştırın:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Yukarıdaki PowerShell komutunu çalıştırdıktan sonra VBS durumu aşağıdakilerden biri olmalıdır.

|

Alan adı |

Durum |

|

VirtualizationBasedSecurityStatus |

|

Kullanılabilir risk azaltmaları

Windows 10, sürüm 1507 ve üzeri Windows sürümlerinin ve Windows Server 2016 ve sonraki Windows Server sürümlerinin desteklenen tüm sürümleri için, yöneticiler Microsoft tarafından imzalanan bir iptal ilkesi (SkuSiPolicy.p7b) dağıtabilir. Bu, güncelleştirilmemiş VBS sistem dosyalarının güvenlik açığı olan sürümlerinin işletim sistemi tarafından yüklenmesini engeller.

SkuSiPolicy.p7b bir Windows cihazına uygulandığında, ilke UEFI üretici yazılımına bir değişken eklenerek cihaza da kilitlenir. Başlatma sırasında ilke yüklenir ve Windows ilkeyi ihlal eden ikili dosyaların yüklenmesini engeller. UEFI kilidi uygulanırsa ve ilke kaldırılırsa veya eski bir sürümle değiştirilirse, Windows önyükleme yöneticisi başlatılmaz ve cihaz başlatılmaz. Bu önyükleme hatası bir hata göstermez ve sistem bir sonraki kullanılabilir önyükleme seçeneğine devam eder ve bu da önyükleme döngüsüne neden olabilir.

Varsayılan olarak etkin olan ve UEFI'ye bağlı olmayan ek dağıtım adımları gerektirmeyen ek bir Microsoft imzalı CI ilkesi eklendi. Bu imzalı CI ilkesi önyükleme sırasında yüklenir ve bu ilkenin uygulanması, önyükleme oturumu sırasında VBS sistem dosyalarının geri alınmasını engeller. SkuSiPolicy.p7b'nin aksine, güncelleştirme yüklenmemişse bir cihaz önyüklemeye devam edebilir. Bu ilke, Windows 10, sürüm 1507 ve sonraki sürümlerin desteklenen tüm sürümlerinde yer alır. SkuSkiPolicy.p7b, önyükleme oturumlarında geri alma için ek koruma sağlamak üzere yöneticiler tarafından yine de uygulanabilir.

Bilgisayarın önyükleme durumunu test etmek için kullanılan Windows Ölçülen Önyükleme günlükleri, önyükleme işlemi sırasında yüklenen ilke sürümü hakkında bilgi içerir. Bu günlükler önyükleme sırasında TPM tarafından güvenli bir şekilde korunur ve Microsoft kanıtlama hizmetleri bu günlükleri ayrıştırarak doğru ilke sürümlerinin yüklendiğini doğrular. Kanıtlama hizmetleri, belirli bir ilke sürümünün veya üzerinin yüklendiğinden emin olan kuralları zorunlu kılar; aksi takdirde sistem sağlıklı olarak kanıtlanmaz.

İlke azaltmanın çalışması için, windows bileşenlerinin ve ilkenin aynı sürümden olması gerektiğinden, ilkeNin Windows hizmet güncelleştirmesi kullanılarak güncelleştirilmesi gerekir. İlke azaltma cihaza kopyalanırsa, risk azaltmanın yanlış sürümü uygulandığında veya azaltma beklendiği gibi çalışmayabilirse cihaz başlatılamayabilir. Ayrıca, KB5025885'de açıklanan risk azaltmaları cihazınıza uygulanmalıdır.

Windows 11, sürüm 24H2, Windows Server 2022 ve Windows Server 23H2'de Ölçüm için Dinamik Güven Kökü (DRTM), geri alma güvenlik açığı için ek bir azaltma ekler. Bu azaltma varsayılan olarak etkindir. Bu sistemlerde, VBS korumalı şifreleme anahtarları varsayılan etkin önyükleme oturumu VBS CI ilkesine bağlıdır ve yalnızca eşleşen CI ilkesi sürümü zorlanıyorsa korumasız kalır. Kullanıcı tarafından başlatılan geri almaları etkinleştirmek için, VSM ana anahtarının korumasının kaldırılabilmesini kaybetmeden Windows güncelleştirme paketinin 1 sürümünün güvenli bir şekilde geri alınmasını sağlamak için bir yetkisiz kullanım süresi eklenmiştir. Ancak, kullanıcı tarafından başlatılan geri alma yalnızca SkuSiPolicy.p7b uygulanmadıysa mümkündür. VBS CI ilkesi, tüm önyükleme ikili dosyalarının iptal edilmiş sürümlere geri alınmamasını zorunlu kılmıştır. Bu, yönetici ayrıcalıklarına sahip bir saldırgan güvenlik açığı olan önyükleme ikili dosyalarını geri alırsa sistemin başlatılmayacağı anlamına gelir. CI ilkesi ve ikili dosyalar önceki bir sürüme geri alınırsa VSM korumalı veriler korumasız olmaz.

Risk azaltma risklerini anlama

Microsoft tarafından imzalanan iptal ilkesini uygulamadan önce olası risklerin farkında olmanız gerekir. Risk azaltmayı uygulamadan önce lütfen bu riskleri gözden geçirin ve kurtarma medyası için gerekli güncelleştirmeleri yapın.

Not Bu riskler yalnızca SkuSiPolicy.p7b ilkesi için geçerlidir ve varsayılan etkin korumalar için geçerli değildir.

-

UEFI Kilitleme ve Güncelleştirmeleri Kaldırma. Bir cihazda Microsoft imzalı iptal ilkesiyle UEFI kilidini uyguladıktan sonra, Güvenli Önyükleme uygulamaya devam ederseniz cihaz geri alınamaz (Windows güncelleştirmeleri kaldırılarak, geri yükleme noktası kullanılarak veya başka bir yolla). Diskin yeniden biçimlendirilmesi bile, zaten uygulanmışsa azaltmanın UEFI kilidini kaldırmaz. Bu, Windows işletim sistemini uygulanan azaltmaya sahip olmayan önceki bir duruma geri döndürmeyi denerseniz cihazın başlatılmayacağı, hata iletisinin görüntülenmeyeceği ve UEFI'nin bir sonraki kullanılabilir önyükleme seçeneğine geçeceği anlamına gelir. Bu bir önyükleme döngüsüne neden olabilir. UEFI kilidini kaldırmak için Güvenli Önyükleme'yi devre dışı bırakmanız gerekir. Bu makalede açıklanan iptalleri cihazınıza uygulamadan önce lütfen olası tüm etkilerin farkında olun ve kapsamlı bir şekilde test edin.

-

Dış Önyükleme Medyası. UEFI kilit azaltmaları bir cihaza uygulandıktan sonra, dış önyükleme medyası cihazda yüklü olan en son Windows güncelleştirmesi ile güncelleştirilmelidir. Dış önyükleme medyası aynı Windows update sürümüne güncelleştirilmezse, cihaz bu medyadan önyüklenmeyebilir. Risk azaltmaları uygulamadan önce Dış önyükleme medyasını güncelleştirme bölümündeki yönergelere bakın.

-

Windows Kurtarma Ortamı. Cihazdaki Windows Kurtarma Ortamı (WinRE), cihaza SkuSipolicy.p7b uygulanmadan önce cihazda 8 Temmuz 2025'te yayımlanan en son Windows Güvenli İşletim Sistemi Dinamik Güncelleştirmesi ile güncelleştirilmelidir. Bu adımın atlanması WinRE'nin Bilgisayarı Sıfırla özelliğini çalıştırmasını engelleyebilir. Daha fazla bilgi için bkz. Windows RE'ye güncelleştirme paketi ekleme.

-

Önyükleme öncesi Yürütme Ortamı (PXE) önyüklemesi. Azaltma bir cihaza dağıtılırsa ve PXE önyüklemesini kullanmayı denerseniz, en son Windows güncelleştirmesi PXE sunucusu önyükleme görüntüsüne de uygulanmadığı sürece cihaz başlatılmaz. PXE Önyükleme sunucusu Ocak 2025'te veya sonrasında yayımlanan en son Windows güncelleştirmesi (PXE önyükleme yöneticisi de dahil olmak üzere) güncelleştirilmediği sürece ağ önyükleme kaynaklarına azaltma dağıtmanızı önermeyiz.

Azaltma dağıtımı yönergeleri

Bu makalede açıklanan sorunları gidermek için Microsoft imzalı bir iptal ilkesi (SkuSiPolicy.p7b) dağıtabilirsiniz. Bu azaltma yalnızca Windows 10, sürüm 1507 ve üzeri Windows sürümlerinde ve Windows Server 2016 desteklenir.

Not BitLocker kullanıyorsanız, BitLocker kurtarma anahtarınızın yedeklenmiş olduğundan emin olun. Yönetici komut isteminden aşağıdaki komutu çalıştırabilir ve 48 basamaklı sayısal parolayı not alabilirsiniz:

manage-bde -protectors -get %systemdrive%

Microsoft tarafından imzalanan iptal ilkesini dağıtma (SkuSiPolicy.p7b)

Microsoft tarafından imzalanan iptal ilkesi, en son Windows güncelleştirmesinin bir parçası olarak dahil edilir. Bu ilke yalnızca kullanılabilir en son Windows güncelleştirmesini yükleyerek cihazlara uygulanmalıdır ve ardından şu adımları izleyin:

Not Güncelleştirmeler eksikse, cihaz azaltma uygulanarak başlatılamayabilir veya azaltma beklendiği gibi çalışmayabilir. İlkeyi dağıtmadan önce önyüklenebilir Windows medyanızı en son kullanılabilir Windows güncelleştirmesi ile güncelleştirdiğinden emin olun. Önyüklenebilir medyayı güncelleştirme hakkında ayrıntılı bilgi için Dış önyükleme medyasını güncelleştirme bölümüne bakın.

-

Ocak 2025 veya sonrasında yayımlanan en son Windows güncelleştirmesinin yüklendiğinden emin olun.

-

Windows 11, sürüm 22H2 ve 23H2 için, bu adımları uygulamadan önce 22 Temmuz 2025 (KB5062663) veya sonraki bir güncelleştirmeyi yükleyin.

-

Windows 10 sürüm 21H2 için, bu adımları uygulamadan önce Ağustos 2025'te veya sonraki bir güncelleştirmede yayımlanan Windows güncelleştirmesini yükleyin.

-

-

Yükseltilmiş bir Windows PowerShell isteminde aşağıdaki komutları çalıştırın:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Cihazınızı yeniden başlatın.

-

Windows Olay günlükleri bölümündeki bilgileri kullanarak ilkenin Olay Görüntüleyicisi yüklendiğini onaylayın.

Notlar

-

Dağıtıldıktan sonra SkuSiPolicy.p7b iptal (ilke) dosyasını kaldırmamalısınız. Dosya kaldırılırsa cihazınız artık başlatılamıyor olabilir.

-

Cihazınız başlatılmazsa Kurtarma yordamı bölümüne bakın.

Dış önyükleme medyası güncelleştiriliyor

Dış önyükleme medyasını Microsoft imzalı iptal ilkesi uygulanmış bir cihazla kullanmak için, dış önyükleme medyasının Önyükleme yöneticisi de dahil olmak üzere en son Windows güncelleştirmesi ile güncelleştirilmesi gerekir. Medya en son Windows güncelleştirmesini içermiyorsa medya başlatılmaz.

Önemli Devam etmeden önce Kurtarma sürücüsü oluşturmanızı öneririz. Bu medya, önemli bir sorun olması durumunda cihazı yeniden yüklemek için kullanılabilir.

Dış önyükleme medyasını güncelleştirmek için aşağıdaki adımları kullanın:

-

En son Windows güncelleştirmelerinin yüklü olduğu bir cihaza gidin.

-

Dış önyükleme medyasını sürücü harfi olarak bağlayın. Örneğin, bir başparmak sürücüsünü D: olarak bağlayın.

-

Başlat'a tıklayın, Arama kutusuna Kurtarma Sürücüsü Oluştur yazın ve ardından Kurtarma sürücüsü oluştur denetim masasına tıklayın. Takılı başparmak sürücüsünü kullanarak kurtarma sürücüsü oluşturmak için yönergeleri izleyin.

-

Takılı başparmak sürücüsünü güvenli bir şekilde çıkarın.

Ortamınızdaki yüklenebilir medyayı Windows yükleme medyasını Dinamik Güncelleştirme ile güncelleştirme yönergelerini kullanarak yönetiyorsanız şu adımları izleyin:

-

En son Windows güncelleştirmelerinin yüklü olduğu bir cihaza gidin.

-

En son Windows güncelleştirmelerinin yüklü olduğu medyayı oluşturmak için Windows yükleme medyasını Dinamik Güncelleştirme ile güncelleştirme makalesindeki adımları izleyin.

Windows Olay günlükleri

SkuSiPolicy.p7b dahil olmak üzere kod bütünlüğü ilkeleri yüklendiğinde ve ilke zorlaması nedeniyle bir dosyanın yüklenmesi engellendiğinde Windows olayları günlüğe kaydeder. Risk azaltmanın uygulandığını doğrulamak için bu olayları kullanabilirsiniz.

Kod bütünlüğü günlükleri , Microsoft > Windows > CodeIntegrity > İşletimsel > Uygulama ve Hizmetler günlükleri > Hizmetleri günlükleri > Microsoft > Windows > AppLocker > MSI ve Betik > WindowsOlay Görüntüleyicisi'nde Kullanılabilir.

Kod bütünlüğü olayları hakkında daha fazla bilgi için bkz. Windows Defender Uygulama Denetimi işlem kılavuzu.

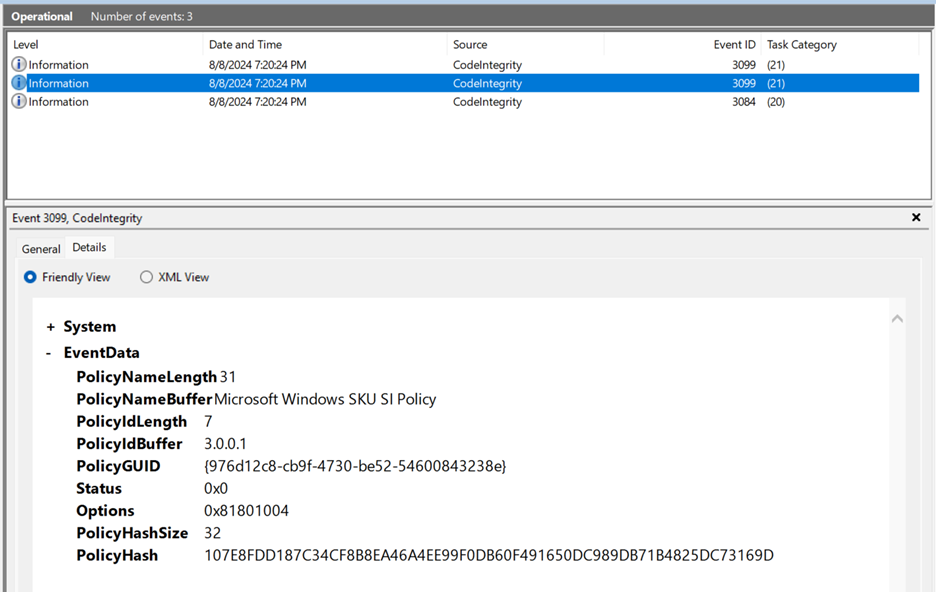

İlke etkinleştirme olayları

İlke etkinleştirme olayları, Microsoft > Windows > CodeIntegrity > Operasyonel > Uygulama ve Hizmetler günlükleri altında Windows Olay Görüntüleyicisi kullanılabilir.

-

PolicyNameBuffer – Microsoft Windows SKU SI İlkesi

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4E99F0DB60F491650DC989DB71B4825DC73169D

Cihazınıza denetim ilkesini veya risk azaltmayı uyguladıysanız ve uygulanan ilke için CodeIntegrity Event 3099 mevcut değilse, ilke uygulanmaz. İlkenin doğru yüklendiğini doğrulamak için lütfen dağıtım yönergelerine bakın.

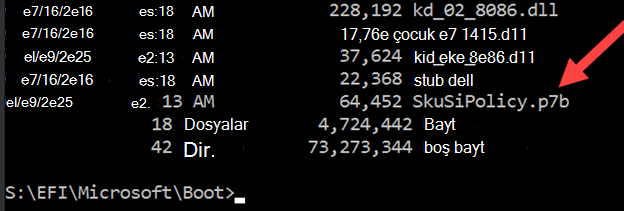

Not Kod Bütünlüğü olayı 3099, Windows 10 Enterprise 2016, Windows Server 2016 ve Windows 10 Enterprise 2015 LTSB sürümlerinde desteklenmez. İlkenin uygulandığını doğrulamak için (denetim veya iptal ilkesi), mountvol.exe komutunu kullanarak EFI Sistem Bölümünü bağlamanız ve ilkenin EFI bölümüne uygulandığını görmeniz gerekir. Doğrulamadan sonra EFI Sistem Bölümü'ne çıkarmayı unutmayın.

SkuSiPolicy.p7b - İptal İlkesi

Olayları denetleme ve engelleme

Kod bütünlüğü denetimi ve blok olayları, Microsoft > Windows > CodeIntegrity > İşletimsel > Uygulama ve Hizmetler günlükleri > Microsoft > Windows > AppLocker > MSI ve Betik > Uygulama ve Hizmetler günlükleri > Windows Olay Görüntüleyicisi'da kullanılabilir.

Eski günlük konumu yürütülebilir dosyalar, dll'ler ve sürücülerin denetimiyle ilgili olayları içerir. İkinci günlük konumu MSI yükleyicilerinin, betiklerinin ve COM nesnelerinin denetimi hakkındaki olayları içerir.

"CodeIntegrity – Operasyonel" günlüğündeki CodeIntegrity Olayı 3077, yürütülebilir dosya, .dll veya sürücünün yüklenmesinin engellendiğini gösterir. Bu olay, engellenen dosya ve zorunlu ilke hakkındaki bilgileri içerir. Risk azaltma tarafından engellenen dosyalar için CodeIntegrity Event 3077'deki ilke bilgileri CodeIntegrity Event 3099'daki SkuSiPolicy.p7b ilke bilgileriyle eşleşecektir. Cihazınızda kod bütünlüğü ilkesini ihlal eden yürütülebilir dosya, .dll veya sürücü yoksa CodeIntegrity Olayı 3077 mevcut olmaz.

Diğer kod bütünlüğü denetimi ve blok olayları için bkz. Uygulama Denetimi olaylarını anlama.

İlke Kaldırma ve Kurtarma Yordamı

Azaltmayı uyguladıktan sonra bir sorun olursa, azaltmayı kaldırmak için aşağıdaki adımları kullanabilirsiniz:

-

Etkinse BitLocker'ın askıya alınması. Yükseltilmiş komut istemi penceresinden aşağıdaki komutu çalıştırın:

Manager-bde -protectors -disable c: -rebootcount 3

-

UEFI BIOS menüsünden Güvenli Önyükleme'yi kapatın.Güvenli Önyüklemeyi kapatma yordamı, cihaz üreticileri ve modelleri arasında farklılık gösterir. Güvenli Önyükleme'yi nerede kapatabileceğinizi bulma konusunda yardım almak için cihaz üreticinizin belgelerine başvurun. Diğer ayrıntılara Güvenli Önyüklemeyi Devre Dışı Bırakma bölümünden ulaşabilirsiniz.

-

SkuSiPolicy.p7b ilkesini kaldırın.

-

Windows'ı normal bir şekilde başlatın ve oturum açın.SkuSiPolicy.p7b ilkesi aşağıdaki konumdan kaldırılmalıdır:

-

<EFI Sistem Bölümü>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

bu konumlardan ilkeyi temizlemek için yükseltilmiş bir Windows PowerShell oturumundan aşağıdaki komutları çalıştırın:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

BIOS'tan Güvenli Önyükleme'i açın.Güvenli Önyükleme'yi nerede açabileceğinizi bulmak için cihaz üreticinizin belgelerine başvurun.1. Adımda Güvenli Önyükleme'yi kapattıysanız ve sürücünüz BitLocker tarafından korunuyorsa, BitLocker korumasını askıya alın ve ardından UEFI BIOS menünüzü kullanarak Güvenli Önyükleme'yi açın.

-

BitLocker'u açın. Yükseltilmiş komut istemi penceresinden aşağıdaki komutu çalıştırın:

Manager-bde -protectors -enable c:

-

Cihazınızı yeniden başlatın.

|

Tarihi değiştir |

Açıklama |

|

17 Aralık 2025, Cumartesi |

|

|

22 Temmuz 2025, Ağustos 2025, Temmuz 2025, Temmuz 2025, Ağustos |

|

|

10 Temmuz 2025, Temmuz 2025, Temmuz 2025, Temmuz 2025, Temmuz |

|

|

8 Nisan 2025 |

|

|

24 Şubat 2025, Saat 2025 |

|

|

11 Şubat 2025, İstanbul |

|

|

14 Ocak 2025, İstanbul |

|

|

12 Kasım 2024, İstanbul |

|