Актуализации на сертификата за защитено стартиране: Указания за ИТ специалисти и организации

Отнася се за

Първоначална дата на публикуване: 26 юни 2025 г.

ИД на КБ: 5062713

Тази статия има указания за:

Организации (корпоративни, малки фирми и образование) с устройства и актуализации за Windows, управлявани от ИТ.

Забележка: Ако сте лице, което притежава лично устройство с Windows, отидете на статията Устройства с Windows за домашни потребители, фирми и училища с актуализации, управлявани от Microsoft.

|

Промяна на дата |

Промяна на описанието |

|---|---|

|

10 ноември 2025 г. |

|

|

11 ноември 2025 г. |

Коригирани са две печатни грешки под "Поддръжка за разполагане на сертификат за защитено стартиране".

|

В тази статия:

Общ преглед

Тази статия е предназначена за организации със специални ИТ специалисти, които активно управляват актуализациите в своя автопарк от устройства. По-голямата част от тази статия ще се съсредоточи върху дейностите, необходими за успешното разполагане на новите сертификати за защитено стартиране от ИТ отдела на организацията. Тези дейности включват тестване на фърмуера, наблюдение на актуализации на устройството, започване на разполагане и диагностициране на проблеми, които възникват. Представени са няколко метода за разполагане и наблюдение. В допълнение към тези основни дейности предлагаме няколко помощни средства за разполагане, включително опцията за включване на клиентски устройства за участие в контролирано внедряване на функции (CFR), специално за разполагане на сертификати.

В този раздел

Изтичане на срока на сертификата за защитено стартиране

Конфигурацията на сертифициращите органи (CAS), наричани още сертификати, предоставени от Microsoft като част от инфраструктурата на защитеното стартиране, е останала същата от Windows 8 и Windows Server 2012 г. насам. Тези сертификати се съхраняват в променливите база данни за подписи (DB) и ключ за exchange ключ (KEK) във фърмуера. Microsoft предоставя същите три сертификата в екосистемата на производителя на оригинално оборудване (OEM), за да включи фърмуера на устройството. Тези сертификати поддържат защитено стартиране в Windows и се използват и от операционни системи (ОС) на други разработчици. Microsoft предоставя следните сертификати:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Важно: Всичките три предоставени от Microsoft сертификата ще изтекат от юни 2026 г. В сътрудничество с нашите партньори от екосистемата Microsoft пуска нови сертификати, които ще ви помогнат да осигурите защита и приемственост на защитеното стартиране в бъдеще. След като срокът на тези сертификати от 2011 г. изтече, актуализациите на защитата за компонентите за стартиране вече няма да са възможни, което поставя защитата при стартиране и поставя засегнатите устройства с Windows в риск и е вън от съответствие със защитата. За да се запази функционалността на защитеното стартиране, всички устройства с Windows трябва да се актуализират така, че да използват сертификатите 2023, преди да изтече срокът на сертификатите от 2011 г.

Какво се променя?

Текущите сертификати за защитено стартиране на Microsoft (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) ще започнат да изтичат от юни 2026 г. и ще изтекат до октомври 2026 г.

Пускат се нови сертификати от версия 2023, за да се поддържа защита и приемственост при защитено стартиране. Устройствата трябва да се актуализират до сертификатите до 2023 г., преди да изтече срокът на сертификатите от 2011 г., иначе те ще бъдат извън защитата и изложени на риск.

Устройства с Windows, произведени от 2012 г., може да имат изтичащи версии на сертификати, които трябва да бъдат актуализирани.

Терминология

|

CО |

Сертифициращ орган |

|

PK (на ръка) |

Ключ за платформата – управлява се от OEM |

|

500 000 |

Ключ за обмен на ключове |

|

База данни |

База данни с подписи за защитено зареждане |

|

DBX |

База данни за анулиран подпис при защитено стартиране |

Сертификати

|

Сертификат за изтичане на срока |

Срок на годност |

Съхраняване на местоположението |

Нов сертификат |

Цел |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Юни 2026 г. |

Съхранява се в KEK |

Microsoft Corporation KEK 2K CA 2023 |

Подписва актуализации за DB и DBX. |

|

Microsoft Windows Production PCA 2011 |

Октомври 2026 г. |

Съхранено в база данни |

Windows UEFI CA 2023 |

Подписва зареждащата програма на Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Юни 2026 г. |

Съхранено в база данни |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Подписва зареждащи и EFI приложения на трети лица. Подписва ROM за опции на трети лица. |

*По време на подновяването на сертификата на Microsoft Corporation UEFI CA 2011 се създават два сертификата за отделяне на подписването на зареждащата програма от опцията ROM подписване. Това позволява по-прецизен контрол върху доверието на системата. Например системи, които трябва да се доверяват на ROM за опции, могат да добавят Microsoft Option ROM UEFI CA 2023, без да добавят доверие за зареждащи устройства на трети лица.

† Не всички устройства включват фърмуера microsoft Corporation UEFI CA 2011. Само за устройства, които включват този сертификат, ви препоръчваме да приложите както нови сертификати, така и Microsoft UEFI CA 2023, и Microsoft Option ROM UEFI CA 2023. В противен случай тези два нови сертификата не е необходимо да се прилагат.

Playbook deployment for IT professionals

Планирайте и изпълнявайте актуализации на сертификата за защитено стартиране във флота на вашето устройство чрез подготовка, наблюдение, разполагане и отстраняване на проблеми.

В този раздел

Проверка на състоянието на защитеното стартиране във вашия автопарк: Защитеното стартиране разрешено ли е?

Повечето устройства, произведени от 2012 г., имат поддръжка за защитено стартиране и се доставят с разрешено защитено стартиране. За да проверите дали устройството е с разрешено защитено стартиране, направете едно от следните неща:

-

Метод на ГПИ: Отидете в Настройки на "Старт" > > & "Защита > Защита в Windows Защита в Windows" >"Защита на устройството". Под Защита на устройството разделът Защитено стартиране трябва да показва, че защитеното стартиране е включено.

-

Метод на командния ред: В команден прозорец с администраторски права в PowerShell въведете Confirm-SecureBootUEFI и след това натиснете Enter. Командата трябва да върне True, което показва, че защитеното стартиране е включено.

При широкомащабни разполагания за множество устройства софтуерът за управление, използван от ИТ специалистите, ще трябва да осигури проверка за разрешаване на защитеното стартиране.

Например методът за проверка на състоянието на защитено стартиране на устройства, управлявани от Microsoft Intune, е да създадете и разположите скрипт за съответствие по избор на Intune. Intune настройките за съответствие се покриват от Използване на персонализирани настройки за съответствие за Linux и устройства с Windows с Microsoft Intune.

Примерен скрипт на Powershell за проверка дали защитеното стартиране е разрешено:

# Инициализиране на обект резултат в подготовка за проверка на състоянието на защитено стартиране

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

опитайте {

- $result, ще го запитам. SecureBootEnabled = Confirm-SecureBootUEFI – Спиране на грешката

Write-Verbose "Защитеното стартиране е разрешено: $($result. SecureBootEnabled)"

} улов {

- $result, ще го запитам. SecureBootEnabled = $null

Write-Warning "Не може да се определи състоянието на защитеното стартиране: $_"

}

Ако защитеното стартиране не е разрешено, можете да пропуснете стъпките за актуализиране по-долу, тъй като те не са приложими.

Как се разполагат актуализациите

Има няколко начина за насочване на устройства към актуализациите на сертификата за защитено стартиране. Подробностите за разполагането, включително настройките и събитията, ще бъдат обсъдени по-нататък в този документ. Когато насочвате устройство за актуализации, на устройството се прави настройка, която да указва, че устройството трябва да започне процеса на прилагане на новите сертификати. Планирана задача се изпълнява на устройството на всеки 12 часа и открива, че устройството е предназначено за актуализациите. Структура на това, което прави задачата, е следната:

-

Windows UEFI CA 2023 се прилага към базата данни.

-

Ако устройството има Microsoft Corporation UEFI CA 2011 в базата данни, задачата прилага Microsoft Option ROM UEFI CA 2023 и Microsoft UEFI CA 2023 към базата данни.

-

След това задачата добавя Microsoft Corporation KEK 2K CA 2023.

-

И накрая, планираната задача актуализира диспечера за зареждане на Windows до този, подписан от Windows UEFI CA 2023. Windows ще открие, че е необходимо рестартиране, преди диспечерът за зареждане да може да бъде приложен. Актуализацията на диспечера за зареждане ще бъде отложена, докато рестартирането стане естествено (например когато са приложени месечни актуализации), след което Windows отново ще се опита да приложи актуализацията на диспечера за зареждане.

Всяка от стъпките по-горе трябва да бъде изпълнена успешно, преди планираната задача да премине към следващата стъпка. По време на този процес регистрите на събитията и другото състояние ще бъдат на разположение за подпомагане на наблюдението на разполагането. Повече подробности за мониторинга и регистрите на събитията са предоставени по-долу.

Актуализирането на сертификатите за защитено стартиране позволява бъдеща актуализация на диспечера за зареждане на 2023, който е по-защитен. Конкретни актуализации на диспечера за зареждане ще бъдат в бъдещите издания.

Стъпки за разполагане

-

Подготовка: Опис и тестови устройства.

-

Съображения за фърмуера

-

Наблюдение: Уверете се, че наблюдението работи и базовата линия на вашия автопарк.

-

Разполагане: Целеви устройства за актуализации, започвайки с малки подмножества и разширяващи се на базата на успешни тестове.

-

Отстраняване на проблеми: Проучете и отстранете всички проблеми с помощта на регистрационни файлове и поддръжка на доставчици.

Подготовка

Хардуер и фърмуер за наличности. Създайте представителна извадка от устройства въз основа на производителя на системата, модела на системата, версията/датата на BIOS, версията на продукта BaseBoard и т.н., и тествайте актуализациите на тези устройства преди широкото разполагане. Тези параметри са често налични в системната информация (MSINFO32). Използвайте включените примерни команди на PowerShell, за да проверите за състоянието на актуализацията на защитеното стартиране и за наличностите на устройства във вашата организация.

Забележка: Тези команди важат, ако е активирано състоянието на защитеното стартиране.

Забележка: Много от тези команди се нуждаят от администраторски права, за да работят.

Sample Secure Boot Inventory Data Collection script

Копирайте и поставете този примерен скрипт и променете, както е необходимо за вашата среда: скриптът за събиране на данни за примерно защитено стартиране.

Първата стъпка, ако защитеното стартиране е разрешено, е да проверите дали има чакащи събития, които наскоро са били актуализирани или в процес на актуализиране на сертификатите за защитено стартиране. От специфичен интерес са най-новите събития в 1801 и 1808.

Тези събития са описани подробно в събития за актуализиране на DB и DBX променливи. Също така проверете раздела Наблюдение и разполагане за това как събитията могат да показват състоянието на чакащите актуализации.

Последното състояние на чакащи събития 1801 и 1808 може да бъде заснето от следните примерни команди на PowerShell:

#If защитеното стартиране е разрешено, препоръчва се да изтеглите събитие 1801 от устройството с помощта на съществуващи инструменти за агрегиране на регистрационни файлове (като например Splunk) или директно чрез команди, като например следните:

# 1. Първо, изпълнете командите, за да получите свързани събития за използване

$allEventIds = @(1801 1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System"; ID=$allEventIds} -MaxEvents 20 –ErrorAction SilentlyContinue)

# 2. Получаване на най-новото събитие от 1801

$latest_1801_Event = $events | Where-Object {$_. Id -eq 1801} | Sort-Object времеСъздаден - Низходящ | Select-Object - първи 1

# 3. Получаване на най-новото събитие 1808

$latest_1808_Event = $events | Where-Object {$_. Id -eq 1808} | Sort-Object времеСъздаден - Низходящ | Select-Object - първи 1

# 4. Извличане на увереност от текста на съобщението за събитие 1801

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match '(Висока достоверност|Нуждае се от още данни|Няма информация|В пауза)") {

$confidence = $matches[1]

Write-Host "Увереност: $confidence"

} друго {

Write-Host "Събитие 1801 е намерено, но доверителната стойност не е в очаквания формат"

}

} друго {

Write-Host "Не е открито събитие No 1801"

}

#If стойността е "Висока достоверност", се предполага, че ключовете от системния регистър могат да бъдат модифицирани, за да се стартират актуализациите, като успехът се определя по подобен начин от съществуването на събитие 1808 на устройството. Ако 1808 събитие(а) вече е(са) налично(и) на устройството, значи CО вече е актуализиран. Заснемете и проверете стойността на "$latest_1808_Event", след като сертификатите са актуализирани, за да потвърдите.

# 5. Проверка за събитие 1808 (показва успешна актуализация на CA за защитено стартиране)

if ($latest_1808_Event) {

Write-Host "Открито е събитие 1808 – сертификатите на CA за защитено стартиране са актуализирани"

Write-Host "Час на събитието: $($latest_1808_Event.TimeCreated)"

# Събитие 1808 се регистрира, когато актуализацията на сертифициращия орган за защитено стартиране (CA) завърши успешно

} друго {

Write-Host "Не е открито събитие 1808 – сертификатите на CA за защитено стартиране още не са актуализирани"

}

Следващата стъпка е да описите устройствата във вашата организация. Съберете следните подробности с командите на PowerShell, за да създадете представителна извадка:

Основни идентификатори (2 стойности)

1. HostName – $env: COMPUTERNAME

2. Време за събиране – Get-Date

Системен регистър: Главен ключ за защитено стартиране (3 стойности)

3. SecureBootEnabled – кратка команда Confirm-SecureBootUEFI или HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Системен регистър: ключ за обслужване (3 стойности)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Грешка – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Системен регистър: Атрибути на устройството (7 стойности)

9. Име на OEMManufacturer – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Регистри на събитията: Системен регистрационен файл (5 стойности)

16. LatestEventId – най-новото събитие за защитено стартиране

17. BucketID – извлечен от събитие 1801/1808

18. Достоверност - извлечена от събитие 1801/1808

19. Event1801Count – брой събития

20. Event1808Count – брой събития

WMI/CIM заявки (4 стойности)

21. OSVersion – Get-CimInstance Win32_OperatingSystem

22. LastBootTime – Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer – Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct – Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Производител

26. (Get-CIMInstance Win32_ComputerSystem). Модел

27. (Get-CIMInstance Win32_BIOS). Description + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Продукт

Съображения за фърмуера

Разполагането на новите сертификати за защитено стартиране за вашия набор от устройства изисква фърмуерът на устройството да играе роля в завършването на актуализацията. Въпреки че Microsoft очаква, че по-голямата част от фърмуера на устройството ще работи по очаквания начин, е необходимо внимателно тестване преди разполагането на новите сертификати.

Прегледайте вашия хардуерен опис и създайте малка, представителна извадка от устройства въз основа на следните уникални критерии, като например:

-

Производител

-

Номер на модел

-

Версия на фърмуера

-

Версия на OEM база и т.н.

Преди да разположите най-общо устройства във вашата автопарк, ви препоръчваме да тествате актуализациите на сертификатите на представителни примерни устройства (както са определени от фактори като производител, модел, версия на фърмуера), за да се уверите, че актуализациите се обработват успешно. Препоръчителните указания за броя на примерните устройства, които да се тестват за всяка уникална категория, са 4 или повече.

Това ще спомогне за изграждането на доверие в процеса на разполагане и ще ви помогне да избегнете неочаквано въздействие върху по-широката си флота.

В някои случаи може да се изисква актуализация на фърмуера за успешно актуализиране на сертификатите за защитено стартиране. В тези случаи препоръчваме да проверите при OEM на вашето устройство дали е наличен актуализиран фърмуер.

Windows във виртуализирани среди

За Windows, който се изпълнява във виртуална среда, има два метода за добавяне на новите сертификати към променливите на фърмуера на защитеното стартиране:

-

Създателят на виртуалната среда (AWS, Azure, Hyper-V, VMware и т.н.) може да предостави актуализация за средата и да включи новите сертификати във виртуализирания фърмуер. Това ще работи за нови виртуализирани устройства.

-

За Windows, който работи дългосрочно във виртуална машина, актуализациите могат да бъдат приложени чрез Windows като всички други устройства, ако виртуализираният фърмуер поддържа актуализации на защитеното стартиране.

Наблюдение и разполагане

Препоръчваме ви да започнете наблюдението на устройството преди внедряването, за да се уверите, че наблюдението работи правилно и имате добро усещане за състоянието на флота предварително. Опциите за мониторинг са обсъдени по-долу.

Microsoft предоставя множество методи за разполагане и наблюдение на актуализациите на сертификата за защитено стартиране.

Помощ за автоматизирано разполагане

Microsoft предоставя две помощни услуги за разполагане. Тези помощи могат да се окажат полезни за подпомагане на разполагането на новите сертификати за автопарка ви. И двата помощника изискват диагностични данни.

-

Опция за кумулативни актуализации с доверителни набори: Microsoft може автоматично да включва групи устройства с висока достоверност в месечните актуализации въз основа на споделените към момента диагностични данни в полза на системите и организациите, които не могат да споделят диагностични данни. Тази стъпка не изисква диагностичните данни да бъдат разрешени.

-

За организации и системи, които могат да споделят диагностични данни, това дава на Microsoft видимостта и увереността, че устройствата могат успешно да внедрят сертификатите. Повече информация за разрешаването на диагностични данни е налична в: Конфигуриране на диагностични данни на Windows във вашата организация. Ние създаваме "набори" за всяко уникално устройство (както е дефинирано от атрибути, които включват производител, версия на дънната платка, производител на фърмуер, версия на фърмуера и допълнителни точки от данни). За всеки набор ние следим доказателствата за успех на няколко устройства. След като сме видели достатъчно успешни актуализации и няма грешки, ще разгледаме набора "с висока достоверност" и ще включим тези данни в месечните кумулативни актуализации. Когато месечни актуализации се прилагат към устройство в набор с висока достоверност, Windows автоматично ще приложи сертификатите към променливите на защитеното стартиране на UEFI във фърмуера.

-

Наборите с висока достоверност включват устройства, които обработват актуализациите правилно. Естествено, не всички устройства ще предоставят диагностични данни и това може да ограничи доверието на Microsoft към способността на дадено устройство да обработва актуализациите правилно.

-

Тази помощ е разрешена по подразбиране за устройства с висока достоверност и може да бъде забранена със специфична за устройството настройка. Повече информация ще бъде споделена в бъдещите издания на Windows.

-

-

Контролирано внедряване на функции (CFR): Включете устройства за разполагане, управлявано от Microsoft, ако са разрешени диагностични данни.

-

Контролираното внедряване на функции (CFR) може да се използва с клиентски устройства в организационни флотове. Това изисква устройствата да изпращат задължителни диагностични данни на Microsoft и да са сигнализирали, че устройството се записва, за да разреши CFR на устройството. Подробностите за това как да се включите са описани по-долу.

-

Microsoft ще управлява процеса на актуализиране за тези нови сертификати на устройства с Windows, където са налични диагностични данни и устройствата участват в контролирано внедряване на функции (CFR). Въпреки че CFR може да помогне при разполагането на новите сертификати, организациите няма да могат да разчитат на CFR за отстраняване на техните автопаркове – това ще изисква следване на стъпките, описани в този документ в раздела за методи за разполагане, които не са обхванати от автоматизирана помощ.

-

Ограничения: Има няколко причини, поради които CFR може да не работи във вашата среда. Например:

-

Няма налични диагностични данни или диагностичните данни не са използваеми като част от внедряването на CFR.

-

Устройствата не са на поддържани клиентски версии на Windows 11 и Windows 10 с разширени актуализации на защитата (ESU).

-

-

Методи за разполагане, които не са обхванати от автоматизирани помощни средства

Изберете метода, който отговаря на вашата среда. Избягвайте смесването на методи на едно и също устройство:

-

Ключове от системния регистър: Управление на разполагането и наблюдение на резултатите.Налични са няколко ключа от системния регистър за контролиране на поведението на разполагането на сертификатите и за наблюдение на резултатите. Освен това има два ключа за включване и отписване от помощите за разполагане, описани по-горе. За повече информация относно ключовете от системния регистър вижте ключ от системния регистър Актуализации за защитено стартиране – устройства с Windows с актуализации, управлявани от ИТ.

-

групови правила обекти (GPO): Управление на настройките; следене чрез регистрите на системния регистър и събитията.Microsoft ще предоставя поддръжка за управление на актуализациите на защитеното стартиране с помощта на групови правила в бъдеща актуализация. Имайте предвид, че тъй като групови правила е за настройките, наблюдението на състоянието на устройството ще трябва да се направи с помощта на алтернативни методи, включително наблюдение на ключове от системния регистър и записи в регистъра на събитията.

-

CLI за WinCS (Windows Configuration System): Използване на инструменти от командния ред за клиенти, присъединени към домейн.Администраторите на домейни могат също така да използват системата за конфигуриране на Windows (WinCS), включена в актуализациите на ос Windows, за да разположат актуализациите на защитеното стартиране сред клиенти и сървъри на Windows, присъединени към домейн. Той се състои от поредица от помощни програми в командния ред (както традиционен изпълним файл, така и модул на PowerShell), за да извършвате заявки и да прилагате конфигурации на защитено стартиране локално към компютъра. За повече информация вж. API на системата за конфигурация на Windows (WinCS) за защитено стартиране.

-

Microsoft Intune/Configuration Manager: Разполагане на скриптове на PowerShell. Доставчик на конфигурационни услуги (CSP) ще бъде предоставен в бъдеща актуализация, за да се позволи разполагане с помощта на Intune.

Следене на регистрите на събитията

Предоставят се две нови събития, които да помогнат при разполагането на актуализациите на сертификата за защитено стартиране. Тези събития са описани подробно в събития за актуализиране на DB и DBX променливи:

-

ИД на събитие: 1801 Това събитие е събитие за грешка, което показва, че актуализираните сертификати не са приложени към устройството. Това събитие предоставя някои подробности, специфични за устройството, включително атрибутите на устройството, които ще ви помогнат да се съпоставят устройствата, които все още се нуждаят от актуализиране.

-

ИД на събитие: 1808 Това събитие е информационно събитие, което показва, че устройството има необходимите нови сертификати за защитено стартиране, приложени към фърмуера на устройството.

Стратегии за разполагане

За да намалите риска, разположете актуализациите на защитеното стартиране поетапено, а не всички наведнъж. Започнете с малко подмножество от устройства, проверете резултатите и след това разгънете до допълнителни групи. Предлагаме ви да започнете с подмножества от устройства и, когато се доверявате на тези разполагания, да добавяте допълнителни подмножества от устройства. Няколко фактора могат да се използват, за да се определи какво попада в подмножество, включително тестови резултати на примерни устройства и организационна структура и т.н.

Решението кои устройства разполагате зависи от вас. Някои възможни стратегии са изброени тук.

-

Голям автопарк от устройства: започнете, като разчитате на помощта, описана по-горе, за най-често срещаните устройства, които управлявате. Успоредно с това се фокусирайте върху по-рядко срещаните устройства, управлявани от вашата организация. Тествайте малките примерни устройства и, ако тестването е успешно, разположете в останалите устройства от същия тип. Ако тестването създава проблеми, проучете причината за проблема и определете стъпките за отстраняване. Може също да помислите за класове устройства, които имат по-висока стойност във флота, и да започнете да тествате и разполагате, за да сте сигурни, че тези устройства са актуализирали защитата си по-рано.

-

Малък флот, голям сорт: Ако автопаркът, който управлявате, съдържа голямо разнообразие от машини, при които тестването на отделни устройства би било възпрепятстващо, обмислете дали да не разчитате до голяма степен на двете помощни средства, описани по-горе, особено за устройства, които е вероятно да са често срещани устройства на пазара. Първоначално се фокусирайте върху устройства, които са от решаващо значение за ежедневната работа, тествайте и след това разполагайте. Продължете да се придвижвате надолу по списъка с устройства с висок приоритет, тестване и разполагане, докато наблюдавате флота, за да се уверите, че помощните средства помагат за останалата част от устройствата.

Бележки

-

Обърнете внимание на по-стари устройства, особено на устройства, които вече не се поддържат от производителя. Въпреки че фърмуерът трябва да изпълнява операциите за актуализиране правилно, някои може да не работят. В случаите, когато фърмуерът не работи правилно и устройството вече не се поддържа, обмислете смяна на устройството, за да осигурите защита на защитеното стартиране по целия флот.

-

Възможно е новите устройства, произведени през последните 1 – 2 години, вече да имат актуализирани сертификати, но може да не са приложили към системата диспечера за зареждане, подписан с Windows UEFI CA 2023. Прилагането на този диспечер за зареждане е важна последна стъпка в разполагането за всяко устройство.

-

След като устройството е избрано за актуализации, може да отнеме известно време, преди актуализациите да завършат. Оценка 48 часа и едно или повече рестартирания, за да се приложат сертификатите.

Често задавани въпроси (ЧЗВ)

За често задавани въпроси вж. статията с ЧЗВ за защитено стартиране .

Отстраняване на неизправности

В този раздел

Често срещани проблеми и препоръки

Това ръководство описва подробно как работи процесът на актуализиране на сертификата за защитено стартиране и представя някои стъпки за отстраняване на неизправности, ако възникнат проблеми по време на разполагането на устройства. Актуализации този раздел ще бъдат добавени, ако е необходимо.

Поддръжка за разполагане на сертификат за защитено стартиране

В поддръжка на актуализациите на сертификата за защитено стартиране Windows поддържа планирана задача, която се изпълнява веднъж на всеки 12 часа. Задачата търси битове в ключа от системния регистър AvailableUpdates , който се нуждае от обработка. Битовете, които представляват интерес за разполагането на сертификатите, са в таблицата по-долу. Колоната Ред показва реда, в който се обработват битовете.

|

Поръчка |

Настройка на бита |

Употреба |

|---|---|---|

|

1 |

0x0040 |

Този бит показва планираната задача да добави сертификата на Windows UEFI CA 2023 към базата данни за защитено стартиране. Това позволява на Windows да се довери на диспечерите за стартиране, подписани с този сертификат. |

|

2 |

0x0800 |

Този бит показва планираната задача да приложите Microsoft Option ROM UEFI CA 2023 към базата данни. Ако 0x4000 също е зададена, планираната задача ще провери базата данни и ще приложи Microsoft UEFI CA 2023 само ако открие Microsoft Corporation UEFI CA 2011 вече в базата данни. |

|

3 |

0x1000 |

Този бит показва планираната задача да приложите Microsoft UEFI CA 2023 към базата данни. Ако 0x4000 също е зададена, планираната задача ще провери базата данни и ще приложи само Microsoft Option ROM UEFI CA 2023, ако открие Microsoft Corporation UEFI CA 2011 вече в базата данни. |

|

2 & 2.3 Оценка на гости 3 |

0x4000 |

Този бит променя поведението на 0x0800 и 0x1000 битове, за да приложи само Microsoft UEFI CA 2023 и Microsoft Option ROM UEFI CA 2023, ако базата данни вече има Microsoft Corporation UEFI CA 2011. За да се гарантира, че профилът за защита на устройството остава същият, този бит прилага тези нови сертификати само ако устройството се доверява на сертификата на Microsoft Corporation UEFI CA 2011. Не всички устройства с Windows се доверяват на този сертификат. |

|

4 |

0x0004 |

Този бит показва на планираната задача да търси ключ за обмен на ключ, подписан от ключа на платформата на устройството (PK). ТК се управлява от OEM. OEM подписват Microsoft KEK със своя PK и го доставят до Microsoft, където е включен в кумулативните актуализации. |

|

5 |

0x0100 |

Този бит показва планираната задача да се приложи диспечерът за зареждане, подписан от Windows UEFI CA 2023, към дяла за стартиране. Това ще замести подписания диспечер за зареждане на Microsoft Windows Production PCA 2011. |

Всеки от битовете се обработва от планираното събитие в реда, даден в таблицата по-горе.

Напредването през битовете трябва да изглежда така:

-

Начало: 0x5944

-

0x0040 → 0x5904 (Успешно прилагане на Windows UEFI CA 2023)

-

0x0800 → 0x5104 (при необходимост приложено опцията Microsoft Option ROM UEFI CA 2023)

-

0x1000 → 0x4104 (при необходимост е приложен Microsoft UEFI CA 2023)

-

0x0004 → 0x4100 (приложено е към Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (Приложен е диспечерът за зареждане, подписан от Windows UEFI CA 2023)

Бележки

-

След като операцията, свързана с бит, завърши успешно, този бит се изчиства от ключа AvailableUpdates .

-

Ако някоя от тези операции е неуспешна, се регистрира събитие и при следващото изпълнение на планираната задача се прави повторен опит за операцията.

-

Ако е зададен бит 0x4000, той няма да бъде изчистен. След като всички други битове са обработени, ключът от системния регистър AvailableUpdates ще бъде зададен на 0x4000.

Проблем 1: Неуспешно актуализиране на KEK: Устройството актуализира сертификатите на базата данни за защитено стартиране, но не напредва при разполагането на новия сертификат за ключ на Exchange за защитено стартиране на KEK.

Забележка В момента, когато възникне този проблем, ще се регистрира ИД на събитие: 1796 (вж. събития за актуализиране на променлива на защитено стартиране и DBX). В по-късно издание ще бъде предоставено ново събитие, за да се посочи този конкретен проблем.

Ключът от системния регистър AvailableUpdates на дадено устройство е настроен на 0x4104 и не изчиства 0x0004 бит, дори след като са изминали няколко рестартирания и значително време.

Проблемът може да е, че няма KEK, подписан от PK на OEM за устройството. OEM управлява PK за устройството и носи отговорност за подписването на новия сертификат на Microsoft KEK и връщането му на Microsoft, така че да може да бъде включен в месечните кумулативни актуализации.

Ако се натъкнете на тази грешка, консултирайте се с вашия OEM, за да се уверите, че са изпълнили стъпките, описани в Създаване и указания за управление на ключ за защитено стартиране на Windows.

Проблем 2: Грешки във фърмуера: При прилагане на актуализациите на сертификата сертификатите се предава на фърмуера, за да се приложат към променливите secure Boot DB или KEK. В някои случаи фърмуерът ще върне грешка.

Когато възникне този проблем, защитеното стартиране ще регистрира ИД на събитие: 1795. За информация относно това събитие вижте Събития за актуализиране на променливи на защитено стартиране на DB и DBX.

Препоръчваме да се обърнете към OEM, за да видите дали има налична актуализация на фърмуера за устройството, за да отстраните този проблем.

Допълнителни ресурси

Съвет: Маркирайте с показалец тези допълнителни ресурси.

Ресурси за поддръжка на клиенти на Microsoft

За да се свържете с отдела за поддръжка на Microsoft, вижте:

-

Поддръжка от Microsoft и след това щракнете върху Windows.

-

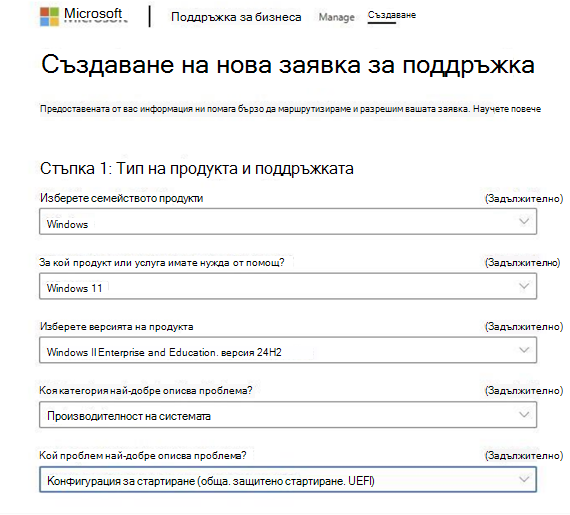

Поддръжка за бизнеса и след това щракнете върху Създай , за да създадете нова заявка за поддръжка.След като създадете новата заявка за поддръжка, тя трябва да изглежда по следния начин: