Метод на групови правила обекти (GPO) за защитено стартиране за устройства с Windows с актуализации, управлявани от ИТ

Отнася се за

Първоначална дата на публикуване: 30 октомври 2025 г.

ИД в КБ: 5068198

|

Тази статия има указания за:

Забележка: Ако сте лице, което притежава лично устройство с Windows, вижте статията Устройства с Windows за домашни потребители, фирми и училища с актуализации, управлявани от Microsoft. |

|

Наличност на тази поддръжка

|

|

Промяна на дата |

Промяна на описанието |

|---|---|

|

11 ноември 2025 г. |

|

|

26 ноември 2025 г. |

|

В тази статия:

Въведение

Този документ описва поддръжката за разполагане, управление и следене на актуализациите на сертификата за защитено стартиране с помощта на обекта "Защитено стартиране групови правила". Настройките се състоят от:

-

Възможността за активиране на разполагане на устройство

-

Настройка за отписване/отписване от набори с висока достоверност

-

Настройка за отписване/отписване от управлението на актуализации от Microsoft

Метод за конфигуриране на обект на групови правила (GPO)

Този метод предлага ясна групови правила настройка на защитеното стартиране, която администраторите на домейни могат да настроят за разполагане на актуализации на защитеното стартиране за всички клиенти и сървъри на Windows, присъединени към домейна. Освен това два помощника за защитено стартиране могат да бъдат управлявани с настройки за отписване/отписване.

За да получите актуализациите, които включват правилата за разполагане на актуализации на сертификат за защитено стартиране, вижте раздела Ресурси по-долу.

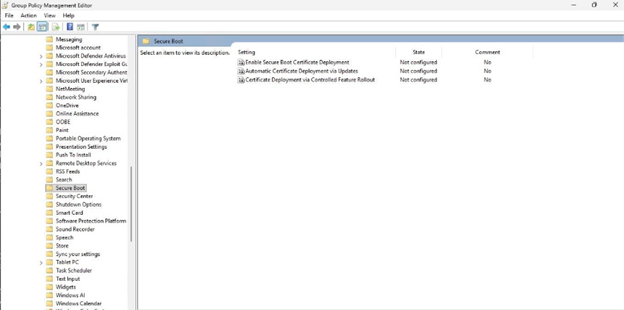

Тези правила могат да бъдат намерени под следния път в потребителския интерфейс на групови правила:

Компютърна конфигурация >Административни шаблони >компоненти на Windows – защитено стартиране >

Важно: Актуализациите на защитеното стартиране зависят от фърмуера на устройството и някои устройства може да изпитат проблеми със съвместимостта. За да осигурите безопасно внедряване:

-

Проверете правилата за актуализиране на поне едно представително устройство за всеки тип устройство във вашата организация.

-

Уверете се, че сертификатите за защитено стартиране са успешно приложени към UEFI DB и KEK. За подробни стъпки посетете Актуализации на сертификата за защитено стартиране: Указания за ИТ специалисти и организации.

-

След проверката групирайте устройствата по хеширане на набор и приложете правилата към тези устройства за контролирано внедряване.

Налични настройки за конфигуриране

Трите настройки, налични за разполагане на сертификат за защитено стартиране, са описани тук. Тези настройки съответстват на ключовете от системния регистър, описани в актуализации на ключове от системния регистър за защитено стартиране: устройства с Windows с актуализации, управлявани от ИТ.

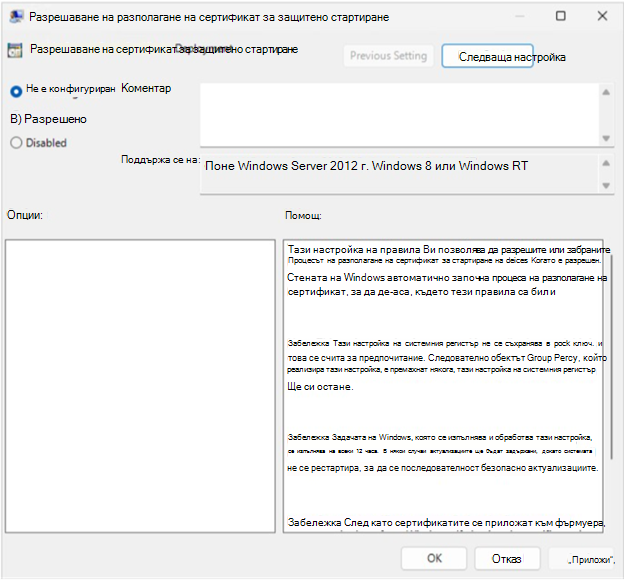

Разрешаване на разполагане на сертификат за защитено стартиране

име на настройка на групови правила: Разрешаване на разполагане на сертификат за защитено стартиране

Описание: Тези правила контролират дали Windows започва процеса на разполагане на сертификат за защитено стартиране на устройства.

-

Разрешено: Windows автоматично започва разполагането на актуализирани сертификати за защитено стартиране, след като задачата за защитено стартиране се изпълни.

-

Забранено: Windows не разполага автоматично сертификатите.

-

Не е конфигурирано: Прилага се поведението по подразбиране (няма автоматично разполагане).

Забележки:

-

Задачата, която обработва тази настройка, се изпълнява на всеки 12 часа. Някои актуализации може да изискват рестартиране, за да завършите безопасно.

-

След като сертификатите бъдат приложени към фърмуера, те не могат да бъдат премахнати от Windows. Изчистването на сертификати трябва да се извърши чрез интерфейса на фърмуера.

-

Тази настройка се счита за предпочитание; ако GPO бъде премахнат, стойността в системния регистър остава.

-

Отговаря на ключа от системния регистър AvailableUpdates.

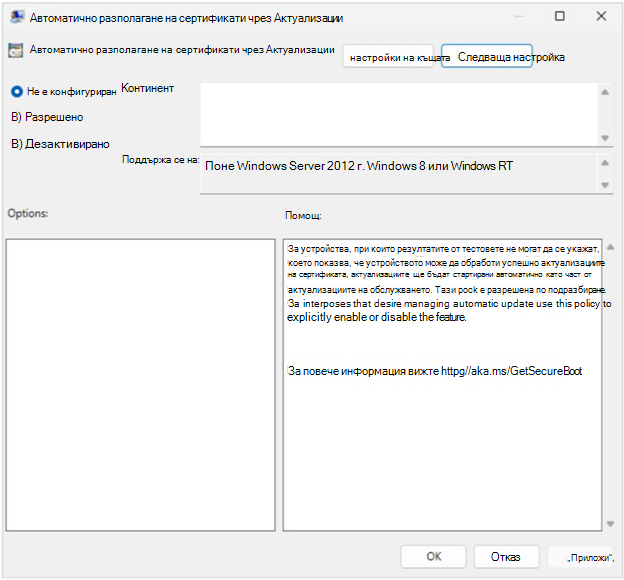

Автоматично разполагане на сертификати чрез Актуализации

име на настройка на групови правила: автоматично разполагане на сертификат чрез Актуализации

Описание: Тези правила контролират дали актуализациите на сертификата за защитено стартиране се прилагат автоматично чрез месечни актуализации на защитата и актуализации, които не са свързани със защитата на Windows. Устройства, които Microsoft е проверил като способни да обработват променливите актуализации на защитеното стартиране, ще получат тези актуализации като част от кумулативното обслужване и ще ги прилагат автоматично.

Забележка: Разрешаването на тези правила забранява автоматичното разполагане на сертификати чрез Актуализации. Това е еквивалентно на настройване на ключа от системния регистър HighConfidenceOptOut на 1.Забраняването на тези правила се регистрира за автоматично разполагане на сертификати чрез Актуализации, което е еквивалентно на задаване на HighConfidenceOptOut на 0.

-

Разрешено: Автоматичното разполагане е блокирано; актуализациите трябва да се управляват ръчно.

-

Забранено: Устройства с проверени резултати от актуализацията ще получават актуализации на сертификата автоматично по време на обслужването.

-

Не е конфигурирано: Автоматичното разполагане се извършва по подразбиране.

Забележки:

-

Планираните устройства потвърдиха, че обработват актуализациите успешно.

-

Конфигурирайте тези правила, за да изберете автоматично разполагане.

-

Отговаря на ключа от системния регистър HighConfidenceOptOut.

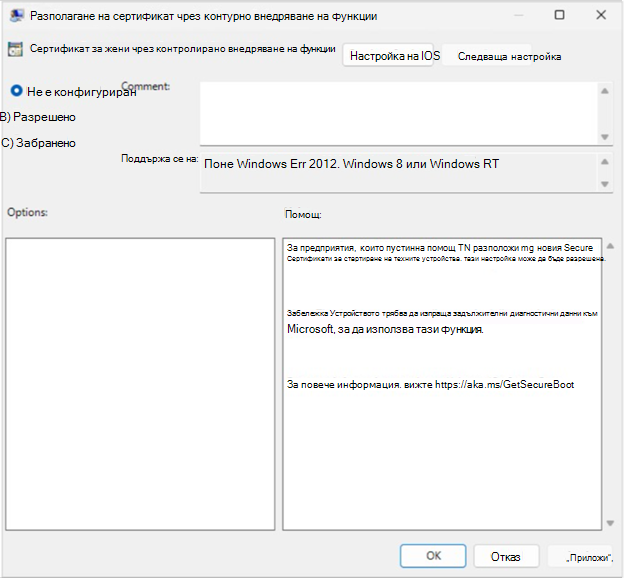

Разполагане на сертификат чрез контролирано внедряване на функции

име на настройка на групови правила: Разполагане на сертификат чрез контролирано внедряване на функции

Описание: Тези правила позволяват на предприятията да участват в контролирано внедряване на функции на актуализация на сертификат за защитено стартиране, управлявана от Microsoft.

-

Разрешено: Microsoft помага за разполагането на сертификати за устройства, записани в внедряването.

-

Забранено или Не конфигурирано: Няма участие в контролирано внедряване.

Изисквания:

-

Устройството трябва да изпрати задължителни диагностични данни на Microsoft. За подробности вижте Конфигуриране на диагностични данни на Windows във вашата организация – Поверителност на Windows | Microsoft Learn.

-

Отговаря на ключа от системния регистър MicrosoftUpdateManagedOptIn.

Ресурси

Вижте също актуализации на ключове от системния регистър за защитено стартиране: устройства с Windows с актуализации, управлявани от ИТ , за подробности относно UEFICA2023Status и UEFICA2023 Ключове от системния регистър на грешки за наблюдение на резултатите от устройството.

Вижте Събития за актуализация на DB и DBX променливи на защитено стартиране за събития, които са полезни за разбиране на състоянието на устройствата, атрибутите на устройството и ИД на набор от устройства. Обърнете специално внимание на събитията 1801 и 1808, описани на страницата със събития.

За групови правила MPI и справочна таблица на GP Settings използвайте връзките по-долу или се уверете, че административните шаблони, които използвате, са публикувани на или след датите, изброени в таблицата.

|

Платформа |

Публикувано mSI |

Публикувана електронна таблица за справочна таблица за настройки на GP |

|---|---|---|

|

Клиент |

Публикувано: 27.10.2025 г. |

Публикувано: 2.10.2025 г. |

|

Server |

Публикувано: 27.10.2025 г. |

Публикувано: 27.10.2025 г. |