Първоначална дата на публикуване: 9 септември 2025 г.

ИД на КБ: 5067315

Важно:

-

Подобрение е включено в актуализациите на Windows, издадени на и след 28 октомври 2025 г., които прецизираха изискванията за подкана за управление на потребителските акаунти (UAC), като същевременно все още се обръщат към уязвимостта на защитата CVE-2025-50173. Това подобрение обърна внимание на проблем, който създаваше неочаквани UAC подкани за някои приложения, включително AutoCAD на автодескв.

-

Преди да опитате стъпките за разрешаване, включени в тази статия, се уверете, че сте инсталирали най-новите актуализации на Windows и проверете дали най-новата актуализация ще реши проблема ви.

|

Промяна на датата |

Описание |

|---|---|

|

11/24/2025 |

Добавена информация за актуализациите на Windows, издадени на и след 28 октомври 2025 г., които разрешават този проблем за някои приложения, като например Autodesk AutoCAD. |

Симптоми

Започвайки с актуализацията на защитата на Windows от септември 2024 г., Windows Installer (MSI) започна да изисква подкана за управление на потребителските акаунти (UAC) за вашите идентификационни данни, когато поправяше приложение. Това изискване е наложено допълнително в актуализацията на защитата от август 2025 г., за да се отстрани уязвимостта на защитата CVE-2025-50173.

Поради втвърдяването на защитата, включено в актуализацията от август 2025 г., потребителите, които не са администратори, може да изпитат проблеми при изпълнението на някои приложения:

-

Приложенията, които стартират MSI поправка тихо (без показване на потребителския интерфейс) ще бъдат неуспешни със съобщение за грешка. Например инсталирането и изпълнението на Office Professional Plus 2010 като не-администратор ще бъде неуспешно с грешка 1730 по време на процеса на конфигуриране.

-

Потребителите, които не са администратори, могат да получат неочаквани подкани за управление на потребителските акаунти (UAC), когато инсталиращите програми на MSI извършват определени действия по избор. Тези действия може да включват операции за конфигуриране или поправка на преден план или във фонов режим, включително по време на първоначалното инсталиране на дадено приложение. Тези действия включват:

-

Изпълнение на команди за поправка на MSI (например msiexec /fu).

-

Инсталиране на MSI файл, след като потребителят влезе в приложение за първи път.

-

Изпълняване на Windows Installer по време на Active Setup (активно инсталиране).

-

Разполагане на пакети чрез Microsoft Configuration Manager (ConfigMgr), които разчитат на специфични за потребителя конфигурации за "реклама".

-

Активиране на защитен работен плот.

-

Решение

За да се справите с тези проблеми, актуализацията на защитата на Windows от септември 2025 г. (и по-нови актуализации) намалява обхвата за изискване на UAC подкани за MSI поправки и позволява на ИТ администраторите да забраняват подкани за UAC за конкретни приложения, като ги добавят към списък с разрешени адреси.

След като инсталирате актуализацията от септември 2025 г., UAC подкани ще се изискват само по време на операции за поправка на MSI, ако целевият MSI файл съдържа действие с администраторски права по избор. Това изискване се усъвършенства допълнително след инсталирането на актуализациите на Windows, издадени на и след 28 октомври 2025 г., така че подканите на UAC ще се изискват само ако повишените действия по избор се изпълняват по време на потока за поправка. Затова инсталирането на най-новите актуализации на Windows ще реши този проблем за приложения, които не изпълняват такива повишени действия по избор.

Тъй като UAC подканите все още ще се изискват за приложения, които извършват администраторски действия по избор по време на поток за поправка на MSI, след инсталиране на актуализацията от септември 2025 г. ИТ администраторите ще имат достъп до заобиколно решение, което може да забрани UAC подкани за конкретни приложения чрез добавяне на MSI файлове към списък с разрешени адреси.

Как се добавят приложения към списък с разрешени адреси, за да забраните подканите за UAC

Предупреждение: Имайте предвид, че този метод за отписване ефективно премахва тази функция за защита в дълбочина за тези програми.

Важно: Тази статия съдържа информация как да промените системния регистър. Непременно архивирайте системния регистър, преди да го променяте. Уверете се, че знаете как да възстановите системния регистър, ако възникне проблем. За повече информация относно начините за архивиране, възстановяване и промяна на системния регистър отидете на Как се архивира и възстановява системният регистър в Windows.

Преди да започнете, ще трябва да получите продуктовия код на MSI файла, който искате да добавите към списъка с разрешени. Можете да направите това с помощта на инструмента ORCA , който е наличен в Windows SDK:

-

Изтегляне и инсталиране на компоненти на Windows SDK за разработчици на Windows Installer.

-

Придвижете се до C:\Програмни файлове (x86)\Windows Kits\10\bin\10.0.26100.0\x86 и изпълнете Orca-x86_en-us.msi. Това ще инсталира инструмента ORCA (Orca.exe).

-

Изпълнете Orca.exe.

-

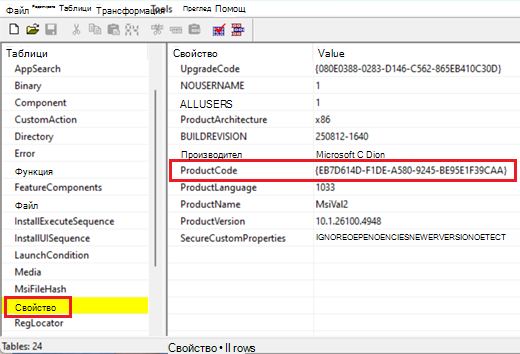

В инструмента ORCA използвайте Файл > Отвори, за да отидете до MSI файла, който искате да добавите към списъка с разрешени.

-

След като таблиците на MSI са отворени, щракнете върху Свойство в списъка вляво и обърнете внимание на стойността на ProductCode.

-

Копирайте Кода на продукта. Ще ви потрябва по-късно.

След като получите кода на продукта, следвайте тези стъпки, за да забраните подканите за UAC за този продукт:

-

В полето за търсене въведете regedit и изберете Редактор на системния регистър в резултатите от търсенето.

-

Намерете и изберете следния подключ в системния регистър:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

В менюто Edit (Редактиране) посочете New (Създай) и след това изберете DWORD Value (DWORD стойност).

-

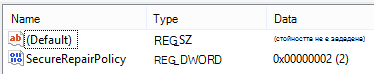

Въведете SecureRepairPolicy за името на DWORD и след това натиснете Enter.

-

Щракнете с десния бутон върху SecureRepairPolicy и след това изберете Модифициране.

-

В полето Данни за стойността въведете 2 и изберете OK.

-

Намерете и изберете следния подключ в системния регистър:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

В менюто Редактиране посочете Създай и след това щракнете върху Ключ.

-

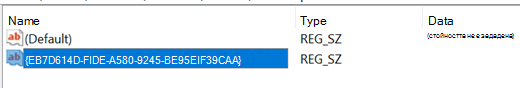

Въведете SecureRepairWhitelist за името на клавиша и след това натиснете enter.

-

Щракнете двукратно върху ключа SecureRepairWhitelist , за да го отворите.

-

В менюто Редактиране посочете Създай и след това щракнете върху Стойност на низ. Създайте низови стойности, които съдържат продуктовия код, който сте отбелязали по-рано (включително фигурни скоби {}) на MSI файловете, които искате да добавите към списъка с разрешени. ИМЕТО на стойността на низа е ProductCode, а VALUE може да бъде оставено празно.