Първоначална дата на публикуване: 11 юли 2025 г.

ИД на КБ: 5064479

В тази статия:

Въведение

Тази статия предоставя общ преглед на предстоящите промени във функционалността за проверка на NT LAN Manager (NTLM) в Windows 11, версия 24H2 и Windows Server 2025. Тези подобрения са предназначени да увеличат видимостта на NTLM активността при удостоверяване, което позволява на администраторите да определят самоличността на потребителите, обосновката за използването на NTLM и конкретните местоположения, където NTLM работи в дадена среда. Подобрената проверка поддържа подобрено наблюдение на защитата и идентифицирането на наследени зависимости за удостоверяване.

Цел на промените в NTLM проверката

NTLM удостоверяването продължава да присъства в различни корпоративни сценарии, често поради наследени приложения и конфигурации. С обявяването на прекратяване на NTLM и бъдещо деактивиране (вж. ИТ блога на Windows Еволюцията на удостоверяването на Windows) актуализираните функции за проверка са предназначени да помогнат на администраторите при идентифицирането на използването на NTLM, разбирането на моделите на използване и откриването на потенциални рискове за защитата, включително използването на NT LAN Manager версия 1 (NTLMv1).

Регистрационни файлове за проверка на NTLM

Windows 11, версия 24H2 и Windows Server 2025 въвеждат нови възможности за регистриране на NTLM проверка за клиенти, сървъри и домейнови контролери. Всеки компонент генерира регистрационни файлове, които предоставят подробна информация относно NTLM събития за удостоверяване. Тези регистрационни файлове могат да бъдат намерени в Визуализатор на събития под Регистрационни файлове за приложения и услуги > Microsoft > Windows > NTLM > оперативни.

В сравнение със съществуващите регистрационни файлове за NTLM проверка, новите подобрени промени в проверката позволяват на администраторите да отговарят на who, the Why и The Where:

-

Кой използва NTLM, включително акаунта и процеса на компютъра.

-

Защо е избрано NTLM удостоверяване вместо модерни протоколи за удостоверяване, като Kerberos.

-

Където се извършва NTLM удостоверяването, включително и името на машината, и IP адреса на машината.

Подобрената NTLM проверка също така предоставя информация за използването на NTLMv1 за клиенти и сървъри, както и NTLMv1, регистриран за целия домейн от домейновия контролер.

управление на групови правила

Новите функции за NTLM проверка могат да се конфигурират чрез актуализирани настройки на групови правила. Администраторите могат да използват тези правила, за да зададат кои събития за NTLM удостоверяване се проверяват и да управляват поведението при проверка между клиенти, сървъри и домейнови контролери, както е подходящо за тяхната среда.

По подразбиране събитията са разрешени.

-

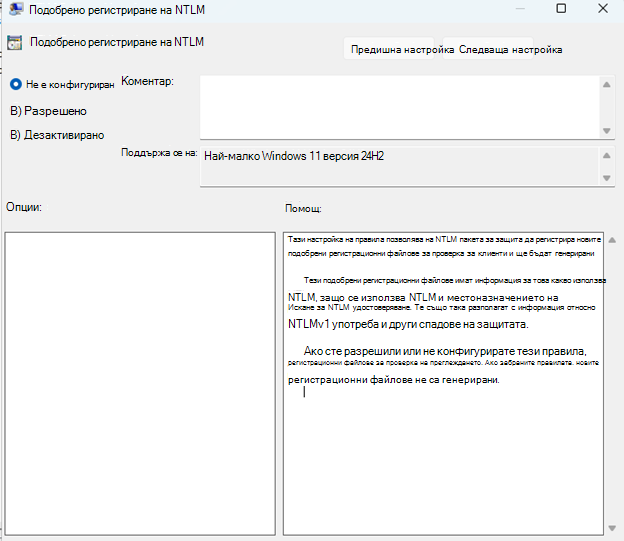

За регистриране на клиенти и сървъри събитията се управляват чрез правилата "Подобрено регистриране на NTLM" под Административни шаблони > Система > NTLM.

-

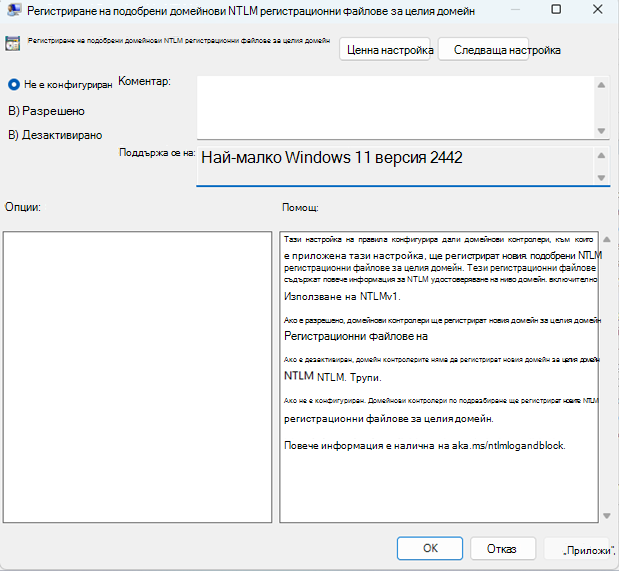

За регистриране в целия домейн на домейновия контролер събитията се управляват чрез правилата "Регистрационни файлове с разширен домейн за целия домейн" под Административни шаблони > Система > Netlogon.

Нива на проверка

Всеки регистрационен файл за проверка на NTLM е разделен на два различни идентификатора на събития със същата информация, която се различава само на ниво събитие:

-

Информация: Показва стандартни NTLM събития, като например удостоверяване на NT LAN Manager версия 2 (NTLMv2), при което не се открива намаляване на защитата.

-

Предупреждение: Показва преминаване към по-стара степен на NTLM защита, като например използването на NTLMv1. Тези събития осветяват несигурно удостоверяване. Събитието може да бъде маркирано като "Предупреждение" за екземпляри като следните:

-

NTLMv1 използване, открито от клиента, сървъра или домейновия контролер.

-

Разширената защита за удостоверяване е маркирана като неподдържана или несигурна (за повече информация вж. KB5021989: Разширена защита за удостоверяване).

-

Някои функции за защита на NTLM, като например проверката за цялост на съобщенията (MIC), не се използват.

-

Регистрационни файлове на клиента

Нови регистрационни файлове за проверка записват изходящи опити за NTLM удостоверяване. Тези регистрационни файлове предоставят подробни данни за приложенията или услугите, иницииращи NTLM връзки, както и съответните метаданни за всяка заявка за удостоверяване.

Регистрирането на клиента има уникално поле ИД/причина за използването, което показва защо е използвано NTLM удостоверяване.

|

ID |

Описание |

|

0 |

Неизвестна причина. |

|

1 |

NTLM е извикан директно от извикващото приложение. |

|

2 |

Удостоверяване на локален акаунт. |

|

3 |

ЗАПАЗЕН, в момента не се използва. |

|

4 |

Удостоверяване на акаунт в облака. |

|

5 |

Името на целта липсва или е празно. |

|

6 |

Името на целта не можа да бъде разрешено от Kerberos или други протоколи. |

|

7 |

Името на целта съдържа IP адрес. |

|

8 |

Установено е, че името на целта е дублирано в Active Directory. |

|

9 |

Не може да се създаде линия на наблюдение с домейнов контролер. |

|

10 |

NTLM е извикан чрез интерфейс за обръщане към цикъл. |

|

11 |

NTLM е извикан със сесия Null. |

|

Регистър на събитията |

Microsoft-Windows-NTLM/Оперативни |

|

ИД на събитие |

4020 (Информация), 4021 (Предупреждение) |

|

Източник на събитие |

NTLM |

|

Текст на събитие |

Тази машина се опита да се удостовери за отдалечен ресурс чрез NTLM. Информация за процеса: Име на процеса: <име> Обработка на PID: <PID> Информация за клиента: Потребителско име: <потребителско име> Домейн: <> на име на домейн Hostname: <Host Name> Sign-On тип: <единичен Sign-On / подадени creds> Целева информация: Целева машина: <> на име на машина Целеви домейн: <> на домейна на компютъра Целеви ресурс: > <име на главен субект на услуга (SPN) IP адрес на целта:> <IP адрес Име на мрежата цел: <име на мрежата> Използване на NTLM: ИД на причина:> ИД на използване на < Причина: <причина за използване> NTLM защита: Договорени флагове:> <флагове NTLM версия: <NTLMv2 / NTLMv1> Състояние на ключ от сесия: < наличен/липсващ> Обвързване на канал: поддържа </ не се поддържа> Обвързване на услуга: > <име на главен субект на услуга (SPN) Състояние на MIC: < защитен/незащитен> AvFlags: <NTLM флагове> Низ AvFlags: <NTLM низ на флаг> За повече информация вж. aka.ms/ntlmlogandblock. |

Регистрационни файлове на сървъра

Нов регистрационен файл за проверка записва входящите опити за NTLM удостоверяване. Тези регистрационни файлове предоставят подобна информация за NTLM удостоверяване като регистрационните файлове на клиента, както и отчет дали NTLM удостоверяването е успешно, или не.

|

Регистър на събитията |

Microsoft-Windows-NTLM/Оперативни |

|

ИД на събитие |

4022 (Информация), 4023 (Предупреждение) |

|

Източник на събитие |

NTLM |

|

Текст на събитие |

Отдалечен клиент използва NTLM за удостоверяване на тази работна станция. Информация за процеса: Име на процеса: <име> Обработка на PID: <PID> Информация за отдалечен клиент: Потребителско име: <потребителско име на клиента> Домейн:> на домейн на <клиент Клиентски компютър: <client machine name> IP адрес на клиента: IP> на <клиент Име на мрежата на клиента: <> на име на мрежата на клиента NTLM защита: Договорени флагове:> <флагове NTLM версия: <NTLMv2 / NTLMv1> Състояние на ключ от сесия: < наличен/липсващ> Обвързване на канал: поддържа </ не се поддържа> Обвързване на услуга: > <име на главен субект на услуга (SPN) Състояние на MIC: < защитен/незащитен> AvFlags: <NTLM флагове> Низ AvFlags: <NTLM низ на флаг> Състояние:> на код на състояние на < Съобщение за състояние: <> на низа на състоянието За повече информация вж. aka.ms/ntlmlogandblock |

Регистрационни файлове на домейнов контролер

Домейнови контролери се възползват от подобрената NTLM проверка с нови регистрационни файлове, които улавят успешни и неуспешни опити за NTLM удостоверяване за целия домейн. Тези регистрационни файлове поддържат идентификация на използването на NTLM между домейни и администраторите на предупреждения за потенциални по-стари версии в защитата за удостоверяване, като например NTLMv1 удостоверяване.

Създават се различни регистрационни файлове на домейновия контролер в зависимост от следните сценарии:

Когато както акаунтът на клиента, така и сървърната машина принадлежат към един и същ домейн, се създава регистрационен файл, подобен на следния:

|

Регистър на събитията |

Microsoft-Windows-NTLM/Оперативни |

|

ИД на събитие |

4032 (Информация), 4033 (Предупреждение) |

|

Източник на събитие |

Security-Netlogon |

|

Текст на събитие |

DC <DC име> обработи препратено искане за NTLM удостоверяване, произхождащо от този домейн. Информация за клиента: Име на клиент:> <потребителско име Домейн на клиент: <домейн> Клиентската машина: <на работната станция на клиента> Информация за сървъра: Име на сървъра:> <име на машина на сървъра Домейн на сървъра: домейн <на сървъра> IP адрес на сървъра: IP> на <сървър Сървърна ОС:> на операционната система <server NTLM защита: Договорени флагове:> <флагове NTLM версия: <NTLMv2 / NTLMv1> Състояние на ключ от сесия: < наличен/липсващ> Обвързване на канал: поддържа </ не се поддържа> Обвързване на услуга: > <име на главен субект на услуга (SPN) Състояние на MIC: < защитен/незащитен> AvFlags: <NTLM флагове> Низ AvFlags: <NTLM низ на флаг> Състояние:> на код на състояние на < Съобщение за състояние: <> на низа на състоянието За повече информация вж. aka.ms/ntlmlogandblock |

Ако акаунтът на клиента и сървърът принадлежат към различни домейни, домейновия контролер ще има различни регистрационни файлове в зависимост от това дали домейн контролерът принадлежи към домейна, където се намира клиентът (иницииране на удостоверяването) или мястото, където се намира сървърът (приемане на удостоверяването):

Ако сървърът принадлежи към същия домейн като домейновия контролер, който обработва удостоверяването, се създава регистрационен файл, подобен на регистрационния файл "Един и същ домейн".

Ако акаунтът на клиента принадлежи към същия домейн като домейновия контролер, който обработва удостоверяването, се създава регистрационен файл, подобен на следния:

|

Регистър на събитията |

Microsoft-Windows-NTLM/Оперативни |

|

ИД на събитие |

4030 (Информация), 4031 (Предупреждение) |

|

Източник на събитие |

Security-Netlogon |

|

Текст на събитие |

DC <DC име> обработи препратено искане за NTLM удостоверяване, произхождащо от този домейн. Информация за клиента: Име на клиент:> <потребителско име Домейн на клиент: <домейн> Клиентската машина: <на работната станция на клиента> Информация за сървъра: Име на сървъра:> <име на машина на сървъра Домейн на сървъра: домейн <на сървъра> Препратено от: Защитен тип канал: <Netlogon Информация за защитен канал> Farside Name: <cross-Domain DC Machine Name > Farside Домейн: <между домейн> Farside IP: <между домейн DC IP> NTLM защита: Договорени флагове:> <флагове NTLM версия: <NTLMv2 / NTLMv1> Състояние на ключ от сесия: < наличен/липсващ> Обвързване на канал: поддържа </ не се поддържа> Обвързване на услуга: > <име на главен субект на услуга (SPN) Състояние на MIC: < защитен/незащитен> AvFlags: <NTLM флагове> Низ AvFlags: <NTLM низ на флаг> Състояние:> на код на състояние на < За повече информация вж. aka.ms/ntlmlogandblock |

Зависимост между нови и съществуващи NTLM събития

Новите NTLM събития са подобрение над съществуващите NTLM регистрационни файлове, като например мрежова защита: Ограничаване на NTLM проверката NTLM удостоверяване в този домейн. Подобрените промени в NTLM проверката не засягат текущите NTLM регистрационни файлове; ако текущите регистрационни файлове за NTLM проверка са разрешени, те ще продължат да се регистрират.

Информация за разполагане

В съответствие с контролираното от Microsoft внедряване на функции (CFR) промените първо ще бъдат постепенно въведени в Windows 11, версия 24H2, последвани от машини с Windows Server 2025 г., включително домейнови контролери.

Постепенното внедряване разпространява актуализация на изданието за определен период от време, а не наведнъж. Това означава, че потребителите получават актуализациите по различно време и може да не са достъпни незабавно за всички потребители.