Обобщена информация

Администраторите на Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) сега могат централно да създават и управляват списъци за управление на достъпа до Hyper-V порт (ACL) във VMM.

Повече информация

За повече информация относно сборен пакет за актуализация 8 за System Center 2012 R2 Virtual Machine Manager щракнете върху следния номер на статия в базата знания на Microsoft:

3096389 Сборен пакет за актуализация 8 за System Center 2012 R2 Virtual Machine Manager

Речник

Подобрихме обектния модел на Virtual Machine Manager чрез добавяне на следните нови концепции в областта за управление на мрежата.

-

Списък за управление на достъпа до порт (порт ACL)Обект, който е прикачен към различни примитиви на VMM мрежи за описване на мрежовата защита. Портът ACL служи като колекция от записи за управление на достъпа или ACL правила. ACL може да бъде прикачен към произволен брой (нула или повече) примитивни мрежи на VMM, като например VM мрежа, VM подмрежа, виртуална мрежова карта или самия сървър за управление на VMM. ACL може да съдържа произволно число (нула или повече) от ACL правила. Всеки съвместим примитивен VMM мрежов (VM мрежа, VM подмрежа, виртуална мрежова карта или сървър за управление на VMM) може да има прикачен или един ACL порт, или няма.

-

Запис за управление на достъпа до порт или ACL правилоОбект, който описва правилата за филтриране. Няколко ACL правила могат да съществуват в един и същ порт ACL и да се прилагат въз основа на техния приоритет. Всяко ACL правило съответства точно на един порт ACL.

-

Глобална Настройки A виртуална концепция, която описва порт ACL, който се прилага към всички виртуални мрежови карти на VM в инфраструктурата. Няма отделен тип обект за глобалния Настройки. Вместо това глобалният Настройки порт ACL се прикачва към VMM сървъра за управление. Обектът на сървъра за управление на VMM може да има или един порт ACL, или няма.

За информация за обектите в областта за управление на мрежата, които преди това са били налични, вижте Основи на мрежовите обекти на Virtual Machine Manager.

Какво мога да правя с тази функция?

С помощта на интерфейса на PowerShell във VMM сега можете да предприемете следните действия:

-

Дефиниране на ACL на порт и техните ACL правила.

-

Правилата се прилагат към виртуалните портове за превключване на Hyper-V сървъри като "ACL за разширен порт" (VMNetworkAdapterExtendedAcl) в терминологията на Hyper-V. Това означава, че те могат да се отнасят само за хост сървъри на Windows Server 2012 R2 (и Hyper-V Server 2012 R2).

-

VMM няма да създаде "наследени" ACL на Hyper-V порт (VMNetworkAdapterAcl). Затова не можете да приложите порт ACL за Windows Server 2012 (или Hyper-V Server 2012) хост сървъри с помощта на VMM.

-

Всички правила на ACL за порт, които са дефинирани във VMM с помощта на тази функция, са stateful (за TCP). Не можете да създадете без състояния ACL правила за TCP с помощта на VMM.

За повече информация относно функцията ACL за разширен порт в Windows Server 2012 R2 Hyper-V вижте Създаване на правила за защита със списъци за разширен достъп до порт за Windows Server 2012 R2.

-

-

Прикачете порт ACL към глобалния Настройки. Това се отнася за всички виртуални мрежови карти на VM. Тя е достъпна само за пълни администратори.

-

Прикачете ACL за порт, които са създадени към VM мрежа, VM подмрежи или виртуални мрежови карти на VM. Това е достъпно за пълни администратори, администратори на клиенти и потребители на самообслужване (SSUs).

-

Преглед и актуализиране на ACL правила за порт, които са конфигурирани на отделни VM vNIC.

-

Изтрийте ACL на порт и техните ACL правила.

Всяко от тези действия е разгледано по-подробно по-нататък в тази статия. Имайте предвид, че тази функционалност се показва само чрез кратки команди на PowerShell и няма да бъде отразена в ПОТРЕБИТЕЛСКИя интерфейс на конзолата на VMM (с изключение на състоянието "Съответствие").

Какво не мога да направя с тази функция?

-

Управление/актуализиране на отделни правила за един екземпляр, когато ACL е споделен между множество екземпляри. Всички правила се управляват централно в рамките на родителските си ACL и се прилагат там, където е прикачен ACL.

-

Прикачете повече от един ACL към обект.

-

Приложете ACL на порт към виртуални мрежови карти (vNICs) в родителския дял на Hyper-V (операционна система за управление).

-

Създайте правила за порт ACL, които включват протоколи на ниво IP (различни от TCP или UDP).

-

Приложете ACL на порт към логически мрежи, мрежови сайтове (дефиниции на логическа мрежа), vLAN на подмрежа и други примитивни мрежи на VMM, които не са изброени по-рано.

Как да използвам тази функция?

Дефиниране на нови ACL за порт и техните ACL правила за порт

Сега можете да създавате ACL и техните ACL правила директно от VMM с помощта на кратки команди на PowerShell.

Създаване на нов ACL

Добавят се следните нови кратки команди на PowerShell: New-SCPortACL –Име <низ> [–Описание <низ>] –Име: Име на порта ACL –Описание: Описание на ACL на порта (незадължителен параметър) Get-SCPortACL Извлича всички ACL на порта –Име: По желание филтрирайте по име –ИД: По желание филтрирайте по примерни команди с ИД

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Дефиниране на правила за порт ACL за порт ACL

Всеки порт ACL се състои от колекция от правила за порт ACL. Всяко правило съдържа различни параметри.

-

Име

-

Описание

-

Type: Inbound/Outbound (посоката, в която ще се приложи ACL)

-

Действие: Разрешаване/отказване (действието на ACL, за да се разреши трафикът или да се блокира трафикът)

-

SourceAddressPrefix:

-

Изглед на изходния порт:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Протокол: TCP/Udp/Any (Забележка: Протоколи на ниво IP не се поддържат в порт ACL, които са дефинирани от VMM. Те все още се поддържат присъщо от Hyper-V.)

-

Приоритет: 1 – 65 535 (най-ниското число има най-висок приоритет). Този приоритет се отнася за слоя, в който се прилага. (Следва повече информация как се прилагат ACL правилата въз основа на приоритет и обекта, към който е прикачен ACL.)

Нови кратки команди на PowerShell, които се добавят

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <string>] -Type <Inbound | Изходящи> – <на действие позволява | Deny> - Priority <uint16> - Protocol <Tcp | Udp | Всеки> [-SourceAddressPrefix <низ: IPAddress | IPSubnet>] [-SourcePortRange <string:X|X-Y| Всеки>] [-DestinationAddressPrefix <низ: IPAddress |> IPSubnet] [-DestinationPortRange <string:X|X-Y| Всеки>] Get-SCPortACLruleИзвлича всички правила за порт ACL.

-

Име: По желание филтрирайте по име

-

ИД: По желание филтрирайте по ИД

-

PortACL: По желание филтрирайте по порт ACL

Примерни команди

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Прикачване и разкачване на ACL на порт

ACL могат да бъдат прикачени към следното:

-

Глобални настройки (Отнася се за всички мрежови карти на VM. Само пълни администратори могат да правят това.)

-

Мрежа за виртуална машина (Пълни администратори/администратори на клиент/SSUs могат да направят това.)

-

Подмрежа на VM (Пълни администратори/администратори на клиенти/SSU могат да направят това.)

-

Виртуални мрежови карти (Пълни администратори/администратори на клиенти/SSUs могат да направят това.)

Глобални настройки

Тези правила за порт ACL се отнасят за всички виртуални мрежови карти на VM в инфраструктурата. Съществуващите кратки команди на PowerShell са актуализирани с нови параметри за прикачване и разкачване на порт ACL. Set-SCVMMServer -VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: Нов незадължителен параметър, който конфигурира зададения порт ACL на глобални настройки.

-

RemovePortACL: Нов незадължителен параметър, който премахва всеки конфигуриран порт ACL от глобалните настройки.

Get-SCVMMServer: Връща конфигурирания порт ACL във върнатя обект. Примерни команди

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

VM мрежа

Тези правила ще бъдат приложени към всички виртуални мрежови карти на VM, които са свързани към тази VM мрежа. Съществуващите кратки команди на PowerShell са актуализирани с нови параметри за прикачване и разкачване на порт ACL. New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [останалата част от параметрите] -PortACL: Нов незадължителен параметър, който ви позволява да зададете порт ACL към мрежата на VM по време на създаването. Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest of the parameters] -PortACL: Нов незадължителен параметър, който ви позволява да зададете порт ACL към мрежата на VM. -RemovePortACL: Нов незадължителен параметър, който премахва всеки конфигуриран порт ACL от мрежата на VM. Get-SCVMNetwork: Връща конфигурирания порт ACL във върнатя обект. Примерни команди

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

VM подмрежа

Тези правила ще бъдат приложени към всички виртуални мрежови карти на VM, които са свързани с тази VM подмрежа. Съществуващите кратки команди на PowerShell са актуализирани с нов параметър за прикачване и откачане на ACL на порт.New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [останалата част от параметрите] -PortACL: Нов незадължителен параметър, който ви позволява да зададете порт ACL към подмрежата на VM по време на създаването. Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [останалите параметри] -PortACL: Нов незадължителен параметър, който ви позволява да зададете порт ACL към подмрежата на VM. -RemovePortACL: Нов незадължителен параметър, който премахва всеки конфигуриран порт ACL от подмрежата на VM. Get-SCVMSubnet: Връща конфигурирания порт ACL във върнатите обекти. Примерни команди

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Виртуална мрежова карта на VM (vmNIC)

Съществуващите кратки команди на PowerShell са актуализирани с нови параметри за прикачване и разкачване на порт ACL. New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [останалите параметри] -PortACL: Нов незадължителен параметър, който ви позволява да зададете порт ACL към виртуалната мрежова карта, докато създавате нова vNIC. Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [останалите параметри] -PortACL: Нов незадължителен параметър, който ви позволява да зададете порт ACL към виртуалната мрежова карта. -RemovePortACL: Нов незадължителен параметър, който премахва всеки конфигуриран порт ACL от виртуалната мрежова карта. Get-SCVirtualNetworkAdapter: Връща конфигурирания порт ACL във върнатите обекти. Примерни команди

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Прилагане на правила за порт ACL

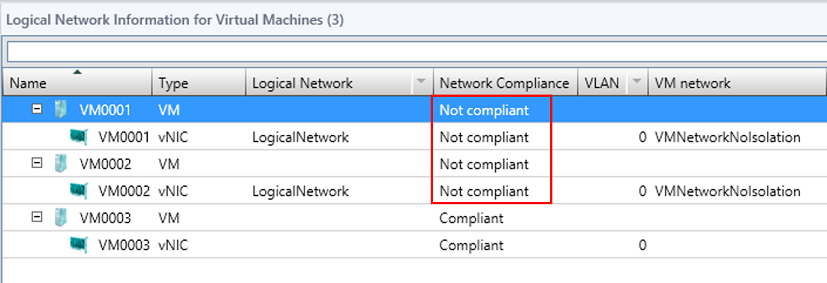

Когато обновите виртуални машини, след като прикачите порт ACL, забелязвате, че състоянието на виртуални машини се показва като "Несъвместими" в изгледа на виртуална машина на работната област Fabric. (За да превключите към изглед на виртуална машина, трябва първо да отидете до възела "Логически мрежи" или до възела "Логически ключове" на работната област "Плат"). Имайте предвид, че обновяването на виртуалната машина се извършва автоматично във фонов режим (по график). Следователно дори ако не обновите виртуалните машини изрично, те в крайна сметка ще влязат в несравнително състояние.

Преглед на ACL правилата за порт

За да видите ACL и ACL правила, можете да използвате следните кратки команди на PowerShell.

Нови кратки команди на PowerShell, които се добавят

Извличане на ACLпараметър на порт, зададен 1. За да получите всички или по име: Get-SCPortACL [-Name <>] Набор параметри 2. За да получите по ИД: Get-SCPortACL -Id <> [-Name <>] Извличане на ACL правила параметър набор 1. Изцяло или по име: Get-SCPortACLrule [-Name <>] Набор параметри 2. По ИД: Get-SCPortACLrule -Id <> Зададен параметър 3. От ACL обект: Get-SCPortACLrule -PortACL <NetworkAccessControlList>

Актуализиране на ACL правила за порт

Когато актуализирате ACL, който е прикачен към мрежови карти, промените се отразяват във всички екземпляри на мрежовата карта, които използват този ACL. За ACL, който е прикачен към VM подмрежа или VM мрежа, всички екземпляри на мрежовата карта, които са свързани към тази подмрежа, се актуализират с промените. Забележка Актуализиране на ACL правила за отделни мрежови карти се извършва паралелно в един опит схема с най-добро усилие. Картите, които не могат да се актуализират по някаква причина, се маркират като "несравним на защитата" и задачата завършва със съобщение за грешка, което гласи, че мрежовите карти не са актуализирани успешно. "Несравнимо за защитата" тук се отнася за несъответствие в очаквани или действителни ACL правила. Адаптерът ще има състояние на съответствие "Несъвместимо" със съответните съобщения за грешка. Вижте предишния раздел за повече информация относно отстраняването на несравними виртуални машини.

Добавена е нова кратка команда на PowerShell

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <PortACLrule> [-Name <име>] [-Description <низ>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <низ>] [-SourcePortRange <низ> ] [-DestinationAddressPrefix <низ>] [-DestinationPortRange <низ>] [-Protocol <PortACLruleProtocol> {Tcp | Udp | Any}] Set-SCPortACL: Променя ACL описанието на порта.

-

Описание: Актуализира описанието.

Set-SCPortACLrule: Променя параметрите на правилото за ACL на порта.

-

Описание: Актуализира описанието.

-

Тип: Актуализира посоката, в която се прилага ACL.

-

Действие: Актуализира действието на ACL.

-

Протокол: Актуализира протокола, към който ще се прилага ACL.

-

Приоритет: Актуализира приоритета.

-

SourceAddressPrefix: Актуализира префикса на адреса на източника.

-

SourcePortRange: Актуализира диапазона на порта източник.

-

DestinationAddressPrefix: Актуализира префикса на адреса на местоназначението.

-

DestinationPortRange: Актуализира диапазона на порта местоназначение.

Изтриване на ACL за порт и ACL правила за порт

ACL може да се изтрие само ако към него няма прикачени зависимости. Зависимостите включват VM мрежа/VM подмрежа/виртуална мрежова карта/глобални настройки, които са прикачени към ACL. Когато се опитате да изтриете порт ACL с помощта на кратката команда на PowerShell, кратката команда ще открие дали порт ACL е прикачен към някоя от зависимостите и ще даде подходящи съобщения за грешка.

Премахване на ACL за порт

Добавени са нови кратки команди на PowerShell: Remove-SCPortACL -PortACL <NetworkAccessControlList>

Премахване на ACL правила за порт

Добавени са нови кратки команди на PowerShell: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> Имайте предвид, че изтриването на VM подмрежа/VM мрежа/мрежова карта автоматично премахва връзката с този ACL. ACL също така може да се прекъсне връзката с VM подмрежата/VM мрежата/мрежовата карта, като се промени съответният обект на VMM мрежа. За да направите това, използвайте кратката команда Set- заедно с ключа -RemovePortACL, както е описано в по-ранните раздели. В този случай портът ACL ще бъде отделен от съответния мрежов обект, но няма да бъде изтрит от VMM инфраструктурата. Следователно тя може да бъде повторно използване по-късно.

Out-of-band changes to ACL rules

Ако извършваме промени в извънредната лента (OOB) на правила на ACL от виртуалния порт на Hyper-V (с помощта на вградените Кратки команди на Hyper-V, като например Add-VMNetworkAdapterExtendedAcl), обновяването на VM ще покаже мрежовата карта като "Incompliant за защита". След това мрежовата карта може да бъде коригирана от VMM, както е описано в раздела "Прилагане на ACL на порт". Въпреки това възстановяване ще презапише всички порт ACL правила, които са дефинирани извън VMM с тези, които се очакват от VMM.

Приоритет на ACL правилото за порт и приоритета на приложението (разширени)

Основни концепции

Всяко правило за порт ACL в порт ACL има свойство, което се нарича "Priority". Правилата се прилагат поред въз основа на техния приоритет. Основните принципи по-долу определят приоритета на правилата:

-

Толкова по-нисък е номерът на приоритета, толкова по-висок е приоритетът. Това е, ако няколко правила за порт ACL си противоречат, правилото с по-нисък приоритет печели.

-

Действието на правилото не засяга приоритета. Т.е. за разлика от ACL за NTFS (например), тук нямаме понятие като "Отказване винаги има приоритет пред Allow".

-

На един и същ приоритет (една и съща числова стойност) не може да имате две правила с една и съща посока. Това поведение предотвратява хипотетична ситуация, при която човек може да дефинира правила "Откажи" и "Позволи" с еднакъв приоритет, тъй като това ще доведе до нееднозначност или конфликт.

-

Конфликтът се дефинира като две или повече правила с един и същ приоритет и една и съща посока. Може да възникне конфликт, ако има две правила за ACL за порт с един и същ приоритет и посока в две ACL, които се прилагат на различни нива, и ако тези нива се припокриват частично. Това означава, че може да има обект (например vmNIC), който попада в обхвата на двете нива. Често срещан пример за припокриване е VM мрежата и VM подмрежата в една и съща мрежа.

Прилагане на няколко ACL на порт към един обект

Тъй като ACL за порт могат да се отнасят за различни VMM обекти за работа в мрежа (или на различни нива, както е описано по-горе), един VM виртуална мрежова карта (vmNIC) може да попадне в обхвата на няколко ACL на порт. В този случай се прилагат порт ACL правила от всички ACL порт. Предимството на тези правила обаче може да е различно в зависимост от няколко нови настройки за фина настройка на VMM, които са споменати по-нататък в тази статия.

Настройки на системния регистър

Тези настройки се дефинират като Dword стойности в системния регистър Windows под следния ключ на сървъра за управление на VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Настройки Имайте предвид, че всички тези настройки ще повлияят на поведението на ACL на портовете в цялата VMM инфраструктура.

Ефективен приоритет на ACL правило за порт

В това обсъждане ще опишем действителните приоритети на правилата на порт ACL, когато няколко ACL за порт се прилагат към един обект като ефективен приоритет на правило. Имайте предвид, че във VMM няма отделна настройка или обект за дефиниране или преглед на ефективен приоритет на правило. Тя се изчислява по време на изпълнение. Има два глобални режима, в които може да се изчисли ефективен приоритет на правило. Режимите се превключват от настройката на системния регистър:

PortACLAbsolutePriority Приемливите стойности за тази настройка са или 0 (нула), или 1, където 0 показва поведението по подразбиране.

Относителен приоритет (поведение по подразбиране)

За да разрешите този режим, задайте свойството PortACLAbsolutePriority в системния регистър на стойност 0 (нула). Този режим важи и ако настройката не е дефинирана в системния регистър (т.е. ако свойството не е създадено). В този режим се прилагат следните принципи в допълнение към основните концепции, които бяха описани по-рано:

-

Приоритетът в същия порт ACL се запазва. Следователно стойностите за приоритет, които са дефинирани във всяко правило, се третират като относителни в рамките на ACL.

-

Когато прилагате няколко ACL за порт, техните правила се прилагат в набори. Правилата от един и същ ACL (прикачен към даден обект) се прилагат заедно в един и същ набор. Приоритетът на определени набори зависи от обекта, към който е прикачен ACL на порта.

-

Тук всички правила, които са дефинирани в глобалните настройки ACL (независимо от техния собствен приоритет, както е дефиниран в порт ACL) винаги имат приоритет пред правилата, които са дефинирани в ACL, който се прилага към vmNIC и т.н. С други думи, налага се разделяне на слоеве.

В крайна сметка ефективният приоритет на правилото може да се различава от числовата стойност, която дефинирате в свойствата на ACL правилото за порт. Повече информация как се прилага това поведение и как можете да промените неговата логика следва.

-

Редът, в който три "специфични за обекта" нива (т.е. vmNIC, VM подмрежа и VM мрежа) имат приоритет, може да бъде променен.

-

Редът на глобалните настройки не може да бъде променен. Той винаги има най-висок приоритет (или ред = 0).

-

За другите три нива можете да зададете настройките по-долу като числова стойност между 0 и 3, където 0 е с най-висок приоритет (равен на глобалните настройки), а 3 е най-ниският приоритет:

-

PortACLVMNetworkAdapterPriority (по подразбиране е 1)

-

PortACLVMSubnetPriority (по подразбиране е 2)

-

PortACLVMNetworkPriority (по подразбиране е 3)

-

-

Ако присвоите една и съща стойност (от 0 до 3) на тези множество настройки на системния регистър или ако присвоите стойност извън диапазона от 0 до 3, VMM няма да се върне към поведението по подразбиране.

-

-

Начинът, по който се прилага подреждането, е, че ефективният приоритет на правилото се променя, така че ACL правилата, които са дефинирани на по-високо ниво, да получават по-висок приоритет (т.е. по-малка числова стойност). Когато се изчислява ефективен ACL, всяка стойност на приоритета на относителното правило се "подразни" от специфичната за нивото стойност или "стъпка".

-

Специфичната за нивото стойност е "стъпката", която разделя различните нива. По подразбиране размерът на "стъпка" е 10000 и е конфигуриран от следната настройка на системния регистър:

PortACLСподеляне на слоеве

-

Това означава, че в този режим всеки отделен приоритет на правило в ACL (т.е. правило, което се третира като относително) не може да надвишава стойността на следната настройка:

PortACLLayerSeparation(по подразбиране 10000)

Пример за конфигурация

Да предположим, че всички настройки имат стойностите по подразбиране. (Те са описани по-горе.)

-

Имаме ACL, който е прикачен към vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

Ефективният приоритет за всички правила, които са дефинирани в този ACL, се среща със 10 000 (PortACLLayerSeparation стойност).

-

В този ACL дефинираме правило, което има приоритет, зададен на 100.

-

Ефективният приоритет за това правило ще бъде 10000 + 100 = 10100.

-

Правилото ще има приоритет пред другите правила в рамките на същия ACL, за който приоритетът е по-голям от 100.

-

Правилото винаги ще има приоритет пред всички правила, които са дефинирани в ACL, които са прикачени към мрежата на виртуалната машина и нивото на VM подмрежата. (Това е така, защото те се считат за "по-ниски" нива).

-

Правилото никога няма да има приоритет пред правилата, които са дефинирани в ACL на глобалните настройки.

Предимства на този режим

-

Има по-добра защита в сценарии за много клиенти, защото порт ACL правила, които са дефинирани от администратора fabric (на глобалното Настройки ниво) винаги ще имат приоритет пред всички правила, които са дефинирани от самите клиенти.

-

Всички конфликти с ACL правило за порт (т.е. неясноти) се предотвратяват автоматично поради разделяне на слой. Много е лесно да се предвиди кои правила ще бъдат ефективни и защо.

Предупреждения с този режим

-

По-малко гъвкавост. Ако дефинирате правило (например "Отказване на целия трафик към порт 80") в глобалните настройки, никога не можете да създадете по-детайлно освобождаване от това правило на по-нисък слой (например "Разрешаване на порт 80 само на този VM, който изпълнява легитимен уеб сървър").

Относителен приоритет

За да разрешите този режим, задайте свойството PortACLAbsolutePriority в системния регистър на стойност 1. В този режим се прилагат следните принципи в допълнение към основните концепции, които са описани по-горе:

-

Ако даден обект попада в обхвата на множество ACL (например мрежа за виртуална машина и VM подмрежа), всички правила, които са дефинирани в прикачените ACL, се прилагат в единен ред (или като един набор). Няма цветоотделка на нивото и няма каквото и да е "блъскане".

-

Всички приоритети на правилото се третират като абсолютни, точно както са дефинирани във всеки приоритет на правилото. С други думи, ефективният приоритет за всяко правило е същият като това, което е дефинирано в самото правило и не се променя от VMM двигателя, преди да бъде приложено.

-

Всички други настройки на системния регистър, които са описани в предишния раздел, не влияят.

-

В този режим всеки отделен приоритет на правило в ACL (т.е. приоритет на правило, който се третира като абсолютен) не може да надвишава 65 535.

Пример за конфигурация

-

В ACL на глобалните настройки можете да дефинирате правило, чийто приоритет е зададен на 100.

-

Във VMNIC ACL дефинирате правило, чийто приоритет е зададен на 50.

-

Правилото, което е дефинирано на ниво vmNIC, има приоритет, защото има по-висок приоритет (т.е. по-ниска числова стойност).

Предимства на този режим

-

По-голяма гъвкавост. Можете да създадете "еднократни" изключения от глобалните правила за настройки на по-ниски нива (например VM подмрежа или vmNIC).

Предупреждения с този режим

-

Планирането може да стане по-сложно, защото няма разделяне на нивото. И може да има правило на всяко ниво, което замества други правила, които са дефинирани в други обекти.

-

В среди с много клиенти защитата може да бъде засегната, защото клиентът може да създаде правило на нивото на подмрежата на VM, което замества правилото, което е дефинирано от администратора на fabric на глобалното ниво на настройките.

-

Конфликтите в правилата (т.е. неяснотите) не се премахват автоматично и могат да възникнат. VMM може да предотврати конфликти само на едно и също ниво на ACL. То не може да предотврати конфликти между ACL, които са прикачени към различни обекти. В случай на конфликт, тъй като VMM не може да коригира конфликта автоматично, той ще спре да прилага правилата и ще доведе до грешка.