Резюме

Може да забележите много голям брой блокови събития, събирани в портала на Microsoft Defender Advanced Threat Protection (MDATP). Тези събития се генерират от системата за цялост на кода (CI) и могат да бъдат идентифицирани от своя ExploitGuardNonMicrosoftSignedBlocked ActionType.

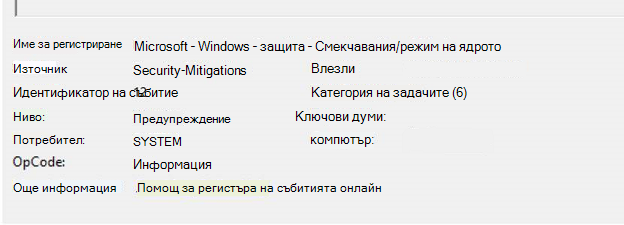

Събитие, както се вижда в регистрационния файл на събитията за крайна точка

|

Тип действие |

Доставчик/източник |

ИД на събитие |

Описание |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Блок за защита на целостта на кода |

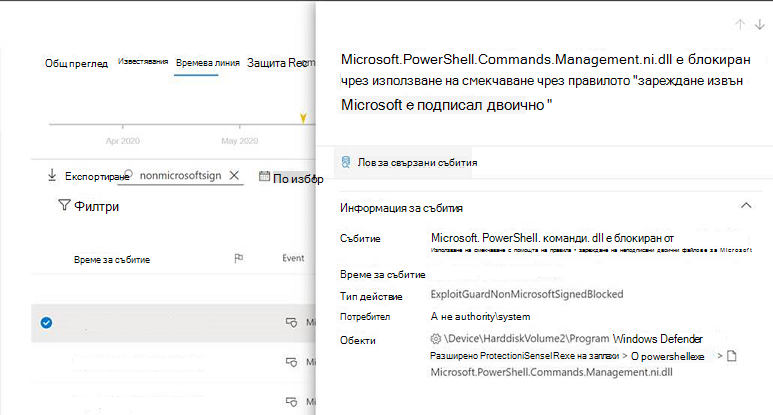

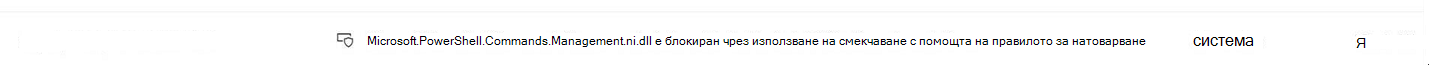

Събитие, както се вижда във времевата линия

Процесът "\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" (PID 8780) е блокиран от зареждането на двоичния файл "\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll"

Още информация

Системата CI гарантира, че само надеждни файлове са разрешени за изпълнение на устройство. Когато CI е разрешен и се натъква на ненадежден файл, генерира блок събитие. В режим на проверка файлът все още може да се изпълнява, докато в режим на изпълнение файлът не може да бъде изпълнен.

CI може да бъде разрешен по няколко начина, включително при разполагане на правила на Windows Defender Application Control (WDAC). В тази ситуация обаче MDATP разрешава CI от задната страна, което задейства събития, когато се натъкне на неподписани файлове с основно изображение (NI), произхождащи от Microsoft.

Подписването на даден файл има за цел да даде възможност за проверка на автентичността на тези файлове. CI може да провери дали даден файл не е модифициран и произхожда от надежден орган въз основа на подписа му. Повечето файлове, които произхождат от Microsoft, са подписани, но някои файлове не могат да бъдат или не са подписани по различни причини. Например изпълнимите файлове NI (компилирани от .NET Framework (платформа) код) обикновено са подписани, ако са включени в изданието. Те обаче обикновено се генерират повторно на устройство и не могат да бъдат подписани. Отделно от това много приложения са подписали само своя CAB или MSI файл, за да проверят автентичността си при инсталирането. Когато се изпълняват, те създават допълнителни файлове, които не са подписани.

Смекчаване

Не е препоръчително да игнорирате тези събития, тъй като те могат да показват проблеми с оригиналната защита. Например злонамерен атакуващ може да се опита да зареди неподписан двоичен файл под маската да произхожда от Microsoft.

Обаче тези събития могат да бъдат филтрирани по заявка, когато се опитате да анализирате други събития в "Разширено ловно търсене", като изключите събития, които имат ExploitGuardMicrosoftSignedBlocked ActionType.

Тази заявка ще ви покаже всички събития, свързани с това конкретно свръхоткриване:

DeviceEvents | where ActionType == "ExploitGuardNonMicrosoftSignedBlocked" и InitiatingProcessFileName == "powershell.exe" и "Име на файл" завършва с "ni.dll" | where Timestamp > ago(7d)

Ако искате да изключите това събитие, трябва да обърнете заявката. Това ще покаже всички събития ExploitGuard (включително EP) с изключение на следните:

DeviceEvents | where ActionType startswith "ExploitGuard" | where ActionType != "ExploitGuardNonMicrosoftSignedBlocked" или (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" и InitiatingProcessFileName != "powershell.exe") или (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" и InitiatingProcessFileName == "powershell.exe" и FileName !endswith "ni.dll") | where Timestamp > ago(7d)

Освен това, ако използвате .NET Framework (платформа) 4.5 или по-нова версия, имате възможност за регенериране НА файлове, за да разрешите много от излишните събития. За да направите това, изтрийте всички NI файлове в директорията NativeImages и след това изпълнете командата за актуализиране на ngen , за да ги генерирате.