Първоначална дата на публикуване: 26 юни 2025 г.

ИД в КБ: 5062713

|

Тази статия има указания за:

Забележка Ако сте лице, което притежава лично устройство с Windows, отидете на статията Устройства с Windows за домашни потребители, фирми и училища с актуализации, управлявани от Microsoft. |

Общ преглед

Конфигурацията на сертификатите, предоставени от Microsoft като част от инфраструктурата на защитеното стартиране, е останала същата, откакто Windows 8. Тези сертификати се съхраняват в променливите база данни за подписи (DB) и ключ за записване на ключ (KEK) (известен също като ключ за обмен на ключове) във фърмуера. Microsoft предоставя същите три сертификата в екосистемата на производителя на оригинално оборудване (OEM), за да включи фърмуера на устройството. Тези сертификати поддържат защитено стартиране в Windows и се използват също от операционни системи (ОС) на други разработчици, които включват следните сертификати, предоставени от Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Важно Всичките три предоставени от Microsoft сертификата ще изтекат от юни 2026 г. Така че, в сътрудничество с нашите екосистемни партньори, Microsoft въвежда нови сертификати, които ще помогнат да се гарантира защитата и приемствеността на защитеното стартиране в бъдеще. След като срокът на тези сертификати от 2011 г. изтече, актуализациите на защитата за компонентите за стартиране вече няма да са възможни, което поставя в риск защитата при стартиране и поставя засегнатите устройства с Windows в риск. За да се запази функционалността на защитеното стартиране, всички устройства с Windows трябва да се актуализират така, че да използват сертификатите 2023, преди да изтече срокът на сертификатите от 2011 г.

Забележка Тази статия се отнася за "сертификати" и "CA" (сертифициращ орган) взаимозаменяемо.

Сертификатите за защитено стартиране на Windows изтичат през 2026 г.

Устройства с Windows, произведени от 2012 г., може да имат изтичащи версии на сертификати, които трябва да бъдат актуализирани.

Терминология

-

Не, не Ключ за записване на ключ

-

Не, не Сертифициращ орган

-

База данни: База данни с подписи за защитено зареждане

-

DBX: База данни за анулиран подпис при защитено стартиране

|

Сертификат за изтичане на срока |

Срок на годност |

Нов сертификат |

Съхраняване на местоположението |

Цел |

|

Microsoft Corporation KEK CA 2011 |

Юни 2026 г. |

Microsoft Corporation KEK CA 2023 |

Съхранява се в KEK |

Подписва актуализации за DB и DBX. |

|

Microsoft Windows Production PCA 2011 |

Октомври 2026 г. |

Windows UEFI CA 2023 |

Съхранено в база данни |

Използва се за подписване на зареждащата програма на Windows. |

|

Microsoft UEFI CA 2011* |

Юни 2026 г. |

Microsoft UEFI CA 2023 |

Съхранено в база данни |

Подписва зареждащи и EFI приложения на трети лица. |

|

Microsoft UEFI CA 2011* |

Юни 2026 г. |

Microsoft Option ROM CA 2023 |

Съхранено в база данни |

Подписва ROM за опции на трети лица |

*По време на подновяването на сертификата на Microsoft Corporation UEFI CA 2011 два сертификата отделят подписването на зареждащата програма за стартиране от подписването на ROM с опция. Това позволява по-прецизен контрол върху доверието на системата. Например системи, които трябва да се доверяват на ROM за опции, могат да добавят Microsoft Option ROM UEFI CA 2023, без да добавят доверие за зареждащи устройства на трети лица.

Microsoft издаде актуализирани сертификати, за да осигури приемственост на защитата при защитено стартиране на устройства с Windows. Microsoft ще управлява процеса на актуализиране за тези нови сертификати на значителна част от устройствата с Windows и ще предложи подробни указания за организациите, които управляват актуализациите на собствените си устройства.

Обхват на корпоративните и ИТ професионално управляваните системи

Тази статия е насочена към организации, които не споделят диагностични данни с Microsoft и имат специални ИТ специалисти, които управляват актуализациите в своята среда. В момента няма достатъчно информация, за да може Microsoft да поддържа напълно издаването на сертификатите за защитено стартиране на тези устройства, особено тези със забранени диагностични данни.

Предприятията и ИТ специалистите имат избор тези системи да бъдат управлявани от Microsoft системи, в който случай Microsoft актуализира сертификатите за защитено стартиране. Ние обаче осъзнаваме, че това не е неосъществим вариант за различни устройства, като например устройства с въздушни интервали в държавния сектор, производството и т.н.

Вижте следващия раздел за опциите в тази категория.

Какви решения могат да очакват корпоративните или ИТ професионално управляваните устройства?

Опция 1: Автоматизирани актуализации (само за управлявани системи на Microsoft Update)

Като изберете тази опция, вашите устройства автоматично ще получават най-новите актуализации на защитеното стартиране, което помага за защитата и защитата на вашите устройства. За да разрешите това, ще трябва да участвате и да позволите на Microsoft да събира диагностични данни за universal telemetry Client (UTC) от вашите устройства. Тази стъпка гарантира, че вашите устройства са записани в управляваната от Microsoft програма и ще получават всички актуализации безпроблемно като част от нашето стандартно внедряване.

Стратегия за внедряване

За устройства с Windows, които разчитат на Microsoft, за да приложат актуализациите на сертификата за защитено стартиране на техните устройства, ние използваме много педантична стратегия за внедряване. Групираме системи с подобни хардуерни и фърмуерни профили (базирани на диагностични данни на Windows и обратна връзка от OEM), след което пускаме постепенно актуализации за всяка група. По време на този процес наблюдаваме внимателно диагностичната обратна връзка, за да гарантираме, че всичко работи безпроблемно. Ако в дадена група бъдат открити проблеми, поставяме на пауза и ги адресираме, преди да възобновим внедряването на тази група.

Повикване за действие

За да бъдете включени в управляваното от Microsoft разполагане, предлагаме разрешаване на диагностичните данни на Windows. С това можем да идентифицираме и насочваме отговарящите на условията устройства за актуализации на сертификата за защитено стартиране.

Защо има значение диагностичните данни?

Стратегията на Microsoft за управление на внедряването до голяма степен разчита на диагностичните данни, които получаваме от системите, тъй като сме включили сигнали за данни, които ни информират за състоянието на устройствата в отговор на инсталирането на новите сертификати за защитено стартиране. По този начин можем бързо да идентифицираме проблеми в внедряването и проактивно да спрем внедряването на устройства със сходни хардуерни конфигурации, за да намалим въздействието на проблема.

Разрешаването на диагностични данни гарантира, че вашите устройства са видими. То ще прехвърли вашите устройства в управлявания от Microsoft поток за автоматизирано насочване и доставяне на тези актуализации.

Бележки

-

Организациите, които предпочитат да не разрешават диагностични данни, ще останат с пълен контрол и ще получат бъдещи инструменти и указания за управление на процеса на актуализиране независимо.

-

За решенията, посочени тук, имате крайната отговорност да следите напредъка на актуализациите на всички устройства във вашата среда и може да се наложи да използвате повече от едно решение, за да постигнете пълно усвояване.

За да участвате в управляваното внедряване на Microsoft, изпълнете следните стъпки:

-

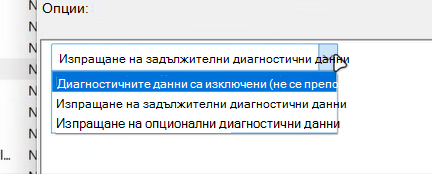

Следвайте конфигурирането на диагностичните данни на Windows във вашата организация и задайте настройката за данни, за да разрешите задължителните диагностични данни. С други думи, не е зададено на Дезактивирано и не изключвайте диагностичните данни. Всяка настройка, която предоставя повече от задължителните диагностични данни, също ще работи.

-

Изберете да участвате в управляваните от Microsoft актуализации за защитено стартиране, като зададете следния ключ от системния регистър:

Местоположение на системния регистър

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Име на клавиша

MicrosoftUpdateManagedOptIn

Тип ключ

DWORD

DWORD стойност

-

0 или ключът не съществува

-

0x5944 – Опция за защитено стартиране

Коментари

Препоръчваме да зададете този ключ да 0x5944 , за да укажете, че всички сертификати трябва да се актуализират по начин, който запазва профила за защита на съществуващото устройство и актуализира диспечера за зареждане на този, подписан от сертификата на Windows UEFI CA 2023.

Забележка Този ключ от системния регистър ще бъде разрешен в бъдеща актуализация.

-

Забележка Поддръжката за управляваното внедряване на Microsoft е налична само за версии на Windows 11 и Windows 10 клиенти. След 14 октомври 2025 г. ще бъдат включени Windows 10 версия 22H2 с разширени актуализации на защитата (ESU).

Опция 2: Customer-Managed Самостоятелно или частично автоматизирани решения

Microsoft оценява указания за частично автоматизирани решения, за да помогне на корпоративни и ИТ професионално управлявани системи. Имайте предвид, че това са опции за самообслужване, които могат да се прилагат от предприятие или ИТ специалисти според тяхната специфична ситуация и модел на използване.

|

Тъй като Microsoft има ограничена видимост (или диагностични данни) за корпоративни и ИТ професионално управлявани устройства като цяло, помощта, налична от Microsoft, е ограничена. Реализацията остава за клиентите и техните партньори, като например независими доставчици на софтуер (ISV), партньори на Microsoft за активна защита (MAPP), други криптографски скенери и партньори по защитата и OEM. |

Важно:

-

Прилагането на актуализации на сертификата за защитено стартиране може да доведе до неуспешни стартирания, възстановяване на bit locker или дори тухлени устройства в определени случаи.

-

Тази информираност е необходима, особено за стари системи, които може да са извън поддръжката на OEM. Например: Изпълняване на проблеми с фърмуера/грешки, които не са коригирани от OEM, ще трябва да бъдат заменени или изключено защитено стартиране, което води до това устройството вече да не получава актуализации на защитата след изтичане на срока на сертификата за защитено стартиране от юни 2026 г.

Препоръчана методология

-

Консултирайте се с OEM за вашето устройство за всички свързани със защитеното стартиране актуализации или указания. Например: Някои OEM публикуват минималните версии на фърмуера/BIOS, които поддържат актуализираните сертификати за защитено стартиране 2023. Следвайте препоръката за OEM и приложете всички актуализации

-

Получете списък с устройства, на които защитеното стартиране е включено. Не е необходимо действие за устройства с изключено защитено стартиране.

-

Класифицирайте Вашите Корпоративни устройства, които не споделят диагностични данни с Microsoft, като:

-

OEMModelBaseBoard

-

ФърмуерMfg

-

FirmwareVersion

-

Име на OEM

-

OsArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

За всяка уникална категория в стъпка 3, валидирането на внедряването на актуализация на ключа за защитено стартиране (една от стъпките по-долу) на "няколко" устройства ["малцина" ще бъде решение въз основа на всеки клиент. Препоръчваме най-малко 4– 10 устройства]. След успешна проверка устройствата могат да бъдат маркирани като набори GREEN/SAFE за внедряване в мащаб на други подобни устройства в рамките на управлението на Enterprise/IT

-

Клиентът може да избере един от следните методи или комбинация, за да приложи актуализирани сертификати.

Как да разбера дали новите CAs са в UEFI DB?

-

Изтеглете и инсталирайте модула UEFIv2 PowerShell.

-

Изпълнете следните команди в команден прозорец на PowerShell с администраторски права:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Потърсете пръстов отпечатък или CN за тема.

-

Изтеглете модула UEFIv2 2.7 PowerShell.

-

В команден прозорец с администраторски права на PowerShell изпълнете следната команда:

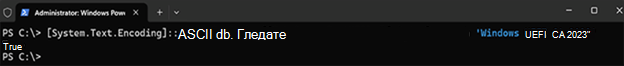

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Друга възможност е да изпълните “(Get-UEFISecureBootCerts PK).Signature”

Методи за прилагане на сертификат за защитено стартиране на БЕЗОПАСНИ устройства

Както беше отбелязано по-горе в раздела "Препоръчана методология", актуализациите на сертификата за защитено стартиране трябва да се прилагат само за устройства с набор SAFE/GREEN след адекватно тестване/проверка на няколко устройства.

Описание на следните методи.

|

Метод 1: Актуализации на ключ от системния регистър , базиран на ключ за защитено стартиране. Този метод предлага начин да тествате как Windows реагира, след като актуализациите на базата данни 2023 са приложени към устройство. Метод 2: групови правила обект (GPO) за ключ за защитено стартиране. Този метод предоставя лесна за използване групови правила настройка, която администраторите на домейни могат да разрешат, за да разположат актуализациите на защитеното стартиране сред клиенти и сървъри на Windows, присъединени към домейн. Метод 3: Api/CLI интерфейс за защитено стартиране с помощта на системата за конфигуриране на Windows (WinCS). Това може да се използва за разрешаване на ключове на SecureBoot. Метод 4: За ръчно прилагане на актуализациите на DB за защитено стартиране вижте раздела стъпки за ръчно актуализиране на DB/KEK . |

Този метод предоставя начин за тестване как Windows реагира, след като актуализациите на базата данни за 2023 г. са приложени към устройство.

Стойности на reg key на CA

|

Местоположение на системния регистър |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Стойности на сертификата |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Стъпки за тестване

Изпълнете всяка от следните команди отделно от администраторска подкана на PowerShell:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Можете да намерите резултатите, като наблюдавате регистрите на събитията, както е описано в събития за актуализация на защитено стартиране и променливи на DBX.

Бележки

-

Понякога се изискват рестартирания по време на този процес.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI актуализира диспечера за зареждане до подписана версия 2023, която променя диспечера за зареждане на дяла на EFI.

Повече подробности за актуализациите на защитеното стартиране, базирани на ключ от системния регистър

Логиката на правилата е изградена около три стойности на системния регистър, съхранени в следния път на системния регистър за защитено стартиране: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Забележка Всички следващи подключове от системния регистър се използват за активиране на актуализацията и записване на състоянието на актуализацията.

|

Стойност в системния регистър |

Тип |

Описание & употреба |

|

Наличниupdates |

REG_DWORD (побитова маска) |

Флагове за активиране на актуализация. Контролира кои действия за актуализиране на защитеното стартиране да се извършват на устройството. Задаването на подходящото поле на битове тук стартира разполагането на нови сертификати за защитено стартиране и свързаните с тях актуализации. За корпоративно разполагане това трябва да бъде настроено на 0x5944 (hex) – стойност, която позволява всички съответни актуализации (добавяне на новите ключове на Microsoft UEFI CA за 2023 г., актуализиране на KEK и инсталиране на новия диспечер за зареждане) за всички клиенти. (Тази стойност ефективно избира устройството в разполагането на "ключодържател" за защитено стартиране. Когато не е нула (т.е. 0x5944), планираната задача на системата ще прилага указаните актуализации; ако е нула или не е зададена, не се извършва актуализация на ключа на защитеното стартиране.) Бележка: Тъй като битовете се обработват, те се изчистват. Управлението на това с групови правила и CSP ще трябва да отчита това. |

|

UEFICA2023Status |

REG_SZ (низ) |

Индикатор на състоянието на разполагане. Отразява текущото състояние на актуализацията на ключа за защитено стартиране на устройството. Той ще бъде настроен на една от трите текстови стойности: "NotStarted", "InProgress" или "Актуализирано", което показва, че актуализацията все още не е изпълнена, активно е в ход или е завършила успешно. Първоначално състоянието е "NotStarted". Тя се променя на "InProgress", след като актуализацията започне, и накрая на "Актуализирана", когато всички нови ключове и новият диспечер за зареждане са разположени.) |

|

UEFICA2023Грешка |

REG_DWORD (код) |

Код на грешка (ако има такъв). Тази стойност остава 0 при успех. Ако процесът на актуализиране се натъкне на грешка, UEFICA2023Error е зададен на ненулев код на грешка, съответстващ на първата грешка. Грешка тук предполага, че актуализацията на защитеното стартиране не е напълно успешна и може да изисква проучване или отстраняване на това устройство. (Например, ако актуализирането на базата данни за надеждни подписи е неуспешно поради проблем с фърмуера, този системен регистър може да покаже код на грешка, който може да бъде нанесен в регистрационен файл на събитията или документиран ИД на грешка за обслужване на защитеното стартиране.) |

|

HighConfidenceOptOut |

REG_DWORD |

За предприятия, които искат да се отпишат от набори с висока достоверност, които автоматично ще се прилагат като част от LCU. Те могат да зададат този ключ на ненулева стойност, за да се отпишат от наборите с висока достоверност. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

За предприятия, които искат да се включат в обслужването на CFR (управлявано от Microsoft). В допълнение към задаването на този ключ клиентите ще трябва да разрешат изпращането на "Опционални диагностични данни". |

Как тези клавиши работят заедно

ИТ администраторът (чрез GPO или CSP) конфигурира AvailableUpdates = 0x5944, което сигнализира Windows да изпълни процеса на анулиране на ключове за защитено стартиране на устройството. Докато процесът се изпълнява, системата актуализира UEFICA2023Status от "NotStarted" до "InProgress" и накрая до "Актуализирано" при успех. Тъй като всеки бит в 0x5944 се обработва успешно, той се изчиства. Ако някоя стъпка е неуспешна, в UEFICA2023Грешка се записва код на грешка (и състоянието може да остане "InProgress" или частично актуализирано състояние). Този механизъм дава на администраторите ясен начин за задействане и проследяване на внедряването за всяко устройство.

Бележка: Тези стойности в системния регистър са въведени специално за тази функция (те не съществуват в по-стари системи, докато не бъде инсталирана поддържащата актуализация). Имената UEFICA2023Status и UEFICA2023Error са дефинирани в проекта за заснемане на състоянието на добавяне на сертификати "Windows UEFI CA 2023". Те се появяват в горния път на системния регистър, след като системата бъде актуализирана до компилация, която поддържа завъртане на ключа на защитеното стартиране.

Засегнати платформи

Защитеното стартиране се поддържа в Windows, започвайки от кодовата база на Windows Server 2012 и групови правила поддръжка съществува във всички версии на Windows, които поддържат защитено стартиране. Следователно групови правила поддръжка ще бъде предоставена на всички поддържани версии на Windows, които поддържат защитено стартиране.

Тази таблица допълнително разделя поддръжката въз основа на ключа от системния регистър.

|

Ключ |

Поддържани версии на Windows |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Всички версии на Windows, които поддържат защитено стартиране (Windows Server 2012 и по-нови версии на Windows). |

|

HighConfidenceOptOut |

Всички версии на Windows, които поддържат защитено стартиране (Windows Server 2012 и по-нови версии на Windows). Бележка: Докато данните за надеждност се събират на Windows 10, версии 21H2 и 22H2 и по-нови версии на Windows, те могат да бъдат приложени към устройства, работещи с по-стари версии на Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, версии 21H2 и 22H2 Windows 11, версии 22H2 и 23H2 Windows 11, версия 24H2 и Windows Server 2025 |

Нашите SBAI/TpmTasks реализират нова програма за поглъщане на схемата и правят определянето на ИД на набор на устройството. Също така трябва да излъчва събития, за да представи ИД на набора на устройството във всяка сесия на зареждане.

Тези нови събития ще изискват данните за надеждността на набора от устройства да са налични в системата. Данните ще бъдат включени в кумулативните актуализации и ще бъдат достъпни онлайн за актуални изтегляния.

Събития за грешка при защитено стартиране

Събитията за грешки имат функция за критично отчитане, която информира за състоянието и напредъка на защитеното зареждане. За информация относно събитията за грешки вижте Събития за актуализиране на DB и DBX променливи. Събитията за грешка се актуализират с допълнително събитие за защитено стартиране.

Събития за грешки

Защитеното стартиране ще излъчва събития при всяко стартиране. Събитията, които се излъчват, ще зависят от състоянието на системата.

Събитие за метаданни на машина

Събитията за грешки ще включват машинни метаданни, като архитектура, версия на фърмуера и др., за да предоставят на клиентите подробности за устройството. Тези метаданни ще дадат на ИТ администраторите данни, за да им помогне да разберат кои устройства имат сертификати за изтичане на срока и характеристиките на техните устройства.

Това събитие ще бъде излъчвано на всички устройства, които нямат необходимите актуализирани сертификати. Необходимите сертификати са:

-

PCA2023

-

UEFI CA на трета страна и CA за опции на друг доставчик, ако СО на трета страна 2011 г.

-

на КПК.

Стандартните атрибути за общия набор са:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

ИД на събитие: 1801

|

Регистър на събитията |

Система |

|

Източник на събитие |

TPM –WMI |

|

ИД на събитие |

1801 |

|

Ниво |

Грешка |

|

Текст на съобщение за събитие |

CA/ключовете за защитено стартиране трябва да бъдат актуализирани. Информацията за подписа на това устройство е включена тук. <Включи стандартните атрибути – тези, които използваме, когато OEM не е дефинирал> |

BucketIid+ Събитие с доверителна оценка

Това събитие ще бъде излъчвано заедно със събитието Machine Meta Data, когато устройството няма необходимите актуализирани сертификати, както е описано по-горе. Всяко събитие за грешка ще включва BucketId и доверителна оценка. Доверителната оценка може да бъде една от следните.

|

Доверие |

Описание |

|

Висока достоверност (зелено) |

Висока достоверност, че всички необходими сертификати могат да бъдат разположени успешно. |

|

Нуждае се от повече данни (жълто) |

В списъка с набори, но няма достатъчно данни. Може да има голяма увереност в разполагането на някои сертификати и по-малко доверие в други сертификати. |

|

Неизвестно (лилаво) |

Не е в списък с набори – никога не е видян |

|

В пауза (червено) |

Някои сертификати може да са разположени с висока достоверност, но е открит проблем, който изисква последващи действия от Страна на Microsoft или производителя на устройството. Тази категория може да включва пропуснати, известни проблеми и проучване. |

Ако няма ИД на набор за устройството, събитието трябва да показва "Неизвестно" като състояние и да не включва подпис на устройството.

ИД на събитие: 1802

|

Регистър на събитията |

Система |

|

Източник на събитие |

TPM –WMI |

|

ИД на събитие |

1802 |

|

Ниво |

Грешка |

|

Текст на съобщение за събитие |

CA/ключовете за защитено стартиране трябва да бъдат актуализирани. Тази информация за подписа на устройството е включена тук.%nРазрешаване на действия: %1%nИд на бъкте: %2%nBucketConfidenceLevel: %3%nHResult: %4 Подпис на устройството: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Доверителна стойност: В момента се нуждае от повече данни (или неизвестно, висока достоверност, в пауза) Вижте https://aka.ms/GetSecureBoot за подробности |

Информационни събития

Машинно актуално събитие

Информационното събитие ще показва, че машината е актуализирана и не е необходимо никакво действие.

ИД на събитие: 1803

|

Регистър на събитията |

Система |

|

Източник на събитие |

TPM –WMI |

|

ИД на събитие |

1803 |

|

Ниво |

Информация |

|

Текст на съобщение за събитие |

Това устройство е актуализирало CA/ключове за защитено стартиране. %nРазрешаване на услуги: %1%nИд на ключа: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Предупредителни събития

Настройките по подразбиране за защитено стартиране се нуждаят от актуализиране на събитие

Предупредително събитие, което ще означава, че настройките по подразбиране за защитено стартиране на фърмуера на устройството не са актуални. Това се случва, когато устройството се стартира от PCA2023 подписан диспечер за зареждане и DBDefaults във фърмуера не включват PCA2023 сертификат.

ИД на събитие: 1804

|

Регистър на събитията |

Система |

|

Източник на събитие |

TPM –WMI |

|

ИД на събитие |

1804 |

|

Ниво |

Предупреждение |

|

Текст на съобщение за грешка |

Това устройство е актуализирано до диспечера за зареждане на Windows, подписан от "Windows UEFI CA 2023", но DBDefaults на защитеното зареждане във фърмуера не включват сертификата "Windows UEFI CA 2023". Нулирането на настройките на защитеното стартиране на фърмуера до настройките по подразбиране може да попречи на стартирането на устройството. Вижте https://aka.ms/GetSecureBoot за подробности. |

Допълнителни промени в компонента за защитено стартиране

Промени в TPMзадачите

Модифицирайте TPMTasks, за да определите дали състоянието на устройството има актуализирани сертификати за защитено стартиране, или не. В момента тя може да определи това, но само ако нашият CFR избере машина за актуализиране. Ние искаме тази решимост и последващо регистриране да се случи във всяка сесия стартиране, независимо от CFR. Ако сертификатите за защитено стартиране не са напълно актуализирани, изпратете двете събития за грешка, описани по-горе, и ако сертификатите са актуални, след което изпратете събитието Information. Сертификатите за защитено стартиране, които ще бъдат проверени, са:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 и Microsoft Option ROM CA 2023 – ако Microsoft UEFI CA 2011 присъства, тогава тези два СО трябва да присъстват. Ако Microsoft UEFI CA 2011 не е наличен, не е необходима проверка.

-

Microsoft Corporation KEK CA 2023

Събитие за метаданни на машина

Това събитие ще събере машинните мета-данни и ще издаде събитие.

-

BucketId + събитие с доверителна оценка

Това събитие ще използва метаданните на машината, за да намери съответния запис в базата данни на машините (въвеждане в набор) и ще форматира и излъчва събитие с тези данни заедно с всякаква доверителна информация относно набора.

Помощ за устройства с висока степен на самоуправност

За устройства в набори с висока достоверност сертификатите за защитено стартиране и диспечерът за зареждане, подписани с 2023, автоматично ще бъдат приложени.

Актуализацията ще бъде задействана едновременно с генерирането на двете събития за грешка, а събитието BucketId + доверителна оценка включва оценка с висока достоверност.

За клиенти, които искат да се отпишат, нов ключ от системния регистър ще бъде наличен по следния начин:

|

Местоположение на системния регистър |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Име на клавиша |

HighConfidenceOptOut |

|

Тип ключ |

DWORD |

|

DWORD стойност |

0 или ключът не съществува – разрешена е помощ с висока достоверност. 1 – Помощта с висока достоверност е дезактивирана Нещо друго – неопределено |

Този метод предоставя лесна за използване групови правила настройка, която администраторите на домейни могат да разрешат, за да разположат актуализациите на защитеното стартиране сред клиенти и сървъри на Windows, присъединени към домейн.

Обектът групови правила (GPO) ще запише необходимата стойност на регистъра AvailableUpdatesPolicy и по този начин ще стартира процеса, като използва стандартната групови правила инфраструктура за разполагане и управление на обхвата.

Общ преглед на конфигурацията на GPO

-

Име на правила (под въпрос): "Разрешаване на внедряването на ключ за защитено стартиране" (под "Конфигурация на компютъра").

-

Път до правилата: Нов възел под Компютърна конфигурация → Административни шаблони → компоненти на Windows → защитено стартиране. За по-голяма яснота трябва да се създаде подкатегория като "Актуализации на защитено стартиране", за да се поместят тези правила.

-

Обхват: Компютър (настройка за цялата машина) – тъй като е насочен към HKLM и влияе върху състоянието на UEFI на устройството.

-

Действие на правилата: Когато са разрешени, правилата ще зададат ключа от системния регистър AvailableUpdatesPolicy на стойността 0x5944 (REG_DWORD) на клиента под пътя HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Това маркира устройството с флаг, за да инсталира всички налични актуализации на ключа за защитено стартиране при следваща възможност.

Бележка: Поради естеството на групови правила, където правилата ще се прилагат отново с течение на времето, и естеството на AvailableUpdates, където битовете се изчистват, докато се обработват, е необходимо да имате отделен ключ от системния регистър, наречен AvailableUpdatesPolicy, така че базовата логика да може да проследява дали ключовете са разположени. Когато AvailableUpdatesPolicy е настроено на 0x5944, TPMTasks ще зададе AvailableUpdates на 0x5944 и ще отбележи, че това е направено, за да се предотврати повторното прилагане на AvailableUpdates няколко пъти. Задаването на AvailableUpdatesPolicy на Diabled ще доведе до изчистване на TPMTasks (задаване на 0) AvailableUpdates и отбелязване, че това е завършило.

-

Забранено/не е конфигурирано: Когато не са конфигурирани, правилата не правят промени (актуализациите на защитеното стартиране остават да се включват и няма да се изпълняват, освен ако не се задействат с други средства). Ако са забранени, правилата трябва да зададат AvailableUpdates = 0, за да се гарантира, че устройството не се опитва да извърши стабилното стартиране на ключа или да спре внедряването, ако нещо се обърка.

-

HighConfidenceOptOut може да бъде разрешен или забранен. Разрешаването ще зададе този ключ на 1 и забраняването ще го зададе на 0.

Внедряване на ADMX: Тези правила ще бъдат внедрени чрез стандартен административен шаблон (.admx). Той използва механизъм на правилата на системния регистър за записване на стойността. Например дефиницията ADMX задава:

-

Ключ от системния регистър: Software\Policies\... (групови правила обикновено пише в клона Policies), но в този случай трябва да засегнем HKLM\SYSTEM. Ще използваме способността на групови правила да пише директно в HKLM за правилата за машини. ADMX може да използва елемента с реалния целеви път.

-

Име на стойност: AvailableUpdatesPolicy, Value: 0x5944 (DWORD).

Когато се приложи GPO, клиентската услуга на групови правила на всяка целева машина ще създаде/актуализира тази стойност на системния регистър. Следващия път, когато задачата за обслужване на защитеното стартиране (TPMTasks) се изпълнява на този компютър, тя ще открие 0x5944 и ще изпълни актуализацията. (По проект на Windows планираната задача "TPM Задача" се изпълнява на всеки 12 часа , за да се обработят такива флагове за актуализация на защитеното стартиране, така че в рамките на най-много 12 часа актуализацията ще се стартира. Администраторите могат също така да ускорят работата чрез ръчно изпълнение на задачата или рестартиране, ако желаете.)

Example Policy UI

-

Настройка: "Активиране на внедряването на ключ за защитено стартиране" – когато е разрешено, устройството ще инсталира актуализираните сертификати за защитено стартиране (2023 CAs) и свързаната актуализация на диспечера за зареждане. Ключовете и конфигурациите за защитено стартиране на фърмуера на устройството ще се актуализират в следващия прозорец за поддръжка. Състоянието може да бъде проследявано чрез системния регистър (UEFICA2023Status и UEFICA2023Error) или регистъра на събитията на Windows.

-

Опции: Разрешено/забранено/не е конфигурирано.

Този подход за единична настройка улеснява всички клиенти (винаги използва препоръчваната стойност на 0x5944). Ако в бъдеще е необходим по-поетапен контрол, могат да бъдат въведени допълнителни правила или опции. Въпреки това, текущите указания са, ченовите ключове за защитено стартиране и новият диспечер за зареждане трябва да бъдат разположени заедно в почти всички сценарии, така че е подходящо разполагане с превключване на един.

Разрешения за защита &: Писане в HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... изисква административни привилегии. групови правила се изпълнява като локална система на клиенти, която има необходимите права. Самият GPO може да бъде редактиран от администратори с групови правила права за управление. Standard защитата на GPO може да попречи на администраторите, които не са администратори, да променят правилата.

Текст за пи за групови правила

Английският текст, използван при конфигуриране на правилата, е както следва.

|

Текстов елемент |

Описание |

|

Възел в йерархията на групови правила |

Защитено стартиране |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Име на настройка |

Разрешаване на разполагане на сертификат за защитено стартиране |

|

„Опции” |

„Опции” <не са необходими опции – просто "Не е конфигуриран", "Разрешен" и "Забранен" > |

|

Описание |

Тази настройка на правила ви позволява да разрешите или забраните процеса на разполагане на сертификат за защитено стартиране на устройства. Когато е разрешен, Windows автоматично ще започне процеса на разполагане на сертификат за устройства, на които са приложени тези правила. Забележка: Тази настройка на системния регистър не се съхранява в ключ на правила и това се счита за предпочитание. Следователно, ако обектът групови правила, който реализира тази настройка, бъде премахнат, тази настройка на системния регистър ще остане. Забележка: Задачата на Windows, която се изпълнява и обработва тази настройка, се изпълнява на всеки 12 часа. В някои случаи актуализациите ще се задържат, докато системата не се рестартира, за да се последователност безопасно актуализациите. Забележка: След като сертификатите бъдат приложени към фърмуера, не можете да ги отмените от Windows. Ако изчистването на сертификатите е необходимо, то трябва да се извърши от интерфейса на менюто на фърмуера. За повече информация вижте: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Име на настройка |

Автоматично разполагане на сертификати чрез Актуализации |

|

„Опции” |

<не са необходими опции – просто "Не е конфигуриран", "Разрешен" и "Забранен" > |

|

Описание |

За устройства, на които са налични тестови резултати, които показват, че устройството може да обработи успешно актуализациите на сертификата, актуализациите ще бъдат стартирани автоматично като част от актуализациите на обслужването. Тези правила са разрешени по подразбиране. За предприятия, които желаят да управляват автоматичната актуализация, използвайте тези правила, за да разрешите или забраните функцията изрично. За повече информация вижте: https://aka.ms/GetSecureBoot |

Това може да се използва за разрешаване на ключове на SecureBoot.

Тази система се състои от серия помощни програми за команден ред (както традиционен изпълним файл, така и модул powershell), които могат локално да заявяват и прилагат конфигурации на SecureBoot на компютъра.

WinCS работи извън конфигурационен ключ, който може да се използва с помощните програми на командния ред за промяна на състоянието на флага SecureBoot на компютъра. След като бъде приложена, следващата планирана проверка на SecureBoot ще предприеме действие въз основа на ключа.

|

Име на функция |

Ключ за WinCS |

Описание |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Позволява актуализиране на базата данни за защитено стартиране (DB) с новия сертификат на Windows UEFI CA 2023 (този, който подписва зареждащи устройства за стартиране на Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Позволява актуализиране на базата данни за защитено стартиране с новия сертификат на 3rd Party Option ROM 2023 (за ROM за опции на други разработчици, обикновено периферен фърмуер). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Позволява актуализиране на базата данни за защитено стартиране с новия UEFI CA 2023 сертификат на 3rd Party (замествайки 2011 Microsoft 3P UEFI CA, който подписва bootloaders на друг производител). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Позволява актуализиране на хранилището за ключове за обмен на ключове (KEK) с новия Microsoft KEK 2023. Терминът "списък с разрешени" показва, че добавя новия KEK, ако PK на платформата (ключ за платформата) съответства на Microsoft (като се гарантира, че актуализацията се отнася само за контролирано от Microsoft защитено стартиране, а не за PK по избор). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Позволява инсталирането на нов PCA 2023-подписан диспечер за зареждане (bootmgfw.efi), ако базата данни на системата е актуализирана с PCA 2023, но текущият диспечер за зареждане все още е подписан от по-стария PCA 20111. Това гарантира, че веригата за стартиране е напълно актуализирана до сертификати за 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Конфигурира всичко по-горе, за да бъде разрешено. |

Ключовете SecureBoot могат да бъдат заявени със следния команден ред:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Това ще върне следното (на чиста машина):

Флаг: F33E0C8E

Текуща конфигурация: F33E0C8E001

Чакаща конфигурация: няма

Чакащо действие: няма

Състояние: дезактивирано

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Конфигурации:

F33E0C8E002

F33E0C8E001

Обърнете внимание, че състоянието на ключа е Дезактивирано и текущата конфигурация е F33E0C8E001.

Конкретната конфигурация за разрешаване на сертификати secureBoot може да бъде конфигурирана по следния начин:

WinCsFlags /apply –key "F33E0C8E002"

Успешното прилагане на ключа трябва да върне следната информация:

Успешно приложено F33E0C8E002

Флаг: F33E0C8E

Текуща конфигурация: F33E0C8E002

Чакаща конфигурация: няма

Чакащо действие: няма

Състояние: дезактивирано

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Конфигурации:

F33E0C8E002

За да определите състоянието на ключа по-късно, можете да използвате повторно първоначалната команда на заявката:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Върнатата информация ще бъде подобна на следната в зависимост от състоянието на флага:

Флаг: F33E0C8E

Текуща конфигурация: F33E0C8E002

Чакаща конфигурация: няма

Чакащо действие: няма

Състояние: Разрешено

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Конфигурации:

F33E0C8E002

F33E0C8E001

Обърнете внимание, че състоянието на ключа сега е разрешено и текущата конфигурация е F33E0C8E002.

Забележка Прилаганият ключ не означава, че процесът на инсталиране на сертификата SecureBoot е стартиран или завършил. Това просто означава, че машината ще продължи с актуализации на SecureBoot при следващата налична възможност. Това може да бъде чакащо, вече стартирано или завършено. Състоянието на флага не показва този напредък.

Стъпки за ръчно актуализиране на DB/KEK

За инструкции как да приложите ръчно актуализациите на базата данни за защитено стартиране, вижте Актуализиране на ключовете за защитено стартиране на Microsoft. Освен това, за подробности относно препоръчваната от Microsoft конфигурация на обекта на защитеното стартиране вижте обектите Microsoft Secure Boot GitHub Repo, тъй като това е официалното място за цялото съдържание на обекта на защитеното стартиране.

|

Промяна на датата |

Промяна на описанието |

|

Септември 2025 г. |

|

|

8 юли 2025 г. |

|

|

2 юли 2025 г. |

|