Обобщена информация

Уязвимост в защитата в някои чипсети на модула за надеждна платформа (TPM). Уязвимостта отслабва ключовата сила. За да научите повече за уязвимостта, отидете на ADV170012.

Повече информация

Преглед

Следните раздели ще ви помогне да идентифицирате и отстраняване на проблеми в Active Directory (AD) домейни и домейн контролери, които са засегнати от уязвимостта, описана в Microsoft Security консултантски ADV170012.

Този процес на намаляване се фокусира върху следния сценарий Active Directory публичен ключ:

-

Домейн-присъединени ключове за идентификационни данни

За информация относно отмяната и издаването на нови KDC сертификати вижте намаляване на плана за сценарии, базирани на сертификат услуги на Active Directory.

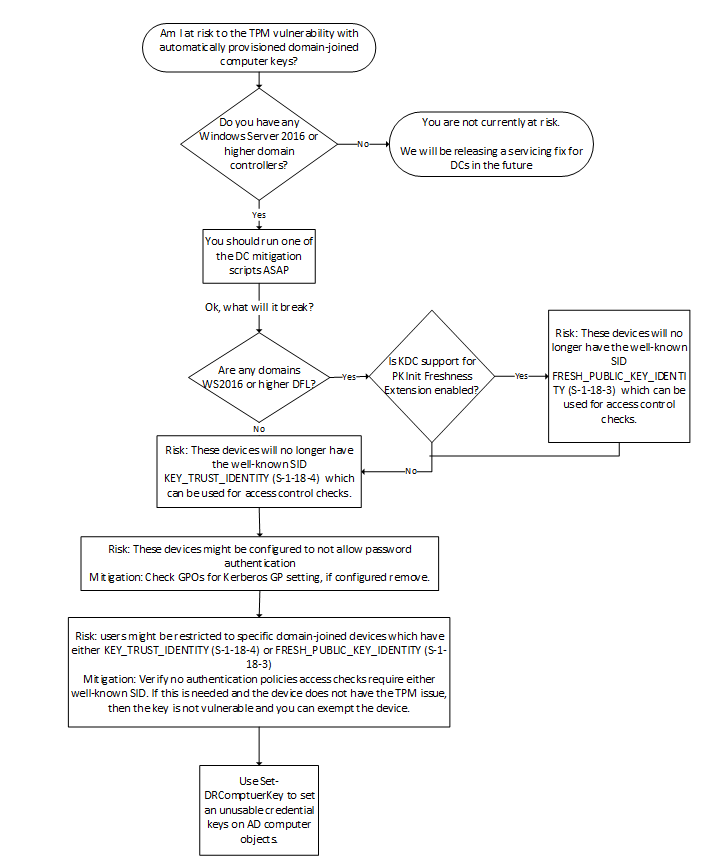

Определяне на домейна компютърни идентификационни данни ключов риск поток

Имате ли Windows Server 2016 (или по-късно) домейн контролери?

Ключове за идентификационни данни са въведени за Windows Server 2016 домейн контролери. Домейн контролерите добавят добре познатия SID KEY_TRUST_IDENTITY (S-1-18-4), когато се използва ключ за идентификационни данни за удостоверяване. По-ранните домейн контролери не поддържа ключове за идентификационни данни, така че РЕКЛАМАТА не поддържа идентификационни данни ключ обекти и ниво домейн контролери не удостоверяване принципи с помощта на ключове за идентификационни данни.

Преди това атрибутът Altsecurity самоличности (често наричани алтсеЦид) може да се използва за предоставяне на подобно поведение. Осигуряване алтссеЦид не се поддържа роден от Windows. Затова ще трябва решение на друг производител, който предоставя това поведение. Ако ключът, който е осигурен е уязвим, съответните АлтссеЦид ще трябва да бъдат актуализирани в AD.

Има ли домейни Windows Server 2016 (или по-късно) DFL?

Windows Server 2016 домейн контролери поддържат публичен ключ криптография за първоначално удостоверяване в Kerberos (PKINIT) свежест разширение [RFC 8070], въпреки че не по подразбиране. Когатоподдръжка за PKInit свежест разширение е разрешена на домейн контролери в Windows Server 2016 DFL или по-нови домейни, домейн КОНТРОЛЕРИТЕ добавите добре познати SID FRESH_PUBLIC_KEY_IDENTITY (S-1-18-3), когато разширението е успешно Използва. За повече информация вижте Kerberos клиент и KDC поддръжка за RFC 8070 PKInit свежест разширение.

Коригиране на компютри

Обслужване на Windows 10 компютри, които имат актуализации на защитата от октомври 2017 ще премахне съществуващия ключ за идентификационни данни на TPM. Windows ще осигури само защита на идентификационните данни Guard защитени ключове, за да се гарантира Pass-на-билет защитата за домейн присъединени ключове на устройството. Тъй като много клиенти добавят Guard идентификационни данни и след домейн-присъединяване към компютрите си, тази промяна гарантира, че устройства, които са активирани идентификационни данни Guard може да гарантира, че всички Тгтс, издадени с помощта на ключ за идентификационни данни са защитени от Guard идентификационни данни.