Резюме

Важно

Промените, които са описани в този документ трябва да се изпълняват в тестова среда, преди да инсталирате промени в производствена среда.

Сървърни сертификати са необходими за всеки домейн контролера, който притежава, или да притежават FSMO ролята на PDC емулатор. Тази промяна трябва да се обсъждат със съответните групи, за да се погрижите тестване и внедряване на LDAP SSL в производствена среда.

При възникване на проблем в производство, където вече самостоятелно нулиране на паролата не работи след прилагането на тази промяна, забранете новите функции в системния регистър да върнете FIM SSPR функциите на оригиналния.

Нулиране на паролата

Password reset в Active Directory е миналото направено в прокси сървър от Бюрото за потребители или персонал администратори. В този случай е важно да буфер работещите в прокси от крайния потребител парола история за запазване на защитата.

С издаването на Microsoft Forefront Identity Manager (FIM) 2010 Microsoft предлага приложение, което позволява на крайните потребители да сменят паролите си, без да се поставя helpdesk. В този случай е важно за прилагане на всички правила за паролите, така че потребителите не използват функцията за самостоятелно нулиране на паролата в FIM да заобиколи организационни правила.

До тази промяна всички API на Windows за нулиране на пароли в домейна налага всички домейн правила за паролите. Този документ описва как да инсталирате и конфигурирате самостоятелно нулиране на паролата в FIM 2010 за прилагане на всички правила за паролите, конфигурирани в домейна.

Парола операции в агент за управление на Active Directory в FIM 2010

От MIIS 2003 агент за управление на Active Directory използва Kerberos интерфейси за смяна на паролата и паролата. Промяната, описана в този документ се добавя нов начин за възстановяване на пароли агент за управление на Active Directory. Можете да използвате API на LDAP LDAP SSL връзка.

Преглед на стъпки, за да разрешите прилагане на правилата за парола в FIM SSPR

-

Инсталирайте актуализацията на актуалната корекция за Windows Server 2008 R2 или Windows Server 2008 домейнов контролер с ролята на PDC емулатор.

-

Инсталирайте следните актуализации за компоненти на сървъра на FIM Forefront Identity Manager (FIM) 2010:

-

Актуализация на услугата за синхронизиране на FIM

-

Актуализирането на портал на FIM и услуги

-

-

Конфигуриране на LDAP SSL връзки между услугата за синхронизиране на FIM и собственик на ролята на PDC емулатор. Разрешаване на самостоятелно нулиране на паролата за прилагане на всички домейн правила, използвайте стойността ADMAEnforcePasswordPolicy в системния регистър.

Допълнителна информация

Файлове и информация за инсталирането

За да разрешите тази нова функционалност трябва да бъде инсталиран компоненти за Windows Active Directory и Forefront Identity Manager.

|

Компонент |

Заглавие на статията |

Актуална корекция за изтегляне URL |

|

Windows Server 2008 R2 |

"Задаване парола история" и "Минимална възраст на паролата" настройките на груповите правила не работи, когато смените паролата за компютър, базиран на Windows Server 2008 или работещ под Windows Server 2008 R2 |

http://support.microsoft.com/hotfix/kbhotfix.aspx?kbnum=2386717 |

|

Windows Server 2008 |

"Задаване парола история" и "Минимална възраст на паролата" настройките на груповите правила не работи, когато смените паролата за компютър, базиран на Windows Server 2008 или работещ под Windows Server 2008 R2 |

http://support.microsoft.com/hotfix/kbhotfix.aspx?kbnum=2386717 |

|

Forefront Identity Manager 2010 |

Пакет с актуални корекции компилация 4.0.3561.2 за Microsoft Forefront Identity Manager (FIM) 2010 |

http://support.microsoft.com/hotfix/KBHotfix.aspx?kbnum=2417774 |

Инсталиране Instructionsf

Преглед на домейнов контролер

Изисквания

-

Трябва да имате домейнов контролер на Windows Server 2008 R2 или Windows Server 2008 г.

-

Трябва да имате ролята на PDC емулатор в домейна.

-

FIM достъп до PDC емулатор за всички паролата операции.

-

Всеки домейн хостинг потребителите ще възстанови паролите си чрез FIM трябва DC с ролята на PDC емулатор с компилация тази актуална корекция.

-

-

Трябва да имате достъп до протокол Directory (LDAP) през SSL комуникации между услугата за синхронизиране на FIM и инсталиран контролер на домейн.

Инсталирането на актуализацията на актуалната корекция за Windows

Използвате Изпълнявай като администратор опция, когато изпълнявате съответният изпълним файл, документирани в таблицата на домейновия контролер.

|

Име на файл |

Платформа |

|

Windows6.1-KB2386717-ia64.msu |

ia64 |

|

Windows6.1-KB2386717-x64.msu |

x64 |

|

Windows6.1-KB2386717-x86.msu |

x86 |

|

Windows6.0-KB2386717-x64.msu |

x64 |

|

Windows6.0-KB2386717-x86.msu |

x86 |

За да се уверите, че корекция се инсталира според очакванията, LDP.exe може да се използва за проверка за нови LDAP контролата, която е инсталирана с актуалната корекция. Информация за контрол на LDAP се връща в атрибута "supportedControl" в RootDSE.

Нов контрол OID: "1.2.840.113556.1.4.2066"За повече информация за проверка на RootDSE за тази нова контрола, която използва ldp.exe вижте допълнение 4.

FIM 2010 сървърни компоненти

Изтеглете и Инсталирайте следните компоненти на FIM 2010 сървър:

Стъпките за конфигуриране

LDAP SSL връзки

Основните изисквания за свързване на LDAP през SSL за домейнов контролер:

-

Домейн-контролера, трябва да има удостоверение за изграден сертификат шаблона на домейнов контролер.

Забележка: В допълнение 1 е информация за това как да се извърши това в просто сценарий. -

FIM услуга сървърът трябва доверие сертифициращ орган, издал сертификата на домейновия контролер.

Забележка: Информация за това как да се извърши това е в допълнение 1 на този документ.

Разрешаване на прилагане на правилата за парола в FIM 2010

Разрешаване на парола история изпълнение в FIM 2010 завърши чрез настройка на системния регистър. Това трябва да бъде конфигуриран за всеки агент за управление на Active Directory, на който искате да разрешите прилагане на правилата за парола.

Важно: По подразбиране тази настройка е забранена за всички агенти за управление на Active Directory.

Забележка: В следния ключ на системния регистър например < име на ma > трябва да бъдат заменени с името на Active Directory MA да бъде конфигуриран.

Ключ в системния регистър: SYSTEM\CurrentControlSet\Services\FIMSynchronizationService\Parameters\PerMAInstance\ < име на ma >

Стойност в системния регистър: Задайте ADMAEnforcePasswordPolicy = 1 за прилагане на хронологията на парола. Всички други стойности се интерпретират като изключването на новите функции.

Тестване и отстраняване на неизправности

Приложенията в края на този документ предоставя допълнителна информация, която може да бъде полезна, когато конфигурирате просто тестова среда. Има и връзки за отстраняване на LDAP SSL връзки.

Допълнение 1: Създаде прост тест конфигурация

Забележка: Стъпките в това приложение не са предназначени за използване в производствена среда. Планиране и разполагане на сертификати в производствена среда трябва да бъдат внимателно разгледани за инфраструктурата на цялата защита на мрежата.

Разрешаване на LDAP SSL в тестова среда, която използва сертификат услуги на Active Directory, за да издаде сертификат на сървъра на домейновия контролер.

Инсталиране на сертификат услуги на Active Directory

-

Отворете диспечера на сървъра.

-

Изберете ролии след това щракнете върху Добавяне на роли в прозореца на центъра.

-

В прозореца за Избор на сървърни роли изберете Услуги на Active Directory сертификати щракнете върху напред.

-

Изберете Сертифициращ орган и Сертифициращ орган уеб записване в списъка с услуги роля и след това щракнете върху Напред.

-

В прозореца за Задаване настройка тип изберете опция за корпоративна и щракнете върху напред.

-

В прозореца Задайте CA типRoot CA опция и щракнете върху напред.

Конфигуриране на домейн контролер сертификат шаблон да разрешите записване

-

Проверете Домейнов контролер сертификат шаблон за свойства на защитата се уверете, че домейн контролери имат записвам разрешение.

-

В Server Manager, разширяване ролята на Сертификат услуги на Active Directory .

-

Щракнете, за да изберете Сертификат шаблони.

-

В списъка с шаблони за сертификата щракнете, за да видите свойствата на шаблона на Домейнов контролер сертификата.

-

Щракнете върху раздела защита .

-

Щракнете върху самоличността, защита Домейн контролери .

-

Потвърдете записвам разрешение.

-

-

Уверете се, че публикуването на шаблона на домейнов контролер сертификат на сертифициращ орган.

-

В дървото на сертификат услуги на Active Directory разгънете дървото на сертифициращ орган, който има същото име като даден сертифициращ орган за настройка.

-

В дървото на сертифициращ орган щракнете върху Сертификата шаблони контейнер

-

Проверете в десния панел да се уверите, че шаблона на Домейнов контролер сертификата е в списъка.

-

Ако Домейн контролер шаблон за сертификат не е в списъка, изпълнете следните стъпки:

-

Вече сте готови да поискате нов сертификат за вашия домейн контролер, базиран на шаблона на домейнов контролер сертификат.

Изисква сертификат за домейнов контролер

Домейн контролер

Щракнете върху квадратчето до "Домейн контролер" и след това щракнете върху бутона "Записвам"

Доверие главен сертифициращ орган на компютъра за синхронизиране на FIM

Сертифициращ орган на компютъра

На компютъра на услугата за синхронизиране на FIM

Вече сте готови да тествате LDAP по SSL връзка между услугата за синхронизиране на FIM сървъра и домейн-контролера, PDC емулатор.

Проверка на LDAP по SSL връзка към PDC

Инсталиране на инструменти за администриране на отдалечен домейн

-

Отворете cmd.exe ред чрез опцията Изпълни като администратор

-

Въведете следната команда и натиснете клавиша ENTER.

Забележка: Рестартиране може да са необходими.

ServerManagerCmd – инсталиране rsat-добавя

LDP.exe в момента е достъпна

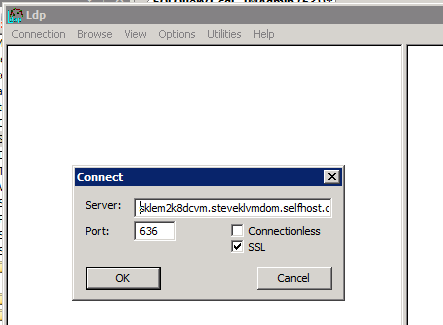

Използване на Ldp.exe да тествате LDAP по SSL връзка

-

Стартирайте Ldp.exe.

-

В менюто файл щракнете върху Свързване.

-

Въведете dnsHostName (FQDN) на домейн контролера, който е собственик на ролята на PDC емулатор.

-

Променете номера на порта на 636.

-

Щракнете, за да разрешите SSL.

-

Щракнете OK.

В десния панел на прозореца на ldp.exe той трябва да предостави rootDSE информация за успешно свързване.

Ако забележите, че връзката не се проявява, използвайте следната статия от базата знания за отстраняване на неизправности:

938703 как да отстранявате LDAP по SSL връзка проблеми

Тествайте LDAP SSL връзка чрез Ldp.exe

Дешифрирането в прозореца LDP резултати:

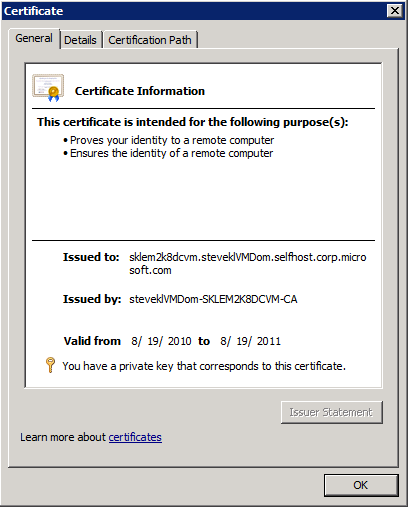

Забележете как името на сървъра в метода ldap_sslinit() отговаря на dnsHostName, която се връща в rootDSE информация. Следните сертификати екранна снимка показва името, удостоверение за срещи и това име. Това е много важно за всички тези да отговаря. В противен случай LDAP връзката е неуспешна и "schannel" регистрира съобщение за грешка в регистрационния файл за събития.

Изход от десния панел на прозореца на LDP.exe след като направите връзката

DC сертификат за сравнение

Забележете, че сървърът също удостоверение за една и съща dnsHostName. Всички тези съвпадение е важна за LDAP SSL връзка.

Допълнение 2: Често задавани въпроси

Въпрос Ще това работи, ако инсталирате Windows Server 2008 R2 домейнов контролер като PDC емулатор в Windows Server 2003 или Windows Server 2008 домейн? Отговор Да. Тази функция е активирана от LDAP контрола, която се хоства на PDC емулатор. Като тази контрола се намира на PDC емулатор, това ще работи според очакванията.

Въпрос Ако инсталирането на актуализацията на съществуваща FIM внедряване, ще прекъснете текущата конфигурация на самостоятелно нулиране на паролата?

Отговор Не. По подразбиране тази нова функция е забранена в агент за управление на Active Directory. Следната информация за системния регистър се използва за разрешаване на нова функционалност.

Ключ на системния регистър

SYSTEM\CurrentControlSet\Services\FIMSynchronizationService\Parameters\PerMAInstance\ < име на ma >

|

Име на стойност на системния регистър |

Стойности |

Клас |

Създаден от |

Обяснете |

|

ADMAEnforcePasswordPolicy |

DWORD |

HKLM |

Администратор |

1-вярно, всичко е лъжа |

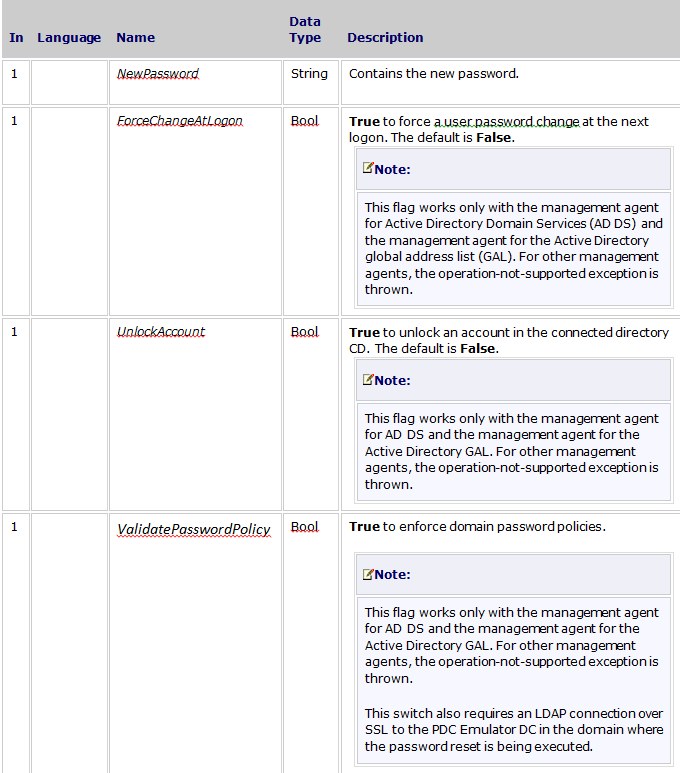

Въпрос Каква е промяната на WMI MIIS_CSObject.SetPassword метод, за да активирате тези функции?

Отговорstring SetPassword( [in] string NewPassword, [in] bool ForceChangeAtLogon,

[in] bool UnlockAccount

[in] bool ValidatePasswordPolicy

);

Параметри

Допълнение 3: Допълнителни ресурси

Текуща документация за LDAP през SSL конфигурация и отстраняване на неизправности

За повече информация как се разрешава LDAP през SSL от друг производител сертифициращ орган щракнете върху следния номер на статия в базата знания на Microsoft:

321051 как се разрешава LDAP през SSL от друг производител сертифициращ орган

За допълнителна информация относно отстраняването на LDAP по SSL връзка проблеми, щракнете върху следния номер на статия в базата знания на Microsoft:

938703 как да отстранявате LDAP по SSL връзка проблеми

За повече информация относно Windows LDAP през SSL изисквания посетете следния уеб сайт на Microsoft:

Допълнение 4: Използване LDP.exe да проверите за нови LDAP контрола

-

Стартирайте Ldp.exe.

-

В менюто файл щракнете върху Свързване.

-

Въведете dnsHostName (FQDN) на домейн контролера, който е собственик на ролята на PDC емулатор.

-

Щракнете OK.

-

Проверете в десния панел за атрибута "supportedControls".

-

Проверете стойностите на supportedControls за идентификатор на обект: "1.2.840.113556.1.4.2066".

В десния панел на прозореца на ldp.exe той трябва да предостави rootDSE информация за успешно свързване.

Препратки

За повече информация относно терминологията за актуализация на софтуера щракнете върху следния номер на статия, за да я видите в базата данни на Microsoft:

824684 описание на стандартната терминология, използвана за описание на софтуерните актуализации на Microsoft