Резюме

Атаките със сила са един от трите най-важни начина, по които компютрите с Windows са атакувани днес. Въпреки това устройствата с Windows в момента не позволяват блокиране на вградени локални акаунти на администратор. Това създава сценарии, при които без правилното сегментиране на мрежата или наличието на услуга за откриване на проникване, вграденият локален акаунт на администратор може да бъде подложен на неограничени груби атаки, за да се опита да определи паролата. Това може да се направи с помощта на протокола за отдалечен работен плот (RDP) по мрежата. Ако паролите не са дълги или сложни, времето, необходимо за извършване на такава атака става банално с помощта на съвременните процесори и графични процесори.

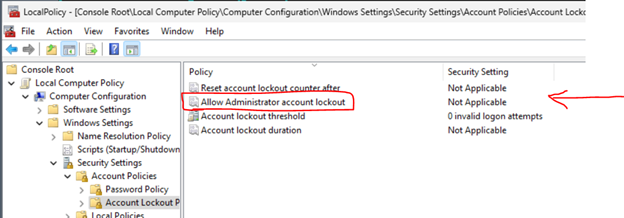

С цел предотвратяване на по-нататъшни атаки със сила ние въвеждаме блокиране на акаунти за акаунти за акаунти на администратор. Започвайки от 11 октомври 2022 г. или по-нови кумулативни актуализации на Windows, ще са налични локални правила за разрешаване на вградени блокирания на локален акаунт на администратор. Тези правила могат да бъдат намерени под Правила за локалния компютър\Компютърна конфигурация\Настройки на Windows\Настройки на защитата\Правила за акаунт\Правила за блокиране на акаунт.

За съществуващи компютри задаването на тази стойност на Разрешено с помощта на локален GPO или GPO на домейн ще предостави възможност за заключване на вградения локален акаунт на администратор. Тези среди също така трябва да обмислят задаването на другите три правила съгласно Правилата за блокиране на акаунт. Нашата базова препоръка е да ги зададете на 10.10.10. Това означава, че акаунтът ще бъде заключен след 10 неуспешни опита в рамките на 10 минути и блокиране ще продължи 10 минути. След това акаунтът ще бъде отключен автоматично.

Забележка Новото поведение на блокиране засяга само влизания в мрежа, като например RDP опити. Влизането в конзолата все още ще бъде разрешено по време на периода на блокиране.

За нови компютри на Windows 11, версия 22H2 или нови компютри, които включват кумулативните актуализации на Windows на 11 октомври 2022 г. преди първоначалната настройка, тези настройки ще бъдат зададени по подразбиране при инсталиране на системата. Това се случва, когато SAM базата данни се създава за първи път на нов компютър. Така че, ако е настроен нов компютър и след това актуализациите през октомври са инсталирани по-късно, той няма да бъде защитен по подразбиране. Това ще изисква настройките на правилата, както е описано по-горе. Ако не искате тези правила да се прилагат на вашия нов компютър, можете да зададете тези локални правила или да създадете групови правила, за да приложите настройката Дезактивирано за "Разрешаване на блокиране на акаунт на администратор".

Освен това сега прилагаме сложността на паролите на новия компютър, ако се използва вграден локален акаунт на администратор. Паролата трябва да има поне два от трите основни типа знаци (малки букви, главни букви и цифри). Това ще помогне за допълнителна защита на тези акаунти от компрометирани поради груба атака. Ако обаче искате да използвате по-малко сложна парола, все пак можете да зададете съответните правила за паролите в Правила за локалния компютър\Компютърна конфигурация\Настройки на Windows\Настройки на защитата\Правила за акаунт\Правила за пароли.

Още информация

Добавените промени поддържат флага за DOMAIN_LOCKOUT_ADMINS и DOMAIN_PASSWORD_COMPLEX за вградения локален акаунт на администратор. За повече информация вж. DOMAIN_PASSWORD_INFORMATION (ntsecapi.h).

|

Стойност |

По смисъла |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

Позволява вграденият локален акаунт на администратор да бъде заключен за влизане в мрежата. |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

Паролата трябва да съдържа поне два от следните типове знаци:

|