Sammendrag

Brute force attacks er en af de tre bedste måder, hvorpå Windows-computere angribes i dag. Windows-enheder tillader dog i øjeblikket ikke, at indbyggede lokale administratorkonti låses ude. Dette opretter scenarier, hvor den indbyggede lokale administratorkonto uden den korrekte netværkssegmentering eller tilstedeværelsen af en tjeneste til registrering af indtrængen kan udsættes for ubegrænsede angreb på brute-kraft for at forsøge at bestemme adgangskoden. Dette kan gøres ved hjælp af RDP (Fjernskrivebordsprotokol) via netværket. Hvis adgangskoderne ikke er lange eller komplekse, den tid, det ville tage at udføre et sådant angreb, bliver trivielt ved hjælp af moderne CPU'er og GPU'er.

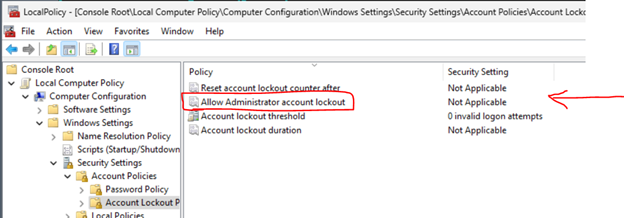

I et forsøg på at forhindre yderligere brute force-angreb implementerer vi kontospærringer for administratorkonti. Fra og med den 11. oktober 2022 eller senere windows kumulative opdateringer vil en lokal politik være tilgængelig for at aktivere indbyggede lokale administratorkontospærringer. Denne politik kan findes under Lokal computerpolitik\Computerkonfiguration\Windows-indstillinger\Sikkerhedsindstillinger\Kontopolitikker\Politikker for kontospærring.

For eksisterende computere giver indstilling af denne værdi til Aktiveret ved hjælp af et lokalt gruppepolitikobjekt eller domæne GPO mulighed for at låse den indbyggede lokale administratorkonto. Sådanne miljøer bør også overveje at angive de andre tre politikker under Kontospærringspolitikker. Vores oprindelige anbefaling er at indstille dem til 10-10-2010. Det betyder, at en konto bliver låst ude efter 10 mislykkede forsøg inden for 10 minutter, og spærringen varer i 10 minutter. Derefter låses kontoen automatisk op.

Bemærk! Den nye funktionsmåde for spærring påvirker kun netværkslogon, f.eks. RDP-forsøg. Konsollogon er stadig tilladt i spærringsperioden.

For nye computere på Windows 11, version 22H2 eller alle nye computere, der indeholder de kumulative opdateringer til Windows fra 11. oktober 2022 før den første installation, angives disse indstillinger som standard ved systemkonfigurationen. Dette sker, når SAM-databasen startes på en ny computer. Så hvis en ny computer blev konfigureret og derefter havde opdateringerne fra oktober installeret senere, vil den som standard ikke være sikker. Det kræver de politikindstillinger, der er beskrevet tidligere. Hvis du ikke vil have, at disse politikker skal gælde for din nye computer, kan du angive denne lokale politik eller oprette en gruppepolitik for at anvende indstillingen Deaktiveret for "Tillad spærring af administratorkonto".

Desuden gennemtvinger vi nu adgangskodekompleksitet på ny computer, hvis der bruges en indbygget lokal administratorkonto. Adgangskoden skal have mindst to af de tre grundlæggende tegntyper (små, store og små bogstaver og tal). Dette vil hjælpe med yderligere at beskytte disse konti fra at blive kompromitteret på grund af en brute force angreb. Men hvis du vil bruge en mindre kompleks adgangskode, kan du stadig angive de relevante adgangskodepolitikker i Lokal computerpolitik\Computerkonfiguration\Windows-indstillinger\Sikkerhedsindstillinger\Kontopolitikker\Adgangskodepolitik.

Flere oplysninger

De tilføjede ændringer understøtter DOMAIN_LOCKOUT_ADMINS og DOMAIN_PASSWORD_COMPLEX flag for den indbyggede lokale administratorkonto. Du kan få mere at vide under DOMAIN_PASSWORD_INFORMATION (ntsecapi.h).

|

Værdi |

Betydning |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

Gør det muligt at låse den indbyggede lokale administratorkonto ude fra netværkslogon. |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

Adgangskoden skal indeholde mindst to af følgende tegntyper:

|