Introduktion

Objekter, der er gemt i Active Directory, kan blive forældede, beskadigede eller uafhængige på grund af replikeringskonflikter.

Denne artikel fokuserer på tillidsobjekter, der kan identificeres af "INTERDOMAIN_TRUST_ACCOUNT"-bitten i userAccountControl-attributten . Du kan finde detaljerede oplysninger om denne bit under userAccountControl Bits.

Symptomer

Tillidsforhold repræsenteres i Active Directory af følgende:

-

En brugerkonto, der er anbragt med et efterstillet $-tegn.

-

Et pålideligt domæneobjekt (TDO), der er gemt i systemobjektbeholderen for domænemappepartitionen.

Når du opretter dublerede tillidsforhold, oprettes der to objekter, der har duplikerede SAM-kontonavne (Security Account Manager). På det andet objekt løser SAM konflikten ved at omdøbe objektet til $DUPLICATE-<Account RID>. Det duplikerede objekt kan ikke slettes og bliver "".

Bemærk! Et Active Directory-objekt siges at være "", når det repræsenterer et dynamisk underordnet objekt, der er gemt i Active Directory, hvis overordnede objektbeholder mangler. Ordet bruges også nogle gange til at referere til et forældet eller beskadiget objekt i Active Directory, der ikke kan slettes ved hjælp af normal arbejdsproces.

Der er to primære forældede tillidsscenarier:

-

Scenarie 1: Hav tillid til brugeren i konfliktstatus

En tillidsbruger skal muligvis slettes i scenarier, hvor der er to skove, og der tidligere blev oprettet et tillidsforhold mellem domæner i disse skove. Da tillidsforholdet blev oprettet første gang, var der et problem, der forhindrede replikering. En administrator kan have overført eller beslaglagt den primære domænecontrollerrolle (PDC) Flexible Single Master Operation (FSMO) og oprettet tillidsforholdet igen på en anden domænecontroller (DC).

Når Active Directory-replikering senere genetableres, replikeres de to brugere, der har tillid til, til den samme domænecontroller, hvilket medfører en navngivningskonflikt. Brugerobjektet, der er tillid til, tildeles en konflikt (CNF)-mangled DN. for eksempel:

CN=contoso$\0ACNF:a6e22a25-f60c-4f07-b629-64720c6d8b08,CN=Users,DC=northwindsales,DC=com

SamAccountName vises også som mangled:

$DUPLICATE-3159f

Objektet uden navnekonflikten ville se normal ud og fungere korrekt. Det er muligt at fjerne og genskabe tillidsforholdet.

-

Scenarie 2: Hav tillid til uafhængige brugere

På samme måde som i scenarie 1 kan der være behov for at redigere eller slette en tillidsbruger, hvis tillids- og tillidspartneren ikke længere findes, men tillidsbrugeren stadig findes i Active Directory-databasen. Adgangskoden til disse konti vil typisk være gammel, hvilket medfører, at den pågældende konto markeres af sikkerhedsscanningsværktøjer.

Fejlmeddelelser, når en administrator forsøger at redigere attributterne for et tillidsforhold

Det er ikke muligt at ændre nøgleattributter eller slette det uafhængige brugerobjekt, der er tillid til. Følgende fejl vises, når du har forsøgt at ændre attributter, der beskytter objektet:

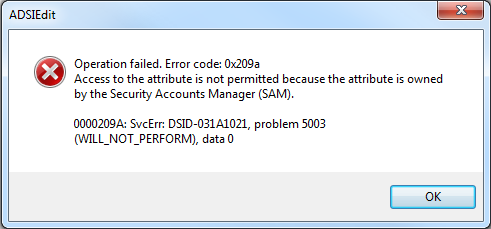

|

Dialogboksen Fejl |

Fejlmeddelelse |

|

Handlingen mislykkedes. Fejlkode: 0x209a Adgang til attributten er ikke tilladt, fordi attributten ejes af SAM (Security Accounts Manager). 0000209A: SvcErr: DSID-031A1021, problem 5003 (WILL_NOT_PERFORM), data 0 |

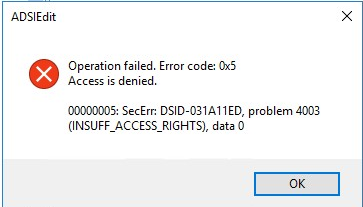

Når en administrator forsøger at fjerne objektet, mislykkes det med fejl 0x5, hvilket svarer til "Adgang nægtet". Eller det tillidsobjekt, der er i konflikt med, vises muligvis ikke i snap-in'en "Domæner og tillidsforhold" i Active Directory.

|

Dialogboksen Fejl |

Fejlmeddelelse |

|

Handlingen mislykkedes. Fejlkode: 0x5 Adgang nægtet. 00000005:SecErr:DSID-031A11ED,problem 4003 (INSUFF_ACCESS_RIGHTS), data 0. |

Årsag

Dette problem opstår, fordi tillidsobjekter ejes af systemet og kun kan ændres eller slettes af administratorer, der bruger MMC'en Active Directory-domæner og -tillidsforhold. Denne funktionalitet er tilsigtet.

Løsning

Når du har installeret Windows-opdateringer fra d. 14. maj 2024 på domænecontrollere, der kører Windows Server 2019 eller en nyere version af Windows Server, er det nu muligt at slette uafhængige tillidskonti ved hjælp af skemaetUpgradeInProgress-handlingen. Det kan du gøre, ved at følge disse trin:

-

Identificer en brugerkonto, der ikke er tillid til, i dit domæne. Dette output fra LDP.exe. viser et userAccountControl-flag for 0x800 , der identificerer tillidsbrugeren:

Udvidelse af basen ' CN=northwindsales$,CN=Users,DC=contoso,DC=com'... Henter 1 poster: Dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com …

primaryGroupID: 513 = ( GROUP_RID_USERS ); pwdLastSet: 27-04-2013 10:03:05 PM Coordinated Universal Time; sAMAccountName: NORTHWINDSALES$; sAMAccountType: 805306370 = ( TRUST_ACCOUNT ); userAccountControl: 0x820 = ( PASSWD_NOTREQD | INTERDOMAIN_TRUST_ACCOUNT ) ;…

-

Hvis det er nødvendigt, kan du føje en domæneadministratorkonto fra domænet for forældede tillidskonti til gruppen "Skemaadministratorer" i roddomænet i skoven. Den konto, der bruges til sletningen, skal have kontroladgangen "Control-Schema-Master" direkte i roden af replikaen til skemaet FOR NC og skal kunne logge på den domænecontroller, der har den uafhængige konto.

-

Sørg for, at Windows Update fra d. 14. maj 2024 eller nyere er installeret på en skrivbar domænecontroller på domænet for forældede tillidskonti.

-

Log på den pågældende domænecontroller med en skemaadministratorkonto. Hvis du har føjet en konto til gruppen "Skemaadministratorer" i trin 2, skal du bruge den pågældende konto.

-

Forbered en LDIFDE-importfil til at ændre SchemaUpgradeInProgress og slette objektet.Teksten nedenfor kan f.eks. indsættes i en LDIFDE-importfil for at slette det objekt, der blev identificeret i trin 1:

Dn: changetype: modify add: SchemaUpgradeInProgress SchemaUpgradeInProgress: 1 -

dn: CN=northwindsales$,CN=Users,DC=contoso,DC=com changetype: delete

Tip til LDIFDE-syntaks:

-

Linjen med kun en bindestreg ("-") er vigtig, da den afslutter rækken af ændringer under ændringstypen "rediger".

-

Den tomme linje efter linjen med bindestregen er også vigtig, da den viser LDIFDE, at alle ændringer i objektet er fuldført, og at ændringerne skal bekræftes.

-

-

Importér LDIFDE-filen ved hjælp af følgende syntaks:

ldifde /i /f nameOfLDIFFileCreatedInStep5.txt /j

Noter

-

Parameteren /i angiver en importhandling.

-

Parameteren /f efterfulgt af et filnavn angiver den fil, der indeholder ændringerne.

-

Parameteren /j efterfulgt af en logfilsti skriver en ldif.log og en ldif.err-fil med resultaterne af opdateringen, uanset om proceduren fungerede, og hvis ikke, den fejl, der opstod under mod.

-

Angive et punktum (".") med parameteren /j skriver loggene i den aktuelle arbejdsmappe.

-

-

Hvis det er nødvendigt, skal du fjerne den domæneadministrator, der tidligere blev tilføjet i trin 2, fra gruppen "Skemaadministratorer".