WinCS-API'er (Windows Configuration System) til sikker bootstart

Gælder for

Oprindelig publiceringsdato: 14. oktober 2025

KB-id: 5068197

|

Denne artikel indeholder en vejledning til:

Bemærk! Hvis du er en person, der ejer en personlig Windows-enhed, skal du gå til artiklen Windows-enheder til private brugere, virksomheder og skoler med Microsoft-administrerede opdateringer. |

|

Denne supports tilgængelighed:

|

|

Rediger dato |

Skift beskrivelse |

|

20. februar 2026 |

|

|

16. december 2025 |

|

|

11. december 2025 |

|

CLI til sikker bootstart ved hjælp af Windows Configuration System (WinCS)

Mål: Domæneadministratorer kan alternativt bruge Windows Configuration System (WinCS), der er udgivet sammen med Opdateringer til Windows-operativsystemet, til at installere opdateringer til sikker bootstart på tværs af domænetilsluttede Windows-klienter og -servere. Den består af et kommandolinjegrænsefladeværktøj (CLI) til at forespørge og anvende konfigurationer til sikker bootstart lokalt på en computer.

WinCS deaktiverer en konfigurationsnøgle, der kan bruges sammen med kommandolinjeværktøjet til at ændre konfigurationstilstanden for sikker bootstart på computeren. Når den er anvendt, udfører den næste planlagte sikre bootstart handlinger i henhold til nøglen.

Kontrollér først, om certifikater til sikker bootstart er opdateret på din platform

Du kan kontrollere statussen for Sikker bootstart ved hjælp af Powershell-kommandoen:

(Get-ItemProperty 'HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing' -Name 'UEFICA2023Status'). UEFICA2023Status

Hvis Status viser "Opdateret", behøver du ikke at køre WinCS og kan springe trinnene nedenfor over.

Hvis certifikaterne ikke opdateres til 2023-versioner, gælder de yderligere trin nedenfor.

WinCS-understøttede platforme

Kommandolinjeværktøjet WinCS understøttes i Windows 10 version 21H2, Windows 10, version 22H2, Windows 10 1607, Windows Server 2022, Windows Server 2019 Windows Server 2016, Windows 11, version 23H2, Windows 11, version 24H2, Windows 11, version 25H2.

Dette værktøj er tilgængeligt i de Windows-opdateringer, der blev udgivet den 28. oktober 2025 og derefter, til Windows 11, version 24H2 og Windows 11, version 23H2.

Dette værktøj er også tilgængeligt i de Windows-opdateringer, der blev udgivet den 11. november 2025 og efter den 11. november 2025, til Windows 10, version 21H2, Windows 10, version 22H2 og Windows Server 2022.

I Windows Server 2019 leveres dette værktøj i de Windows-opdateringer, der blev udgivet den 13. januar 2026 og derefter.

Og for Windows Server 2016, Windows 10 1607, leveres dette værktøj i de Windows-opdateringer, der blev udgivet den 10. februar 2026 og derefter.

Bemærk! Vi arbejder på at gøre denne WinCS-understøttelse tilgængelig på Windows 10 platforme. Vi opdaterer denne artikel, så snart supporten er aktiveret.

Her er den nøgle til konfiguration af sikker bootstart, som domæneadministratorer vil forespørge på og anvende på enheder via WinCS.

|

Funktionsnavn |

WinCS-tast |

Beskrivelse |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Aktivering af denne nøgle gør det muligt at installere følgende nye certifikater til sikker bootstart fra Microsoft på din enhed.

|

WinCS-nøgleværdi:

-

F33E0C8E002 – Konfigurationstilstand for sikker bootstart = Aktiveret

Sådan forespørger du om konfiguration af sikker bootstart

Konfiguration af sikker bootstart kan forespørges ved at åbne en kommandoprompt som administrator og køre denne kommando:

WinCsFlags.exe /query --key F33E0C8E002

Dette returnerer følgende oplysninger (på en ren computer):

Flag: F33E0C8E

Aktuel konfiguration: F33E0C8E001

Tilstand: Deaktiveret

Ventende konfiguration: Ingen

Ventende handling: Ingen

FwLink: https://aka.ms/getsecureboot

Tilgængelige konfigurationer:

F33E0C8E002

F33E0C8E001

Bemærk, at den aktuelle konfiguration på en enhed er F33E0C8E001, hvilket betyder, at nøglen til sikker bootstart er i deaktiveret tilstand.

Sådan anvendes konfiguration af sikker bootstart

Konfiguration af sikker bootstart kan anvendes ved at åbne en kommandoprompt som administrator og køre denne kommando:

WinCsFlags.exe /apply --key "F33E0C8E002"

En vellykket anvendelse af nøglen skal returnere følgende oplysninger:

Flag: F33E0C8E

Aktuel konfiguration: F33E0C8E002

Tilstand: Aktiveret

Ventende konfiguration: Ingen

Ventende handling: Ingen

FwLink: https://aka.ms/getsecureboot

Tilgængelige konfigurationer:

F33E0C8E002

F33E0C8E001

Sådan overvåges konfiguration af sikker bootstart

Hvis du vil bestemme tilstanden for konfigurationen af sikker bootstart senere, kan du køre den oprindelige forespørgselskommando igen ved at åbne en kommandoprompt som administrator:

WinCsFlags.exe /query --key F33E0C8E002

De returnerede oplysninger svarer til følgende, afhængigt af flagets tilstand:

Flag: F33E0C8E

Aktuel konfiguration: F33E0C8E002

Tilstand: Aktiveret

Ventende konfiguration: Ingen

Ventende handling: Ingen

FwLink: https://aka.ms/getsecureboot

Tilgængelige konfigurationer:

F33E0C8E002

F33E0C8E001

Bemærk, at tilstanden for nøglen nu er Aktiveret, og at den aktuelle konfiguration er F33E0C8E002.

Bemærk: Hvis du anvender nøglen Til sikker bootstart via WinCS, betyder det ikke, at installationsprocessen for certifikatet til sikker bootstart er startet eller afsluttet. Den angiver blot, at computeren vil fortsætte med opdateringer til sikker bootstart, når TPMTasks (Secure Boot servicing task) kører på den pågældende computer ved næste tilgængelige mulighed. Når TPMTasks kører på den pågældende computer, registrerer den 0x5944 og udfører opdateringen. Som designet kører den planlagte Secure Boot-Update-opgave hver 12. time for at behandle sådanne secure boot-opdateringsflag. Administratorer kan også fremskynde ved manuelt at køre opgaven eller genstarte, hvis det ønskes.

Du kan også manuelt udløse serviceringsopgaven for sikker bootstart ved at følge nedenstående trin:

-

Åbn en PowerShell-prompt som administrator, og kør derefter følgende kommando:

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Genstart enheden to gange efter at have kørt kommandoen for at bekræfte, at enheden starter med den opdaterede database med pålidelige signaturer (DB).

-

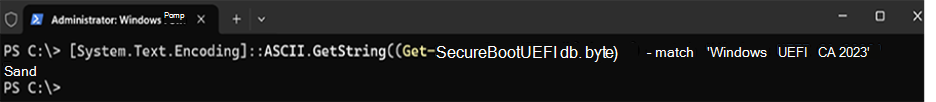

Du kan hurtigt kontrollere, om Sikker bootstart DB-opdateringen blev gennemført, ved at åbne en PowerShell-prompt som administrator og derefter køre følgende kommando:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

Hvis kommandoen returnerer Sand, blev opdateringen fuldført.I tilfælde af fejl under anvendelse af DB-opdateringen skal du se artiklen KB5016061: Håndtering af sårbare og tilbagekaldte bootadministratorer.

Bemærk!: Dette kontrollerer kun én nøglecenter og ikke alle nøglecentre.

-

Hvis du vil kontrollere, at alle certifikaterne er opdateret, skal du se Opdateringer til certifikat til sikker bootstart: Vejledning til it-fagfolk og organisationer og følge vejledningen i afsnittet "Overvågningshændelseslogge". I dette afsnit vises hændelses-id: 1801 og hændelses-id: 1808 , som er en mere komplet måde at overvåge, at certifikaterne er blevet opdateret.