|

Datum |

Beschreibung der Änderung |

|---|---|

|

Dienstag, 27. Oktober 2023 |

Verweise auf Risikominderung B hinzugefügt |

|

17. Juli 2023 |

MMIO-Informationen hinzugefügt |

Zusammenfassung

Microsoft sind neue Varianten der als spekulative ausführungsseitige Channelsicherheitsanfälligkeiten bezeichneten Angriffsklasse bekannt. Bei diesen Varianten handelt es sich um L1 Terminal Fault (L1TF) und Microarchitectural Data Sampling (MDS). Ein Angreifer, der L1TF oder MDS erfolgreich ausnutzt, kann möglicherweise durch Zugriffsberechtigungen geschützte Daten über Vertrauensstellungsgrenzen hinweg lesen.

AKTUALISIERT AM 14. Mai 2019: Am 14. Mai 2019 hat Intel Informationen über eine neue Unterklasse von spekulativen ausführungsseitigen Channelsicherheitsanfälligkeiten veröffentlicht, die als Microarchitectural Data Sampling bezeichnet werden. Ihnen wurden die folgenden CVEs zugewiesen:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2018-12130 | Microarchitectural Load Port Data Sampling (MLPDS)

AKTUALISIERT AM 12. NOVEMBER 2019: Am 12. November 2019 hat Intel eine technische Empfehlung zur Sicherheitsanfälligkeit bezüglich des Abbruchs asynchroner Transaktionen im Zusammenhang mit Intel® Transactional Synchronization Extensions (Intel® TSX) veröffentlicht, der CVE-2019-11135 zugewiesen wurde. Microsoft hat Updates veröffentlicht, um das Risiko durch diese Sicherheitsanfälligkeit zu mindern. Beachten Sie bitte Folgendes:

-

Die Schutzmaßnahmen des Betriebssystems sind für manche Windows-Server-Betriebssystemeditionen standardmäßig aktiviert. Weitere Informationen finden Sie im Microsoft-Wissensdatenbank-Artikel 4072698.

-

Die Schutzmaßnahmen des Betriebssystems sind für alle Windows-Client-Betriebssystemeditionen standardmäßig aktiviert. Weitere Informationen finden Sie im Microsoft-Wissensdatenbank-Artikel 4073119.

Übersicht über die Sicherheitsanfälligkeit

In Umgebungen mit gemeinsam genutzten Ressourcen, wie beispielsweise Virtualisierungshosts, kann ein Angreifer, der beliebigen Code auf einem virtuellen Computer ausführen kann, möglicherweise auf Informationen auf einem anderen virtuellen Computer oder auf dem Virtualisierungshost selbst zugreifen.

Für Serverworkloads wie etwa Windows Server-Remotedesktopdienste (Remote Desktop Services, RDS) und dediziertere Rollen wie etwa Active Directory-Domänencontroller besteht ebenfalls ein Risiko. Angreifer, die beliebigen Code ausführen können (unabhängig von ihren Zugriffsberechtigungen), können möglicherweise auf geheime Betriebssystem- oder Workloadinformationen wie etwa Verschlüsselungsschlüssel, Kennwörter und sonstige vertrauliche Daten zugreifen.

Für Windows-Clientbetriebssysteme besteht ebenfalls ein Risiko, insbesondere wenn sie nicht vertrauenswürdigen Code ausführen, Features der virtualisierungsbasierten Sicherheit (VBS) wie etwa Windows Defender Credential Guard verwenden oder aber mithilfe von Hyper-V virtuelle Computer ausführen.

Hinweis:Diese Sicherheitsanfälligkeiten betreffen nur Intel Core-Prozessoren und Intel Xeon-Prozessoren.

Übersicht über Risikominderungen

Zur Behebung dieser Probleme arbeitet Microsoft mit Intel zusammen, um Software-Risikominderungen und Anleitungen zu entwickeln. Softwareupdates zur Minderung der Sicherheitsrisiken wurden veröffentlicht. Um alle verfügbaren Schutzmaßnahmen zu erhalten, sind möglicherweise Updates erforderlich, die auch Microcode von Geräte-OEMs enthalten können.

In diesem Artikel wird beschrieben, wie Sie das Risiko der folgenden Sicherheitsanfälligkeiten reduzieren können:

-

CVE-2018-3620 | L1 Terminalfehler – OS, SMM

-

CVE-2018-3646 | L1-Terminalfehler – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Microarchitectural Load Port Data Sampling (MLPDS)

-

CVE-2018-12130 | Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2019-11135 | Sicherheitsanfälligkeit im Windows-Kernel bezüglich der Veröffentlichung von Informationen

-

CVE-2022-21123 – Shared Buffer Data Read (SBDR)

-

CVE-2022-21125 – Shared Buffer Data Sampling (SBDS)

-

CVE-2022-21127 – Special Register Buffer Data Sampling Update (SRBDS Update)

-

CVE-2022-21166 | Device Register Partial Write (DRPW)

Weitere Informationen zu den Sicherheitsanfälligkeit finden Sie in den folgenden Sicherheitsempfehlungen:

L1TF: ADV180018 | Leitfaden von Microsoft zur Risikominderung der L1TF-Variante

MMIO: ADV220002 | Leitfaden von Microsoft zu Intel Processor MMIO Stale Data-Sicherheitsanfälligkeiten

Sicherheitsanfälligkeit in Windows-Kernel bezüglich Veröffentlichung von Informationen: CVE-2019-11135 | Sicherheitsanfälligkeit in Windows-Kernel bezüglich Veröffentlichung von Informationen

Bestimmen der erforderlichen Aktionen zur Reduzierung des Risikos durch diese Sicherheitsbedrohung

Mithilfe der folgenden Abschnitte können Sie von den L1TF- und/oder MDS-Sicherheitsanfälligkeiten betroffene Systeme identifizieren sowie die damit verbundenen Risiken verstehen und reduzieren.

Potenzielle Leistungsbeeinträchtigung

In Tests hat Microsoft in Abhängigkeit von der Systemkonfiguration und den erforderlichen Risikominderungen eine gewisse Leistungsbeeinträchtigung durch diese Risikominderungen festgestellt.

Manche Kunden müssen möglicherweise Hyperthreading (wird auch als „simultanes Multithreading“ oder SMT bezeichnet) deaktivieren, um das Risiko durch L1TF und MDS zu beseitigen. Beachten Sie, dass die Deaktivierung von Hyperthreading zu einer Leistungsbeeinträchtigung führen kann. Dies kann Kunden betreffen, die Folgendes verwenden:

-

Hyper-V-Versionen vor Windows Server 2016 oder Windows 10, Version 1607 (Anniversary Update)

-

Features der virtualisierungsbasierten Sicherheit (VBS) wie etwa Credential Guard und Device Guard

-

Software, mit der nicht vertrauenswürdiger Code ausgeführt werden kann (z. B. ein Build-Automatisierungsserver oder eine gemeinsam genutzte IIS-Hostumgebung)

Die Leistungsbeeinträchtigung kann je nach Hardware und den im System ausgeführten Workloads variieren. In der Regel ist Hyperthreading in der Systemkonfiguration aktiviert. Deshalb ist die Leistungsbeeinträchtigung auf den Benutzer oder Administrator begrenzt, der die Aktion zum Deaktivieren von Hyperthreading im System ausführt.

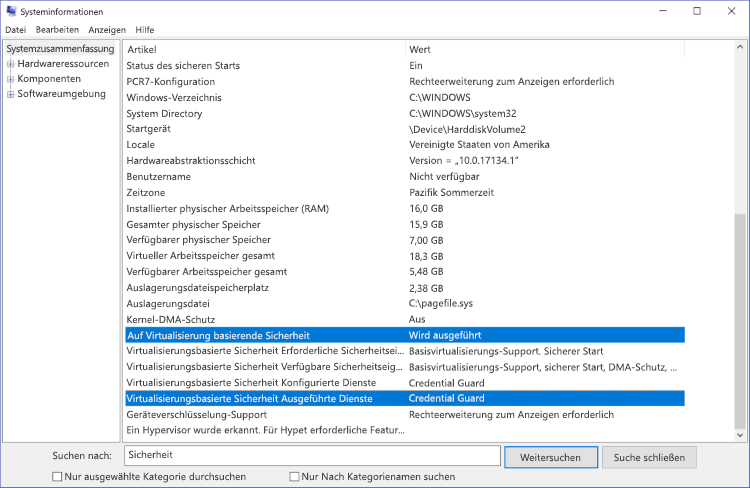

Hinweis:Gehen Sie folgendermaßen vor, um festzustellen, ob Ihr System VBS-geschützte Sicherheitsfeatures verwendet:

-

Geben Sie im Startmenü die Zeichenfolge „MSINFO32“ ein.Hinweis: Das Fenster Systeminformationen wird geöffnet.

-

Geben Sie in das Feld Suchen nach die Zeichenfolge Sicherheit ein.

-

Suchen Sie im rechten Bereich die im Screenshot ausgewählten beiden Zeilen, und vergewissern Sie sich, dass in der Spalte Wert der Eintrag Virtualisierungsbasierte Sicherheit aktiviert ist, und stellen Sie fest, welche virtualisierungsbasierten Sicherheitsdienste ausgeführt werden.

Der Hyper-V-Core-Scheduler reduziert das Risiko der L1TF- und MDS-Angriffsvektoren für virtuelle Hyper-V-Computer und lässt gleichzeitig Hyperthreading aktiviert. Der Core-Scheduler ist ab Windows Server 2016 und Windows 10, Version 1607, verfügbar. Dies bedeutet eine minimale Leistungsbeeinträchtigung für die virtuellen Computer.

Das Risiko der L1TF- oder MDS-Angriffsvektoren für VBS-geschützte Sicherheitsfeatures wird durch den Core-Scheduler nicht reduziert. Weitere Informationen finden Sie in Minderungsmaßnahme C und im folgenden Artikel im Virtualisierungsblog:

Ausführliche Informationen von Intel zur Leistungsbeeinträchtigung finden Sie auf der folgenden Intel-Website:

Identifizieren betroffener Systeme und erforderlicher Risikominderungen

Mithilfe des Flussdiagramms in Abbildung 1 können Sie betroffene Systeme identifizieren und die entsprechenden Maßnahmen bestimmen.

Wichtig: Wenn Sie virtuelle Computer verwenden, müssen Sie das Flussdiagramm für Hyper-V-Hosts und jede betroffene Gast-VM einzeln berücksichtigen und anwenden, da Risikominderungen beide Komponenten betreffen können. Für einen Hyper-V-Host enthält das Flussdiagramm Schutzmaßnahmen zwischen VMs und Hosts. Das Anwenden dieser Risikominderungen nur auf den Hyper-V-Host ist jedoch nicht ausreichend, um Schutz zwischen VMs zu bieten. Für den Schutz zwischen VMs müssen Sie das Flussdiagramm auf jede Windows-VM anwenden. In den meisten Fällen muss deshalb sichergestellt werden, dass die Registrierungsschlüssel in der VM festgelegt sind.

Bei der Navigation im Flussdiagramm werden Sie auf blaue Kreise mit Buchstaben stoßen, die einer Aktion oder einer Reihe von Aktionen zugeordnet sind. Diese Aktionen sind erforderlich, um das Risiko der L1TF-Angriffsvektoren zu minimieren, die für Ihre Systemkonfigurationen spezifisch sind. Jede Aktion, auf die Sie stoßen, muss angewendet werden. Wenn Sie auf eine grüne Linie stoßen, zeigt dies einen direkten Pfad zum Ende an, und es gibt keine zusätzlichen Schritte zur Risikominderung.

In der Legende auf der rechten Seite finden Sie eine kurze Erläuterung der jeweiligen Risikominderung mit Buchstaben. Ausführliche Erläuterungen zu den einzelnen Risikominderungen einschließlich schrittweiser Installations- und Konfigurationsanweisungen finden Sie im Abschnitt „Risikominderungen“.

Risikominderungen

Wichtig: Im folgenden Abschnitt werden Risikominderungen beschrieben, die NUR unter den spezifischen Bedingungen gemäß dem Flussdiagramm in Abbildung 1 des vorherigen Abschnitts angewendet werden sollten. Wenden Sie diese Risikominderungen NICHT an, es sei denn, das Flussdiagramm gibt an, dass die spezifische Risikominderung erforderlich ist.

Zusätzlich zu Software- und Microcodeupdates sind möglicherweise auch manuelle Konfigurationsänderungen erforderlich, um bestimmte Schutzmaßnahmen zu aktivieren. Darüber hinaus empfehlen wir Unternehmenskunden, sich für Sicherheitsbenachrichtigungen per E-Mail zu registrieren, um bei Änderungen des Inhalts benachrichtigt zu werden. (Weitere Informationen finden Sie unter Technische Sicherheitsbenachrichtigungen von Microsoft.)

Risikominderung A

Beziehen und Anwenden der neuesten Windows-Updates

Wenden Sie alle verfügbaren Updates für Windows-Betriebssysteme an, einschließlich der monatlichen Windows-Sicherheitsupdates. Die Tabelle der betroffenen Produkte finden Sie in der Microsoft -Sicherheitsempfehlung | ADV-180018 für L1TF, Sicherheitsempfehlung | ADV-190013 für MDS, Sicherheitsempfehlung | ADV220002- für MMIO und Sicherheitsrisiko | CVE-2019-11135 für die Sicherheitsanfälligkeit im Windows-Kernel bezüglich Veröffentlichung von Informationen.

Risikominderung B

Beziehen und Anwenden der neuesten Microcode- oder Firmwareupdates

Neben der Installation der neuesten Windows-Sicherheitsupdates ist möglicherweise auch ein Prozessor-Microcode- oder Firmwareupdate erforderlich. Es empfiehlt sich, das neueste Microcodeupdate für Ihr Gerät vom Geräte-OEM zu beziehen und anzuwenden. Weitere Informationen zu Microcode- oder Firmwareupdates finden Sie in den folgenden Referenzen:

Hinweis: Wenn Sie geschachtelte Virtualisierung verwenden (einschließlich der Ausführung von Hyper-V-Containern in einer Gast-VM), müssen Sie die neuen Microcode-Optimierungen für die Gast-VM verfügbar machen. Dies kann ein Upgrade der VM-Konfiguration auf Version 8 erfordern. Version 8 enthält standardmäßig die Microcodeoptimierungen. Weitere Informationen und die erforderlichen Schritte finden Sie im folgenden Microsoft Docs-Artikel:

Ausführen von Hyper-V auf einem virtuellen Computer mit geschachtelter Virtualisierung

Risikominderung C

Sollte ich Hyperthreading (HT) deaktivieren?

Die L1TF- und MDS-Sicherheitsanfälligkeiten beinhalten das Risiko, dass die Vertraulichkeit von virtuellen Hyper-V-Computern und die von der virtualisierungsbasierten Sicherheit (VBS) von Microsoft verwalteten geheimen Informationen mittels eines spekulativen ausführungsseitigen Channelangriffs kompromittiert werden. Wenn Hyperthreading (HT) aktiviert ist, sind die Sicherheitsbegrenzungen von Hyper-V und VBS geschwächt.

Der Hyper-V-Core-Scheduler (verfügbar ab Windows Server 2016 und Windows 10, Version 1607) reduziert das Risiko der L1TF- und MDS-Angriffsvektoren für virtuelle Hyper-V-Computer und lässt gleichzeitig Hyperthreading aktiviert. Dies bedeutet eine minimale Leistungsbeeinträchtigung.

Das Risiko der L1TF- oder MDS-Angriffsvektoren für VBS-geschützte Sicherheitsfeatures wird durch den Core-Scheduler nicht reduziert. Die L1TF- und MDS-Sicherheitsanfälligkeiten beinhalten das Risiko, dass die Vertraulichkeit von geheimen VBS-Informationen mittels eines spekulativen ausführungsseitigen Channelangriffs kompromittiert wird. Dadurch würde die Sicherheitsbegrenzung von VBS geschwächt. Trotz dieses erhöhten Risikos bietet VBS dennoch wertvolle Sicherheitsvorteile und reduziert das Risiko einer Reihe von Angriffen bei aktiviertem Hyperthreading (HT). Deshalb sollte VBS auf Systemen mit aktiviertem HT weiterhin verwendet werden. Kunden, die das potenzielle Risiko der L1TF- und MDS-Sicherheitsanfälligkeiten für die Vertraulichkeit von VBS eliminieren möchten, sollten möglicherweise HT deaktivieren, um dieses zusätzliche Risiko zu reduzieren.

Kunden, die das Risiko der L1TF- und MDS-Sicherheitsanfälligkeiten für die Vertraulichkeit von Hyper-V-Versionen vor Windows Server 2016 oder das Risiko für VBS-Sicherheitsfunktionen eliminieren möchten, müssen die Entscheidung gut abwägen und möglicherweise HT deaktivieren, um dieses Risiko zu reduzieren. Im Allgemeinen können Sie sich bei dieser Entscheidung an die folgenden Richtlinien halten:

-

Für Windows 10, Version 1607, und Windows Server 2016 sowie neuere Systeme, bei denen Hyper-V nicht ausgeführt wird und für die VBS-geschützte Sicherheitsfeatures nicht verwendet werden, sollten Kunden HT nicht deaktivieren.

-

Für Windows 10, Version 1607, und Windows Server 2016 sowie neuere Systeme, bei denen Hyper-V mit dem Core-Scheduler ausgeführt wird, aber VBS-geschützte Sicherheitsfeatures nicht verwendet werden, sollten Kunden HT nicht deaktivieren.

-

Für Windows 10, Version 1511, und Windows Server 2012 R2 sowie ältere Systeme, bei denen Hyper-V ausgeführt wird, müssen Kunden die Deaktivierung von HT in Betracht ziehen, um dieses Risiko zu reduzieren.

Die erforderlichen Schritte zum Deaktivieren von HT hängen vom jeweiligen OEM ab. Sie sind jedoch in der Regel Bestandteil des BIOS- oder Firmwaresetups und der Konfigurationstools.

Microsoft ermöglicht nun auch die Deaktivierung der Hyperthreading-Technologie mittels einer Softwareeinstellung, falls es schwierig oder unmöglich ist, HT per BIOS- oder Firmwaresetup und Konfigurationstools zu deaktivieren. Die BIOS- oder Firmwareeinstellung hat Vorrang vor der Softwareeinstellung zum Deaktivieren von HT und diese Einstellung ist standardmäßig deaktiviert (dies bedeutet, dass für HT die BIOS- oder Firmwareeinstellung gilt). Weitere Informationen zu dieser Einstellung und wie Sie HT damit deaktivieren, finden Sie im folgenden Artikel:

4072698 Leitfaden zum Schutz vor spekulativen ausführungsseitigen Channelsicherheitsanfälligkeiten bei Windows-Servern

Es wird empfohlen, HT nach Möglichkeit im BIOS oder per Firmware zu deaktivieren, um wirklich zu garantieren, dass HT deaktiviert ist.

Hinweis: Durch Deaktivieren von Hyperthreading wird die Anzahl der CPU-Kerne reduziert. Dies kann sich auf Features auswirken, die für den reibungslosen Betrieb eine Mindestanzahl von CPU-Kernen erfordern. Beispielsweise Windows Defender Application Guard (WDAG).

Risikominderung D

Aktivieren des Hyper-V-Core-Schedulers und Festlegen der Anzahl des VM-Hardwarethreads pro Kern auf „2“

Hinweis: Diese Risikominderungsschritte gelten nur für Windows Server 2016 und ältere Windows 10-Versionen als Version 1809. Der Core-Scheduler ist unter Windows Server 2019 und Windows 10, Version 1809, standardmäßig aktiviert.

Der Core-Scheduler besteht aus einem zweistufigen Prozess, bei dem Sie zuerst den Scheduler auf dem Hyper-V-Host aktivieren und anschließend jede VM konfigurieren müssen, um sie nutzen zu können, indem Sie für die Anzahl der VM-Hardwarethreads pro Kern den Wert „2“ festlegen.

Der in Windows Server 2016 und Windows 10, Version 1607, eingeführte Hyper-V-Core-Scheduler ist eine neue Alternative zur klassischen Schedulerlogik. Der Core-Scheduler bietet eine geringere Leistungsschwankung für Workloads in VMs, die auf einem Hyper-V-Host mit aktiviertem Hyperthreading (HT) ausgeführt werden

Ausführliche Erläuterungen des Hyper-V-Core-Schedulers und der Schritte zum Aktivieren finden Sie im folgenden Windows IT Pro Center-Artikel:

Grundlegendes zu und Verwenden von Hyper-V-Hypervisor-Schedulertypen

Geben Sie folgenden Befehl ein, um den Hyper-V-Core-Scheduler unter Windows Server 2016 oder Windows 10 zu aktivieren:

bcdedit /set HypervisorSchedulerType core

Als Nächstes entscheiden Sie, ob Sie die Anzahl der Hardware-Threads pro Kern für eine bestimmte VM auf zwei (2) konfigurieren möchten. Wenn Sie der Gast-VM offenlegen, dass die virtuellen Prozessoren hyper-threading-fähig sind, ermöglichen Sie dem Scheduler des Betriebssystems in der VM sowie den Workloads der VM, Hyper-Threading für ihre eigene Arbeitsplanung zu nutzen. Geben Sie hierzu den folgenden PowerShell-Befehl ein, in dem <VMName> der Name des virtuellen Computers ist:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Risikominderung E

Aktivieren von Risikominderungen für die Sicherheitsempfehlungen CVE-2017-5715, CVE-2017-5754 und CVE-2019-11135

Hinweis: Diese Risikominderungen sind unter Windows Server 2019 und Windows-Clientbetriebssystemen standardmäßig aktiviert.

Gehen Sie wie in den folgenden Artikeln beschrieben vor, um Risikominderungen für die Sicherheitsempfehlungen CVE-2017-5715, CVE-2017-5754 und CVE-2019-11135 zu aktivieren:

Hinweis: Diese Risikominderungen beinhalten und aktivieren automatisch die Risikominderung sichere Seitenrahmenbits für den Windows-Kernel sowie für die in CVE-2018-3620 beschriebenen Risikominderungen. Eine ausführliche Erläuterung der Risikominderung „sichere Seitenrahmenbits“ finden Sie im folgenden Security Research & Defense-Blogartikel:

References

Die in diesem Artikel genannten Drittanbieterprodukte stammen von Herstellern, die von Microsoft unabhängig sind. Microsoft gewährt keine implizite oder sonstige Garantie in Bezug auf die Leistung oder Zuverlässigkeit dieser Produkte.

Die Kontaktinformationen zu den in diesem Artikel erwähnten Drittanbietern sollen Ihnen helfen, den benötigten technischen Support zu finden. Diese Kontaktinformationen können ohne vorherige Ankündigung geändert werden. Sie werden von Microsoft ohne jede Gewähr weitergegeben.