Ursprüngliches Veröffentlichungsdatum: 11. Juli 2025

KB-ID: 5064479

Inhalt dieses Artikels:

Einführung

Dieser Artikel bietet eine Übersicht über bevorstehende Änderungen an der NT LAN Manager-Überwachungsfunktionalität (NTLM) in Windows 11, Version 24H2 und Windows Server 2025. Diese Verbesserungen wurden entwickelt, um den Einblick in die NTLM-Authentifizierungsaktivität zu erhöhen, sodass Administratoren die Identität von Benutzern, den Grund für die NTLM-Verwendung und die spezifischen Standorte bestimmen können, an denen NTLM innerhalb einer Umgebung verwendet wird. Die erweiterte Überwachung unterstützt eine verbesserte Sicherheitsüberwachung und die Identifizierung von Legacyauthentifizierungsabhängigkeiten.

Zweck der NTLM-Überwachung von Änderungen

Die NTLM-Authentifizierung ist in verschiedenen Unternehmensszenarien weiterhin vorhanden, häufig aufgrund von Legacyanwendungen und Konfigurationen. Mit der Ankündigung der Veraltetkeit von NTLM und der zukünftigen Deaktivierung (siehe Windows IT-Blog Die Entwicklung von Windows-Authentifizierung) sollen die aktualisierten Überwachungsfeatures Administratoren dabei unterstützen, die NTLM-Nutzung zu identifizieren, Nutzungsmuster zu verstehen und potenzielle Sicherheitsrisiken zu erkennen, einschließlich der Verwendung von NT LAN Manager Version 1 (NTLMv1).

NTLM-Überwachungsprotokolle

Windows 11, Version 24H2 und Windows Server 2025 führen neue NTLM-Überwachungsprotokollierungsfunktionen für Clients, Server und Domänencontroller ein. Jede Komponente generiert Protokolle, die detaillierte Informationen zu NTLM-Authentifizierungsereignissen bereitstellen. Diese Protokolle finden Sie in Ereignisanzeige unter Anwendungs- und Dienstprotokolle > Microsoft > Windows > NTLM > Operational.

Im Vergleich zu vorhandenen NTLM-Überwachungsprotokollen ermöglichen die neuen erweiterten Überwachungsänderungen Administratoren, das Wer, das Warum und das Wo zu beantworten:

-

Benutzer von NTLM, einschließlich Konto und Prozess auf dem Computer.

-

Warum die NTLM-Authentifizierung anstelle moderner Authentifizierungsprotokolle wie Kerberos ausgewählt wurde.

-

Der Ort, an dem die NTLM-Authentifizierung stattfindet, einschließlich des Computernamens und der Computer-IP.

Die erweiterte NTLM-Überwachung enthält auch Informationen zur NTLMv1-Verwendung für Clients und Server sowie zur domänenweiten NTLMv1-Verwendung, die vom Domänencontroller protokolliert wird.

Gruppenrichtlinienverwaltung

Die neuen NTLM-Überwachungsfeatures können über aktualisierte Gruppenrichtlinie Einstellungen konfiguriert werden. Administratoren können diese Richtlinien verwenden, um anzugeben, welche NTLM-Authentifizierungsereignisse überwacht werden, und um das Überwachungsverhalten zwischen Clients, Servern und Domänencontrollern entsprechend ihrer Umgebung zu verwalten.

Standardmäßig sind die Ereignisse aktiviert.

-

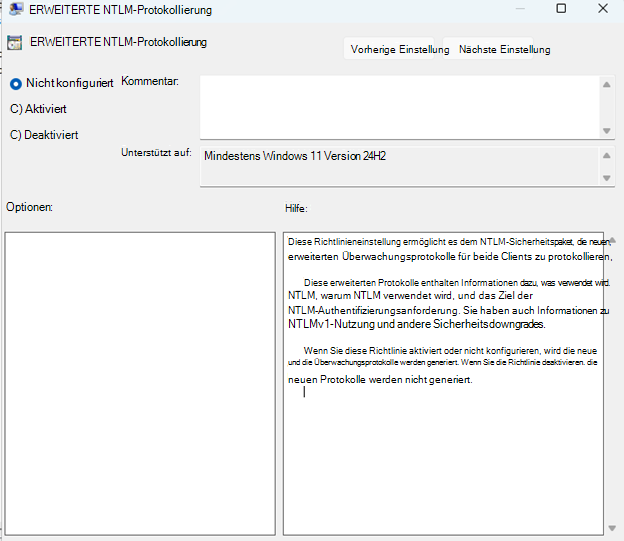

Für die Client- und Serverprotokollierung werden die Ereignisse über die Richtlinie "NTLM Enhanced Logging" unter Administrative Vorlagen > System > NTLM gesteuert.

-

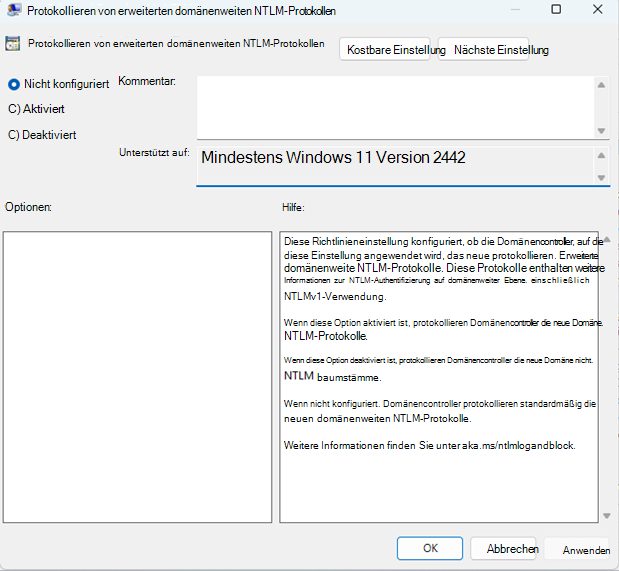

Für die domänenweite Protokollierung auf dem Domänencontroller werden die Ereignisse über die Richtlinie "Erweiterte domänenweite NTLM-Protokolle protokollieren" unter Administrative Vorlagen > System > Netlogon gesteuert.

Überwachungsebenen

Jedes NTLM-Überwachungsprotokoll wird in zwei verschiedene Ereignis-IDs mit den gleichen Informationen aufgeteilt, die sich nur je nach Ereignisebene unterscheiden:

-

Information: Gibt NTLM-Standardereignisse an, z. B. NT LAN Manager Version 2 (NTLMv2)-Authentifizierung, bei denen keine Verringerung der Sicherheit erkannt wird.

-

Warnung: Gibt eine Herabstufung der NTLM-Sicherheit an, z. B. die Verwendung von NTLMv1. Diese Ereignisse heben die unsichere Authentifizierung hervor. Ein Ereignis kann für Instanzen wie die folgenden als "Warnung" gekennzeichnet werden:

-

NTLMv1-Verwendung, die entweder vom Client, Server oder Domänencontroller erkannt wird.

-

Der erweiterte Schutz für die Authentifizierung ist als nicht unterstützt oder unsicher gekennzeichnet (weitere Informationen finden Sie unter KB5021989: Erweiterter Schutz für die Authentifizierung).

-

Bestimmte NTLM-Sicherheitsfeatures, z. B. die Message Integrity Check (MIC), werden nicht verwendet.

-

Clientprotokolle

Neue Überwachungsprotokolle zeichnen ausgehende NTLM-Authentifizierungsversuche auf. Diese Protokolle enthalten Details zu den Anwendungen oder Diensten, die NTLM-Verbindungen initiieren, sowie relevante Metadaten für jede Authentifizierungsanforderung.

Die Clientprotokollierung verfügt über das eindeutige Feld Nutzungs-ID/Grund, in dem hervorgehoben wird, warum die NTLM-Authentifizierung verwendet wurde.

|

ID |

Beschreibung |

|

0 |

Unbekannter Grund. |

|

1 |

NTLM wurde direkt von der aufrufenden Anwendung aufgerufen. |

|

2 |

Authentifizieren eines lokalen Kontos. |

|

3 |

RESERVIERT, derzeit nicht verwendet. |

|

4 |

Authentifizieren eines Cloudkontos. |

|

5 |

Der Zielname fehlte oder war leer. |

|

6 |

Der Zielname konnte nicht von Kerberos oder anderen Protokollen aufgelöst werden. |

|

7 |

Der Zielname enthält eine IP-Adresse. |

|

8 |

Es wurde festgestellt, dass der Zielname in Active Directory dupliziert wurde. |

|

9 |

Mit einem Domänencontroller konnte keine Sichtverbindung eingerichtet werden. |

|

10 |

NTLM wurde über eine Loopbackschnittstelle aufgerufen. |

|

11 |

NTLM wurde mit einer NULL-Sitzung aufgerufen. |

|

Ereignisprotokoll |

Microsoft-Windows-NTLM/Operational |

|

Ereignis-ID |

4020 (Informationen), 4021 (Warnung) |

|

Ereignisquelle |

NTLM |

|

Ereignistext |

Dieser Computer hat versucht, sich über NTLM bei einer Remoteressource zu authentifizieren. Prozessinformationen: Prozessname: <Name> Prozess-PID: <PID-> Clientinformationen: Benutzername: <> Domäne: <> Hostname: <Hostname> Sign-On Typ: <single Sign-On / Bereitgestellte Creds> Zielinformation: Zielcomputer: <Computername> Zieldomäne: <Computerdomäne> Zielressource: <Service Principal Name (SPN)> Ziel-IP: <IP-Adresse> Zielnetzwerkname: <Netzwerkname> NTLM-Verwendung: Grund-ID: <Nutzungs-ID> Ursache: <verwendungsgrund> NTLM-Sicherheit: Ausgehandelte Flags: <Flags> NTLM-Version: <NTLMv2/ NTLMv1> Sitzungsschlüsselstatus: < vorhanden/fehlende> Kanalbindung: < unterstützt/nicht unterstützt> Dienstbindung: <Dienstprinzipalname (Service Principal Name, SPN)> MIC-Status: < Protected/Unprotected> AvFlags: <NTLM-Flags> AvFlags String: <NTLM Flag String> Weitere Informationen finden Sie unter aka.ms/ntlmlogandblock. |

Serverprotokolle

Neue Überwachungsprotokolle zeichnen eingehende NTLM-Authentifizierungsversuche auf. Diese Protokolle enthalten ähnliche Details zur NTLM-Authentifizierung wie die Clientprotokolle und melden, ob die NTLM-Authentifizierung erfolgreich war.

|

Ereignisprotokoll |

Microsoft-Windows-NTLM/Operational |

|

Ereignis-ID |

4022 (Informationen), 4023 (Warnung) |

|

Ereignisquelle |

NTLM |

|

Ereignistext |

Ein Remoteclient verwendet NTLM für die Authentifizierung bei dieser Arbeitsstation. Prozessinformationen: Prozessname: <Name> Prozess-PID: <PID-> Remoteclientinformationen: Benutzername: <client username> Domäne: <client domain> Clientcomputer: <client machine name> Client-IP: <Client-IP-> Clientnetzwerkname: <Clientnetzwerkname> NTLM-Sicherheit: Ausgehandelte Flags: <Flags> NTLM-Version: <NTLMv2/ NTLMv1> Sitzungsschlüsselstatus: < vorhanden/fehlende> Kanalbindung: < unterstützt/nicht unterstützt> Dienstbindung: <Dienstprinzipalname (Service Principal Name, SPN)> MIC-Status: < Protected/Unprotected> AvFlags: <NTLM-Flags> AvFlags String: <NTLM Flag String> Status: <Statuscode> Statusmeldung: <Statuszeichenfolge> Weitere Informationen finden Sie unter aka.ms/ntlmlogandblock |

Domänencontrollerprotokolle

Domänencontroller profitieren von der verbesserten NTLM-Überwachung mit neuen Protokollen, die sowohl erfolgreiche als auch nicht erfolgreiche NTLM-Authentifizierungsversuche für die gesamte Domäne erfassen. Diese Protokolle unterstützen die Identifizierung der domänenübergreifenden NTLM-Nutzung und warnen Administratoren auf potenzielle Downgrades bei der Authentifizierungssicherheit, z. B. die NTLMv1-Authentifizierung.

Je nach den folgenden Szenarien werden verschiedene Domänencontrollerprotokolle erstellt:

Wenn sowohl das Clientkonto als auch der Servercomputer derselben Domäne angehören, wird ein Protokoll ähnlich dem folgenden erstellt:

|

Ereignisprotokoll |

Microsoft-Windows-NTLM/Operational |

|

Ereignis-ID |

4032 (Information), 4033 (Warnung) |

|

Ereignisquelle |

Security-Netlogon |

|

Ereignistext |

Der DC-<DC-Name> eine weitergeleitete NTLM-Authentifizierungsanforderung aus dieser Domäne verarbeitet. Clientinformationen: Clientname: <Benutzername> Clientdomäne: <Domain> Clientcomputer: <Clientarbeitsstation> Serverinformationen: Servername: <Servercomputername> Serverdomäne: <Server domain> Server-IP: <Server-IP-> Serverbetriebssystem: <Server Operating System> NTLM-Sicherheit: Ausgehandelte Flags: <Flags> NTLM-Version: <NTLMv2/ NTLMv1> Sitzungsschlüsselstatus: < vorhanden/fehlende> Kanalbindung: < unterstützt/nicht unterstützt> Dienstbindung: <Dienstprinzipalname (Service Principal Name, SPN)> MIC-Status: < Protected/Unprotected> AvFlags: <NTLM-Flags> AvFlags String: <NTLM Flag String> Status: <Statuscode> Statusmeldung: <Statuszeichenfolge> Weitere Informationen finden Sie unter aka.ms/ntlmlogandblock |

Wenn das Clientkonto und der Server verschiedenen Domänen angehören, verfügt der Domänencontroller über unterschiedliche Protokolle, je nachdem, ob der Domänencontroller zu der Domäne gehört, in der sich der Client befindet (die Authentifizierung initiiert) oder wo sich der Server befindet (die Authentifizierung akzeptiert):

Wenn der Server zu derselben Domäne gehört wie der Domänencontroller, der die Authentifizierung verarbeitet, wird ein Protokoll ähnlich dem Protokoll "Gleiche Domäne" erstellt.

Wenn das Clientkonto zu derselben Domäne gehört wie der Domänencontroller, der die Authentifizierung verarbeitet, wird ein Protokoll ähnlich dem folgenden erstellt:

|

Ereignisprotokoll |

Microsoft-Windows-NTLM/Operational |

|

Ereignis-ID |

4030 (Information), 4031 (Warnung) |

|

Ereignisquelle |

Security-Netlogon |

|

Ereignistext |

Der DC-<DC-Name> eine weitergeleitete NTLM-Authentifizierungsanforderung aus dieser Domäne verarbeitet. Clientinformationen: Clientname: <Benutzername> Clientdomäne: <Domain> Clientcomputer: <Clientarbeitsstation> Serverinformationen: Servername: <Servercomputername> Serverdomäne: <Server domain> Weitergeleitet von: Typ des sicheren Kanals: <Netlogon Secure Channel Info> Farside Name: <Domänenübergreifender DC-Computername > Farside Domain: <Cross-Domain Name> Farside IP: <Domänenübergreifende DC-IP-> NTLM-Sicherheit: Ausgehandelte Flags: <Flags> NTLM-Version: <NTLMv2/ NTLMv1> Sitzungsschlüsselstatus: < vorhanden/fehlende> Kanalbindung: < unterstützt/nicht unterstützt> Dienstbindung: <Dienstprinzipalname (Service Principal Name, SPN)> MIC-Status: < Protected/Unprotected> AvFlags: <NTLM-Flags> AvFlags String: <NTLM Flag String> Status: <Statuscode> Weitere Informationen finden Sie unter aka.ms/ntlmlogandblock |

Beziehung zwischen neuen und vorhandenen NTLM-Ereignissen

Die neuen NTLM-Ereignisse sind eine Verbesserung gegenüber den vorhandenen NTLM-Protokollen, z. B . Netzwerksicherheit: NtLM-Überwachung der NTLM-Authentifizierung in dieser Domäne einschränken. Die erweiterten NTLM-Überwachungsänderungen wirken sich nicht auf die aktuellen NTLM-Protokolle aus. Wenn die aktuellen NTLM-Überwachungsprotokolle aktiviert sind, werden sie weiterhin protokolliert.

Bereitstellungsinformationen

In Übereinstimmung mit dem Von Microsoft gesteuerten Featurerollout (CFR) werden die Änderungen zunächst schrittweise auf Windows 11, Version 24H2-Computer, gefolgt von Windows Server 2025-Computern einschließlich Domänencontrollern eingeführt.

Bei einem schrittweisen Rollout wird ein Releaseupdate über einen bestimmten Zeitraum verteilt und nicht alle gleichzeitig. Dies bedeutet, dass Benutzer die Updates zu unterschiedlichen Zeiten erhalten und möglicherweise nicht sofort für alle Benutzer verfügbar sind.