Zusammenfassung

Möglicherweise bemerken Sie eine sehr große Anzahl von Blockereignissen, die im Microsoft Defender Advanced Threat Protection-Portal (MDATP) gesammelt werden. Diese Ereignisse werden von der Codeintegritäts-Engine (CI) generiert und können anhand ihres ExploitGuardNonMicrosoftSignedBlocked ActionType identifiziert werden.

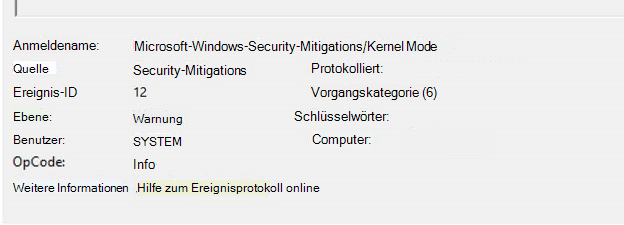

Ereignis im Endpunktereignisprotokoll

|

ActionType |

Anbieter/Quelle |

Ereigniskennung |

Beschreibung |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Codeintegritätsschutzblock |

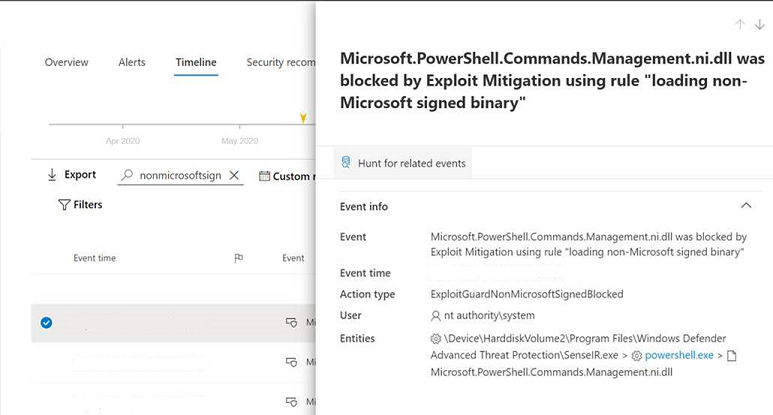

Ereignis im Zeitleiste

Der Prozess "\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" (PID 8780) wurde am Laden der nicht von Microsoft signierten Binärdatei "\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll" blockiert.

Weitere Informationen

Die CI-Engine stellt sicher, dass nur vertrauenswürdige Dateien auf einem Gerät ausgeführt werden dürfen. Wenn CI aktiviert ist und auf eine nicht vertrauenswürdige Datei stößt, wird ein Blockereignis generiert. Im Überwachungsmodus darf die Datei weiterhin ausgeführt werden, während im Modus Erzwingen die Ausführung der Datei verhindert wird.

CI kann auf verschiedene Weise aktiviert werden, z. B. wenn Sie eine WDAC-Richtlinie (Windows Defender Application Control) bereitstellen. In dieser Situation aktiviert MDATP jedoch CI auf dem Back-End, das Ereignisse auslöst, wenn nicht signierte NI-Dateien (Native Image) von Microsoft angezeigt werden.

Das Signieren einer Datei soll die Echtheit dieser Dateien überprüfen. CI kann anhand ihrer Signatur überprüfen, ob eine Datei unverändert ist und von einer vertrauenswürdigen Autorität stammt. Die meisten Dateien, die von Microsoft stammen, sind signiert. Einige Dateien können jedoch aus verschiedenen Gründen nicht signiert werden. Ni-Binärdateien (kompiliert aus .NET Framework Code) werden beispielsweise im Allgemeinen signiert, wenn sie in einem Release enthalten sind. Sie werden jedoch in der Regel auf einem Gerät neu generiert und können nicht signiert werden. Unabhängig davon haben viele Anwendungen nur ihre CAB- oder MSI-Datei signiert, um ihre Authentizität bei der Installation zu überprüfen. Wenn sie ausgeführt werden, erstellen sie zusätzliche Dateien, die nicht signiert sind.

Schadensbegrenzung

Es wird nicht empfohlen, diese Ereignisse zu ignorieren, da sie auf echte Sicherheitsprobleme hinweisen können. Beispielsweise könnte ein böswilliger Angreifer versuchen, eine unsignierte Binärdatei unter dem Deckmantel von Microsoft zu laden.

Diese Ereignisse können jedoch nach Abfrage herausgefiltert werden, wenn Sie versuchen, andere Ereignisse in der erweiterten Suche zu analysieren, indem Sie Ereignisse ausschließen, die den ExploitGuardNonMicrosoftSignedBlocked ActionType aufweisen.

Diese Abfrage zeigt Ihnen alle Ereignisse im Zusammenhang mit dieser speziellen Übererkennung an:

DeviceEvents | wobei ActionType == "ExploitGuardNonMicrosoftSignedBlocked" und InitiatingProcessFileName == "powershell.exe" und FileName endet mit "ni.dll" | where Timestamp > ago(7d)

Wenn Sie dieses Ereignis ausschließen möchten, müssen Sie die Abfrage umkehren. Dies würde alle ExploitGuard-Ereignisse (einschließlich EP) mit Ausnahme der folgenden anzeigen:

DeviceEvents | wobei ActionType mit "ExploitGuard" beginnt | where ActionType != "ExploitGuardNonMicrosoftSignedBlocked" oder (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName != "powershell.exe") oder (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName == "powershell.exe" and FileName !endswith "ni.dll") | where Timestamp > ago(7d)

Wenn Sie .NET Framework 4.5 oder höher verwenden, haben Sie außerdem die Möglichkeit, NI-Dateien neu zu generieren, um viele der überflüssigen Ereignisse aufzulösen. Löschen Sie dazu alle NI-Dateien im Verzeichnis NativeImages , und führen Sie dann den Befehl ngen update aus, um sie erneut zu generieren.