Zusammenfassung

Wichtig

Änderungen, die in diesem Dokument beschriebenen müssen in einer Umgebung implementiert werden, bevor die Änderung in einer produktiven Umgebung bereitstellen.Zertifikate müssen auf jedem Domänencontroller, die enthält oder enthalten möglicherweise die PDC-Emulatorfunktion FSMO. Diese Änderung sollte IT-Gruppen, sicher korrekt Tests und Implementierung von LDAP SSL in dieser Umgebung erläutert.Tritt ein Problem in der Produktion, Self-Service-Kennwort zurücksetzen nicht mehr funktioniert nach Durchführung dieser Änderung, deaktivieren Sie die neue Funktionalität in der Registrierung der ursprünglichen SSPR Funktionen FIM wieder.

Kennwort zurücksetzen

Kennwortrücksetzdiskette in Active Directory ist von Helpdesk-Mitarbeiter oder Benutzer Administratoren historisch Proxy durchgeführt. In diesem Szenario ist es wichtig, die Proxy aus der Endbenutzer Kennwortchronik Sicherheit zu puffern.Mit der Veröffentlichung von Microsoft Forefront Identity Manager (FIM) 2010 bietet Microsoft eine Anwendung, die Endbenutzer ihre Kennwörter ohne Helpdesk zurücksetzen kann. In diesem Szenario ist es wichtig, alle Kennwortrichtlinien durchsetzen, damit Benutzer keine Passwort Self-Service-Funktionen in FIM verwenden Firmenrichtlinien umgehen.Bis diese Änderung alle Windows-APIs zum Zurücksetzen von Kennwörtern in der Domäne keine Kennwortrichtlinien für alle Domänen erzwungen. Dieses Dokument beschreibt das Installieren und Konfigurieren von Self-Service-Passwort FIM 2010 alle in der Domäne konfiguriert Kennwortrichtlinien durchsetzen.

Kennwort-Operationen in Active Directory Management Agent FIM 2010

Seit MIIS 2003 verwendet Active Directory Management Agent Kerberos-APIs für Kennwort und Kennwort zurücksetzen. In diesem Dokument beschriebene Änderung wird eine neue Möglichkeit zum Zurücksetzen von Kennwörtern auf Active Directory Management Agent hinzugefügt. Sie können LDAP-APIs über LDAP SSL-Verbindung verwenden.

Übersicht über Schritte zur Durchsetzung von Kennwortrichtlinien in FIM SSPR aktivieren

-

Installieren Sie das Hotfix-Update für Windows Server 2008 R2 oder Windows Server 2008 auf dem Domänencontroller mit der PDC-Emulation.

-

Installieren der folgenden Forefront Identity Manager (FIM) 2010 für FIM-Serverkomponenten:

-

FIM-Synchronisierungsdienst aktualisieren

-

Die Aktualisierung der FIM Portal und Service

-

-

Konfigurieren Sie für LDAP über SSL-Verbindungen FIM-Synchronisierungsdienst und Besitzer der PDC-Emulator. Können Sie Self-Service-Kennwort zurücksetzen aller Domänen Kennwortrichtlinien durchsetzen, die den Registrierungswert ADMAEnforcePasswordPolicy verwenden.

Weitere Informationen

Datei und Installationsinformationen

Komponenten für Windows Active Directory und Forefront Identity Manager müssen installiert sein, um diese neue Funktionalität zu aktivieren.

|

Komponente |

Titel des Artikels |

Hotfix-Download-URL |

|

Windows Server 2008 R2; |

"Kennwortverlauf erzwingen" und "Minimales Kennwortalter" Gruppenrichtlinien funktionieren nicht beim Zurücksetzen des Kennworts für Windows Server 2008 R2-basierten oder Windows Server 2008-basierten computer |

http://support.microsoft.com/hotfix/kbhotfix.aspx?kbnum=2386717 |

|

Windows Server 2008 |

"Kennwortverlauf erzwingen" und "Minimales Kennwortalter" Gruppenrichtlinien funktionieren nicht beim Zurücksetzen des Kennworts für Windows Server 2008 R2-basierten oder Windows Server 2008-basierten computer |

http://support.microsoft.com/hotfix/kbhotfix.aspx?kbnum=2386717 |

|

Forefront Identity Manager 2010 |

Hotfixpaket Build 4.0.3561.2 für Microsoft Forefront Identity Manager (FIM) 2010 |

http://support.microsoft.com/hotfix/KBHotfix.aspx?kbnum=2417774 |

Installation Instructionsf

Domain Controller – Übersicht

Voraussetzungen

-

Sie müssen einen Windows Server 2008 R2 oder Windows Server 2008-basierten Domänencontroller.

-

Sie müssen die PDC-Emulatorfunktion in der Domäne verfügen.

-

FIM greift den PDC-Emulator für alle-Operationen Passwort.

-

Jeder Domäne Benutzer ihre Kennwörter über FIM zurücksetzen mit muss der Domänencontroller mit der PDC-Emulator mit diesem Hotfix-Build aktualisiert.

-

-

Lightweight Directory Access Protocol (LDAP) müssen Sie über SSL-Kommunikation zwischen FIM-Synchronisierungsdienst und dem Domänencontroller installiert.

Installation des Hotfix Updates für Windows

Wenn Sie die entsprechende ausführbare Datei dokumentiert in der folgenden Tabelle auf dem Domänencontroller ausführen, verwenden Sie Option als Administrator ausführen.

|

Dateiname |

Plattform |

|

Windows6.1-KB2386717-ia64.msu |

ia64 |

|

Windows6.1-KB2386717-x64.msu |

x64 |

|

Windows6.1-KB2386717-x86.msu |

x86 |

|

Windows6.0-KB2386717-x64.msu |

x64 |

|

Windows6.0-KB2386717-x86.msu |

x86 |

Um sicherzustellen, dass der Hotfix installiert ist, wie erwartet, LDP.exe lässt sich das neue LDAP-Steuerelement überprüfen, die mit dem Hotfix installiert ist. LDAP-Informationen im "SupportedControl"-Attribut im RootDSE usw.

Neues Steuerelement OID: "1.2.840.113556.1.4.2066"Weitere Informationen zum Überprüfen der RootDSE für dieses neue Steuerelement mit ldp.exe finden Sie unter Anhang 4.

FIM 2010 Server-Komponenten

Downloaden Sie und installieren Sie die Serverkomponenten von FIM 2010:

Konfigurationsschritte

LDAP über SSL-Verbindungen

Die Mindestanforderungen für eine LDAP-Verbindung über SSL zu einem Domänencontroller herstellen:

-

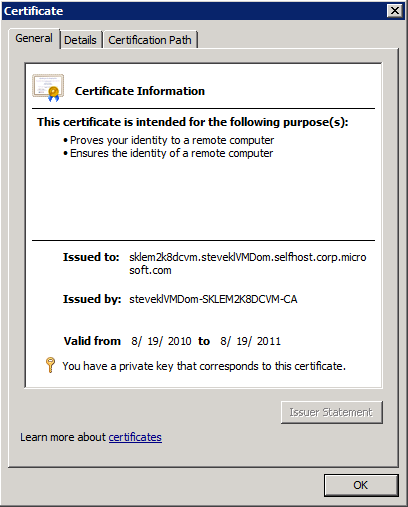

Der Domänencontroller muss ein Zertifikat basierend auf der Zertifikatvorlage Domänencontroller.Hinweis Anlage 1 enthält Informationen in einem einfachen Szenario ausgeführt.

-

Der FIM Service-Server muss der Zertifizierungsstelle vertrauen, die das Zertifikat an den Domänencontroller.Hinweis Informationen zu dieser ist in Anlage 1 dieses Dokuments.

Durchsetzung von Kennwortrichtlinien FIM 2010 aktivieren

Aktivieren Kennwort Geschichte Durchsetzung FIM 2010 wurde mit einer Einstellung in der Registrierung. Dies muss für jeden Active Directory Management Agent konfiguriert werden, auf dem wir die Durchsetzung von Kennwortrichtlinien aktivieren möchten.Wichtig Standardmäßig ist diese Einstellung für alle Active Directory Management Agents deaktiviert.Hinweis Im folgenden Beispiel Registrierungsschlüssel < Ma Name > durch den Namen der ADMA konfiguriert werden ausgetauscht werden.Registrierungsschlüssel: SYSTEM\CurrentControlSet\Services\FIMSynchronizationService\Parameters\PerMAInstance\ < Ma Name >Wert: Legen Sie ADMAEnforcePasswordPolicy = 1 Kennwortchronik erzwingen. Alle anderen Werte werden als neue Funktionalität deaktivieren interpretiert.

Testen und Problembehandlung

Die Anhänge am Ende dieses Dokuments Informationen zusätzliche, die eine einfache Umgebung konfigurieren. Es gibt auch Links zur Problembehandlung von LDAP über SSL-Verbindungen.

Anhang 1: Einrichten einer einfachen Test-Konfiguration

Hinweis Die Schritte in diesem Anhang sollen nicht in der Produktion verwendet werden. Planung und Bereitstellung von Zertifikaten in der Produktion müssen für die gesamte Sicherheitsinfrastruktur des Netzwerks sorgfältig überlegt werden.Aktivieren Sie LDAP SSL in einer Umgebung, die Active Directory-Zertifikatdienste verwendet zum Domänencontroller das Server-Zertifikat ausstellen.

Installieren von Active Directory-Zertifikatdienste

-

Öffnen Sie Server-Manager.

-

Wählen Sie Rollen, und klicken Sie im mittleren Bereich Rollen hinzufügen .

-

Wählen Sie im Fenster Serverrollen auswählenActive Directory-Zertifikatdiensteund klicken Sie dann auf Weiter.

-

Wählen Sie in der Dienstliste Rolle Zertifizierungsstelle und Certification Authority benötigen , und klicken nächsten.

-

Im Fenster Setup-Typ gebenUnternehmen die Option und dann auf Weiter.

-

Im Zertifizierungsstellentyp angeben die Option Stammzertifizierungsstelle , und klicken Sie auf Weiter.

Konfigurieren die Zertifikatvorlage des Domänencontrollers zum Aktivieren der Registrierung

-

Überprüfen Sie Domänencontroller Zertifikat Vorlage Sicherheitseigenschaften haben Domänencontroller die Berechtigung Registrieren .

-

Im Server-Manager erweitern Sie die Active Directory-Zertifikatdienste -Rolle.

-

Klicken Sie auf Zertifikatvorlagen.

-

In der Liste der Zertifikatvorlagen, die Eigenschaften der Zertifikatvorlage Domänencontroller anzeigen.

-

Klicken Sie auf die Registerkarte Sicherheit .

-

Klicken Sie auf die Sicherheitsidentität Domänencontroller .

-

Erteilt die Berechtigung Registrieren zu bestätigen.

-

-

Stellen Sie sicher, dass die Domänencontroller-Zertifikatvorlage der Zertifizierungsstelle veröffentlicht wird.

-

Erweitern Sie in der Active Directory-Zertifikatdienste Zertifizierungsstelle Struktur mit dem gleichen Namen wie die Zertifizierungsstelle auf Setup.

-

Klicken Sie unter Struktur Zertifizierungsstelle auf den Container Zertifikatvorlagen

-

Überprüfen Sie im rechten Bereich, um sicherzustellen, dass die Domänencontroller -Zertifikatvorlage aufgeführt ist.

-

Wenn die Domänencontroller -Zertifikatvorlage nicht aufgeführt ist, gehen Sie folgendermaßen vor:

-

Sie können nun ein neues Zertifikat für den Domänencontroller basierend auf der Zertifikatvorlage Domänencontroller.

Anfordern eines Zertifikats für den Domänencontroller

Auf dem Domänencontroller

Klicken Sie auf das Kontrollkästchen neben "Domänencontroller", und klicken Sie dann auf die Schaltfläche "Registrieren"

Vertrauenswürdige Stammzertifizierungsstelle auf dem Computer FIM synchronisieren

Auf dem Computer der Zertifizierungsstelle

Auf dem Computer FIM-Synchronisierungsdienst

Sie können nun das LDAP über SSL-Verbindung zwischen dem Synchronisierungsdienst FIM-Server und Domänencontroller PDC-Emulator testen.

LDAP prüfen über SSL-Verbindung zum PDC

Installieren Sie die Verwaltungstools Remote-Domäne

-

Mit der Option als Administrator ausführen öffnen Sie cmd.exe aufgefordert

-

Geben Sie den folgenden Befehl ein und drücken Sie die EINGABETASTE.Hinweis Möglicherweise ist ein Neustart erforderlich.ServerManagerCmd – Installieren von Rsat-hinzugefügtLDP.exe ist jetzt verfügbar

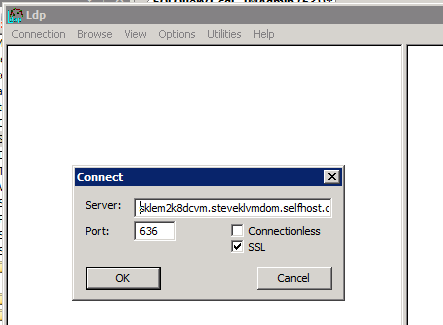

Mithilfe von Ldp.exe LDAP über SSL-Verbindung testen

-

Starten Sie Ldp.exe.

-

Klicken Sie im Menü Datei auf Verbinden.

-

Geben Sie die DnsHostName (FQDN) des Domänencontrollers, der die PDC-Emulatorfunktion besitzt.

-

Ändern Sie die Anschlussnummer in 636.

-

Klicken Sie auf SSL aktivieren.

-

Klicken Sie auf OK.

Im rechten Bereich des ldp.exe soll es RootDSE-Informationen für die Verbindung.Wenn Sie bemerken, dass die Verbindung nicht, verwenden Sie folgenden KB-Artikel beheben:938703 Behandlung von LDAP über SSL-Verbindungsproblemen

Testen der LDAP SSL-Verbindung mithilfe von Ldp.exe

Ergebnistext im Ergebnisfenster LDP:

Ausgabe im rechten Bereich LDP.exe nach dem Herstellen der Verbindung

DC-Zertifikat für den Vergleich

Anlage 2: Häufig gestellte Fragen

Frage Funktioniert dies, wenn ich Windows Server 2008 R2 Domänencontroller als PDC-Emulator in einer Windows Server 2003 oder Windows Server 2008-Domäne installieren? Antwort Ja. Diese Funktionalität wird durch eine LDAP-Steuerelement aktiviert, die auf dem PDC-Emulator. Solange das Steuerelement auf dem PDC-Emulator ist, funktioniert dies wie erwartet.Frage Wenn Installation dieses Updates auf einer vorhandenen Bereitstellung FIM bricht es die aktuelle Konfiguration von Self-Service-Kennwort zurücksetzen?Antwort Nein Standardmäßig ist diese neue Funktionalität im Active Directory Management Agent deaktiviert. Die folgenden Registrierungsinformationen wird verwendet, um die neue Funktionalität zu aktivieren.RegistrierungsschlüsselSYSTEM\CurrentControlSet\Services\FIMSynchronizationService\Parameters\PerMAInstance\ < Ma Name >

|

Name des Registrierungswerts |

Werte |

Klasse |

Erstellt von |

Erklären |

|

ADMAEnforcePasswordPolicy |

DWORD |

HKLM |

Admin |

1 = Wahr, ist alles falschWenn dieser Wert auf "1" verursachen AD MA Kennwortchronik überprüfen, bevor sie ein Kennwort zurücksetzen des Kennworts zurückgesetzt.HinweisDiese Einstellung wird nur auf FIM Build-Version 4.0.3561.2 und höher unterstützt.HinweisDies wird nur unterstützt, ist der Domänencontroller wie folgt:· Windows Server 2008 R2 mit KB2386717· Windows Server 2008 R2 SP1· WindowsServer 2008 mit KB2386717 |

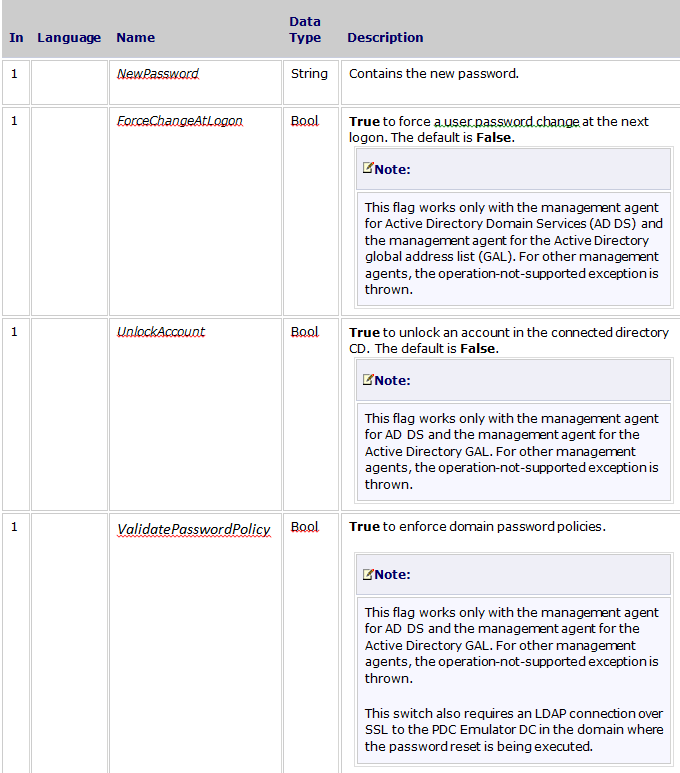

Frage Was ist der WMI-MIIS_CSObject.SetPassword Methode zum Aktivieren dieser Funktionalität?Antwortstring SetPassword( [in] string NewPassword, [in] bool ForceChangeAtLogon, [in] bool UnlockAccount [in] bool ValidatePasswordPolicy);

Parameter

Anhang 3: Zusätzliche Ressourcen

Aktuelle Dokumentation für LDAP über SSL-Konfiguration und Problembehandlung

Weitere Informationen zum Aktivieren von LDAP über SSL mit einer Drittanbieter-Zertifizierungsstelle klicken Sie auf die folgenden Artikelnummer der Microsoft Knowledge Base:321051 Aktivieren von LDAP über SSL mit einer Drittanbieter-ZertifizierungsstelleWeitere Informationen zur Behandlung von LDAP über SSL-Verbindungsproblemen, klicken Sie auf der folgenden Artikelnummer der Microsoft Knowledge Base:938703 Behandlung von LDAP über SSL-VerbindungsproblemenWeitere Informationen zu Windows LDAP über SSL-Anforderungen finden Sie auf folgender Microsoft-Website:

Anlage 4: Überprüfung auf neue LDAP-Steuerelement mithilfe von LDP.exe

-

Starten Sie Ldp.exe.

-

Klicken Sie im Menü Datei auf Verbinden.

-

Geben Sie die DnsHostName (FQDN) des Domänencontrollers, der die PDC-Emulatorfunktion besitzt.

-

Klicken Sie auf OK.

-

Überprüfen Sie im rechten Bereich für das Attribut "SupportedControls".

-

Überprüfen Sie die Werte für die Objekt-ID SupportedControls: "1.2.840.113556.1.4.2066".

Im rechten Bereich des ldp.exe soll es RootDSE-Informationen für die Verbindung.

Referenzen

Um weitere Informationen zur Terminologie für Softwareupdates zu erhalten, klicken Sie auf die folgende Artikelnummer, um den Artikel der Microsoft Knowledge Base anzuzeigen:

824684 Erläuterung von der standardmäßigen Standardbegriffen bei Microsoft Softwareupdates