Zusammenfassung

Administratoren von Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) können nun zentral Hyper-V-Port-Zugriffssteuerungslisten (ACLs) in VMM erstellen und verwalten.

Weitere Informationen

Weitere Informationen zum Updaterollup 8 für System Center 2012 R2 Virtual Machine Manager erhalten Sie, indem Sie auf die folgende Artikelnummer klicken, um den Artikel in der Microsoft Knowledge Base anzuzeigen:

3096389 Updaterollup 8 für System Center 2012 R2 Virtual Machine Manager

Glossar

Wir haben das Virtual Machine Manager-Objektmodell verbessert, indem wir die folgenden neuen Konzepte im Netzwerkverwaltungsbereich hinzufügen.

-

Portzugriffssteuerungsliste (Port-ACL)Ein Objekt, das verschiedenen VMM-Netzwerkgrundtypen zur Beschreibung der Netzwerksicherheit zugeordnet ist. Die Port-ACL dient als Sammlung von Zugriffssteuerungseinträgen oder ACL-Regeln. Eine ACL kann an eine beliebige Zahl (null oder mehr) von VMM-Netzwerkgrundtypen angefügt werden, z. B. ein VM-Netzwerk, ein VM-Subnetz, ein virtueller Netzwerkadapter oder der VMM-Verwaltungsserver selbst. Eine ACL kann eine beliebige Zahl (null oder mehr) von ACL-Regeln enthalten. Für jeden kompatiblen VMM-Netzwerkgrundtyp (VM-Netzwerk, VM-Subnetz, virtueller Netzwerkadapter oder VMM-Verwaltungsserver) kann entweder ein Port-ACL angefügt sein oder keiner.

-

Portzugriffssteuerungseintrag oder ACL-RegelEin Objekt, das die Filterrichtlinie beschreibt. Mehrere ACL-Regeln können in derselben Port-ACL vorhanden sein und basierend auf ihrer Priorität angewendet werden. Jede ACL-Regel entspricht genau einem Port-ACL.

-

Globales Einstellungen Ein virtuelles Konzept, das eine Port-ACL beschreibt, die auf alle virtuellen VM-Netzwerkadapter in der Infrastruktur angewendet wird. Es gibt keinen separaten Objekttyp für globale Einstellungen. Stattdessen wird die globale Einstellungen Port-ACL an den VMM-Verwaltungsserver selbst angefügt. Das VMM-Verwaltungsserverobjekt kann entweder eine Port-ACL oder keines aufweisen.

Informationen zu Objekten im Netzwerkverwaltungsbereich, die zuvor verfügbar waren, finden Sie unter Virtual Machine Manager Grundlagen von Netzwerkobjekten.

Was kann ich mit diesem Feature tun?

Mithilfe der PowerShell-Schnittstelle in VMM können Sie jetzt die folgenden Aktionen ausführen:

-

Definieren Sie Port-ACLs und deren ACL-Regeln.

-

Die Regeln werden auf virtuelle Switchports auf Hyper-V-Servern als "erweiterte Port-ACLs" (VMNetworkAdapterExtendedAcl) in Hyper-V-Terminologie angewendet. Dies bedeutet, dass sie nur auf Windows Server 2012 R2- (und Hyper-V Server 2012 R2)-Hostserver angewendet werden können.

-

VMM erstellt keine "legacy"-Hyper-V-Port-ACLs (VMNetworkAdapterAcl). Daher können Sie keine Port-ACLs auf Windows Server 2012 (oder Hyper-V Server 2012)-Hostserver mithilfe von VMM anwenden.

-

Alle Port-ACL-Regeln, die in VMM mithilfe dieses Features definiert sind, sind zustandsbehaftet (für TCP). Sie können keine zustandslosen ACL-Regeln für TCP mithilfe von VMM erstellen.

Weitere Informationen zum Erweiterten Port-ACL-Feature in Windows Server 2012 R2 Hyper-V finden Sie unter Create Security Policies with Extended Port Access Control Lists for Windows Server 2012 R2.For more information about the Extended port ACL feature in Windows Server 2012 R2 Hyper-V, see Create Security Policies with Extended Port Access Control Lists for Windows Server 2012 R2.

-

-

Fügen Sie eine Port-ACL an die globale Einstellungen an. Dies gilt für alle virtuellen VM-Netzwerkadapter. Es ist nur für vollständige Administratoren verfügbar.

-

Fügen Sie die Port-ACLs an, die erstellt wurden, an ein VM-Netzwerk, VM-Subnetze oder virtuelle VM-Netzwerkadapter an. Dies ist für vollständige Administratoren, Mandantenadministratoren und Self-Service-Benutzer (SSUs) verfügbar.

-

Anzeigen und Aktualisieren von Port-ACL-Regeln, die auf der einzelnen vm-vNIC konfiguriert sind.

-

Port-ACLs und deren ACL-Regeln löschen.

Jede dieser Aktionen wird weiter unten in diesem Artikel ausführlicher behandelt. Bitte beachten Sie, dass diese Funktionalität nur über PowerShell-Cmdlets verfügbar gemacht wird und nicht in der VMM-Konsolen-UI angezeigt wird (mit Ausnahme des Status "Compliance").

Was kann ich mit diesem Feature nicht tun?

-

Verwalten/Aktualisieren einzelner Regeln für eine einzelne Instanz, wenn die ACL für mehrere Instanzen freigegeben ist. Alle Regeln werden zentral innerhalb ihrer übergeordneten ACLs verwaltet und gelten überall dort, wo die ACL angefügt ist.

-

Fügen Sie mehr als eine ACL an eine Entität an.

-

Port-ACLs auf virtuelle Netzwerkadapter (vNICs) in der übergeordneten Hyper-V-Partition (Verwaltungsbetriebssystem) anwenden.

-

Erstellen Sie Port-ACL-Regeln, die Protokolle auf IP-Ebene (außer TCP oder UDP) enthalten.

-

Port-ACLs auf logische Netzwerke, Netzwerkstandorte (logische Netzwerkdefinitionen), Subnetz-vLANs und andere VMM-Netzwerkgrundtypen anwenden, die zuvor nicht aufgeführt wurden.

Gewusst wie das Feature verwenden?

Definieren neuer Port-ACLs und ihrer Port-ACL-Regeln

Sie können jetzt ACLs und deren ACL-Regeln direkt aus VMM mithilfe von PowerShell-Cmdlets erstellen.

Erstellen einer neuen ACL

Die folgenden neuen PowerShell-Cmdlets werden hinzugefügt: New-SCPortACL –Name <string> [–Description <string>] –Name: Name of the port ACL –Description: Description of the port ACL (optional parameter) Get-SCPortACL Retrieves all the port ACLs –Name: Optional filter by name –ID: Optional filter by ID Sample commands

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Definieren von Port-ACL-Regeln für die Port-ACL

Jede Port-ACL besteht aus einer Sammlung von Port-ACL-Regeln. Jede Regel enthält unterschiedliche Parameter.

-

Name

-

Beschreibung

-

Typ: Eingehend/ausgehend (die Richtung, in der die ACL angewendet wird)

-

Aktion: Zulassen/Verweigern (die Aktion der ACL, entweder um den Datenverkehr zuzulassen oder den Datenverkehr zu blockieren)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Protokoll: TCP/Udp/Any (Hinweis: Protokolle auf IP-Ebene werden in Port-ACLs, die von VMM definiert sind, nicht unterstützt. Sie werden weiterhin nativ von Hyper-V unterstützt.)

-

Priorität: 1 – 65535 (niedrigste Zahl hat höchste Priorität). Diese Priorität ist relativ zu der Ebene, auf die sie angewendet wird. (Weitere Informationen dazu, wie ACL-Regeln basierend auf der Priorität angewendet werden, und das Objekt, an das die ACL angefügt ist, folgt.)

Neue PowerShell-Cmdlets, die hinzugefügt werden

New-SCPortACLrule -PortACL <PortACL> -Name <Zeichenfolge> [-Description <string>] -Type <Inbound | Ausgehende> – Aktion <Zulassen von | Verweigern> -Priority <uint16> -Protocol <Tcp | UDP-| Eine beliebige> [-SourceAddressPrefix <Zeichenfolge: IPAddress | IPSubnet>] [-SourcePortRange <string:X|X-Y| Any>] [-DestinationAddressPrefix <string: IPAddress | IPSubnet>] [-DestinationPortRange <string:X|X-Y| Alle>] Get-SCPortACLruleRuft alle Port-ACL-Regeln ab.

-

Name: Optional nach Name filtern

-

ID: Optional nach ID filtern

-

PortACL: Optionales Filtern nach Port-ACL

Beispielbefehle

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Anfügen und Trennen von Port-ACLs

ACLs können an Folgendes angefügt werden:

-

Globale Einstellungen (Gilt für alle VM-Netzwerkadapter. Nur vollständige Administratoren können dies tun.)

-

VM-Netzwerk (Vollständige Administratoren/Mandantenadministratoren/SSUs können dies tun.)

-

VM-Subnetz (Vollständige Administratoren/Mandantenadministratoren/SSUs können dies tun.)

-

Virtuelle Netzwerkadapter (vollständige Administratoren/Mandantenadministratoren/SSUs können dies tun.)

Globale Einstellungen

Diese Port-ACL-Regeln gelten für alle virtuellen VM-Netzwerkadapter in der Infrastruktur. Vorhandene PowerShell-Cmdlets wurden mit neuen Parametern zum Anfügen und Trennen von Port-ACLs aktualisiert. Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: Neuer optionaler Parameter, der die angegebene Port-ACL für globale Einstellungen konfiguriert.

-

RemovePortACL: Neuer optionaler Parameter, der alle konfigurierten Port-ACL aus globalen Einstellungen entfernt.

Get-SCVMMServer: Gibt die konfigurierte Port-ACL im zurückgegebenen Objekt zurück. Beispielbefehle

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

VM-Netzwerk

Diese Regeln werden auf alle virtuellen VM-Netzwerkadapter angewendet, die mit diesem VM-Netzwerk verbunden sind. Vorhandene PowerShell-Cmdlets wurden mit neuen Parametern zum Anfügen und Trennen von Port-ACLs aktualisiert. New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [rest of the parameters] -PortACL: Neuer optionaler Parameter, mit dem Sie während der Erstellung eine Port-ACL zum VM-Netzwerk angeben können. Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest of the parameters] -PortACL: Neuer optionaler Parameter, mit dem Sie eine Port-ACL zum VM-Netzwerk festlegen können. -RemovePortACL: Neuer optionaler Parameter, der alle konfigurierten Port-ACL aus dem VM-Netzwerk entfernt. Get-SCVMNetwork: Gibt die konfigurierte Port-ACL im zurückgegebenen Objekt zurück. Beispielbefehle

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

VM-Subnetz

Diese Regeln werden auf alle virtuellen VM-Netzwerkadapter angewendet, die mit diesem VM-Subnetz verbunden sind. Vorhandene PowerShell-Cmdlets wurden mit einem neuen Parameter zum Anfügen und Trennen von Port-ACLs aktualisiert.New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [rest of the parameters] -PortACL: Neuer optionaler Parameter, mit dem Sie während der Erstellung eine Port-ACL zum VM-Subnetz angeben können. Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest of the parameters] -PortACL: Neuer optionaler Parameter, mit dem Sie eine Port-ACL zum VM-Subnetz festlegen können. -RemovePortACL: Neuer optionaler Parameter, der alle konfigurierten Port-ACL aus dem VM-Subnetz entfernt. Get-SCVMSubnet: Gibt die konfigurierte Port-ACL im zurückgegebenen Objekt zurück. Beispielbefehle

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Vm Virtual Network Adapter (vmNIC)

Vorhandene PowerShell-Cmdlets wurden mit neuen Parametern zum Anfügen und Trennen von Port-ACLs aktualisiert. New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [rest of the parameters] -PortACL: Neuer optionaler Parameter, mit dem Sie eine Port-ACL zum virtuellen Netzwerkadapter angeben können, während Sie eine neue vNIC erstellen. Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest of the parameters] -PortACL: Neuer optionaler Parameter, mit dem Sie eine Port-ACL auf den virtuellen Netzwerkadapter festlegen können. -RemovePortACL: Neuer optionaler Parameter, der alle konfigurierten Port-ACL aus dem virtuellen Netzwerkadapter entfernt. Get-SCVirtualNetworkAdapter: Gibt die konfigurierte Port-ACL im zurückgegebenen Objekt zurück. Beispielbefehle

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Anwenden von Port-ACL-Regeln

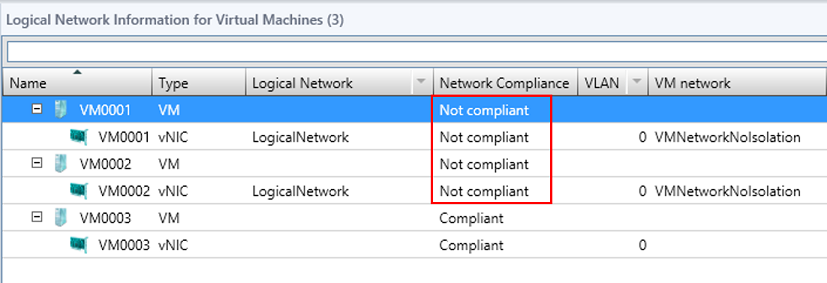

Wenn Sie die VMs aktualisieren, nachdem Sie die Port-ACLs angefügt haben, stellen Sie fest, dass der Status der virtuellen Computer in der Ansicht "Virtueller Computer" des Fabric-Arbeitsbereichs als "Nicht konform" angezeigt wird. (Um zur Ansicht "Virtueller Computer" zu wechseln, müssen Sie zuerst entweder zum Knoten "Logische Netzwerke " oder zum Knoten "Logische Switches " des Fabric-Arbeitsbereichs navigieren). Beachten Sie, dass die VM-Aktualisierung automatisch im Hintergrund (planmäßig) erfolgt. Selbst wenn Sie VMs nicht explizit aktualisieren, werden sie schließlich in einen nicht kompatiblen Zustand versetzt.

Anzeigen von Port-ACL-Regeln

Zum Anzeigen der ACLs und ACL-Regeln können Sie die folgenden PowerShell-Cmdlets verwenden.

Neue PowerShell-Cmdlets, die hinzugefügt werden

Port-ACLsabrufen Parametersatz 1. So rufen Sie alle oder nach Name ab: Get-SCPortACL [-Name <>] Parametersatz 2. So rufen Sie nach ID ab: Get-SCPortACL -ID <> [-Name <>] Port abrufen ACL-Regeln Parametersatz 1. Alle oder nach Name: Get-SCPortACLrule [-Name <>] Parametersatz 2. Nach ID: Get-SCPortACLrule -ID <> Parametersatz 3. Nach ACL-Objekt: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Aktualisieren von Port-ACL-Regeln

Wenn Sie die ACL aktualisieren, die an Netzwerkadapter angefügt ist, werden die Änderungen in allen Netzwerkadapterinstanzen übernommen, die diese ACL verwenden. Bei einer ACL, die an ein VM-Subnetz oder VM-Netzwerk angefügt ist, werden alle Netzwerkadapterinstanzen, die mit diesem Subnetz verbunden sind, mit den Änderungen aktualisiert. Beachten Sie, dass das Aktualisieren von ACL-Regeln für einzelne Netzwerkadapter parallel in einem Schema mit bestem Aufwand ausgeführt wird. Adapter, die aus irgendeinem Grund nicht aktualisiert werden können, werden als "sicherheit incompliant" gekennzeichnet, und die Aufgabe endet mit einer Fehlermeldung, die besagt, dass die Netzwerkadapter nicht erfolgreich aktualisiert wurden. "Sicherheit inkompliant" bezieht sich hier auf einen Konflikt zwischen erwarteten und tatsächlichen ACL-Regeln. Der Adapter weist den Compliancestatus "Nicht konform" zusammen mit relevanten Fehlermeldungen auf. Weitere Informationen zum Beheben nicht kompatibler virtueller Computer finden Sie im vorherigen Abschnitt.

Neues PowerShell-Cmdlet hinzugefügt

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <> PortACLrule> [-Name <Name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | UDP-| Any}] Set-SCPortACL: Ändert die Port-ACL-Beschreibung.

-

Beschreibung: Aktualisiert die Beschreibung.

Set-SCPortACLrule: Ändert die Port-ACL-Regelparameter.

-

Beschreibung: Aktualisiert die Beschreibung.

-

Typ: Aktualisiert die Richtung, in der die ACL angewendet wird.

-

Aktion: Aktualisiert die Aktion der ACL.

-

Protokoll: Aktualisiert das Protokoll, auf das die ACL angewendet wird.

-

Priorität: Aktualisiert die Priorität.

-

SourceAddressPrefix: Aktualisiert das Präfix der Quelladresse.

-

SourcePortRange: Aktualisiert den Quellportbereich.

-

DestinationAddressPrefix: Aktualisiert das Präfix der Zieladresse.

-

DestinationPortRange: Aktualisiert den Zielportbereich.

Löschen von Port-ACLs und Port-ACL-Regeln

Eine ACL kann nur gelöscht werden, wenn keine Abhängigkeiten mit ihr verknüpft sind. Abhängigkeiten umfassen VM-Netzwerk/VM-Subnetz/virtuelle Netzwerkadapter/globale Einstellungen, die an die ACL angefügt sind. Wenn Sie versuchen, eine Port-ACL mithilfe des PowerShell-Cmdlets zu löschen, erkennt das Cmdlet, ob die Port-ACL an eine der Abhängigkeiten angefügt ist, und löst entsprechende Fehlermeldungen aus.

Entfernen von Port-ACLs

Neue PowerShell-Cmdlets wurden hinzugefügt: Remove-SCPortACL -PortACL <NetworkAccessControlList>

Entfernen von Port-ACL-Regeln

Neue PowerShell-Cmdlets wurden hinzugefügt: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> Beachten Sie, dass durch das Löschen eines VM-Subnetzes/VM-Netzwerks/Netzwerkadapters automatisch die Zuordnung zu dieser ACL entfernt wird. Eine ACL kann auch vom VM-Subnetz/VM-Netzwerk/Netzwerkadapter getrennt werden, indem das jeweilige VMM-Netzwerkobjekt geändert wird. Verwenden Sie dazu das Cmdlet "Set-" zusammen mit dem Switch "-RemovePortACL", wie in früheren Abschnitten beschrieben. In diesem Fall wird die Port-ACL vom jeweiligen Netzwerkobjekt getrennt, aber nicht aus der VMM-Infrastruktur gelöscht. Daher kann es später wiederverwendet werden.

Out-of-Band-Änderungen an ACL-Regeln

Wenn wir Out-of-Band-Änderungen (OOB) an ACL-Regeln vom virtuellen Hyper-V-Switchport (mithilfe systemeigener Hyper-V-Cmdlets wie Add-VMNetworkAdapterExtendedAcl) vornehmen, zeigt vm Refresh den Netzwerkadapter als "Security Incompliant" an. Der Netzwerkadapter kann dann wie im Abschnitt "Anwenden von Port-ACLs" beschrieben von VMM behoben werden. Die Korrektur überschreibt jedoch alle Port-ACL-Regeln, die außerhalb von VMM definiert sind, mit denen, die von VMM erwartet werden.

Port-ACL-Regelpriorität und Anwendungsrangfolge (erweitert)

Kernkonzepte

Jede Port-ACL-Regel in einer Port-ACL verfügt über eine Eigenschaft mit dem Namen "Priority". Regeln werden basierend auf ihrer Priorität in der reihenfolge angewendet. Die folgenden Grundprinzipien definieren die Regelrangfolge:

-

Je niedriger die Prioritätsnummer ist, desto höher ist die Rangfolge. Das heißt, wenn mehrere Port-ACL-Regeln einander widersprechen, gewinnt die Regel mit niedrigerer Priorität.

-

Regelaktion wirkt sich nicht auf die Rangfolge aus. Das heißt, im Gegensatz zu NTFS-ACLs (z. B.) gibt es hier kein Konzept wie "Verweigern hat immer Vorrang vor Zulassen".

-

Bei derselben Priorität (gleicher numerischer Wert) können sie nicht über zwei Regeln mit derselben Richtung verfügen. Dieses Verhalten verhindert eine hypothetische Situation, in der man sowohl "Verweigern"- als auch "Zulassen"-Regeln mit gleicher Priorität definieren könnte, da dies zu Mehrdeutigkeit oder einem Konflikt führen würde.

-

Ein Konflikt wird als zwei oder mehr Regeln definiert, die dieselbe Priorität und Richtung haben. Ein Konflikt kann auftreten, wenn zwei Port-ACL-Regeln mit derselben Priorität und Richtung in zwei ACLs vorhanden sind, die auf verschiedenen Ebenen angewendet werden, und wenn sich diese Ebenen teilweise überlappen. Das heißt, es kann ein Objekt (z. B. vmNIC) geben, das in den Bereich beider Ebenen fällt. Ein gängiges Beispiel für überlappende Vorgänge ist ein VM-Netzwerk und ein VM-Subnetz im selben Netzwerk.

Anwenden mehrerer Port-ACLs auf eine einzelne Entität

Da Port-ACLs auf unterschiedliche VMM-Netzwerkobjekte (oder auf unterschiedlichen Ebenen, wie weiter oben beschrieben) angewendet werden können, kann ein einzelner virtueller VM-Netzwerkadapter (vmNIC) in den Bereich mehrerer Port-ACLs fallen. In diesem Szenario werden die Port-ACL-Regeln aller Port-ACLs angewendet. Die Rangfolge dieser Regeln kann jedoch unterschiedlich sein, je nachdem, welche neuen VMM-Feinabstimmungseinstellungen weiter unten in diesem Artikel erwähnt werden.

Registrierungseinstellungen

Diese Einstellungen werden als Dword-Werte in Windows Registrierung unter dem folgenden Schlüssel auf dem VMM-Verwaltungsserver definiert:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Einstellungen Beachten Sie, dass sich alle diese Einstellungen auf das Verhalten von Port-ACLs in der gesamten VMM-Infrastruktur auswirken.

Effektive Port-ACL-Regelpriorität

In dieser Diskussion werden wir die tatsächliche Rangfolge von Port-ACL-Regeln beschreiben, wenn mehrere Port-ACLs als effektive Regelpriorität auf eine einzelne Entität angewendet werden. Bitte beachten Sie, dass es in VMM keine separate Einstellung oder kein separates Objekt zum Definieren oder Anzeigen der Gültigkeitsregelpriorität gibt. Es wird in der Laufzeit berechnet. Es gibt zwei globale Modi, in denen die Effektive Regelpriorität berechnet werden kann. Die Modi werden durch die Registrierungseinstellung umgeschaltet:

PortACLAbsolutePriority Die zulässigen Werte für diese Einstellung sind entweder 0 (Null) oder 1, wobei 0 das Standardverhalten angibt.

Relative Priorität (Standardverhalten)

Um diesen Modus zu aktivieren, legen Sie die PortACLAbsolutePriority-Eigenschaft in der Registrierung auf den Wert 0 (Null) fest. Dieser Modus gilt auch, wenn die Einstellung nicht in der Registrierung definiert ist (d. a. wenn die Eigenschaft nicht erstellt wird). In diesem Modus gelten zusätzlich zu den zuvor beschriebenen Kernkonzepten die folgenden Prinzipien:

-

Die Priorität innerhalb desselben Port-ACL bleibt erhalten. Daher werden Prioritätswerte, die in jeder Regel definiert sind, als relativ innerhalb der ACL behandelt.

-

Wenn Sie mehrere Port-ACLs anwenden, werden deren Regeln in Buckets angewendet. Die Regeln aus derselben ACL (an ein bestimmtes Objekt angefügt) werden zusammen innerhalb desselben Buckets angewendet. Die Rangfolge bestimmter Buckets hängt vom Objekt ab, an das die Port-ACL angefügt ist.

-

Hier haben alle Regeln, die in der globalen Einstellungs-ACL definiert sind (unabhängig von ihrer eigenen Priorität wie in der Port-ACL definiert), immer Vorrang vor den Regeln, die in der ACL definiert sind, die auf vmNIC angewendet wird usw. Mit anderen Worten, die Schichttrennung wird erzwungen.

Letztendlich kann sich die Gültigkeitsregelpriorität von dem numerischen Wert unterscheiden, den Sie in den Port-ACL-Regeleigenschaften definieren. Weitere Informationen dazu, wie dieses Verhalten erzwungen wird und wie Sie dessen Logik ändern können, folgt.

-

Die Reihenfolge, in der drei "objektspezifische" Ebenen (d. h. vmNIC, VM-Subnetz und VM-Netzwerk) Vorrang haben, kann geändert werden.

-

Die Reihenfolge der globalen Einstellungen kann nicht geändert werden. Sie hat immer höchste Priorität (oder Reihenfolge = 0).

-

Für die anderen drei Ebenen können Sie die folgenden Einstellungen auf einen numerischen Wert zwischen 0 und 3 festlegen, wobei 0 die höchste Rangfolge (gleich globalen Einstellungen) und 3 die niedrigste Rangfolge ist:

-

PortACLVMNetworkAdapterPriority (der Standardwert ist 1)

-

PortACLVMSubnetPriority (der Standardwert ist 2)

-

PortACLVMNetworkPriority (der Standardwert ist 3)

-

-

Wenn Sie diesen mehreren Registrierungseinstellungen denselben Wert (0 bis 3) zuweisen oder einen Wert außerhalb des Bereichs 0 bis 3 zuweisen, schlägt VMM auf das Standardverhalten zurück.

-

-

Die Art und Weise, wie die Sortierung erzwungen wird, besteht darin, dass die Gültigkeitsregelpriorität geändert wird, sodass ACL-Regeln, die auf einer höheren Ebene definiert sind, eine höhere Priorität erhalten (d. a. einen kleineren numerischen Wert). Wenn effektive ACL berechnet wird, wird jeder relative Regelprioritätswert durch den levelspezifischen Wert oder "Schritt" "gestoßen".

-

Der levelspezifische Wert ist der "Schritt", der verschiedene Ebenen trennt. Standardmäßig beträgt die Größe des "Schritts" 10000 und wird durch die folgende Registrierungseinstellung konfiguriert:

PortACLLayerSeparation

-

Dies bedeutet, dass in diesem Modus jede einzelne Regelpriorität innerhalb der ACL (d. h. eine Regel, die als relativ behandelt wird) den Wert der folgenden Einstellung nicht überschreiten kann:

PortACLLayerSeparation(standardmäßig 10000)

Konfigurationsbeispiel

Gehen Sie davon aus, dass alle Einstellungen ihre Standardwerte haben. (Diese werden weiter oben beschrieben.)

-

Wir haben eine ACL, die an vmNIC angefügt ist (PortACLVMNetworkAdapterPriority = 1).

-

Die effektive Priorität für alle Regeln, die in dieser ACL definiert sind, wird um 10000 (PortACLLayerSeparation-Wert) angehoben.

-

In dieser ACL wird eine Regel definiert, deren Priorität auf 100 festgelegt ist.

-

Die effektive Priorität für diese Regel wäre 10000 + 100 = 10100.

-

Die Regel hat Vorrang vor anderen Regeln innerhalb derselben ACL, für die die Priorität größer als 100 ist.

-

Die Regel hat immer Vorrang vor allen Regeln, die in ACLs definiert sind, die auf Der VM-Netzwerk- und VM-Subnetzebene angefügt sind. (Dies gilt, da diese als "niedrigere" Ebenen betrachtet werden).

-

Die Regel hat nieMals Vorrang vor Regeln, die in der globalen Einstellungs-ACL definiert sind.

Vorteile dieses Modus

-

In Szenarien mit mehreren Mandanten besteht eine bessere Sicherheit, da portierte ACL-Regeln, die vom Fabric-Administrator (auf globaler Einstellungen Ebene) definiert werden, immer Vorrang vor allen Regeln haben, die von Mandanten selbst definiert werden.

-

Alle Port-ACL-Regelkonflikte (d. h. Mehrdeutigkeiten) werden aufgrund der Schichttrennung automatisch verhindert. Es ist sehr einfach vorherzusagen, welche Regeln wirksam sein werden und warum.

Vorsicht bei diesem Modus

-

Weniger Flexibilität. Wenn Sie eine Regel (z. B. "Allen Datenverkehr an Port 80 verweigern") in globalen Einstellungen definieren, können Sie nie eine genauere Ausnahme von dieser Regel auf einer niedrigeren Ebene erstellen (z. B. "Port 80 nur auf dieser VM zulassen, auf der ein legitimer Webserver ausgeführt wird").

Relative Priorität

Um diesen Modus zu aktivieren, legen Sie die PortACLAbsolutePriority-Eigenschaft in der Registrierung auf den Wert 1 fest. In diesem Modus gelten die folgenden Prinzipien zusätzlich zu den zuvor beschriebenen Kernkonzepten:

-

Wenn ein Objekt in den Bereich mehrerer ACLs fällt (z. B. VM-Netzwerk und VM-Subnetz), werden alle Regeln, die in allen angefügten ACLs definiert sind, in einheitlicher Reihenfolge (oder als einzelner Bucket) angewendet. Es gibt keine Leveltrennung und keinerlei "Bumping".

-

Alle Regelprioritäten werden als absolut behandelt, genau wie sie in jeder Regelpriorität definiert sind. Mit anderen Worten, die effektive Priorität für jede Regel entspricht der, die in der Regel selbst definiert ist, und wird nicht vom VMM-Modul geändert, bevor sie angewendet wird.

-

Alle anderen Registrierungseinstellungen, die im vorherigen Abschnitt beschrieben werden, haben keine Auswirkungen.

-

In diesem Modus darf jede einzelne Regelpriorität in einer ACL (d. h. eine Regelpriorität, die als absolut behandelt wird) 65535 nicht überschreiten.

Konfigurationsbeispiel

-

In der globalen Einstellungs-ACL definieren Sie eine Regel, deren Priorität auf 100 festgelegt ist.

-

In der ACL, die an vmNIC angefügt ist, definieren Sie eine Regel, deren Priorität auf 50 festgelegt ist.

-

Die auf vmNIC-Ebene definierte Regel hat Vorrang, da sie eine höhere Priorität hat (d. a. einen niedrigeren numerischen Wert).

Vorteile dieses Modus

-

Mehr Flexibilität. Sie können "einmalige" Ausnahmen von den globalen Einstellungsregeln auf niedrigeren Ebenen (z. B. VM-Subnetz oder vmNIC) erstellen.

Vorsicht bei diesem Modus

-

Die Planung kann komplexer werden, da es keine Ebenentrennung gibt. Außerdem kann es eine Regel auf jeder Ebene geben, die andere Regeln außer Kraft setzt, die für andere Objekte definiert sind.

-

In Umgebungen mit mehreren Mandanten kann die Sicherheit beeinträchtigt werden, da ein Mandant eine Regel auf vm-Subnetzebene erstellen kann, die die vom Fabric-Administrator auf globaler Einstellungsebene definierte Richtlinie außer Kraft setzt.

-

Regelkonflikte (d. h. Mehrdeutigkeiten) werden nicht automatisch beseitigt und können auftreten. VMM kann Konflikte nur auf derselben ACL-Ebene verhindern. Konflikte zwischen ACLs, die an unterschiedliche Objekte angefügt sind, können nicht verhindert werden. Da VMM den Konflikt nicht automatisch beheben kann, wird die Anwendung der Regeln beendet und ein Fehler ausgelöst.