Zertifikatupdates für den sicheren Start: Leitfaden für IT-Experten und Organisationen

Gilt für

Ursprüngliches Veröffentlichungsdatum: 26. Juni 2025

KB-ID: 5062713

Dieser Artikel enthält Anleitungen für:

Organisationen (Unternehmen, Kleine Unternehmen und Bildungseinrichtungen) mit IT-verwalteten Windows-Geräten und -Updates.

Hinweis: Wenn Sie eine Person sind, die ein persönliches Windows-Gerät besitzt, lesen Sie den Artikel Windows-Geräte für Private Benutzer, Unternehmen und Schulen mit von Microsoft verwalteten Updates.

In diesem Artikel

Übersicht

Dieser Artikel richtet sich an Organisationen mit dedizierten IT-Experten, die Updates in ihrer geräteübergreifenden Flotte aktiv verwalten. Der Großteil dieses Artikels konzentriert sich auf die Aktivitäten, die erforderlich sind, damit die IT-Abteilung eines organization die neuen Zertifikate für den sicheren Start erfolgreich bereitstellen kann. Zu diesen Aktivitäten gehören das Testen der Firmware, das Überwachen von Geräteupdates, das Initiieren der Bereitstellung und die Diagnose von Auftretenden Problemen. Es werden mehrere Bereitstellungs- und Überwachungsmethoden vorgestellt. Zusätzlich zu diesen Kernaktivitäten bieten wir mehrere Bereitstellungshilfen an, einschließlich der Option, Clientgeräte für die Teilnahme an einem kontrollierten Featurerollout (Controlled Feature Rollout, CFR) speziell für die Zertifikatbereitstellung zu aktivieren.

In diesem Abschnitt

Ablauf des Zertifikats für den sicheren Start

Die Konfiguration von Zertifizierungsstellen (Certificate Authorities, CAs), auch als Zertifikate bezeichnet, die von Microsoft als Teil der Infrastruktur für den sicheren Start bereitgestellt werden, ist seit Windows 8 und Windows Server 2012 unverändert geblieben. Diese Zertifikate werden in den Variablen Signature Database (DB) und Key Exchange Key (KEK) in der Firmware gespeichert. Microsoft hat die gleichen drei Zertifikate im gesamten OEM-Ökosystem (Original Equipment Manufacturer) bereitgestellt, die in die Firmware des Geräts aufgenommen werden können. Diese Zertifikate unterstützen den sicheren Start unter Windows und werden auch von Betriebssystemen von Drittanbietern verwendet. Die folgenden Zertifikate werden von Microsoft bereitgestellt:

-

Schlüsselaustauschschlüssel-ZS 2011 der Microsoft Corporation

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Wichtig: Alle drei von Microsoft bereitgestellten Zertifikate laufen ab Juni 2026 ab. In Zusammenarbeit mit unseren Ökosystempartnern führt Microsoft neue Zertifikate ein, die dazu beitragen, die Sicherheit und Kontinuität des sicheren Starts für die Zukunft zu gewährleisten. Sobald diese 2011-Zertifikate ablaufen, sind Sicherheitsupdates für Startkomponenten nicht mehr möglich, wodurch die Startsicherheit beeinträchtigt wird und die betroffenen Windows-Geräte gefährdet und nicht mehr konform sind. Um die Funktionalität für den sicheren Start aufrechtzuerhalten, müssen alle Windows-Geräte so aktualisiert werden, dass sie die 2023-Zertifikate verwenden, bevor die 2011-Zertifikate ablaufen.

Was ändert sich?

Aktuelle Microsoft Secure Boot-Zertifikate (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) laufen ab Juni 2026 ab und laufen bis Oktober 2026 ab.

Neue 2023-Zertifikate werden eingeführt, um die Sicherheit und Kontinuität des sicheren Starts zu gewährleisten. Geräte müssen auf die 2023-Zertifikate aktualisiert werden, bevor die Zertifikate von 2011 ablaufen. Andernfalls sind sie nicht mehr konform und gefährdet.

Windows-Geräte, die seit 2012 hergestellt wurden, haben möglicherweise ablaufende Versionen von Zertifikaten, die aktualisiert werden müssen.

Begriff

|

ZS |

Zertifizierungsstelle |

|

PK |

Plattformschlüssel – von OEMs gesteuert |

|

Schlüsselaustauschschlüssel |

Schlüsselaustauschschlüssel |

|

DB |

Signaturdatenbank für sicheren Start |

|

DBX |

Datenbank für widerrufene Signaturen für den sicheren Start |

Zertifikate

|

Ablaufendes Zertifikat |

Ablaufdatum |

Speicherort |

Neues Zertifikat |

Funktion |

|---|---|---|---|---|

|

Schlüsselaustauschschlüssel-ZS 2011 der Microsoft Corporation |

Juni 2026 |

Im KEK gespeichert |

Microsoft Corporation KEK CA 2023 |

Signiert Updates für DB und DBX. |

|

Microsoft Windows Production PCA 2011 |

Oktober 2026 |

In datenbank gespeichert |

Windows UEFI CA 2023 |

Signiert das Windows-Startladeprogramm. |

|

Microsoft Corporation UEFI CA 2011*† |

Juni 2026 |

In datenbank gespeichert |

Microsoft UEFI CA 2023 Microsoft Option ROM CA 2023 |

Signiert Startladeprogramme von Drittanbietern und EFI-Anwendungen. Signiert Options-ROMs von Drittanbietern. |

*Während der Verlängerung des Microsoft Corporation UEFI CA 2011-Zertifikats werden zwei Zertifikate erstellt, um die Signierung des Startladeprogramms von der Option-ROM-Signatur zu trennen. Dies ermöglicht eine präzisere Kontrolle über die Systemvertrauensstellung. Systeme, die Options-ROMs vertrauen müssen, können z. B. die Microsoft Option ROM UEFI CA 2023 hinzufügen, ohne dass für Startladeprogramme von Drittanbietern Eine Vertrauensstellung hinzugefügt wird.

† Nicht alle Geräte enthalten die Microsoft Corporation UEFI CA 2011 in der Firmware. Nur für Geräte, die dieses Zertifikat enthalten, empfehlen wir die Anwendung beider neuen Zertifikate, Microsoft UEFI CA 2023 und Microsoft Option ROM CA 2023. Andernfalls müssen diese beiden neuen Zertifikate nicht angewendet werden.

Bereitstellungsplaybook für IT-Experten

Planen und Durchführen von Zertifikatupdates für den sicheren Start in Ihrer geräteflotte durch Vorbereitung, Überwachung, Bereitstellung und Wartung.

In diesem Abschnitt

-

Überprüfen des sicheren Start-status in Ihrer gesamten Flotte: Ist sicherer Start aktiviert?

-

Bereitstellungsmethoden, die nicht von automatisierten Hilfen abgedeckt werden

Überprüfen des sicheren Start-status in Ihrer gesamten Flotte: Ist sicherer Start aktiviert?

Die meisten Geräte, die seit 2012 hergestellt werden, unterstützen den sicheren Start und sind mit aktiviertem sicheren Start ausgeliefert. Führen Sie einen der folgenden Schritte aus, um zu überprüfen, ob der sichere Start auf einem Gerät aktiviert ist:

-

GUI-Methode: Wechseln Sie zu Start > Einstellungen > Datenschutz & Sicherheit > Windows-Sicherheit > Gerätesicherheit. Unter Gerätesicherheit sollte im Abschnitt Sicherer Start angegeben werden, dass der sichere Start aktiviert ist.

-

Befehlszeilenmethode: Geben Sie an einer Eingabeaufforderung mit erhöhten Rechten in PowerShell Confirm-SecureBootUEFI ein, und drücken Sie dann die EINGABETASTE. Der Befehl sollte True zurückgeben, was angibt, dass der sichere Start aktiviert ist.

Bei umfangreichen Bereitstellungen für eine Flotte von Geräten muss die von IT-Experten verwendete Verwaltungssoftware eine Überprüfung auf die Aktivierung des sicheren Starts bereitstellen.

Die Methode zum Überprüfen des Status "Sicherer Start" auf von Microsoft Intune verwalteten Geräten besteht beispielsweise darin, ein benutzerdefiniertes Intune-Konformitätsskript zu erstellen und bereitzustellen. Intune-Konformitätseinstellungen werden unter Verwenden von benutzerdefinierten Konformitätseinstellungen für Linux- und Windows-Geräte mit Microsoft Intune behandelt.

Bereitstellung von Updates

Es gibt mehrere Möglichkeiten, Geräte als Ziel für die Zertifikatupdates für den sicheren Start zu verwenden. Details zur Bereitstellung, einschließlich Einstellungen und Ereignissen, werden weiter unten in diesem Dokument erläutert. Wenn Sie ein Gerät für Updates als Ziel verwenden, wird auf dem Gerät eine Einstellung festgelegt, die angibt, dass das Gerät mit dem Anwenden der neuen Zertifikate beginnen soll. Ein geplanter Task wird alle 12 Stunden auf dem Gerät ausgeführt und erkennt, dass das Gerät für die Updates bestimmt wurde. Die Aufgaben der Aufgabe werden wie folgt beschrieben:

-

Windows UEFI CA 2023 wird auf die Datenbank angewendet.

-

Wenn das Gerät die Microsoft Corporation UEFI CA 2011 in der Datenbank enthält, wendet die Aufgabe die Microsoft Option ROM UEFI CA 2023 und die Microsoft UEFI CA 2023 auf die Datenbank an.

-

Die Aufgabe fügt dann die Microsoft Corporation KEK 2K CA 2023 hinzu.

-

Schließlich aktualisiert die geplante Aufgabe den Windows-Start-Manager auf den von Windows UEFI CA 2023 signierten. Windows erkennt, dass ein Neustart erforderlich ist, bevor der Start-Manager angewendet werden kann. Das Start-Manager-Update wird verzögert, bis der Neustart auf natürliche Weise erfolgt (z. B. wenn monatliche Updates angewendet werden), und Windows versucht dann erneut, das Boot-Manager-Update anzuwenden.

Jeder der oben genannten Schritte muss erfolgreich abgeschlossen werden, bevor der geplante Vorgang mit dem nächsten Schritt übergeht. Während dieses Prozesses stehen Ereignisprotokolle und andere status zur Verfügung, um die Überwachung der Bereitstellung zu unterstützen. Weitere Informationen zu Überwachungs- und Ereignisprotokollen finden Sie unten.

Durch das Aktualisieren der Zertifikate für den sicheren Start wird ein zukünftiges Update für den 2023-Start-Manager ermöglicht, der sicherer ist. Bestimmte Updates für den Start-Manager werden in zukünftigen Versionen verfügbar sein.

Bereitstellungsschritte

-

Vorbereitung: Inventarisieren und Testen von Geräten.

-

Überlegungen zur Firmware

-

Überwachung: Überprüfen Sie, ob die Überwachung funktioniert, und planen Sie Ihre Flotte.

-

Bereitstellung: Zielgeräte für Updates, beginnend mit kleinen Teilmengen und Erweiterung basierend auf erfolgreichen Tests.

-

Wartung: Untersuchen und beheben Sie alle Probleme mithilfe von Protokollen und Anbietersupport.

Vorbereitung

Inventarisieren von Hardware und Firmware. Erstellen Sie ein repräsentatives Beispiel von Geräten basierend auf Systemhersteller, Systemmodell, BIOS-Version/-Datum, BaseBoard-Produktversion usw., und testen Sie Updates für diese Beispiele vor der umfassenden Bereitstellung. Diese Parameter sind häufig in Systeminformationen (MSINFO32) verfügbar.

PowerShell-Beispielbefehle zum Sammeln der Informationen sind:

(Get-CIMInstance Win32_ComputerSystem).Manufacturer

(Get-CIMInstance Win32_ComputerSystem).Model

(Get-CIMInstance Win32_BIOS).Description + ", " + (Get-CIMInstance Win32_BIOS).ReleaseDate.ToString("MM/dd/yyyy")

(Get-CIMInstance Win32_BaseBoard).Product

Überlegungen zur Firmware

Die Bereitstellung der neuen Zertifikate für den sicheren Start für Ihre Geräteflotte erfordert, dass die Gerätefirmware eine Rolle bei der Durchführung des Updates spielt. Microsoft geht zwar davon aus, dass die meisten Gerätefirmware wie erwartet funktionieren, vor der Bereitstellung der neuen Zertifikate sind jedoch sorgfältige Tests erforderlich.

Untersuchen Sie Ihre Hardwareinventur, und erstellen Sie eine kleine, repräsentative Stichprobe von Geräten basierend auf den folgenden eindeutigen Kriterien, z. B.:

-

Manufacturer

-

Modellnummer

-

Firmwareversion

-

OEM Baseboard-Version usw.

Vor der allgemeinen Bereitstellung auf Geräten in Ihrer Flotte empfehlen wir, die Zertifikatupdates auf repräsentativen Beispielgeräten (wie durch Faktoren wie Hersteller, Modell, Firmwareversion definiert) zu testen, um sicherzustellen, dass die Updates erfolgreich verarbeitet werden. Empfohlener Leitfaden zur Anzahl von Beispielgeräten, die für jede eindeutige Kategorie getestet werden sollen, ist 4 oder mehr.

Dies trägt dazu bei, Vertrauen in Ihren Bereitstellungsprozess zu schaffen und unerwartete Auswirkungen auf Ihre breitere Flotte zu vermeiden.

In einigen Fällen ist möglicherweise ein Firmwareupdate erforderlich, um die Zertifikate für den sicheren Start erfolgreich zu aktualisieren. In diesen Fällen empfiehlt es sich, den OEM Ihres Geräts zu überprüfen, um festzustellen, ob aktualisierte Firmware verfügbar ist.

Windows in virtualisierten Umgebungen

Für Windows, das in einer virtuellen Umgebung ausgeführt wird, gibt es zwei Methoden zum Hinzufügen der neuen Zertifikate zu den Firmwarevariablen für den sicheren Start:

-

Der Ersteller der virtuellen Umgebung (AWS, Azure, Hyper-V, VMware usw.) kann ein Update für die Umgebung bereitstellen und die neuen Zertifikate in die virtualisierte Firmware einschließen. Dies würde für neue virtualisierte Geräte funktionieren.

-

Wenn Windows langfristig auf einem virtuellen Computer ausgeführt wird, können die Updates über Windows wie alle anderen Geräte angewendet werden, wenn die virtualisierte Firmware Updates für den sicheren Start unterstützt.

Überwachung und Bereitstellung

Es wird empfohlen, dass Sie vor der Bereitstellung mit der Geräteüberwachung beginnen, um sicherzustellen, dass die Überwachung ordnungsgemäß funktioniert und Sie im Voraus ein gutes Verständnis für den Zustand der Flotte haben. Überwachungsoptionen werden unten erläutert.

Microsoft bietet mehrere Methoden zum Bereitstellen und Überwachen der Zertifikatupdates für den sicheren Start.

Automatisierte Bereitstellungsunterstützung

Microsoft stellt zwei Bereitstellungsassistenten bereit. Diese Hilfen können sich bei der Bereitstellung der neuen Zertifikate für Ihre Flotte als nützlich erweisen. Für beide Hilfen sind Diagnosedaten erforderlich.

-

Option für kumulative Updates mit Konfidenzbuckets: Microsoft kann automatisch hochzuvertrauliche Gerätegruppen in monatliche Updates aufnehmen, die auf den bisher freigegebenen Diagnosedaten basieren, um Systemen und Organisationen zugute zu kommen, die keine Diagnosedaten freigeben können. Für diesen Schritt müssen keine Diagnosedaten aktiviert sein.

-

Organisationen und Systeme, die Diagnosedaten gemeinsam nutzen können, bietet Microsoft die Transparenz und Die Gewissheit, dass Geräte die Zertifikate erfolgreich bereitstellen können. Weitere Informationen zum Aktivieren von Diagnosedaten finden Sie unter Konfigurieren von Windows-Diagnosedaten in Ihrem organization. Wir erstellen "Buckets" für jedes eindeutige Gerät (wie durch Attribute definiert, die Hersteller, Hauptplatinenversion, Firmwarehersteller, Firmwareversion und zusätzliche Datenpunkte enthalten). Für jeden Bucket überwachen wir Erfolgsbeweis über mehrere Geräte. Sobald wir genügend erfolgreiche Updates und keine Fehler gesehen haben, betrachten wir den Bucket "high-confidence" und beziehen diese Daten in die monatlichen kumulativen Updates ein. Wenn monatliche Updates auf ein Gerät in einem Bucket mit hoher Zuverlässigkeit angewendet werden, wendet Windows die Zertifikate automatisch auf die UEFI-Variablen für den sicheren Start in der Firmware an.

-

Buckets mit hoher Zuverlässigkeit umfassen Geräte, die die Updates ordnungsgemäß verarbeiten. Natürlich stellen nicht alle Geräte Diagnosedaten bereit, und dies kann das Vertrauen von Microsoft in die Fähigkeit eines Geräts, die Updates ordnungsgemäß zu verarbeiten, einschränken.

-

Diese Unterstützung ist standardmäßig für Geräte mit hoher Zuverlässigkeit aktiviert und kann mit einer gerätespezifischen Einstellung deaktiviert werden. Weitere Informationen werden in zukünftigen Windows-Versionen freigegeben.

-

-

Kontrollierter Featurerollout (CFR): Aktivieren Sie Geräte für die von Microsoft verwaltete Bereitstellung, wenn Diagnosedaten aktiviert sind.

-

Der kontrollierte Funktionsrollout (Controlled Feature Rollout, CFR) kann mit Clientgeräten in organization Flotten verwendet werden. Dies erfordert, dass Geräte die erforderlichen Diagnosedaten an Microsoft senden und signalisiert haben, dass das Gerät cfR auf dem Gerät zulässt. Details zur Anmeldung sind unten beschrieben.

-

Microsoft verwaltet den Aktualisierungsprozess für diese neuen Zertifikate auf Windows-Geräten, auf denen Diagnosedaten verfügbar sind und die Geräte am kontrollierten Featurerollout (Controlled Feature Rollout, CFR) teilnehmen. Obwohl CFR bei der Bereitstellung der neuen Zertifikate helfen kann, können sich Organisationen nicht auf CFR verlassen, um ihre Flotten zu korrigieren. Es ist erforderlich, die in diesem Dokument im Abschnitt zu Bereitstellungsmethoden beschriebenen Schritte auszuführen, die nicht von automatisierten Unterstützungen abgedeckt werden.

-

Begrenzungen: Es gibt einige Gründe, warum CFR in Ihrer Umgebung möglicherweise nicht funktioniert. Beispiel:

-

Es sind keine Diagnosedaten verfügbar, oder die Diagnosedaten können nicht als Teil der CFR-Bereitstellung verwendet werden.

-

Geräte verfügen nicht über unterstützte Clientversionen von Windows 11 und Windows 10 mit erweiterten Sicherheitsupdates (ESU).

-

-

Bereitstellungsmethoden, die nicht von automatisierten Hilfen abgedeckt werden

Wählen Sie die Methode aus, die zu Ihrer Umgebung passt. Vermeiden Sie Mischmethoden auf demselben Gerät:

-

Registrierungsschlüssel: Steuern Sie die Bereitstellung und überwachen Sie die Ergebnisse.Es stehen mehrere Registrierungsschlüssel zur Verfügung, um das Verhalten der Bereitstellung der Zertifikate zu steuern und die Ergebnisse zu überwachen. Darüber hinaus gibt es zwei Schlüssel zum Aktivieren und Deaktivieren der oben beschriebenen Bereitstellungshilfen. Weitere Informationen zu den Registrierungsschlüsseln finden Sie unter Registrierungsschlüssel Updates für sicheren Start – Windows-Geräte mit IT-verwalteten Updates.

-

Gruppenrichtlinie Objects (GPO): Verwalten von Einstellungen; Überwachen über Registrierungs- und Ereignisprotokolle.Microsoft bietet Unterstützung für die Verwaltung der Updates für den sicheren Start mithilfe von Gruppenrichtlinie in einem zukünftigen Update. Beachten Sie, dass Gruppenrichtlinie für Einstellungen gilt, die Überwachung des status des Geräts mithilfe alternativer Methoden erfolgen muss, einschließlich der Überwachung von Registrierungsschlüsseln und Ereignisprotokolleinträgen.

-

WinCS-CLI (Windows-Konfigurationssystem): Verwenden Sie Befehlszeilentools für in die Domäne eingebundene Clients.Domänenadministratoren können alternativ das Windows-Konfigurationssystem (Windows Configuration System, WinCS) verwenden, das in Windows-Betriebssystemupdates enthalten ist, um die Updates für den sicheren Start auf allen in die Domäne eingebundenen Windows-Clients und -Servern bereitzustellen. Es besteht aus einer Reihe von Befehlszeilenhilfsprogrammen (sowohl eine herkömmliche ausführbare Datei als auch ein PowerShell-Modul), um Konfigurationen für den sicheren Start abzufragen und lokal auf einen Computer anzuwenden. Weitere Informationen finden Sie unter Windows Configuration System (WinCS)-APIs für den sicheren Start.

-

Microsoft Intune/Configuration Manager: Bereitstellen von PowerShell-Skripts In einem zukünftigen Update wird ein Konfigurationsdienstanbieter (Configuration Service Provider, CSP) bereitgestellt, um die Bereitstellung mithilfe von Intune zu ermöglichen.

Überwachen von Ereignisprotokollen

Zwei neue Ereignisse werden bereitgestellt, um die Bereitstellung der Zertifikatupdates für den sicheren Start zu unterstützen. Diese Ereignisse werden unter Updateereignisse für sichere Startdatenbank und DBX-Variablen ausführlich beschrieben:

-

Ereignis-ID: 1801 Dieses Ereignis ist ein Fehlerereignis, das angibt, dass die aktualisierten Zertifikate nicht auf das Gerät angewendet wurden. Dieses Ereignis enthält einige gerätespezifische Details, einschließlich Geräteattributen, die bei der Korrelation helfen, welche Geräte noch aktualisiert werden müssen.

-

Ereignis-ID: 1808 Dieses Ereignis ist ein Informationsereignis, das angibt, dass auf dem Gerät die erforderlichen neuen Zertifikate für den sicheren Start auf die Firmware des Geräts angewendet wurden.

Bereitstellungsstrategien

Um risiken zu minimieren, stellen Sie Updates für den sicheren Start stufenweise und nicht alle gleichzeitig bereit. Beginnen Sie mit einer kleinen Teilmenge von Geräten, überprüfen Sie die Ergebnisse, und erweitern Sie dann weitere Gruppen. Es wird empfohlen, dass Sie mit Teilmengen von Geräten beginnen und, wenn Sie Vertrauen in diese Bereitstellungen gewinnen, zusätzliche Teilmengen von Geräten hinzufügen. Es können mehrere Faktoren verwendet werden, um zu bestimmen, was in eine Teilmenge fließt, einschließlich Testergebnissen auf Beispielgeräten, organization Struktur usw.

Die Entscheidung darüber, welche Geräte Sie bereitstellen, liegt bei Ihnen. Hier sind einige mögliche Strategien aufgeführt.

-

Große Geräteflotte: Verwenden Sie zunächst die oben beschriebenen Hilfen für die gängigsten Geräte, die Sie verwalten. Konzentrieren Sie sich parallel auf die weniger häufigen Geräte, die von Ihrem organization verwaltet werden. Testen Sie kleine Beispielgeräte, und stellen Sie, wenn der Test erfolgreich ist, auf den restlichen Geräten desselben Typs bereit. Wenn beim Testen Probleme auftreten, untersuchen Sie die Ursache des Problems, und bestimmen Sie die Schritte zur Behebung. Sie sollten auch Klassen von Geräten in Betracht ziehen, die einen höheren Wert in Ihrer Flotte haben, und mit dem Testen und Bereitstellen beginnen, um sicherzustellen, dass diese Geräte frühzeitig über aktualisierten Schutz verfügen.

-

Kleine Flotte, große Vielfalt: Wenn die von Ihnen verwaltete Flotte eine Vielzahl von Computern enthält, bei denen das Testen einzelner Geräte unerschwinglich wäre, sollten Sie sich stark auf die beiden oben beschriebenen Hilfsmittel verlassen, insbesondere bei Geräten, die wahrscheinlich gängige Geräte auf dem Markt sind. Konzentrieren Sie sich zunächst auf Geräte, die für den täglichen Betrieb wichtig sind, testen Und stellen Sie sie dann bereit. Fahren Sie weiter in der Liste der Geräte mit hoher Priorität nach unten, testen und bereitstellen, während Sie die Flotte überwachen, um zu bestätigen, dass die Assistenten bei den restlichen Geräten helfen.

Notizen

-

Achten Sie auf ältere Geräte, insbesondere auf Geräte, die vom Hersteller nicht mehr unterstützt werden. Während die Firmware die Updatevorgänge ordnungsgemäß ausführen sollte, kann es sein, dass einige nicht. In Fällen, in denen die Firmware nicht ordnungsgemäß funktioniert und das Gerät nicht mehr unterstützt wird, sollten Sie erwägen, das Gerät zu ersetzen, um den Sicheren Startschutz in Ihrer gesamten Flotte sicherzustellen.

-

Neue Geräte, die in den letzten 1-2 Jahren hergestellt wurden, verfügen möglicherweise bereits über die aktualisierten Zertifikate, aber möglicherweise nicht, dass der Windows UEFI CA 2023 signierte Start-Manager auf das System angewendet wurde. Das Anwenden dieses Start-Managers ist ein wichtiger letzter Schritt in der Bereitstellung für jedes Gerät.

-

Nachdem ein Gerät für Updates ausgewählt wurde, kann es einige Zeit dauern, bis die Updates abgeschlossen sind. Schätzen Sie 48 Stunden und einen oder mehrere Neustarts für die anzuwendenden Zertifikate.

Häufig gestellte Fragen (FAQ)

Häufig gestellte Fragen finden Sie im Artikel Häufig gestellte Fragen zum sicheren Start .

Problembehandlung

In diesem Abschnitt

Häufige Probleme und Empfehlungen

In diesem Leitfaden wird ausführlich beschrieben, wie der Prozess zum Aktualisieren des Zertifikats für den sicheren Start funktioniert, und es werden einige Schritte zur Problembehandlung beschrieben, wenn während der Bereitstellung auf Geräten Probleme auftreten. Updates zu diesem Abschnitt werden bei Bedarf hinzugefügt.

Unterstützung für die Bereitstellung von Zertifikaten für den sicheren Start

Zur Unterstützung der Zertifikatupdates für den sicheren Start verwaltet Windows einen geplanten Task, der einmal alle 12 Stunden ausgeführt wird. Der Task sucht im Registrierungsschlüssel AvailableUpdates nach Bits , die verarbeitet werden müssen. Die für die Bereitstellung der Zertifikate verwendeten Bits finden Sie in der folgenden Tabelle. Die Spalte Order gibt die Reihenfolge an, in der die Bits verarbeitet werden.

|

Auftrag |

Biteinstellung |

Verwendung |

|---|---|---|

|

1 |

0x0040 |

Dieses Bit weist den geplanten Task an, das Windows UEFI CA 2023-Zertifikat der Datenbank für sicheren Start hinzuzufügen. Dadurch kann Windows Start-Managern vertrauen, die von diesem Zertifikat signiert wurden. |

|

2 |

0x0800 |

Dieses Bit weist den geplanten Task an, die Microsoft UEFI CA 2023 auf die Datenbank anzuwenden. Wenn auch 0x4000 festgelegt ist, überprüft der geplante Task die Datenbank und wendet Microsoft UEFI CA 2023 nur an, wenn die Microsoft Corporation UEFI CA 2011 bereits in der Datenbank vorhanden ist. |

|

3 |

0x1000 |

Dieses Bit weist den geplanten Task an, die Microsoft Option ROM CA 2023 auf die Datenbank anzuwenden. Wenn 0x4000 ebenfalls festgelegt ist, überprüft der geplante Task die Datenbank und wendet nur microsoft Option ROM CA 2023 an, wenn die Microsoft Corporation UEFI CA 2011 bereits in der Datenbank vorhanden ist. |

|

2 & 3 |

0x4000 |

Dieses Bit ändert das Verhalten der 0x0800 und 0x1000 Bits so, dass nur die Microsoft UEFI CA 2023 und Microsoft Option ROM CA 2023 angewendet werden, wenn die Datenbank bereits über die Microsoft Corporation UEFI CA 2011 verfügt. Um sicherzustellen, dass das Sicherheitsprofil des Geräts identisch bleibt, wendet dieses Bit diese neuen Zertifikate nur an, wenn das Gerät dem Microsoft Corporation UEFI CA 2011-Zertifikat vertraut. Nicht alle Windows-Geräte vertrauen diesem Zertifikat. |

|

4 |

0x0004 |

Dieses Bit weist den geplanten Task an, nach einem Schlüsselaustauschschlüssel zu suchen, der vom Plattformschlüssel (PLATFORM Key, PK) des Geräts signiert ist. Die PK wird vom OEM verwaltet. OEMs signieren das Microsoft KEK mit ihrem PK und stellen ihn an Microsoft bereit, wo es in den kumulativen Updates enthalten ist. |

|

5 |

0x0100 |

Dieses Bit weist den geplanten Task an, den von der Windows UEFI CA 2023 signierten Start-Manager auf die Startpartition anzuwenden. Dadurch wird der von Microsoft Windows Production PCA 2011 signierte Start-Manager ersetzt. |

Jedes der Bits wird vom geplanten Ereignis in der reihenfolge verarbeitet, die in der obigen Tabelle angegeben ist.

Der Fortschritt durch die Bits sollte wie folgt aussehen:

-

Start: 0x5944

-

0x0040 → 0x5904 (Windows UEFI CA 2023 erfolgreich angewendet)

-

0x0800 → 0x5104 (Bei Bedarf die Microsoft UEFI CA 2023 angewendet)

-

0x1000 → 0x4104 (Bei Bedarf die Microsoft-Options-ROM-UEFI CA 2023 angewendet)

-

0x0004 → 0x4100 (Microsoft Corporation KEK 2K CA 2023 angewendet)

-

0x0100 → 0x4000 (Windows UEFI CA 2023 signierter Start-Manager angewendet)

Notizen

-

Sobald der einem Bit zugeordnete Vorgang erfolgreich abgeschlossen wurde, wird dieses Bit aus dem Schlüssel AvailableUpdates gelöscht.

-

Wenn einer dieser Vorgänge fehlschlägt, wird ein Ereignis protokolliert, und der Vorgang wird bei der nächsten Ausführung der geplanten Aufgabe wiederholt.

-

Wenn bit 0x4000 festgelegt ist, wird es nicht gelöscht. Nachdem alle anderen Bits verarbeitet wurden, wird der Registrierungsschlüssel AvailableUpdates auf 0x4000 festgelegt.

Problem 1: KEK-Updatefehler: Das Gerät aktualisiert Zertifikate für die Datenbank für den sicheren Start, kommt aber nicht über die Bereitstellung des neuen Schlüsselaustauschschlüsselzertifikats im KEK für den sicheren Start zurück.

Hinweis Wenn dieses Problem derzeit auftritt, wird die Ereignis-ID 1796 protokolliert (siehe Updateereignisse für sichere Startdatenbank und DBX-Variablen). Ein neues Ereignis wird in einer späteren Version bereitgestellt, um auf dieses spezifische Problem hinzuweisen.

Der Registrierungsschlüssel AvailableUpdates auf einem Gerät ist auf 0x4104 festgelegt und löscht das 0x0004 Bit auch nach mehreren Neustarts und viel Zeit nicht.

Das Problem kann sein, dass kein KEK vom OEM-PK für das Gerät signiert ist. Der OEM steuert die PK für das Gerät und ist dafür verantwortlich, das neue Microsoft KEK-Zertifikat zu signieren und an Microsoft zurückzugeben, damit es in die monatlichen kumulativen Updates einbezogen werden kann.

Wenn dieser Fehler auftritt, wenden Sie sich an Ihren OEM, um zu bestätigen, dass er die Schritte unter Erstellen und Verwalten von Windows-Schlüsseln für den sicheren Start ausgeführt hat.

Problem 2: Firmwarefehler: Beim Anwenden der Zertifikatupdates werden die Zertifikate an die Firmware übergeben, um sie auf die Variablen "Secure Boot DB" oder "KEK" anzuwenden. In einigen Fällen gibt die Firmware einen Fehler zurück.

Wenn dieses Problem auftritt, protokolliert der sichere Start die Ereignis-ID 1795. Informationen zu diesem Ereignis finden Sie unter Updateereignisse für sichere Startdatenbank und DBX-Variablen.

Es wird empfohlen, beim OEM nachzuprüfen, ob ein Firmwareupdate für das Gerät verfügbar ist, um dieses Problem zu beheben.

Zusätzliche Ressourcen

Tipp: Lesezeichen für diese zusätzlichen Ressourcen.

-

Landing Page für den Rollout des Zertifikats für den sicheren Start

-

Windows-Geräte für Unternehmen und Organisationen mit IT-verwalteten Updates

-

Windows-Geräte für Privatbenutzer, Unternehmen und Schulen mit von Microsoft verwalteten Updates

-

Updateereignisse für sichere Startdatenbanken und DBX-Variablen

-

Leitfaden zum Erstellen und Verwalten von Schlüsseln für den sicheren Start

Microsoft-Kundensupportressourcen

Informationen zum Kontaktieren von Microsoft-Support finden Sie unter:

-

Microsoft-Support, und klicken Sie dann auf Windows.

-

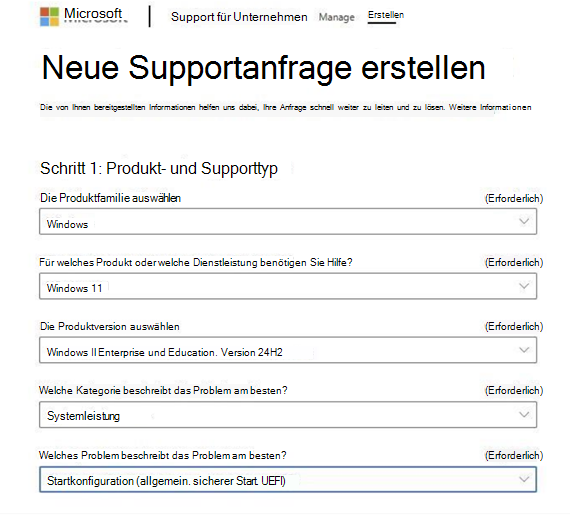

Support für Unternehmen , und klicken Sie dann auf Erstellen , um eine neue Supportanfrage zu erstellen.Nachdem Sie die neue Supportanfrage erstellt haben, sollte sie wie folgt aussehen: