Σύνοψη

Οι διαχειριστές του Microsoft System Center 2012 R2 Virtual Machine Manager (VMM) μπορούν πλέον να δημιουργούν και να διαχειρίζονται κεντρικά λίστες ελέγχου πρόσβασης θυρών Hyper-V (ACLs) στο VMM.

Περισσότερες πληροφορίες

Για περισσότερες πληροφορίες σχετικά με τη συνάθροιση ενημερώσεων 8 για το System Center 2012 R2 Virtual Machine Manager, κάντε κλικ στον αριθμό του άρθρου που ακολουθεί για να προβάλετε το άρθρο στη Γνωσιακή βάση της Microsoft:

3096389 Συνάθροιση ενημερώσεων 8 για το System Center 2012 R2 Virtual Machine Manager

Γλωσσάριο

Βελτιώσαμε το μοντέλο αντικειμένου Virtual Machine Manager προσθέτοντας τις ακόλουθες νέες έννοιες στην περιοχή διαχείρισης δικτύου.

-

Port access control list (port ACL)

An object that is attached to various VMM networking primitives to describe network security. Η θύρα ACL λειτουργεί ως συλλογή καταχωρήσεων ελέγχου πρόσβασης ή κανόνων ACL. Ένα ACL μπορεί να επισυναφθεί σε οποιονδήποτε αριθμό (μηδέν ή περισσότερο) πρωτόγονων δικτύων VMM, όπως ένα δίκτυο VM, υποδίκτυο VM, προσαρμογέας εικονικού δικτύου ή ο ίδιος ο διακομιστής διαχείρισης VMM. Ένα ACL μπορεί να περιέχει οποιονδήποτε αριθμό (μηδέν ή περισσότερο) κανόνων ACL. Κάθε συμβατός πρωτόγονος δίκτυο VMM (δίκτυο VM, υποδίκτυο VM, προσαρμογέας εικονικού δικτύου ή διακομιστής διαχείρισης VMM) μπορεί να έχει είτε μία θύρα ACL συνδεδεμένη είτε καμία. -

Καταχώρηση ελέγχου πρόσβασης θύρας ή κανόνας

ACL Ένα αντικείμενο που περιγράφει την πολιτική φιλτραρίσματος. Πολλοί κανόνες ACL μπορεί να υπάρχουν στην ίδια θύρα ACL και να ισχύουν με βάση την προτεραιότητά τους. Κάθε κανόνας ACL αντιστοιχεί ακριβώς σε μία θύρα ACL. -

Global Ρυθμίσεις

A virtual concept that describes a port ACL that is applied to all VM virtual network adapters in the infrastructure. Δεν υπάρχει ξεχωριστός τύπος αντικειμένου για το Global Ρυθμίσεις. Αντίθετα, η θύρα Global Ρυθμίσεις ACL συνδέεται με τον ίδιο τον διακομιστή διαχείρισης VMM. Το αντικείμενο διακομιστή διαχείρισης VMM μπορεί να έχει είτε μία θύρα ACL είτε καμία.

Για πληροφορίες σχετικά με αντικείμενα στην περιοχή διαχείρισης δικτύου που ήταν προηγουμένως διαθέσιμα, ανατρέξτε στο θέμα Βασικά στοιχεία αντικειμένου δικτύου Διαχείρισης εικονικών μηχανών.

Τι μπορώ να κάνω με αυτήν τη δυνατότητα;

Χρησιμοποιώντας τη διασύνδεση PowerShell στο VMM, μπορείτε πλέον να κάνετε τις ακόλουθες ενέργειες:

-

Καθορίστε τις ACL θύρας και τους κανόνες ACL τους.

-

Οι κανόνες εφαρμόζονται σε εικονικές θύρες διακοπτών σε διακομιστές Hyper-V ως "ACLs εκτεταμένης θύρας" (VMNetworkAdapterExtendedAcl) στην ορολογία Hyper-V. Αυτό σημαίνει ότι μπορούν να εφαρμοστούν μόνο σε διακομιστές κεντρικού υπολογιστή Windows Server 2012 R2 (και Hyper-V Server 2012 R2).

-

Το VMM δεν θα δημιουργήσει τις ACL θύρας Hyper-V "παλαιού τύπου" (VMNetworkAdapterAcl). Επομένως, δεν μπορείτε να εφαρμόσετε acls θύρας στους διακομιστές κεντρικού υπολογιστή Windows Server 2012 (ή Hyper-V Server 2012) χρησιμοποιώντας VMM.

-

Όλοι οι κανόνες ACL θύρας που ορίζονται στο VMM με τη χρήση αυτής της δυνατότητας είναι νομιμοί (για TCP). Δεν μπορείτε να δημιουργήσετε κανόνες ACL χωρίς κατάσταση για TCP χρησιμοποιώντας VMM.

Για περισσότερες πληροφορίες σχετικά με τη δυνατότητα ACL εκτεταμένης θύρας στον Windows Server 2012 R2 Hyper-V, ανατρέξτε στο θέμα Δημιουργία πολιτικών ασφαλείας με λίστες Έλεγχος πρόσβασης εκτεταμένης θύρας για τον Windows Server 2012 R2.

-

-

Επισυνάψτε μια θύρα ACL στο Global Ρυθμίσεις. Αυτό το ισχύει για όλους τους εικονικούς προσαρμογείς δικτύου VM. Είναι διαθέσιμη μόνο σε πλήρεις διαχειριστές.

-

Επισυνάψτε τις ACL θύρας που έχουν δημιουργηθεί σε δίκτυο VM, υποδίκτυα VM ή εικονικούς προσαρμογείς δικτύου VM. Αυτή η δυνατότητα είναι διαθέσιμη σε πλήρεις διαχειριστές, διαχειριστές μισθωτών και χρήστες αυτοεξυπηρέτησης (SSU).

-

Προβάλετε και ενημερώστε τους κανόνες ACL θύρας που έχουν ρυθμιστεί στο μεμονωμένο VM vNIC.

-

Διαγράψτε τις ALS θύρας και τους κανόνες ACL τους.

Κάθε μία από αυτές τις ενέργειες καλύπτεται με περισσότερες λεπτομέρειες παρακάτω σε αυτό το άρθρο.

Λάβετε υπόψη ότι αυτή η λειτουργία εκτίθεται μόνο μέσω cmdlet του PowerShell και δεν θα αντικατοπτρίζεται στο περιβάλλον εργασίας χρήστη της κονσόλας VMM (εκτός από την κατάσταση "Συμμόρφωση").

Τι δεν μπορώ να κάνω με αυτήν τη δυνατότητα;

-

Διαχείριση/ενημέρωση μεμονωμένων κανόνων για μία μόνο παρουσία, όταν το ACL είναι κοινόχρηστο μεταξύ πολλών παρουσιών. Η διαχείριση όλων των κανόνων γίνεται κεντρικά μέσα στις γονικές ACL και εφαρμόζονται κάθε φορά που επισυνάπτεται το ACL.

-

Επισυνάψτε περισσότερα από ένα ACL σε μια οντότητα.

-

Εφαρμογή ACL θύρας σε εικονικούς προσαρμογείς δικτύου (vNICs) στο γονικό διαμέρισμα Hyper-V (λειτουργικό σύστημα διαχείρισης).

-

Δημιουργήστε κανόνες ACL θύρας που περιλαμβάνουν πρωτόκολλα επιπέδου IP (εκτός TCP ή UDP).

-

Εφαρμόστε acls θύρας σε λογικά δίκτυα, τοποθεσίες δικτύου (λογικοί ορισμοί δικτύου), vLAN υποδικτύου και άλλα πρωτόγονα δικτύωσης VMM που δεν αναφέρθηκαν νωρίτερα.

Πώς γίνεται χρησιμοποιήσετε τη δυνατότητα;

Ορισμός νέων acls θύρας και των κανόνων ACL θύρας

Τώρα μπορείτε να δημιουργήσετε ALS και τους κανόνες ACL τους απευθείας από το VMM, χρησιμοποιώντας cmdlet του PowerShell.

Δημιουργία νέου ACL

Προστίθενται τα ακόλουθα νέα cmdlet του PowerShell:

New-SCPortACL –Όνομα <συμβολοσειρά> [–Περιγραφή <συμβολοσειρά>]

–Όνομα: Όνομα της θύρας ACL

–Περιγραφή: Περιγραφή της θύρας ACL (προαιρετική παράμετρος)

Get-SCPortACL

Ανακτά όλες τις acls

θύρας –Όνομα: Προαιρετικά φιλτράρισμα κατά όνομα

–Αναγνωριστικό: Προαιρετικά φιλτράρισμα με εντολές δείγματος αναγνωριστικού

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

Ορισμός κανόνων θύρας ACL για τη θύρα ACL

Κάθε θύρα ACL αποτελείται από μια συλλογή κανόνων θύρας ACL. Κάθε κανόνας περιέχει διαφορετικές παραμέτρους.

-

Όνομα

-

Περιγραφή

-

Τύπος: Εισερχόμενα/Εξερχόμενα (η κατεύθυνση στην οποία θα εφαρμοστεί το ACL)

-

Ενέργεια: Αποδοχή/Απόρριψη (η ενέργεια του ACL, είτε για να επιτρέπεται η κυκλοφορία είτε για τον αποκλεισμό της κυκλοφορίας)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

Πρωτόκολλο: TCP/Udp/Any (Σημείωση: Τα πρωτόκολλα επιπέδου IP δεν υποστηρίζονται σε ACL θύρας που ορίζονται από τη VMM. Εξακολουθούν να υποστηρίζονται εγγενώς από το Hyper-V.)

-

Προτεραιότητα: 1 – 65535 (ο χαμηλότερος αριθμός έχει την υψηλότερη προτεραιότητα). Αυτή η προτεραιότητα είναι σε σχέση με το επίπεδο στο οποίο εφαρμόζεται. (Περισσότερες πληροφορίες σχετικά με τον τρόπο εφαρμογής των κανόνων ACL βασίζονται στην προτεραιότητα και ακολουθεί το αντικείμενο στο οποίο είναι προσαρτημένο το ACL.)

Νέα cmdlet του PowerShell που προστίθενται

New-SCPortACLrule -PortACL <PortACL> -Όνομα <συμβολοσειρά> [-Περιγραφή> συμβολοσειράς <] - Πληκτρολογήστε <| εισερχομένων Εξερχόμενη> -<να επιτρέπεται η | Απόρριψη> -Priority <uint16> -Protocol <Tcp | | Udp Οποιαδήποτε> συμβολοσειρά <[-SourceAddressPrefix <: IPAddress | IPSubnet>] [-SourcePortRange <συμβολοσειρά:X|X-Y| Οποιαδήποτε>] [-DestinationAddressPrefix <συμβολοσειρά: IPAddress | IPSubnet>] [-DestinationPortRange <συμβολοσειρά:X|X-Y| Οποιαδήποτε>]

Το Get-SCPortACLrule

ανακτά όλους τους κανόνες ACL θύρας.

-

Όνομα: Προαιρετικά φιλτράρισμα κατά όνομα

-

Αναγνωριστικό: Προαιρετικά φιλτράρισμα κατά αναγνωριστικό

-

PortACL: Προαιρετικά φιλτράρισμα κατά θύρα ACL

Δείγμα εντολών

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

Σύνδεση και απόσπαση acls θύρας

Οι ACL μπορούν να επισυναφθούν στα εξής:

-

Καθολικές ρυθμίσεις (Ισχύει για όλους τους προσαρμογείς δικτύου VM. Μόνο οι πλήρεις διαχειριστές μπορούν να το κάνουν αυτό.)

-

Δίκτυο εικονικής μηχανής (Οι πλήρεις διαχειριστές/διαχειριστές μισθωτών/SSU μπορούν να το κάνουν αυτό.)

-

Υποδίκτυο VM (Οι πλήρεις διαχειριστές/διαχειριστές μισθωτή/SSU μπορούν να το κάνουν αυτό.)

-

Οι εικονικοί προσαρμογείς δικτύου (οι πλήρεις διαχειριστές/διαχειριστές μισθωτών/SSU μπορούν να το κάνουν αυτό.)

Καθολικές ρυθμίσεις

Αυτοί οι κανόνες ACL θύρας ισχύουν για όλους τους προσαρμογείς εικονικού δικτύου VM στην υποδομή.

Τα υπάρχοντα cmdlet του PowerShell ενημερώθηκαν με νέες παραμέτρους για την προσάρτηση και την αποσύνδεση acls θύρας.

Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: Νέα προαιρετική παράμετρος που ρυθμίζει τις παραμέτρους της καθορισμένης θύρας ACL με καθολικές ρυθμίσεις.

-

RemovePortACL: Νέα προαιρετική παράμετρος που καταργεί οποιαδήποτε ρυθμισμένη θύρα ACL από τις καθολικές ρυθμίσεις.

Get-SCVMMServer: Επιστρέφει τη ρυθμισμένη θύρα ACL στο αντικείμενο που επιστρέφεται.

Δείγμα εντολών

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

Δίκτυο VM

Αυτοί οι κανόνες θα εφαρμοστούν σε όλους τους προσαρμογείς εικονικού δικτύου VM που είναι συνδεδεμένοι σε αυτό το δίκτυο εικονικής μηχανής.

Τα υπάρχοντα cmdlet του PowerShell ενημερώθηκαν με νέες παραμέτρους για την προσάρτηση και την αποσύνδεση acls θύρας.

New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [rest of the parameters]

-PortACL: New optional parameter that lets you specify a port ACL to the VM network during creation.

Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [υπόλοιπες παράμετροι]

-PortACL: Νέα προαιρετική παράμετρος που σας επιτρέπει να ορίσετε μια θύρα ACL στο δίκτυο VM.

-RemovePortACL: Νέα προαιρετική παράμετρος που καταργεί οποιαδήποτε ρυθμισμένη θύρα ACL από το δίκτυο VM.

Get-SCVMNetwork: Επιστρέφει τη ρυθμισμένη θύρα ACL στο αντικείμενο που επιστρέφεται.

Δείγμα εντολών

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

Υποδίκτυο VM

Αυτοί οι κανόνες θα εφαρμοστούν σε όλους τους προσαρμογείς εικονικού δικτύου VM που είναι συνδεδεμένοι σε αυτό το υποδίκτυο VM.

Τα υπάρχοντα cmdlet του PowerShell ενημερώθηκαν με νέα παράμετρο για τη σύνδεση και την απόσπαση acls θύρας.

New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [rest of the parameters]

-PortACL: New optional parameter that lets you specify a port ACL to the VM subnet during creation.

Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [υπόλοιπες παράμετροι]

-PortACL: Νέα προαιρετική παράμετρος που σας επιτρέπει να ορίσετε μια θύρα ACL στο υποδίκτυο VM.

-RemovePortACL: Νέα προαιρετική παράμετρος που καταργεί οποιαδήποτε ρυθμισμένη θύρα ACL από το υποδίκτυο VM.

Get-SCVMSubnet: Επιστρέφει τη ρυθμισμένη θύρα ACL στο αντικείμενο που επιστρέφεται.

Δείγμα εντολών

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

Προσαρμογέας εικονικού δικτύου VM (vmNIC)

Τα υπάρχοντα cmdlet του PowerShell ενημερώθηκαν με νέες παραμέτρους για την προσάρτηση και την αποσύνδεση acls θύρας.

New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [rest of the parameters]

-PortACL: New optional parameter that lets you specify a port ACL to the virtual network adapter while you are creating a new vNIC.

Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [rest of the parameters]

-PortACL: New optional parameter that lets you set a port ACL to the virtual network adapter.

-RemovePortACL: Νέα προαιρετική παράμετρος που καταργεί οποιαδήποτε ρυθμισμένη θύρα ACL από τον προσαρμογέα εικονικού δικτύου.

Get-SCVirtualNetworkAdapter: Επιστρέφει τη ρυθμισμένη θύρα ACL στο αντικείμενο που επιστρέφεται.

Δείγμα εντολών

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

Εφαρμογή κανόνων θύρας ACL

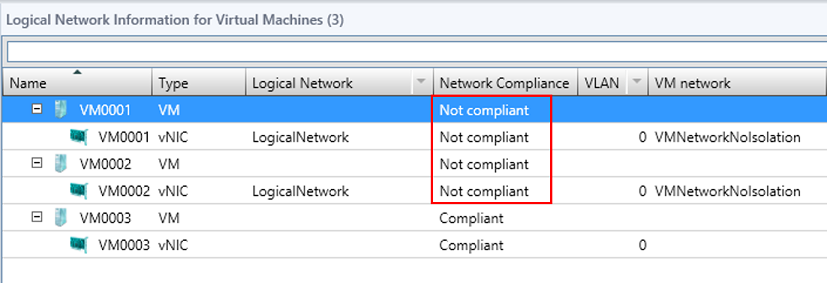

Όταν ανανεώνετε τις εικονικές μηχανές μετά την επισύναψη της θύρας ACLs, θα παρατηρήσετε ότι η κατάσταση των VMs εμφανίζεται ως "Μη συμβατό" στην προβολή Εικονική μηχανή του χώρου εργασίας Fabric. (To switch to Virtual Machine view, you have to first browse to the Logical Networks node or the Logical Switches node of the Fabric workspace). Λάβετε υπόψη ότι η ανανέωση της εικονικής μηχανής πραγματοποιείται αυτόματα στο παρασκήνιο (σύμφωνα με το χρονοδιάγραμμα). Επομένως, ακόμα και αν δεν ανανεώσετε ρητά τις εικονικές μηχανές, θα μεταβούν τελικά σε μη ανταγωνιστική κατάσταση.

Για να ξεκινήσετε την αποκατάσταση, κάντε κλικ στην επιλογή Αποκατάσταση στην κορδέλα ή εκτελέστε το cmdlet Repair-SCVirtualNetworkAdapter. Δεν υπάρχουν συγκεκριμένες αλλαγές στη σύνταξη cmdlet για αυτήν τη δυνατότητα.

Repair-SCVirtualNetworkAdapter -VirtualNetworkAdapter <VirtualNetworkAdapter>

Η αποκατάσταση αυτών των εικονικών μηχανών θα τις επισημάνει ως συμβατές και θα βεβαιωθεί ότι έχουν εφαρμοστεί acls εκτεταμένης θύρας. Λάβετε υπόψη ότι οι ACL θύρας δεν θα ισχύουν για καμία εικονική μηχανή στο πεδίο εφαρμογής μέχρι να τις αποκαταστήσετε ρητά.

Προβολή κανόνων θύρας ACL

Για να προβάλετε τους κανόνες ACL και ACL, μπορείτε να χρησιμοποιήσετε τα ακόλουθα cmdlet του PowerShell.

Νέα cmdlet του PowerShell που προστίθενται

Ανακτήστε το σύνολο παραμέτρων ACLs

θύρας 1. Για να λάβετε όλα ή κατά όνομα: Get-SCPortACL [-Όνομα <>]

Σύνολο παραμέτρων 2. Για να λάβετε με αναγνωριστικό: Get-SCPortACL -Αναγνωριστικό <> [-Όνομα <>]

Ανάκτηση κανόνων

θύρας ACL Ορισμός παραμέτρου 1. Σύνολο ή κατά όνομα: Get-SCPortACLrule σύνολο παραμέτρων [-Όνομα <>]

2. Κατά αναγνωριστικό: Get-SCPortACLrule -Αναγνωριστικό <>

το σύνολο παραμέτρων 3. Κατά αντικείμενο ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

Ενημέρωση κανόνων θύρας ACL

Όταν ενημερώνετε το ACL που είναι συνδεδεμένο με προσαρμογείς δικτύου, οι αλλαγές αντικατοπτρίζονται σε όλες τις παρουσίες του προσαρμογέα δικτύου που χρησιμοποιούν αυτό το ACL. Για ένα ACL που είναι συνδεδεμένο σε ένα υποδίκτυο VM ή δίκτυο VM, όλες οι παρουσίες προσαρμογέα δικτύου που είναι συνδεδεμένες σε αυτό το υποδίκτυο ενημερώνονται με τις αλλαγές.

Σημείωση Η ενημέρωση των κανόνων ACL σε μεμονωμένους προσαρμογείς δικτύου εκτελείται παράλληλα σε ένα συνδυασμό βέλτιστης προσπάθειας μίας δοκιμής. Οι προσαρμογείς που δεν μπορούν να ενημερωθούν για οποιονδήποτε λόγο επισημαίνονται ως "ασύμβατοι με την ασφάλεια" και η εργασία ολοκληρώνεται με ένα μήνυμα σφάλματος που αναφέρει ότι οι προσαρμογείς δικτύου δεν ενημερώθηκαν με επιτυχία. Το "Ασυμβατό με την ασφάλεια" εδώ αναφέρεται σε μια ασυμφωνία στους αναμενόμενους έναντι των πραγματικών κανόνων ACL. Ο προσαρμογέας θα έχει κατάσταση συμμόρφωσης "Δεν συμμορφώνεται" μαζί με τα σχετικά μηνύματα σφάλματος. Ανατρέξτε στην προηγούμενη ενότητα για περισσότερες πληροφορίες σχετικά με την αποκατάσταση μη συμβατών εικονικών μηχανών.

Προστέθηκε νέο cmdlet του PowerShell

Set-SCPortACL -PortACL <PortACL> [-Όνομα <όνομα>] [-Περιγραφή <περιγραφήn>]

Set-SCPortACLrule -PortACLrule <ACLrule> [-Όνομα <όνομα>] [-Περιγραφή <συμβολοσειρά>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <συμβολοσειρά>] [-SourcePortRange <συμβολοσειρά>] [-DestinationAddressPrefix <συμβολοσειρά>] [-DestinationPortRange <συμβολοσειρά>] [-Protocol <PortACLruleProtocol> {Tcp | | Udp Any}]

Set-SCPortACL: Αλλάζει την περιγραφή της θύρας ACL.

-

Περιγραφή: Ενημερώνει την περιγραφή.

Set-SCPortACLrule: Αλλάζει τις παραμέτρους του κανόνα ACL θύρας.

-

Περιγραφή: Ενημερώνει την περιγραφή.

-

Τύπος: Ενημερώνει την κατεύθυνση προς την οποία εφαρμόζεται το ACL.

-

Ενέργεια: Ενημερώνει την ενέργεια του ACL.

-

Πρωτόκολλο: Ενημερώνει το πρωτόκολλο στο οποίο θα εφαρμοστεί το ACL.

-

Προτεραιότητα: Ενημερώνει την προτεραιότητα.

-

SourceAddressPrefix: Ενημερώνει το πρόθεμα διεύθυνσης προέλευσης.

-

SourcePortRange: Ενημερώνει την περιοχή θυρών προέλευσης.

-

DestinationAddressPrefix: Ενημερώνει το πρόθεμα διεύθυνσης προορισμού.

-

DestinationPortRange: Ενημερώνει το εύρος των θυρών προορισμού.

Διαγραφή acls θύρας και κανόνων ACL θύρας

Ένα ACL μπορεί να διαγραφεί μόνο εάν δεν υπάρχουν συνδέσεις εξαρτήσεων σε αυτό. Οι εξαρτήσεις περιλαμβάνουν ρυθμίσεις δικτύου VM/VM υποδικτύου/εικονικού προσαρμογέα δικτύου/καθολικών ρυθμίσεων που είναι προσαρτημένες στο ACL. Όταν προσπαθείτε να διαγράψετε μια θύρα ACL χρησιμοποιώντας το cmdlet του PowerShell, το cmdlet θα ανιχνεύσει εάν η θύρα ACL είναι προσαρτημένη σε οποιαδήποτε από τις εξαρτήσεις και θα εμφανίσει τα κατάλληλα μηνύματα σφάλματος.

Κατάργηση ACL θύρας

Προστέθηκαν νέα cmdlet του PowerShell:

Remove-SCPortACL -PortACL <NetworkAccessControlList>

Κατάργηση κανόνων θύρας ACL

Προστέθηκαν νέα cmdlet του PowerShell:

Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule>

Να γνωρίζετε ότι η διαγραφή ενός προσαρμογέα δικτύου/δικτύου VM καταργεί αυτόματα τη συσχέτιση με αυτό το ACL.

Ένα ACL μπορεί επίσης να αποσυνδεθεί από το υποδίκτυο VM/προσαρμογέα δικτύου/VM, αλλάζοντας το αντίστοιχο αντικείμενο δικτύωσης VMM. Για να το κάνετε αυτό, χρησιμοποιήστε το cmdlet Set μαζί με το διακόπτη -RemovePortACL, όπως περιγράφεται σε προηγούμενες ενότητες. Σε αυτή την περίπτωση, το ACL θύρας θα αποσυνδεθεί από το αντίστοιχο αντικείμενο δικτύου, αλλά δεν θα διαγραφεί από την υποδομή VMM. Επομένως, μπορεί να επαναχρησιμοποιηθεί αργότερα.

Αλλαγές εκτός ζώνης σε κανόνες ACL

Εάν κάνουμε αλλαγές εκτός ζώνης (OOB) σε κανόνες ACL από τη θύρα εικονικού διακόπτη Hyper-V (χρησιμοποιώντας εγγενή cmdlet Hyper-V, όπως Add-VMNetworkAdapterExtendedAcl), η ανανέωση VM θα εμφανίσει τον προσαρμογέα δικτύου ως "Ασύμβατος ασφαλείας". Στη συνέχεια, ο προσαρμογέας δικτύου μπορεί να επανορθωθεί από το VMM, όπως περιγράφεται στην ενότητα "Εφαρμογή acls θύρας". Ωστόσο, η αποκατάσταση θα αντικαταστήσει όλους τους κανόνες θύρας ACL που ορίζονται εκτός VMM με εκείνους που αναμένονται από τη VMM.

Προτεραιότητα κανόνα θύρας ACL και προτεραιότητα εφαρμογής (για προχωρημένους)

Βασικές έννοιες

Κάθε κανόνας ACL θύρας σε μια θύρα ACL έχει μια ιδιότητα που ονομάζεται "Προτεραιότητα". Οι κανόνες εφαρμόζονται με τη σειρά με βάση την προτεραιότητά τους. Οι ακόλουθες βασικές αρχές ορίζουν προτεραιότητα κανόνων:

-

Όσο μικρότερος είναι ο αριθμός προτεραιότητας, τόσο υψηλότερη είναι η προτεραιότητα. Δηλαδή, εάν πολλοί κανόνες ACL θύρας έρχονται σε αντίθεση μεταξύ τους, ο κανόνας με χαμηλότερη προτεραιότητα κερδίζει.

-

Η ενέργεια κανόνα δεν επηρεάζει την προτεραιότητα. Δηλαδή, σε αντίθεση με τις ACL NTFS (για παράδειγμα), εδώ δεν έχουμε μια έννοια όπως "Η άρνηση έχει πάντα προτεραιότητα έναντι της αποδοχής".

-

Στην ίδια προτεραιότητα (ίδια αριθμητική τιμή), δεν μπορείτε να έχετε δύο κανόνες με την ίδια κατεύθυνση. Αυτή η συμπεριφορά αποτρέπει μια υποθετική κατάσταση στην οποία κάποιος θα μπορούσε να ορίσει τους κανόνες "Απόρριψη" και "Αποδοχή" με ίση προτεραιότητα, επειδή αυτό θα είχε ως αποτέλεσμα ασάφεια ή διένεξη.

-

Μια διένεξη ορίζεται ως δύο ή περισσότεροι κανόνες που έχουν την ίδια προτεραιότητα και την ίδια κατεύθυνση. Μια διένεξη μπορεί να προκύψει εάν υπάρχουν δύο κανόνες ACL θύρας με την ίδια προτεραιότητα και κατεύθυνση σε δύο ACL που εφαρμόζονται σε διαφορετικά επίπεδα και εάν αυτά τα επίπεδα επικαλύπτονται εν μέρει. Δηλαδή, μπορεί να υπάρχει ένα αντικείμενο (για παράδειγμα, vmNIC) που εμπίπτει στο πεδίο εφαρμογής και των δύο επιπέδων. Ένα συνηθισμένο παράδειγμα επικάλυψης είναι ένα δίκτυο VM και ένα υποδίκτυο VM στο ίδιο δίκτυο.

Εφαρμογή πολλών ACL θύρας σε μία οντότητα

Επειδή οι acls θύρας μπορούν να εφαρμοστούν σε διαφορετικά αντικείμενα δικτύωσης VMM (ή σε διαφορετικά επίπεδα, όπως περιγράφεται παραπάνω), ένας ενιαίος προσαρμογέας εικονικού δικτύου VM (vmNIC) μπορεί να εμπίπτει στο πεδίο εφαρμογής πολλών acls θύρας. Σε αυτό το σενάριο, εφαρμόζονται οι κανόνες ACL θύρας από όλες τις ACL θύρας. Ωστόσο, η προτεραιότητα αυτών των κανόνων μπορεί να διαφέρει, ανάλογα με αρκετές νέες ρυθμίσεις βελτιστοποίησης VMM που αναφέρονται παρακάτω σε αυτό το άρθρο.

Ρυθμίσεις μητρώου

Αυτές οι ρυθμίσεις ορίζονται ως τιμές Dword στο Windows Μητρώο κάτω από το ακόλουθο κλειδί στο διακομιστή διαχείρισης VMM:

HKLM\Software\Microsoft\Microsoft System Center Virtual Machine Manager Server\Ρυθμίσεις

Λάβετε υπόψη ότι όλες αυτές οι ρυθμίσεις θα επηρεάσουν τη συμπεριφορά των acls θύρας σε ολόκληρη την υποδομή VMM.

Προτεραιότητα αποτελεσματικού κανόνα ACL θύρας

Σε αυτή τη συζήτηση, θα περιγράψουμε την πραγματική προτεραιότητα των κανόνων ACL θύρας όταν εφαρμόζονται πολλαπλές acls θύρας σε μία οντότητα ως αποτελεσματική προτεραιότητα κανόνα. Λάβετε υπόψη ότι δεν υπάρχει ξεχωριστή ρύθμιση ή αντικείμενο στο VMM για τον ορισμό ή την προβολή της προτεραιότητας αποτελεσματικού κανόνα. Υπολογίζεται στο χρόνο εκτέλεσης.

Υπάρχουν δύο καθολικές καταστάσεις λειτουργίας στις οποίες μπορεί να υπολογιστεί η προτεραιότητα αποτελεσματικού κανόνα. Οι λειτουργίες αλλάζουν από τη ρύθμιση μητρώου:

PortACLAbsolutePriority

Οι αποδεκτές τιμές για αυτή τη ρύθμιση είναι είτε 0 (μηδέν) είτε 1, όπου το 0 υποδηλώνει προεπιλεγμένη συμπεριφορά.

Σχετική προτεραιότητα (προεπιλεγμένη συμπεριφορά)

Για να ενεργοποιήσετε αυτή την κατάσταση λειτουργίας, ορίστε την ιδιότητα PortACLAbsolutePriority στο μητρώο σε τιμή 0 (μηδέν). Αυτή η λειτουργία ισχύει επίσης εάν η ρύθμιση δεν έχει οριστεί στο μητρώο (δηλαδή, εάν δεν δημιουργηθεί η ιδιότητα).

Σε αυτήν την κατάσταση λειτουργίας, ισχύουν και οι ακόλουθες αρχές εκτός από τις βασικές έννοιες που περιγράφηκαν παραπάνω:

-

Η προτεραιότητα εντός της ίδιας θύρας ACL διατηρείται. Επομένως, οι τιμές προτεραιότητας που ορίζονται σε κάθε κανόνα αντιμετωπίζονται ως σχετικές μέσα στο ACL.

-

Όταν εφαρμόζετε πολλές ACL θύρας, οι κανόνες τους εφαρμόζονται σε κάδους. Οι κανόνες από το ίδιο ACL (συνδεδεμένοι σε ένα δεδομένο αντικείμενο) εφαρμόζονται μαζί μέσα στον ίδιο κάδο. Η προτεραιότητα συγκεκριμένων κάδων εξαρτάται από το αντικείμενο στο οποίο είναι προσαρτημένη η θύρα ACL.

-

Εδώ, οποιοιδήποτε κανόνες που ορίζονται στις καθολικές ρυθμίσεις ACL (ανεξάρτητα από τη δική τους προτεραιότητα, όπως ορίζεται στο ACL θύρας) έχουν πάντα προτεραιότητα έναντι των κανόνων που ορίζονται στο ACL που εφαρμόζεται στο vmNIC και ούτω καθεξής. Με άλλα λόγια, εφαρμόζεται διαχωρισμός επιπέδων.

Τελικά, η αποτελεσματική προτεραιότητα κανόνα μπορεί να διαφέρει από την αριθμητική τιμή που καθορίζετε στις ιδιότητες κανόνα ACL θύρας. Περισσότερες πληροφορίες σχετικά με τον τρόπο επιβολής αυτής της συμπεριφοράς και τον τρόπο με τον οποίο μπορείτε να αλλάξετε τη λογική της ακολουθούν.

-

Η σειρά με την οποία προηγούνται τρία επίπεδα "ειδικά για αντικείμενο" (δηλαδή, vmNIC, υποδίκτυο VM και δίκτυο VM).

-

Η σειρά των καθολικών ρυθμίσεων δεν μπορεί να αλλάξει. Έχει πάντα υψηλότερη προτεραιότητα (ή σειρά = 0).

-

Για τα άλλα τρία επίπεδα, μπορείτε να ορίσετε τις παρακάτω ρυθμίσεις σε μια αριθμητική τιμή μεταξύ 0 και 3, όπου το 0 έχει την υψηλότερη προτεραιότητα (ίσο με τις καθολικές ρυθμίσεις) και το 3 έχει τη χαμηλότερη προτεραιότητα:

-

PortACLVMNetworkAdapterPriority (η προεπιλογή είναι 1)

-

PortACLVMSubnetPriority (η προεπιλογή είναι 2)

-

PortACLVMNetworkPriority (η προεπιλογή είναι 3)

-

-

Εάν αντιστοιχίσετε την ίδια τιμή (0 έως 3) σε αυτές τις πολλαπλές ρυθμίσεις μητρώου ή αν αντιστοιχίσετε μια τιμή εκτός της περιοχής 0 έως 3, η VMM θα αποτύχει ξανά στην προεπιλεγμένη συμπεριφορά.

-

-

Ο τρόπος με τον οποίο επιβάλλεται η ταξινόμηση είναι η αλλαγή της προτεραιότητας αποτελεσματικού κανόνα, έτσι ώστε οι κανόνες ACL που ορίζονται σε υψηλότερο επίπεδο να λαμβάνουν υψηλότερη προτεραιότητα (δηλαδή, μικρότερη αριθμητική τιμή). Όταν υπολογίζεται πραγματικό ACL, κάθε τιμή προτεραιότητας σχετικού κανόνα "προσκρούει" από την τιμή συγκεκριμένου επιπέδου ή το "βήμα".

-

Η συγκεκριμένη τιμή επιπέδου είναι το "βήμα" που διαχωρίζει διαφορετικά επίπεδα. Από προεπιλογή, το μέγεθος του "βήματος" είναι 10000 και ρυθμίζεται από την ακόλουθη ρύθμιση μητρώου:

PortACLLayerSeparation

-

Αυτό σημαίνει ότι, σε αυτή την κατάσταση λειτουργίας, οποιαδήποτε προτεραιότητα μεμονωμένου κανόνα μέσα στο ACL (δηλαδή, ένας κανόνας που αντιμετωπίζεται ως σχετικός) δεν μπορεί να υπερβεί την τιμή της ακόλουθης ρύθμισης:

PortACLLayerSeparation(από προεπιλογή, 10000)

Παράδειγμα ρύθμισης παραμέτρων

Ας υποθέσουμε ότι όλες οι ρυθμίσεις έχουν τις προεπιλεγμένες τιμές τους. (Αυτές περιγράφονται παραπάνω.)

-

Έχουμε ένα ACL που είναι συνδεδεμένο με vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

Η πραγματική προτεραιότητα για όλους τους κανόνες που ορίζονται σε αυτό το ACL προσκρούει κατά 10000 (τιμή portACLLayerSeparation).

-

Ορίζουμε έναν κανόνα σε αυτό το ACL που έχει μια προτεραιότητα που ορίζεται σε 100.

-

Η πραγματική προτεραιότητα για αυτόν τον κανόνα θα είναι 10000 + 100 = 10100.

-

Ο κανόνας θα έχει προτεραιότητα έναντι άλλων κανόνων εντός του ίδιου ACL για τους οποίους η προτεραιότητα είναι μεγαλύτερη από 100.

-

Ο κανόνας θα έχει πάντα προτεραιότητα έναντι οποιωνδήποτε κανόνων που ορίζονται στις ACL που είναι προσαρτημένες στο δίκτυο VM και στο επίπεδο υποδικτύου VM. (Αυτό ισχύει επειδή αυτά θεωρούνται "χαμηλότερα").

-

Ο κανόνας δεν θα υπερισχύει ποτέ έναντι κανόνων που ορίζονται στις καθολικές ρυθμίσεις ACL.

Πλεονεκτήματα αυτής της λειτουργίας

-

Υπάρχει καλύτερη ασφάλεια σε σενάρια πολλών μισθωτών, επειδή οι κανόνες θύρα ACL που ορίζονται από το Fabric admin (στο παγκόσμιο επίπεδο Ρυθμίσεις) θα έχουν πάντα προτεραιότητα έναντι οποιωνδήποτε κανόνων που ορίζονται από τους ίδιους τους μισθωτές.

-

Τυχόν διενέξεις κανόνων ACL θύρας (δηλαδή, ασάφειες) αποτρέπονται αυτόματα λόγω διαχωρισμού επιπέδου. Είναι πολύ εύκολο να προβλέψετε ποιοι κανόνες θα είναι αποτελεσματικοί και γιατί.

Προειδοποιήσεις με αυτήν τη λειτουργία

-

Λιγότερη ευελιξία. Εάν ορίσετε έναν κανόνα (για παράδειγμα, "Απόρριψη όλης της κυκλοφορίας στη θύρα 80") στις καθολικές ρυθμίσεις, δεν μπορείτε ποτέ να δημιουργήσετε μια πιο λεπτομερή εξαίρεση από αυτόν τον κανόνα σε ένα χαμηλότερο επίπεδο (για παράδειγμα, "Να επιτρέπεται η θύρα 80 μόνο σε αυτήν την εικονική μηχανή που εκτελεί έναν νόμιμο διακομιστή Web").

Σχετική προτεραιότητα

Για να ενεργοποιήσετε αυτή την κατάσταση λειτουργίας, ορίστε την ιδιότητα PortACLAbsolutePriority στο μητρώο σε τιμή 1.

Σε αυτήν την κατάσταση λειτουργίας, ισχύουν και οι ακόλουθες αρχές εκτός από τις βασικές έννοιες που περιγράφονται παραπάνω:

-

Εάν ένα αντικείμενο εμπίπτει στο πεδίο εφαρμογής πολλών ACL (για παράδειγμα, δίκτυο VM και υποδίκτυο VM), όλοι οι κανόνες που ορίζονται σε οποιαδήποτε προσαρτημένη ACL εφαρμόζονται με ενοποιημένη σειρά (ή ως μεμονωμένος κάδος). Δεν υπάρχει διαχωρισμός επιπέδου και κανένα "χτύπημα" απολύτως.

-

Όλες οι προτεραιότητες των κανόνων αντιμετωπίζονται ως απόλυτες, ακριβώς όπως ορίζονται σε κάθε προτεραιότητα κανόνα. Με άλλα λόγια, η πραγματική προτεραιότητα για κάθε κανόνα είναι η ίδια με αυτή που ορίζεται στον ίδιο τον κανόνα και δεν αλλάζει από τον μηχανισμό VMM πριν από την εφαρμογή του.

-

Όλες οι άλλες ρυθμίσεις μητρώου που περιγράφονται στην προηγούμενη ενότητα δεν έχουν κανένα αποτέλεσμα.

-

Σε αυτή την κατάσταση λειτουργίας, οποιαδήποτε προτεραιότητα μεμονωμένου κανόνα σε ένα ACL (δηλαδή, μια προτεραιότητα κανόνα που αντιμετωπίζεται ως απόλυτη) δεν μπορεί να υπερβαίνει τον 65535.

Παράδειγμα ρύθμισης παραμέτρων

-

Στις καθολικές ρυθμίσεις ACL, μπορείτε να ορίσετε έναν κανόνα του οποίου η προτεραιότητα ορίζεται σε 100.

-

Στο ACL που είναι προσαρτημένο στο vmNIC, μπορείτε να ορίσετε έναν κανόνα του οποίου η προτεραιότητα ορίζεται σε 50.

-

Ο κανόνας που ορίζεται στο επίπεδο vmNIC έχει προτεραιότητα επειδή έχει υψηλότερη προτεραιότητα (δηλαδή, χαμηλότερη αριθμητική τιμή).

Πλεονεκτήματα αυτής της λειτουργίας

-

Μεγαλύτερη ευελιξία. Μπορείτε να δημιουργήσετε "εφάπαξ" εξαιρέσεις από τους κανόνες καθολικών ρυθμίσεων σε χαμηλότερα επίπεδα (για παράδειγμα, υποδίκτυο VM ή vmNIC).

Προειδοποιήσεις με αυτήν τη λειτουργία

-

Ο σχεδιασμός μπορεί να γίνει πιο περίπλοκος επειδή δεν υπάρχει διαχωρισμός επιπέδου. Επίσης, μπορεί να υπάρχει ένας κανόνας σε οποιοδήποτε επίπεδο που παρακάμπτει άλλους κανόνες που ορίζονται σε άλλα αντικείμενα.

-

Σε περιβάλλοντα πολλών μισθωτών, η ασφάλεια μπορεί να επηρεαστεί επειδή ένας μισθωτής μπορεί να δημιουργήσει έναν κανόνα στο επίπεδο υποδικτύου VM που παρακάμπτει την πολιτική που ορίζεται από τον διαχειριστή Fabric στο επίπεδο καθολικών ρυθμίσεων.

-

Οι διενέξεις κανόνων (δηλαδή οι ασάφειες) δεν εξαλείφονται αυτόματα και μπορεί να προκύψουν. Το VMM μπορεί να αποτρέψει διενέξεις μόνο στο ίδιο επίπεδο ACL. Δεν μπορεί να αποτρέψει διενέξεις μεταξύ ACL που είναι προσαρτημένες σε διαφορετικά αντικείμενα. Σε περιπτώσεις διένεξης, επειδή το VMM δεν μπορεί να διορθώσει αυτόματα τη διένεξη, θα σταματήσει να εφαρμόζει τους κανόνες και θα εμφανίσει ένα σφάλμα.