Σύνοψη

Η Microsoft γνωρίζει το PetitPotam, το οποίο μπορεί να χρησιμοποιηθεί για την επίθεση Windows ή άλλων Windows διακομιστών. Το PetitPotam είναι μια κλασική επίθεση αναμετάδοσης NTLM και αυτές οι επιθέσεις έχουν προηγουμένως τεκμηριωθεί από τη Microsoft μαζί με πολλές επιλογές μετριασμού για την προστασία των πελατών. Για παράδειγμα: Συμβουλές ασφαλείας της Microsoft 974926.

Για να αποτρέψετε τις επιθέσεις αναμετάδοσης NTLM σε δίκτυα με ενεργοποιημένη την ntlm, οι διαχειριστές τομέα πρέπει να διασφαλίσουν ότι οι υπηρεσίες που επιτρέπουν τον έλεγχο ταυτότητας NTLM χρησιμοποιούν προστασία όπως η Εκτεταμένη προστασία για έλεγχο ταυτότητας (EPA) ή οι δυνατότητες υπογραφής, όπως η υπογραφή SMB. Το PetitPotam εκμεταλλεύεται τους διακομιστές όπου οι υπηρεσίες έκδοσης πιστοποιητικών active directory (AD CS) δεν έχουν ρυθμιστεί με προστασία για επιθέσεις αναμετάδοσης NTLM. Οι παρακάτω μετριασμούς περιγράφουν στους πελάτες πώς να προστατεύσουν τους διακομιστές AD CS τους από τέτοιου είδους επιθέσεις.

Ενδέχεται να είστε ευάλωτοι σε αυτήν την επίθεση εάν χρησιμοποιείτε τις υπηρεσίες πιστοποιητικών active directory (AD CS) με οποιαδήποτε από τις ακόλουθες υπηρεσίες:

-

Εγγραφή Web αρχής έκδοσης πιστοποιητικών

-

Υπηρεσία Web εγγραφής πιστοποιητικών

Μετριασμός

Εάν το περιβάλλον σας ενδέχεται να επηρεαστεί, συνιστούμε τους ακόλουθους μετριασμούς:

Πρωτεύον μετριασμός

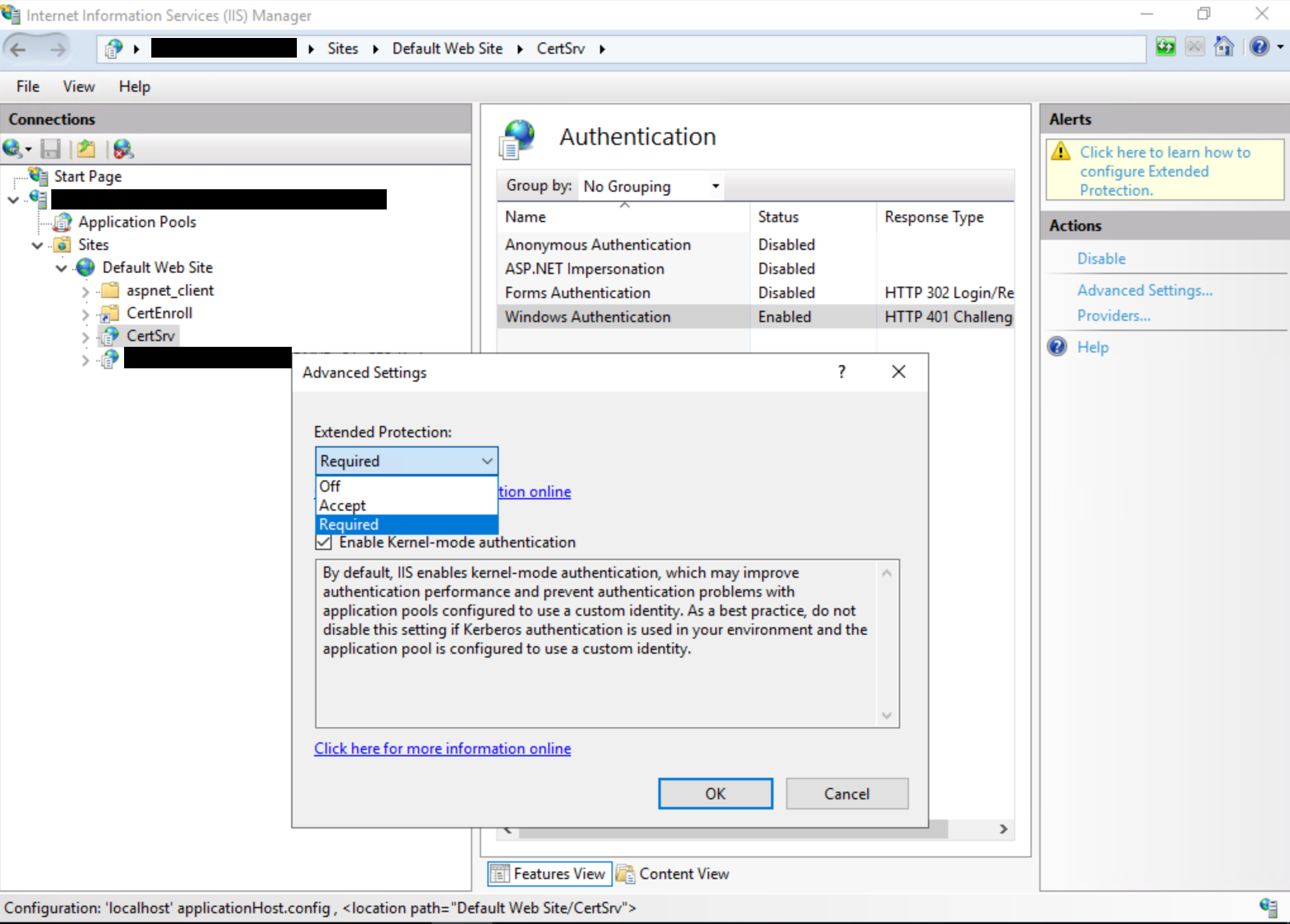

Συνιστάται να ενεργοποιήσετε το EPA και να απενεργοποιήσετε το HTTP σε διακομιστές AD CS. Ανοίξτε τη Internet Information Services (IIS) και κάντε τα εξής:

-

Ενεργοποίηση EPA για εγγραφή Web αρχής έκδοσης πιστοποιητικών, απαιτείται να είναι η πιο ασφαλής και προτεινόμενη επιλογή:

-

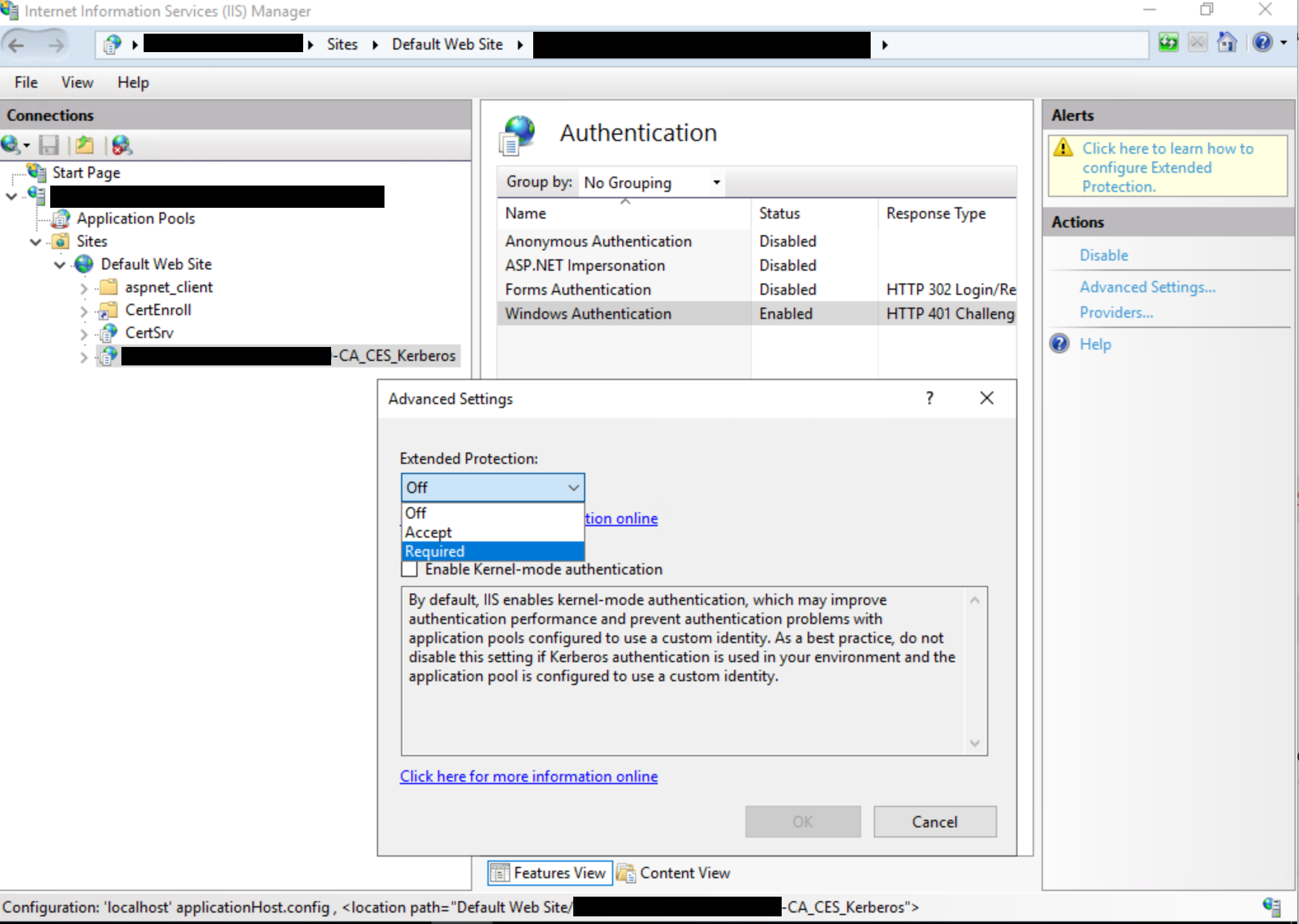

Ενεργοποιήστε το EPA για την υπηρεσία Web εγγραφής πιστοποιητικών, που απαιτείται ως η πιο ασφαλής και προτεινόμενη επιλογή:

Σημείωση: Η ρύθμιση "Πάντα" χρησιμοποιείται όταν το περιβάλλον εργασίας χρήστη έχει οριστεί σε "Υποχρεωτικό",το οποίο είναι η προτεινόμενη και πιο ασφαλής επιλογή.

Για περισσότερες πληροφορίες σχετικά με τις επιλογές που είναι διαθέσιμες για το extendedProtectionPolicy,ανατρέξτε στο θέμα<μεταφορά> των <βασικούhttpBinding>. Οι ρυθμίσεις που χρησιμοποιούνται πιθανότατα είναι οι εξής:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

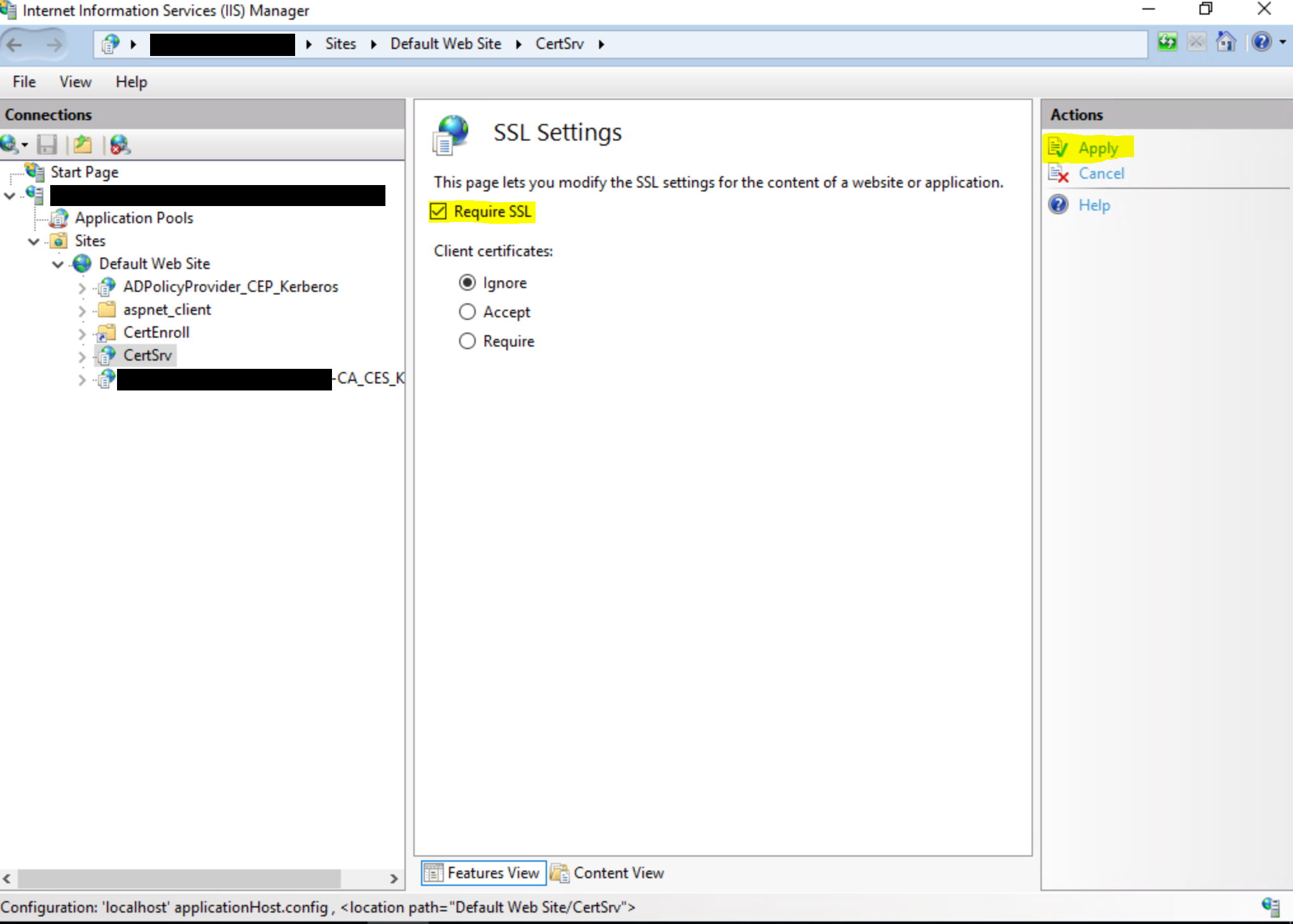

Ενεργοποιήστε την επιλογή "Απαιτείται SSL",η οποία θα ενεργοποιήσει μόνο τις συνδέσεις HTTPS.

Σημαντικό: Αφού ολοκληρώσετε τα παραπάνω βήματα, θα χρειαστεί να επανεκκινήσετε τις IIS για να φορτώσετε τις αλλαγές. Για να επανεκκινήσετε τις IIS, ανοίξτε ένα αναβαθμισμένο παράθυρο γραμμής εντολών, πληκτρολογήστε την ακόλουθη εντολή και, στη συνέχεια, πατήστε το πλήκτρο ENTER: iisreset /restart Σημείωση Αυτή η εντολή διακόπτει όλες τις υπηρεσίες IIS που εκτελούνται και, στη συνέχεια, τις επανεκκινεί.

Πρόσθετος μετριασμός

Εκτός από τους κύριους μετριασμούς, συνιστάται να απενεργοποιήσετε τον έλεγχο ταυτότητας NTLM όπου είναι δυνατό. Οι παρακάτω μετριασμούς παρατίθενται με τη σειρά από πιο ασφαλή σε λιγότερο ασφαλή:

-

Απενεργοποιήστε τον έλεγχο ταυτότητας NTLM στον Windows τομέα σας. Αυτό μπορεί να επιτευχθεί ακολουθώντας την τεκμηρίωση στην ασφάλεια δικτύου: Περιορισμός NTLM: Έλεγχος ταυτότητας NTLM σε αυτόν τον τομέα.

-

Απενεργοποιήστε το NTLM σε οποιονδήποτε διακομιστή AD CS στον τομέα σας χρησιμοποιώντας την πολιτική ομάδας Ασφάλεια δικτύου: Περιορισμός NTLM: Εισερχόμενη κυκλοφορία NTLM. Για να ρυθμίσετε τις παραμέτρους αυτού του GPO, ανοίξτε την Πολιτική ομάδας και μεταβείτε στις Επιλογές ασφαλείας υπολογιστή -> Windows Ρυθμίσεις -> Ασφάλεια Ρυθμίσεις -> Τοπικές πολιτικές -> Επιλογές ασφαλείας και ορίστε την ασφάλεια δικτύου: Περιορισμός NTLM: Εισερχόμενη κυκλοφορία NTLM για απόρριψη όλων των λογαριασμών ή απόρριψη όλων των λογαριασμών τομέα. Εάν είναι απαραίτητο, μπορείτε να προσθέσετε εξαιρέσεις, όπως απαιτείται, χρησιμοποιώντας τη ρύθμιση "Ασφάλεια δικτύου": Περιορισμός NTLM: Προσθήκη εξαιρέσεων διακομιστή σε αυτόν τον τομέα.

-

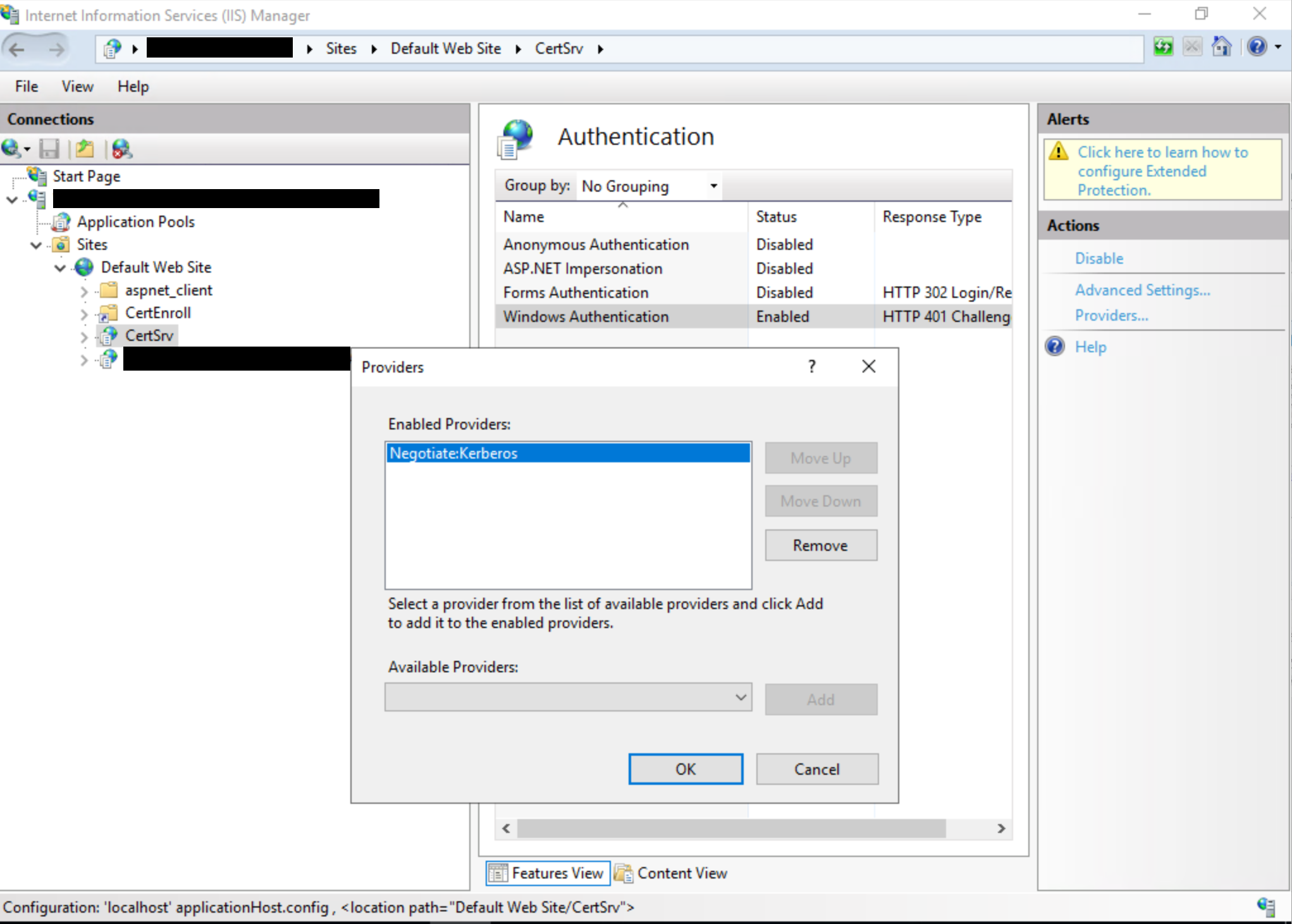

Απενεργοποιήστε το NTLM για Internet Information Services (IIS) σε διακομιστές AD CS στον τομέα σας που εκτελεί τις υπηρεσίες "Εγγραφή Web αρχής έκδοσης πιστοποιητικών" ή "Υπηρεσία Web εγγραφής πιστοποιητικών".

Για να το κάνετε αυτό, ανοίξτε το περιβάλλον εργασίας χρήστη της Διαχείρισης IIS, ορίστε Windows ελέγχου ταυτότητας σε "Διαπραγματευτείτε:Kerberos":

Σημαντικό: Αφού ολοκληρώσετε τα παραπάνω βήματα, θα χρειαστεί να επανεκκινήσετε τις IIS για να φορτώσετε τις αλλαγές. Για να επανεκκινήσετε τις IIS, ανοίξτε ένα αναβαθμισμένο παράθυρο γραμμής εντολών, πληκτρολογήστε την ακόλουθη εντολή και, στη συνέχεια, πατήστε το πλήκτρο ENTER: iisreset /restart Σημείωση Αυτή η εντολή διακόπτει όλες τις υπηρεσίες IIS που εκτελούνται και, στη συνέχεια, τις επανεκκινεί.

Για περισσότερες πληροφορίες, ανατρέξτε στο συμβουλευτικό δελτίο ασφαλείας της Microsoft ADV210003