Kokkuvõte

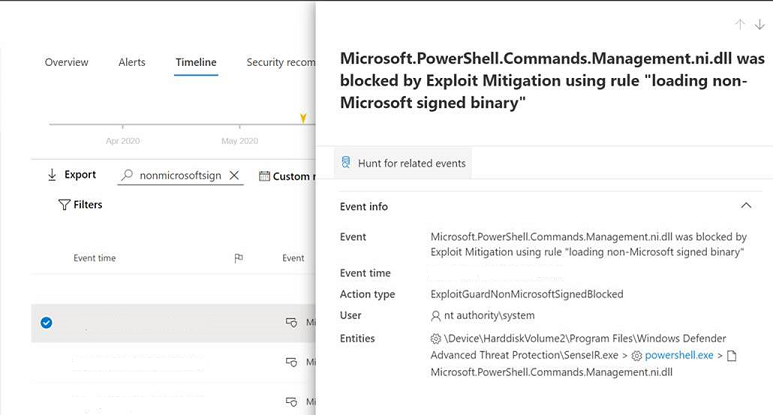

Võite märgata, et Microsoft Defender täiustatud ohutõrje (MDATP) portaalis kogutakse väga palju blokeerimissündmusi. Need sündmused genereeritakse kooditervikluse (CI) mootoriga ja neid saab tuvastada nende ExploitGuardNonMicrosoftSignedBlocked ActionType'i abil.

Sündmus nagu lõpp-punkti sündmuselogis näha

|

ActionType |

Pakkuja/allikas |

Sündmuse ID |

Kirjeldus |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Code integrity guard block |

Sündmus ajaskaalal kuvatuna

Protsess '\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe' (PID 8780) blokeeriti mitte-Microsofti allkirjastatud kahendfaili "\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll" laadimine

Lisateave

CI-mootor tagab, et seadmes on lubatud käivitada ainult usaldusväärseid faile. Kui CI on lubatud ja kuvatakse ebausaldusväärne fail, genereerib see blokeerimissündmuse. Auditirežiimis on failil endiselt lubatud käivitada, samas kui jõustamisrežiimis ei saa faili käivitada.

Ci saab lubada mitmel viisil, sh Windows Defenderi rakendusekontrolli (WDAC) poliitika juurutamisel. Sellises olukorras lubab MDATP tagaküljel CI, mis käivitab sündmusi, kui esineb Microsoftist pärit allkirjastamata kohaliku pildi (NI) faile.

Faili allkirjastamine võimaldab kontrollida failide autentsust. CI saab kontrollida, kas fail on muutmata ja pärineb usaldusväärselt asutuselt selle allkirja põhjal. Enamik Microsoftist pärit faile on allkirjastatud, kuid mõnda faili ei saa allkirjastada mitmel põhjusel. Näiteks allkirjastatakse ni binaarfailid (kompileeritud .NET raamistik koodist), kui need sisalduvad väljaandes. Tavaliselt luuakse need siiski uuesti seadmes ja neid ei saa allkirjastada. Eraldi on paljud rakendused allkirjastanud ainult OMA CAB- või MSI-faili, et kontrollida nende autentsust installimisel. Käivitamisel loovad nad täiendavaid faile, mis pole allkirjastatud.

Leevendamise

Me ei soovita neid sündmusi ignoreerida, kuna need võivad viidata ehtsatele turbeprobleemidele. Näiteks võib pahatahtlik ründaja proovida laadida allkirjastamata binaarfaili Microsofti päritolu varjus.

Neid sündmusi saab päringu järgi filtreerida, kui proovite analüüsida muid sündmusi täpsemas jahipidamises, välistades sündmused, millel on ExploitGuardNonMicrosoftSignedBlocked ActionType.

Selles päringus kuvatakse kõik selle konkreetse ületuvastusega seotud sündmused:

DeviceEvents | kus ActionType == "ExploitGuardNonMicrosoftSignedBlocked" ja InitiatingProcessFileName == "powershell.exe" ja FileName lõppevad väärtusega "ni.dll" | kus ajatempel > tagasi(7d)

Kui soovite selle sündmuse välistada, peate päringu ümber pöörama. See näitaks kõiki ExploitGuardi (kaasa arvatud EP) sündmusi, välja arvatud need:

DeviceEvents | kus ActionType algab nimega "ExploitGuard" | kus ActionType != "ExploitGuardNonMicrosoftSignedBlocked" või (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" ja InitiatingProcessFileName != "powershell.exe") või (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" ja ProcessFileName == "powershell.exe" ja FileName !endswith "ni.dll") | kus ajatempel > tagasi(7d)

Lisaks, kui kasutate .NET raamistik 4.5 või uuemat versiooni, on teil võimalus taastada NI failid paljude üleliigsete sündmuste lahendamiseks. Selleks kustutage kataloogist NativeImages kõik NI-failid ja seejärel käivitage nende taastamiseks ngen update'i käsk.