Rühmapoliitika Objektid (GPO) meetod Secure Boot Windowsi seadmetes IT-hallatavate värskendustega

Rakenduskoht

Avaldamise algne kuupäev: 30. oktoober 2025

KB ID: 5068198

|

Selles artiklis on toodud juhised järgmiseks.

Märkus. Kui olete isik, kes omab isiklikku Windowsi seadet, lugege artiklit Windowsi seadmed kodukasutajatele, ettevõtetele ja koolidele koos Microsofti hallatavate värskendustega. |

|

Selle toe kättesaadavus

|

|

Muuda kuupäeva |

Muuda kirjeldust |

|---|---|

|

11. november 2025 |

|

|

26. november 2025 |

|

Selles artiklis kirjeldatakse järgmist.

Sissejuhatus

Selles dokumendis kirjeldatakse secure Booti serdi värskenduste juurutamise, haldamise ja jälgimise tuge objekti Secure Boot Rühmapoliitika abil. Sätted koosnevad järgmistest järgmistest.

-

Võimalus käivitada seadmes juurutamine

-

Suure usaldusväärsusega salvedest loobumise säte

-

Microsofti värskenduste haldamisest loobumise säte

objekti (GPO) konfigureerimismeetodi Rühmapoliitika

See meetod pakub lihtsat turvalise käivitamise Rühmapoliitika sätet, mille domeeniadministraatorid saavad seada juurutama turvalise algkäivituse värskendused kõigile domeeniga liitunud Windowsi klientrakendustele ja serveritele. Lisaks saab kahte Secure Booti abilist hallata nõustumis- ja loobumissätetega.

Turbekäivituse serdi värskenduste juurutamise poliitikat kasutavate värskenduste hankimiseks vaadake allolevat jaotist Ressursid.

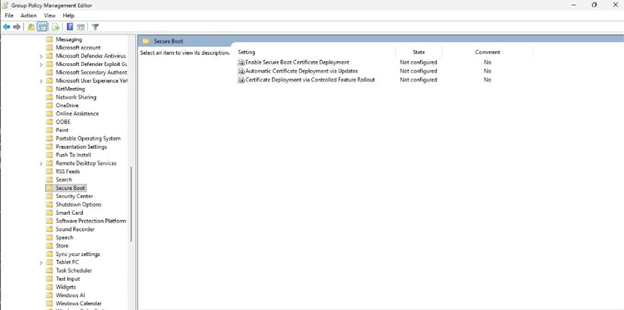

Selle poliitika leiate Rühmapoliitika kasutajaliidese järgmisest teest:

Arvuti konfiguratsioon- >Haldusmallid- >Windowsi komponendid - >turvaline käivitamine

NB!: Turvalise algkäivituse värskendused olenevad seadme püsivarast ja mõnel seadmel võivad ilmneda ühilduvusprobleemid. Turvalise kasutuselevõtu tagamiseks tehke järgmist.

-

Kontrollige värskenduspoliitikat vähemalt ühes esindusseadmes iga teie ettevõtte seadmetüübi kohta.

-

Veenduge, et Secure Booti serdid on UEFI DB-le ja KEK-ile rakendatud. Üksikasjalikud juhised leiate artiklist Turvalise algkäivitusserdi värskendused: juhised IT-spetsialistidele ja organisatsioonidele.

-

Pärast valideerimist rühmitage seadmed salve räsi järgi ja rakendage poliitika nendele seadmetele kontrollitud väljalaske jaoks.

Saadaolevad konfigureerimissätted

Siin on kirjeldatud kolme Secure Booti serdi juurutuse jaoks saadaolevat sätet. Need sätted vastavad registrivõtmetele, mida on kirjeldatud jaotises Secure Booti registrivõtmete värskendused: Windowsi seadmed, kus on IT-hallatud värskendused.

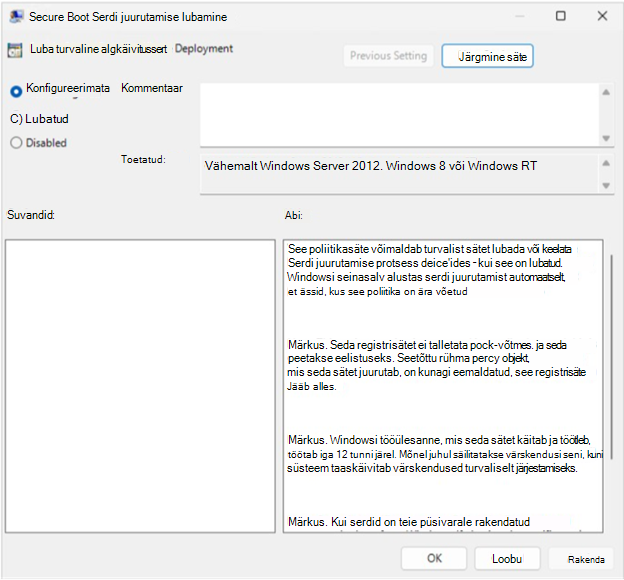

Secure Boot Serdi juurutamise lubamine

Rühmapoliitika sätte nimi: Turvalise algkäivitusserdi juurutamise lubamine

Kirjeldus: See poliitika määrab, kas Windows algatab seadmetes turvalise algkäivituse serdi juurutamise protsessi.

-

Lubatud: Windows hakkab pärast turvalise algkäivituse toimingu käivitamist automaatselt juurutama värskendatud turvalise algkäivituse serte.

-

Keelatud: Windows ei juuruta serte automaatselt.

-

Konfigureerimata: rakendatakse vaikekäitumine (automaatset juurutamist pole).

Märkused:

-

Seda sätet töötlev toiming töötab iga 12 tunni järel. Mõni värskendus võib vajada ohutuks lõpuleviimiseks taaskäivitamist.

-

Kui serdid on püsivarale rakendatud, ei saa neid Windowsist eemaldada. Sertide kustutamine tuleb teha püsivara liidese kaudu.

-

Seda sätet peetakse eelistuseks; kui GPO eemaldatakse, jääb registriväärtus alles.

-

Vastab registrivõtmele AvailableUpdates.

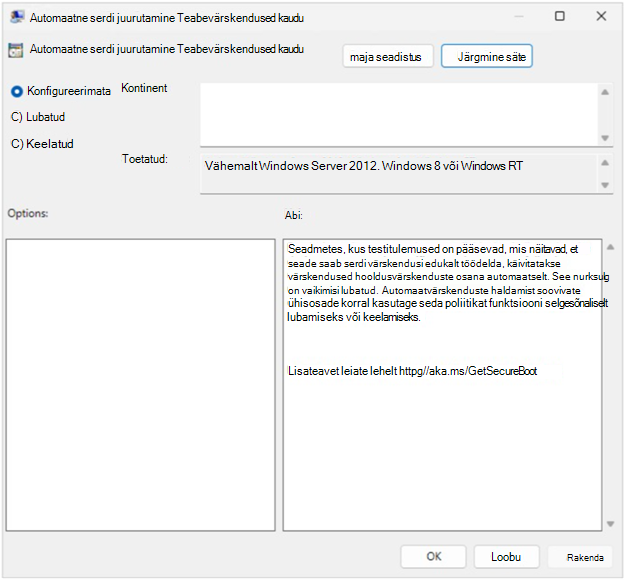

Automaatne serdi juurutamine Teabevärskendused kaudu

Rühmapoliitika sätte nimi: automaatne serdi juurutamine Teabevärskendused kaudu

Kirjeldus: See poliitika määrab, kas turbekäivitusserdi värskendused rakendatakse automaatselt Windowsi igakuiste turbe- ja turbega mitteseotud värskenduste kaudu. Seadmed, mille Microsoft on valideerinud turvalise algkäivituse muutujate värskenduste töötlemiseks, saavad need värskendused kumulatiivse teeninduse osana ja rakendavad need automaatselt.

Märkus.: Selle poliitika lubamisel keelatakse automaatne serdi juurutamine Teabevärskendused kaudu. See on samaväärne registrivõtme HighConfidenceOptOut väärtusega 1.Selle poliitika keelamisel nõustutakse automaatse serdi juurutamisega Teabevärskendused kaudu, mis on samaväärne sätte HighConfidenceOptOut väärtusega 0.

-

Lubatud: automaatne juurutamine on blokeeritud; värskendusi tuleb hallata käsitsi.

-

Keelatud: valideeritud värskendustulemustega seadmed saavad hoolduse ajal automaatselt serdivärskendusi.

-

Konfigureerimata: automaatne juurutamine toimub vaikimisi.

Märkused:

-

Kavandatud seadmed on värskenduste töötlemiseks kinnitatud.

-

Konfigureerige see poliitika automaatse juurutamise lubamiseks.

-

Vastab registrivõtmele HighConfidenceOptOut.

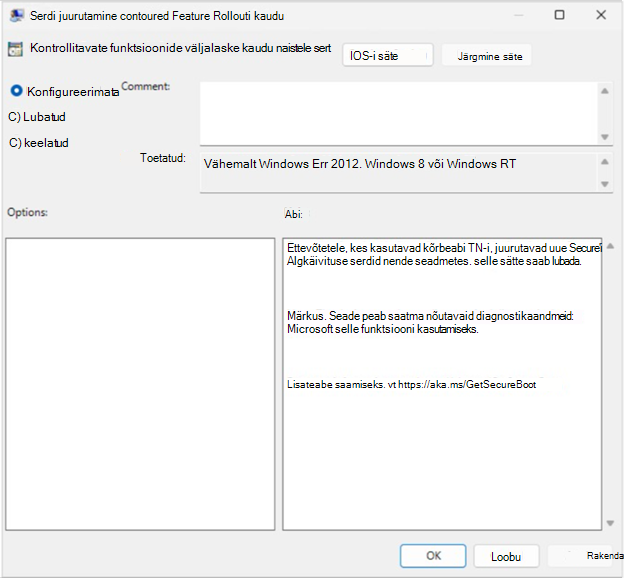

Serdi juurutamine piiratud funktsioonivärskenduskomplekti kaudu

Rühmapoliitika sätte nimi: serdi juurutamine piiratud funktsioonide väljalaske kaudu

Kirjeldus: See poliitika võimaldab ettevõtetel osaleda Microsofti hallatava secure Booti serdi värskenduse piiratud funktsioonide väljaandmisel .

-

Lubatud: Microsoft aitab juurutada serte väljalaske registreeritud seadmetes.

-

Keelatud või konfigureerimata: juhitud väljalaskes puudub osalemine.

Nõuded:

-

Seade peab Microsoftile saatma nõutavad diagnostikaandmed. Lisateavet leiate artiklist Windowsi diagnostikaandmete konfigureerimine teie asutuses – Windowsi privaatsus | Microsoft Learn.

-

Vastab registrivõtmele MicrosoftUpdateManagedOptIn.

Ressursid

Lisateavet UEFICA2023Statuse ja UEFICA2023 tõrke registrivõtmete kohta leiate ka jaotisest Secure Booti registrivõtmete värskendused: Windowsi seadmed, kus on IT-hallatavaid värskendusi.

Lugege teemat Secure Boot DB ja DBX muutuja värskendussündmused sündmuste kohta, mis on kasulikud seadmete, seadme atribuutide ja seadme salve ID-de oleku mõistmiseks. Pöörake erilist tähelepanu sündmustele 1801 ja 1808, mida on kirjeldatud sündmuste lehel.

Rühmapoliitika MSI-de ja GP sätete viite arvutustabeli jaoks kasutage alltoodud linke või veenduge, et kasutatavad haldusmallid avaldataks tabelis loetletud kuupäevadel või pärast seda.

|

Platvorm |

Avaldatud MSI |

Avaldatud GP sätete viite arvutustabel |

|---|---|---|

|

Klient |

Avaldatud: 27.10.2025 |

Avaldatud: 2.10.2025 |

|

Server |

Avaldatud: 27.10.2025 |

Avaldatud: 27.10.2025 |