Avaldamise algne kuupäev: 26. juuni 2025

KB ID: 5062713

|

Selles artiklis on toodud juhised järgmiseks.

Märkus Kui olete isik, kellele kuulub isiklik Windowsi seade, lugege artiklit Windowsi seadmed kodukasutajate, ettevõtete ja koolide jaoks koos Microsofti hallatavate värskendustega. |

Ülevaade

Secure Booti taristu osana Microsofti pakutavate sertide konfiguratsioon on olnud sama alates Windows 8. Need serdid talletatakse püsivara signatuuriandmebaasi (DB) ja võtme registreerimisvõtme (KEK) (nimetatakse ka Võtme Exchange'i võtmeks) muutujates. Microsoft on esitanud sama kolm sertifikaati kogu originaalseadmete tootja (OEM) ökosüsteemis, et lisada see seadme püsivarasse. Need serdid toetavad Windowsi turvalist käivitamist ja neid kasutavad ka kolmanda osapoole operatsioonisüsteemid (OS), mis sisaldavad järgmisi Microsofti väljastatud serte:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Tähtis Kõik kolm Microsofti väljastatud serti aeguvad alates 2026. aasta juunist. Seega väljastab Microsoft koostöös meie ökosüsteemi partneritega uusi serte, mis aitavad tagada turvalise algkäivituse turvalisuse ja järjepidevuse tulevikus. Kui need 2011. aasta serdid aeguvad, pole algkäivituse komponentide turbevärskendused enam võimalikud, mis ohustavad algkäivituse turvet ja seavad mõjutatud Windowsi seadmed ohtu. Turvalise algkäivituse funktsiooni säilitamiseks tuleb kõiki Windowsi seadmeid värskendada, et need kasutaksid 2023 serte enne 2011. aasta sertide aegumist.

Märkus Selles artiklis viidatakse vaheldumisi "sert" ja "CA" (Sertimiskeskus).

Windowsi turvalise algkäivituse serdid aeguvad 2026. aastal

Alates 2012. aastast toodetud Windowsi seadmetel võib olla aeguvad sertide versioonid, mida tuleb värskendada.

Terminoloogia

-

KEK: Key Enrollment Key

-

CA: Sertimiskeskus

-

DB: Secure Boot Signature Database

-

DBX: Secure Boot Revoked Signature Database

|

Aeguv sert |

Aegumiskuupäev |

Uus sert |

Asukoha salvestamine |

Eesmärk |

|

Microsoft Corporation KEK CA 2011 |

Juuni 2026 |

Microsoft Corporation KEK CA 2023 |

Talletatud KEK-is |

Allkirjastab DB ja DBX-i värskendused. |

|

Microsoft Windows Production PCA 2011 |

Okt 2026 |

Windows UEFI CA 2023 |

Talletatud andmebaasis |

Seda kasutatakse Windowsi buutimislaaduri allkirjastamiseks. |

|

Microsoft UEFI CA 2011* |

Juuni 2026 |

Microsoft UEFI CA 2023 |

Talletatud andmebaasis |

Allkirjastab muude tootjate algkäivituslaadurid ja EFI-rakendused. |

|

Microsoft UEFI CA 2011* |

Juuni 2026 |

Microsoft Option ROM CA 2023 |

Talletatud andmebaasis |

Allkirjastab kolmanda osapoole suvandi ROM-id |

*Microsoft Corporationi UEFI CA 2011 serdi uuendamisel on kaks serti eraldi käivituslaaduri allkirjastamise suvandiST ROM-i allkirjastamine. See võimaldab süsteemi usaldust täpsemalt kontrollida. Näiteks süsteemid, mis peavad usaldama option ROM-id saab lisada Microsoft Option ROM UEFI CA 2023 ilma usaldust kolmandate osapoolte algkäivituslaadurite jaoks.

Microsoft on välja andnud värskendatud serdid, et tagada Windowsi seadmetes turvalise algkäivituse kaitse järjepidevus. Microsoft haldab nende uute sertide värskendusprotsessi märkimisväärses osas Windowsi seadmetes ja pakub üksikasjalikke juhiseid organisatsioonidele, kes haldavad oma seadme värskendusi.

Enterprise'i ja IT-spetsialistide hallatud süsteemide ulatus

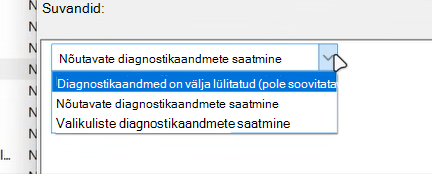

See artikkel on suunatud organisatsioonidele, kes ei jaga Microsoftiga diagnostikaandmeid ja kellel on sihtotstarbelised IT-spetsialistid, kes haldavad oma keskkonna värskendusi. Praegu pole Microsoftil piisavalt teavet, mis toetaks nendes seadmetes (eriti diagnostikaandmete keelamisel) secure Booti sertide väljaandmist täielikult.

Ettevõtetel ja IT-spetsialistidel on võimalus saada sellised süsteemid Microsofti hallatavateks süsteemideks, misjuhul värskendab Microsoft Secure Booti serte. Mõistame siiski, et see ei ole teostatav valik mitmesuguste seadmete jaoks, nagu õhuga ühendatud seadmed valitsuses, tootmine jne.

Selle kategooria suvandite kohta leiate teavet järgmisest jaotisest.

Milliseid lahendusi võivad oodata Enterprise'i või IT-spetsialistide hallatavad seadmed?

1. võimalus: automaatvärskendused (ainult Microsoft Update'i hallatavate süsteemide jaoks)

Selle suvandi valimisel saavad teie seadmed automaatselt uusimad turvalise algkäivituse värskendused, mis aitavad teie seadmeid kaitsta ja kaitsta. Selle lubamiseks peate osalema ja lubama Microsoftil koguda teie seadmetest universaalse telemeetriakliendi (UTC) diagnostikaandmeid. See toiming tagab, et teie seadmed on registreeritud Microsofti hallatud programmi ja saavad kõik värskendused sujuvalt osana meie standardsest väljalaskest.

Rollout Strategy

Windowsi seadmete jaoks, mis kasutavad Microsoftil turbekäivituse serdi värskenduste rakendamiseks oma seadmes, kasutame väga hoolikalt väljalaske strateegiat. Rühmitame sarnaste riistvara- ja püsivaraprofiilidega süsteeme (windowsi diagnostikaandmete ja OEM-i tagasiside põhjal) ning anname seejärel igale rühmale järk-järgult välja värskendused. Kogu selle protsessi käigus jälgime hoolikalt diagnostika tagasisidet, et tagada kõige sujuv toimimine. Kui rühmas tuvastatakse probleeme, peatame need ja lahendame need enne rühma jätkamist.

Üleskutse

Microsofti hallatavasse juurutusse kaasamiseks soovitame lubada Windowsi diagnostikaandmed. Selle abil saame tuvastada ja sihtada sobivaid seadmeid Secure Booti serdi värskenduste jaoks.

Miks on diagnostikaandmed olulised?

Microsofti hallatud väljalaske strateegia sõltub suurel määral süsteemidest saadud diagnostikaandmetest, kuna oleme lisanud andmesignaale, mis teavitavad meid seadmete olekust, mis reageerivad uute Secure Booti sertide installimisele. Nii saame kiiresti tuvastada väljaandmisega seotud probleeme ja ennetavalt peatada väljalaske sarnaste riistvarakonfiguratsioonidega seadmetele, et vähendada probleemi mõju.

Diagnostikaandmete lubamine tagab, et teie seadmed on nähtavad. See viib teie seadmed nende värskenduste automaatseks sihtimiseks ja kohaletoimetamiseks Microsofti hallatavasse voogu.

Märkused.

-

Ettevõtted, kes ei soovi diagnostikaandmeid lubada, jäävad täieliku kontrolli all ning saavad edaspidi tööriistu ja juhiseid värskendusprotsessi sõltumatuks haldamiseks.

-

Siin esiletõstetud lahenduste puhul on teil ülim kohustus jälgida kõigi teie keskkonnas olevate seadmete värskenduste edenemist ja täieliku kasutuselevõtu saavutamiseks võib olla vaja kasutada mitut lahendust.

Microsofti hallatavas väljalaskes osalemiseks tehke järgmist.

-

Järgige oma asutuses Windowsi diagnostikaandmete konfigureerimise sätet ja määrake nõutavate diagnostikaandmete lubamiseks säte. Teisisõnu ärge määrake sätteks Keelatud ja ärge lülitage diagnostikaandmeid välja. Kõik sätted, mis pakuvad nõutavast rohkem diagnostikaandmeid, töötavad samuti.

-

Valige, kas soovite osaleda Turvalise käivitamise Microsofti hallatavates värskendustes, määrates järgmise registrivõtme:

Registri asukoht

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Klahvi nimi

MicrosoftUpdateManagedOptIn

Võtme tüüp

DWORD

DWORD-väärtus

-

0 või võtit pole olemas

-

0x5944 – Secure Booti lubamine

Kommentaarid

Soovitame seada selle võtme 0x5944 näitamaks, et kõiki serte tuleks värskendada viisil, mis säilitab olemasoleva seadme turbeprofiili ja värskendab käivitushalduri Windows UEFI CA 2023 serdi allkirjastatud serdiga.

Märkus See registrivõti lubatakse tulevases värskenduses.

-

Märkus Microsofti hallatava väljalaske tugi on saadaval ainult Windows 11 ja Windows 10 klientversioonide jaoks. Pärast 14. oktoobrit 2025 lisatakse Windows 10 versioon 22H2 koos laiendatud turbevärskendustega (ESU).

2. võimalus: iseteenindusliku või osaliselt automatiseeritud lahenduse Customer-Managed

Microsoft hindab ettevõtte ja IT-asjatundjate hallatavate süsteemide abistamiseks osaliselt automatiseeritud lahenduste juhiseid. Võtke arvesse, et need on iseteeninduslikud valikud, mida ettevõtted või IT-spetsialistid saavad rakendada vastavalt oma konkreetsele olukorrale ja kasutusmudelile.

|

Kuna Microsoftil on suurettevõtete ja IT-spetsialistide hallatavate seadmete piiratud nähtavus (või diagnostikaandmed), on Microsofti saadaolevad abivahendid piiratud. Juurutamine jäetakse klientidele ja nende partneritele, nagu sõltumatud tarkvaratarnijad (ISV-d), Microsoft Active Protection Partners (MAPP), teised krüptograafilised skannerid ning turbepartnerid ja OEM-id. |

NB!:

-

Turvalise algkäivituse serdi värskenduste rakendamine võib teatud juhtudel põhjustada algkäivituse tõrkeid, Bit Lockeri taastet või isegi tellitud seadmeid.

-

See teadlikkus on vajalik eelkõige vanade süsteemide puhul, mis võivad OEM-i toest väljas olla. Näiteks püsivara probleemide/vigadega töötamine, mis pole OEM-iga parandatud, tuleb asendada või lülitada välja turvaline käivitamine, mis põhjustab, et seade ei saa pärast turvalise käivitamise serdi aegumist alates 2026. aasta juunist enam turbevärskendusi.

Soovitatav metoodika

-

Küsige oma seadme OEM-ilt teavet turbekäivitusega seotud värskenduste või juhiste kohta. Näiteks avaldavad mõned OEM-id püsivara/BIOS-i miinimumversioonid, mis toetavad värskendatud 2023 turbekäivitusserte. Järgige OEM-i soovitust ja rakendage kõik värskendused

-

Hankige loend seadmetest, kus secure Boot on sisse lülitatud. Seadmetes, kus secure Boot on välja lülitatud, pole vaja midagi teha.

-

Liigitage oma Enterprise'i seadmed, mis ei jaga Microsoftiga diagnostikaandmeid:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName (OEM-i nimi)

-

OsArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Iga 3. juhise kordumatu kategooria puhul oleks Secure Boot Key värskenduse väljalaskmise valideerimine (üks allpool toodud juhistest) "vähestes" seadmetes ["vähesed" iga kliendi otsus. Soovitame vähemalt 4-10 seadet]. Pärast edukat valideerimist saab seadmed märkida rohelise/TURVALISE salvena, et need skaalal muudesse sarnastesse seadmetesse kättesaadavaks teha jaotises Ettevõtte/IT-haldus

-

Klient saab värskendatud sertide rakendamiseks valida ühe järgmistest meetoditest või kombinatsiooni.

Kuidas teada saada, kas uued CAd on UEFI DB-s?

-

Laadige alla ja installige UEFIv2 PowerShelli moodul.

-

Käivitage ülemaõigustes PowerShelli aknas järgmised käsud:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Otsige pöidlajälge või Subject CN-i.

-

Laadige alla UEFIv2 2.7 PowerShelli moodul.

-

Käivitage ülemaõigustes PowerShelli käsuviibas järgmine käsk:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Teise võimalusena käivitage “(Get-UEFISecureBootCerts PK).Signature”

Meetodid turvalise käivitamise serdi rakendamiseks SAFE-seadmetes

Nagu jaotises "Soovitatav metoodika" varem märgitud, tuleks turvalise algkäivituse serdi värskendusi rakendada ainult safe/GREEN salveseadmetele pärast piisavat testimist/valideerimist käputäies seadmes.

Järgmiste meetodite kirjeldus.

|

Meetod 1: Registrivõtmepõhise Secure Booti võtme jooksvad värskendused. See meetod näitab, kuidas testida, kuidas Windows reageerib pärast 2023. aasta andmebaasi värskenduste rakendamist seadmes. Meetod 2: Rühmapoliitika turvalise algkäivitusvõtme (GPO) jaoks. See meetod pakub hõlpsalt kasutatavat Rühmapoliitika sätet, mille abil domeeniadministraatorid saavad lubada turbekäivituse värskenduste juurutamise domeeniga liitunud Windowsi klientrakendustes ja serverites. 3. meetod: Secure Boot API/CLI Interface using Windows Configuration System (WinCS). Seda saab kasutada SecureBoot-klahvide lubamiseks. 4. meetod: Secure Boot DB värskenduste käsitsi rakendamiseks vaadake jaotist DB/KEK käsitsi värskendamise juhised . |

See meetod võimaldab testida, kuidas Windows reageerib pärast 2023. aasta andmebaasi värskenduste rakendamist seadmes.

CA Reg-i võtmeväärtused

|

Registri asukoht |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Serdi väärtused |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Testimistoimingud

Käivitage kõik järgmised käsud ülemaõigustes PowerShelli viibast eraldi:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Tulemite leidmiseks jälgige sündmuselogisid, nagu on kirjeldatud jaotises Secure Boot DB ja DBX muutuja värskendussündmused.

Märkused.

-

Mõnikord on selle protsessi käigus vaja taaskäivitada.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI värskendab käivitushalduri allkirjastatud versioonile 2023, mis muudab EFI sektsiooni käivitushaldurit.

Lisateave registrivõtmel põhinevate Secure Booti värskenduste kohta

Poliitikaloogika koosneb kolmest registriväärtusest, mis on talletatud järgmises turvalises algkäivituse teeninduse registritees: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Märkus Kõiki järgmisi registri alamvõtmeid kasutatakse värskenduse käivitamiseks ja värskenduse oleku salvestamiseks .

|

Registri väärtus |

Tüüp |

Kasutuse kirjeldus & |

|

AvailableUpdates |

REG_DWORD (bitimask) |

Värskendamispäästiku lipud. Määrab, milliseid secure Booti värskendustoiminguid seadmes teha. Siin sobiva bitivälja seadmine käivitab uute turvaliste algkäivitussertide ja seostuvate värskenduste juurutamise. Ettevõtte juurutamiseks peaks see olema 0x5944 (16-kümnekordne) – väärtus, mis lubab kõigi klientide jaoks kõik asjakohased värskendused (uute 2023 Microsofti UEFI CA võtmete lisamine, KEK-i värskendamine ja uue käivitushalduri installimine). (See väärtus valib tõhusalt seadme Secure Booti võtmerulli juurutamise. Kui mittenull (st 0x5944), rakendab süsteemi ajastatud toiming määratud värskendused; kui see on null või pole seatud, ei värskendata Secure Booti võtit.) Märkus. Bittide töötlemisel need kustutatakse. Selle haldamiseks tuleb kasutada Rühmapoliitika ja CSP-t. |

|

UEFICA2023Status |

REG_SZ (string) |

Juurutuse oleku tähis. Kajastab secure Booti võtme värskenduse praegust olekut seadmes. See seatakse ühele kolmest tekstiväärtusest: "NotStarted", "InProgress" või "Updated", mis näitab, et värskendus pole veel käivitunud, on aktiivselt käimas või on edukalt lõpule viidud. Esialgu on olek "Pole Alustatud". See muutub "InProgress", kui värskendus algab, ja lõpuks "Värskendatud", kui kõik uued võtmed ja uus käivitushaldur on juurutatud.) |

|

UEFICA2023Error |

REG_DWORD (kood) |

Tõrkekood (kui see on olemas). See väärtus jääb õnnestumise korral 0-ks. Kui värskendusprotsessis ilmneb tõrge, seatakse tõrke UEFICA2023Error väärtuseks nullist erinev tõrkekood, mis vastab esimesele ilmnenud tõrkele. Tõrge viitab sellele, et secure Booti värskendus ei õnnestunud täielikult ja võib vajada selles seadmes uurimist või parandamist. (Näiteks kui DB (usaldusväärsete allkirjade andmebaasi) värskendamine nurjus püsivaraprobleemi tõttu, võidakse selles registris kuvada tõrkekood, mida saab vastendada sündmuselogiga või dokumenteeritud turvalise algkäivituse teeninduse tõrke ID-ga.) |

|

HighConfidenceOptOut |

REG_DWORD |

Ettevõtted, kes soovivad loobuda väga usaldusväärsetest salvedest, mida rakendatakse automaatselt LCU osana. Suure usaldusega salvest loobumiseks saavad nad selle võtme väärtuseks määrata nullist mittenullväärtuse. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Ettevõtted, kes soovivad liituda CFR-i teenindusega (Microsofti hallatav). Lisaks selle võtme määramisele peavad kliendid lubama valikuliste diagnostikaandmete saatmise. |

Kuidas need võtmed koos toimivad?

IT-administraator (GPO või CSP kaudu) konfigureerib AvailableUpdates = 0x5944, mis annab Windowsile märku, et Windows käivitaks seadmes Secure Booti võtme rulli protsessi. Protsessi käitamisel värskendab süsteem UEFICA2023Status 'NotStarted' 'InProgress'ks ja lõpuks "Värskendatud" õnnestumisel. Kuna 0x5944 iga bitti töödeldakse edukalt, kustutatakse see. Kui mõni toiming nurjub, salvestatakse tõrkekood UEFICA2023Erroris (ja olek võib jääda "InProgress" või osaliselt värskendatud olekuks). See mehhanism annab administraatoritele selge võimaluse käivitada ja jälgida väljalaskmist seadme kohta.

Märkus. Need registriväärtused võetakse kasutusele spetsiaalselt selle funktsiooni jaoks (neid pole vanemates süsteemides olemas enne tugivärskenduse installimist). Nimed UEFICA2023Status ja UEFICA2023Error määratleti kujunduses, et jäädvustada "Windows UEFI CA 2023" sertide lisamise olek. Need kuvatakse ülaltoodud registriteel, kui süsteem on värskendatud järgule, mis toetab Secure Booti võtme jooksvat.

Mõjutatud platvormid

Turvaline käivitamine on Windowsis toetatud alates Windows Server 2012 koodibaasist ja Rühmapoliitika tugi on olemas kõigis Windowsi versioonides, mis toetavad turvalist käivitamist. Seetõttu pakutakse Rühmapoliitika tuge kõigis Toetatud Windowsi versioonides, mis toetavad turvalist käivitamist.

See tabel katkestab ka registrivõtmel põhineva toe.

|

Võti |

Toetatud Windowsi versioonid |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Kõik Windowsi versioonid, mis toetavad turvalist käivitamist (Windows Server 2012 ja uuemad Windowsi versioonid). |

|

HighConfidenceOptOut |

Kõik Windowsi versioonid, mis toetavad turvalist käivitamist (Windows Server 2012 ja uuemad Windowsi versioonid). Märkus. Kuigi usaldusandmeid kogutakse Windows 10 versioonides 21H2 ja 22H2 ning Windowsi uuemates versioonides, saab neid rakendada windowsi varasemates versioonides töötavatele seadmetele. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, versioonid 21H2 ja 22H2 Windows 11, versioonid 22H2 ja 23H2 Windows 11, versioon 24H2 ja Windows Server 2025 |

Meie SBAI/TpmTasks juurutab uue rutiini skeemi allalaadimiseks ja seadme salve ID määramiseks. Samuti peab see edastama sündmusi, et tähistada seadme salve ID-t igal algkäivitusseansil.

Need uued sündmused nõuavad, et seadme salve usaldusväärsuse andmed on süsteemis olemas. Andmed kaasatakse koondvärskendustesse ja need on veebis ajakohaste allalaadimiste jaoks saadaval.

Secure Booti tõrkesündmused

Tõrkesündmustel on kriitiline aruandlusfunktsioon, mis annab teavet turvalise algkäivituse oleku ja edenemise kohta. Tõrkesündmuste kohta leiate teavet teemast Secure Boot DB ja DBX muutuja värskendussündmused. Tõrkesündmusi värskendatakse secure Booti lisasündmusega.

Tõrkesündmused

Secure Boot kiirgab sündmusi igal algkäivitusel. Tekitatud sündmused sõltuvad süsteemi olekust.

Seadme metaandmete sündmus

Tõrkesündmuste hulka kuuluvad seadme metaandmed (nt arhitektuur, püsivara versioon jne), et anda klientidele seadmes üksikasju. Need metaandmed annavad IT-administraatoritele andmeid, mis aitavad neil mõista, millistel seadmetel on aeguvad serdid ja seadmete omadused.

See sündmus väljastatakse kõigis seadmetes, millel pole vajalikke värskendatud serte. Vajalikud sertifikaadid on:

-

PCA2023

-

kolmanda osapoole UEFI CA ja kolmanda osapoole Option ROM CA, kui kolmanda osapoole 2011 CA on olemas

-

KEK-i.

Üldise salve standardatribuudid on järgmised.

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

Sündmuse ID: 1801

|

Sündmuselogi |

Süsteem |

|

Sündmuse allikas |

TPM-WMI |

|

Sündmuse ID |

1801 |

|

Tase |

Tõrge |

|

Sündmuseteate tekst |

Secure Boot CA/võtmed tuleb värskendada. Selle seadme allkirjateave on lisatud siia. <Kaasa standardatribuudid – need, mida kasutatakse siis, kui OEM pole> määratlenud |

BucketIid+ usaldushinnangu sündmus

See sündmus väljastatakse koos sündmusega Seadme metaandmed, kui seadmel pole eespool kirjeldatud vajalikke värskendatud serte. Iga tõrkesündmus sisaldab BucketId-i ja usaldushinnangut. Usaldushinnang võib olla üks järgmistest.

|

Usaldust |

Kirjeldus |

|

Väga kindlustunne (roheline) |

Suur kindlustunne, et kõiki vajalikke serte saab edukalt juurutada. |

|

Vajab rohkem andmeid (kollane) |

Salveloendis pole piisavalt andmeid. Võib olla suur usaldus mõne serti juurutamise suhtes ja vähem usaldust teiste sertide vastu. |

|

Tundmatu (lilla) |

Pole salveloendis – pole kunagi nähtud |

|

Peatatud (punane) |

Mõned serdid võidakse juurutada väga usaldusväärselt, kuid tuvastati probleem, mis nõuab Microsofti või seadme tootjapoolset järeltegevust. Sellesse kategooriasse võivad kuuluda Vahelejäetud, Teadaolevad probleemid ja Uurimised. |

Kui seadme jaoks pole salve ID-d, peaks sündmus olekuks märkima "Tundmatu" ja mitte sisaldama seadme allkirja.

Sündmuse ID: 1802

|

Sündmuselogi |

Süsteem |

|

Sündmuse allikas |

TPM-WMI |

|

Sündmuse ID |

1802 |

|

Tase |

Tõrge |

|

Sündmuseteate tekst |

Secure Boot CA/võtmed tuleb värskendada. See seadme allkirjateave on siin.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Seadme allkiri: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, usaldusväärtus: praegu vajab rohkem andmeid (või pole teada, suur usaldus, peatatud) Lisateavet vt https://aka.ms/GetSecureBoot |

Teabesündmused

Seadme ajakohane sündmus

Teabesündmus näitab, et seade on ajakohane ja midagi pole vaja teha.

Sündmuse ID: 1803

|

Sündmuselogi |

Süsteem |

|

Sündmuse allikas |

TPM-WMI |

|

Sündmuse ID |

1803 |

|

Tase |

Teave |

|

Sündmuseteate tekst |

See seade on värskendanud Secure Boot CA/võtmeid. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Hoiatussündmused

Turvalise algkäivituse vaikesätted vajavad värskendamissündmust

Hoiatussündmus, mis näitab, et seadme püsivara turvalise algkäivituse vaikesätted pole ajakohased. See juhtub siis, kui seade käivitab PCA2023 allkirjastatud käivitushaldurist ja püsivara DBDefaults ei sisalda PCA2023 serti.

Sündmuse ID: 1804

|

Sündmuselogi |

Süsteem |

|

Sündmuse allikas |

TPM-WMI |

|

Sündmuse ID |

1804 |

|

Tase |

Hoiatus! |

|

Tõrketeate tekst |

See seade on värskendatud Windowsi käivitushaldurile, mille on allkirjastanud "Windows UEFI CA 2023", kuid püsivara Secure Boot DBDefaults ei sisalda serti "Windows UEFI CA 2023". Püsivara turbekäivituse sätete lähtestamine vaikesätetele võib takistada seadme algkäivitamist. Lisateavet leiate https://aka.ms/GetSecureBoot. |

Secure Booti täiendavad komponendimuudatused

TPMTasks muudatused

Muutke TPMTasks-i, et teha kindlaks, kas seadme olekul on värskendatud secure Boot Certificates või mitte. Praegu saab seda määramist teha, kuid ainult siis, kui meie CFR valib värskendamiseks seadme. Soovime, et see määramine ja sellele järgnev logimine toimuks igal algkäivitusseansis olenemata CFR-ist. Kui Secure Booti serdid pole täielikult ajakohased, siis edastage kaks eespool kirjeldatud tõrkesündmust ja kui serdid on ajakohased, siis edastage sündmus Teave. Kontrollitavad turvalise algkäivituse serdid on järgmised.

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 ja Microsoft Option ROM CA 2023 – kui Microsoft UEFI CA 2011 on olemas, siis peavad need kaks CA-d olemas olema. Kui Microsoft UEFI CA 2011 pole olemas, siis pole kontroll vajalik.

-

Microsoft Corporation KEK CA 2023

Seadme metaandmete sündmus

See sündmus kogub seadme metaandmed kokku ja väljastab sündmuse.

-

BucketId + usaldushinnangu sündmus

See sündmus kasutab arvuti metaandmeid, et leida vastav kirje arvutite andmebaasist (salvekirje) ning vormindab ja kiirgab sündmuse koos nende andmetega koos salve usaldusteabega.

Kõrge enesekindlusega seadmetugi

Väga usaldusväärsete salvedes olevate seadmete korral rakendatakse turvalise algkäivituse serdid ja 2023 allkirjastatud käivitushaldur automaatselt.

Värskendus käivitatakse kahe tõrkesündmuse genereerimisega samal ajal ja sündmus BucketId + confidence Rating sisaldab väga usaldusväärset hinnangut.

Kliendid, kes soovivad loobuda, on uus registrivõti saadaval järgmiselt.

|

Registri asukoht |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Klahvi nimi |

HighConfidenceOptOut |

|

Võtme tüüp |

DWORD |

|

DWORD-väärtus |

0 või võtit pole olemas – suure usaldusväärsusega abi on lubatud. 1 – suure usaldusväärsusega abi on keelatud Midagi muud – määratlemata |

See meetod pakub hõlpsalt kasutatavat Rühmapoliitika sätet, mille abil domeeniadministraatorid saavad lubada turbekäivituse värskenduste juurutamise domeeniga liitunud Windowsi klientrakendustes ja serverites.

Rühmapoliitika Object (GPO) kirjutab nõutava registri availableUpdatesPolicy väärtuse ja algatab seeläbi protsessi, kasutades juurutuse ja ulatuse juhtimiseks standardset Rühmapoliitika taristut.

GPO konfigureerimise ülevaade

-

Poliitika nimi (ebalev): "Enable Secure Boot Key Rollout" (Luba secure boot key rollout) (jaotises Arvuti konfiguratsioon).

-

Poliitika tee: Uus sõlm jaotises Arvuti konfiguratsioon → Haldusmallid → Windowsi komponendid → turvaline algkäivitus. Selguse huvides tuleks selle poliitika loomiseks luua alamkategooria nagu "Secure Boot Teabevärskendused".

-

Ulatus: arvuti (kogu arvutit hõlmav säte) – kuna see sihib HKLM-i ja mõjutab seadme UEFI-olekut.

-

Poliitikatoiming: Kui see säte on lubatud, määrab poliitika registrivõtme AvailableUpdatesPolicy kliendi teel HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing kliendi 0x5944 (REG_DWORD). See märgib seadme lipuga, et installida järgmisel võimalusel kõik saadaolevad secure Booti võtmevärskendused.

Märkus. Selle Rühmapoliitika olemuse tõttu, kus poliitika aja jooksul uuesti rakendatakse, ja selle AvailableUpdatesi laadi tõttu, kus bitid töötlemisel tühjendatakse, on vaja eraldi registrivõtit AvailableUpdatesPolicy, et aluseks olev loogika saaks jälgida, kas võtmed on juurutatud. Kui atribuudi AvailableUpdatesPolicy väärtuseks on määratud 0x5944, seab TPMTasks sätte AvailableUpdates väärtuseks 0x5944 ja märgib, et seda on tehtud, et vältida AvailableUpdates'i uuestirakendamist mitu korda. Kui määrate atribuudi AvailableUpdatesPolicy väärtuseks Diabled, tühjendatakse (seatakse väärtuseks 0) AvailableUpdates ja pange tähele, et see on lõpule viidud.

-

Keelatud/konfigureerimata: Kui seda pole konfigureeritud, siis poliitika ei muuda (Secure Booti värskendused jäävad lubatuks ja neid ei käivitata, kui seda ei käivitata muul viisil). Kui see säte on keelatud, peaks poliitika määrama AvailableUpdates = 0, et tagada, et seade ei prooviks Secure Booti võtme rulli, või lõpetama väljalaske, kui midagi valesti läheb.

-

HighConfidenceOptOut võib olla lubatud või keelatud. Lubamisel määratakse selle võtme väärtuseks 1 ja keelamisel määratakse selle väärtuseks 0.

ADMX-i juurutamine: See poliitika rakendatakse standardse haldusmalli (.admx) kaudu. See kasutab väärtuse kirjutamiseks registripoliitika mehhanismi. Näiteks määratleks ADMX-määratlus:

-

Registrivõti: Tarkvara\Poliitikad\... (Rühmapoliitika kirjutab tavaliselt harusse Poliitikad), kuid sel juhul peame mõjutama HKLM\SYSTEM-i. Kasutame Rühmapoliitika võimet arvutipoliitikate jaoks otse HKLM-i kirjutada. ADMX saab elementi kasutada koos tegeliku sihtteega.

-

Väärtuse nimi: AvailableUpdatesPolicy, väärtus: 0x5944 (DWORD).

Kui GPO on rakendatud, loob või värskendab Rühmapoliitika klienditeenus igas sihtarvutis selle registriväärtuse. Järgmine kord, kui Secure Booti teenindusülesanne (TPMTasks) selles arvutis töötab, tuvastab see 0x5944 ja viib värskenduse läbi. (Windowsis käivitatakse ajastatud toiming "TPMTask" iga 12 tunni järel selliste secure Booti värskenduste lippude töötlemiseks, nii et värskendus käivitub kuni 12 tunni jooksul. Administraatorid saavad toimingut ka käsitsi käivitada või soovi korral taaskäivitada.)

Näidispoliitika kasutajaliides

-

Millega: "Enable Secure Boot Key Rollout" –kui see on lubatud, installib seade värskendatud secure Booti serdid (2023 CAs) ja seotud algkäivitushalduri värskenduse. Seadme püsivara Secure Booti võtmed ja konfiguratsioonid värskendatakse järgmises hooldusaknas. Olekut saab jälgida registri (UEFICA2023Status ja UEFICA2023Error) või Windowsi sündmuselogi kaudu.

-

Valikud: Lubatud / Keelatud / Konfigureerimata.

See ühe sätte meetod hoiab selle lihtsana kõigi klientide jaoks (kasutab alati soovitatud 0x5944 väärtust). Kui tulevikus on vaja täpsemat kontrolli, tuleks kasutusele võtta täiendavad poliitikad või võimalused. Praegused juhised on aga see, et uuedturvalise algkäivituse võtmed ja uus käivitushaldur tuleks juurutada koos peaaegu kõigis stsenaariumides, nii et ühepoolne juurutamine on asjakohane.

Turbe- & õigused: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ kirjutamine... nõuab administraatoriõigusi. Rühmapoliitika töötab klientrakendustes kohaliku süsteemina, millel on vajalikud õigused. GPO-t saavad redigeerida administraatorid, kellel on Rühmapoliitika haldusõigused. Standard GPO turvalisus võib takistada mitteadministraatoritel poliitika muutmist.

Rühmapoliitika kasutajaliidese tekst

Poliitika konfigureerimisel kasutatav ingliskeelne tekst on järgmine.

|

Tekstielement |

Kirjeldus |

|

Sõlm Rühmapoliitika hierarhias |

Turvaline algkäivitus |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Sätte nimi |

Secure Boot Serdi juurutamise lubamine |

|

Suvandid |

Suvandid <pole vaja valikuid – lihtsalt "Konfigureerimata", "Lubatud" ja "Keelatud"> |

|

Kirjeldus |

See poliitikasäte võimaldab seadmetes lubada või keelata turvalise algkäivitusserdi juurutamise protsessi. Kui see on lubatud, alustab Windows serdi juurutamist automaatselt seadmetes, kus see poliitika on rakendatud. Märkus. Seda registrisätet ei talletata poliitikavõtmes ja seda peetakse eelistuseks. Seega, kui Rühmapoliitika objekt, mis seda sätet rakendab, on kunagi eemaldatud, jääb see registrisäte alles. Märkus. Windowsi toiming, mis seda sätet käitab ja töötleb, töötab iga 12 tunni järel. Mõnel juhul säilitatakse värskendusi seni, kuni süsteem taaskäivitab värskendused turvaliselt järjestamiseks. Märkus. Kui serdid on püsivarale rakendatud, ei saa te neid Windowsist tagasi võtta. Kui sertide kustutamine on vajalik, tuleb seda teha püsivara menüüliidese kaudu. Lisateavet leiate teemast https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Sätte nimi |

Automaatne serdi juurutamine Teabevärskendused kaudu |

|

Suvandid |

<pole vaja valikuid – lihtsalt "Konfigureerimata", "Lubatud" ja "Keelatud"> |

|

Kirjeldus |

Seadmetes, kus on saadaval testimise tulemused, mis näitavad, et seade saab serdi värskendusi edukalt töödelda, käivitatakse värskendused hooldusvärskenduste osana automaatselt. See poliitika on vaikimisi lubatud. Automaatset värskendamist soovivate ettevõtete jaoks kasutage seda poliitikat funktsiooni selgesõnaliselt lubamiseks või keelamiseks. Lisateavet leiate teemast https://aka.ms/GetSecureBoot |

Seda saab kasutada SecureBoot-klahvide lubamiseks.

See süsteem koosneb käsureautiliitidest (nii traditsiooniline täitmis- kui ka powershelli moodul), mis saavad seadmele kohalikult päringuid esitada ja SecureBooti konfiguratsioone rakendada.

WinCS töötab konfiguratsioonivõtmega, mida saab kasutada koos käsureautiliitidega, et muuta seadme SecureBooti lipu olekut. Pärast rakendamist tehakse järgmine ajastatud SecureBooti kontroll võtme põhjal.

|

Funktsiooni nimi |

WinCS-i võti |

Kirjeldus |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Võimaldab värskendada Secure Booti andmebaasi (DB) uue Windows UEFI CA 2023 serdiga (see, mis allkirjastab Windowsi algkäivituslaadurid). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Võimaldab värskendada Secure Boot DB-d uue kolmanda osapoole suvandi ROM 2023 serdiga (muude tootjate variantide ROMid, tavaliselt välised püsivara). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Võimaldab värskendada Secure Boot DB-d uue kolmanda osapoole UEFI CA 2023 serdiga (asendades 2011 Microsoft 3P UEFI CA, mis allkirjastab kolmanda osapoole bootloaders). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Võimaldab värskendada Võtme exchange'i võtme (KEK) poodi uue Microsoft KEK 2023-ga. Termin "lubatud loend" tähistab seda, et see lisab uue KEK, kui platvormi PK (platvormi võti) vastab Microsoftile (tagada, et värskendus kehtib ainult Microsofti juhitava turvalise algkäivituse, mitte kohandatud PK kohta). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Lubab installida uue PCA 2023 allkirjastatud boot Manageri (bootmgfw.efi), kui süsteemi DB on värskendatud versiooniga PCA 2023, kuid praegune käivitushaldur on endiselt vanema PCA 20111 allkirjastatud. See tagab, et käivitusahel on täielikult värskendatud 2023 serdile. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Konfigureerib kõik eeltoodud, et need oleksid lubatud. |

SecureBoot-klahvide kohta saab päringu esitada järgmise käsureaga:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Tagastatakse järgmine teave (puhtas seadmes):

Lipp: F33E0C8E

Praegune konfiguratsioon: F33E0C8E001

Konfigureerimise ootel: pole

Ootel toiming: pole

Olek: keelatud

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Koosseisud:

F33E0C8E002

F33E0C8E001

Pange tähele, et võtme olek on Keelatud ja praegune konfiguratsioon on F33E0C8E001.

SecureBooti sertide lubamiseks saab konfigureerida järgmise konfiguratsiooniga:

WinCsFlags /apply – võti "F33E0C8E002"

Võtme edukas rakendamine peaks tagastama järgmise teabe:

F33E0C8E002 on rakendatud

Lipp: F33E0C8E

Praegune konfiguratsioon: F33E0C8E002

Konfigureerimise ootel: pole

Ootel toiming: pole

Olek: keelatud

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Koosseisud:

F33E0C8E002

Võtme oleku hiljem määramiseks saate algset päringukäsku uuesti kasutada.

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Olenevalt lipu olekust on tagastatud teave sarnane järgmisega:

Lipp: F33E0C8E

Praegune konfiguratsioon: F33E0C8E002

Konfigureerimise ootel: pole

Ootel toiming: pole

Olek: lubatud

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Koosseisud:

F33E0C8E002

F33E0C8E001

Pange tähele, et võtme olek on nüüd lubatud ja praegune konfiguratsioon on F33E0C8E002.

Märkus Rakendatav võti ei tähenda, et SecureBoot-serdi installimise protsess on käivitatud või lõpetatud. See tähistab ainult seda, et arvuti jätkab SecureBooti värskendustega järgmisel saadaoleval võimalusel. See võib olla ootel, juba käivitatud või lõpule viidud. Lipu olek ei näita seda edenemist.

DB/KEK käsitsi värskendamise juhised

Juhised Secure Boot DB värskenduste käsitsi rakendamiseks leiate teemast Microsoft Secure Booti võtmete värskendamine. Lisateavet Microsofti soovitatava Secure Booti objekti konfiguratsiooni kohta leiate teemast Microsoft Secure Boot objects GitHub Repo, kuna see on kogu Secure Booti objekti sisu ametlik koht.

|

Muuda kuupäeva |

Muuda kirjeldust |

|

September 2025 |

|

|

8. juuli 2025 |

|

|

2. juuli 2025 |

|