|

Päivän |

Muutoksen kuvaus |

|---|---|

|

27. lokakuuta 2023 |

Lisätty viittauksia mitigation B:hen |

|

17. heinäkuuta 2023 |

MMIO-tiedot lisätty |

Yhteenveto

Microsoft on tietoinen hyökkäysluokan uusista muunnelmista, joita kutsutaan spekulatiivisiksi suorituspuolen kanavan haavoittuvuuksiksi. Variantit ovat nimeltään L1 Terminal Fault (L1TF) ja Microarchitectural Data Sampling (MDS). Hyökkääjä, joka pystyy hyödyntämään L1TF:ää tai MDS:ää onnistuneesti, voi ehkä lukea etuoikeutettuja tietoja yli luottamusrajojen.

PÄIVITETTY 14. TOUKOKUUTA 2019: Intel julkaisi 14. toukokuuta 2019 tietoja spekulatiivisen suorituspuolen kanavan haavoittuvuuksien uudesta alaluokasta, joka tunnetaan nimellä Microarchitectural Data Sampling. Heille on määritetty seuraavat cv:t:

-

CVE-2018-11091 | Mikroarkkitektural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Mikroarkkitektural fill buffer data sampling (MFBDS)

-

CVE-2018-12130 | Mikroarkkitectural Load Port Data Sampling (MLPDS)

PÄIVITETTY 12. MARRASKUUTA 2019: Intel julkaisi 12. marraskuuta 2019 teknisen tiedotteen Intel® Transactional Syncation Extensions (Intel® TSX) Transaction Asynchronous Abort -haavoittuvuudesta, jolle on määritetty CVE-2019-11135. Microsoft on julkaissut päivityksiä tämän haavoittuvuuden lieventämiseksi. Huomaa seuraavat asiat:

-

Käyttöjärjestelmien suojaus on oletusarvoisesti käytössä joissakin Windows Server -käyttöjärjestelmäversioissa. Lisätietoja on Microsoft Knowledge Base -artikkelissa 4072698 .

-

Käyttöjärjestelmäsuojaukset ovat oletusarvoisesti käytössä kaikissa Windows-asiakaskäyttöjärjestelmäversioissa. Lisätietoja on Microsoft Knowledge Base -artikkelissa 4073119 .

Haavoittuvuuden yleiskatsaus

Ympäristöissä, joissa resursseja jaetaan, kuten virtualisointiisännät, hyökkääjä, joka voi suorittaa satunnaista koodia yhdessä virtuaalikoneessa, voi ehkä käyttää tietoja toisesta virtuaalikoneesta tai virtualisointiisännästä.

Myös palvelimen työmäärät, kuten Windows Server Remote Desktop Services (RDS) ja erillisemmät roolit, kuten Active Directory -toimialueen ohjauskoneet, ovat vaarassa. Hyökkääjät, jotka voivat suorittaa satunnaista koodia (riippumatta sen käyttöoikeustasosta), voivat käyttää käyttöjärjestelmää tai työkuormasalaisuuksia, kuten salausavaimia, salasanoja ja muita luottamuksellisia tietoja.

Myös Windows-asiakaskäyttöjärjestelmät ovat vaarassa, etenkin jos ne suorittavat ei-luotettavaa koodia, hyödyntävät virtualisointipohjaisia suojausominaisuuksia, kuten Windows Defender Credential Guardia, tai käyttävät Hyper-V:tä virtuaalikoneiden suorittamiseen.

Huomautus: Nämä haavoittuvuudet koskevat vain Intel Core -suorittimia ja Intel Xeon -suorittimia.

Lievennyksen yleiskatsaus

Näiden ongelmien ratkaisemiseksi Microsoft kehittää yhdessä Intelin kanssa ohjelmistojen lieventämistä ja ohjausta. Ohjelmistopäivitykset, jotka auttavat vähentämään tietoturva-aukkoja, on julkaistu. Kaikkien käytettävissä olevien suojausten saamiseksi saatetaan tarvita päivityksiä, jotka voivat sisältää myös laitteen alkuperäisten laitevalmistajien mikrokoodin.

Tässä artikkelissa kuvataan, miten seuraavia tietoturva-aukkoja voidaan lieventää:

-

CVE-2018-3620 | L1-päätevirhe – KÄYTTÖJÄRJESTELMÄ, SMM

-

CVE-2018-3646 | L1-päätevirhe – VMM

-

CVE-2018-11091 | Mikroarkkitektural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Mikroarkkitectural Load Port Data Sampling (MLPDS)

-

CVE-2018-12130 | Mikroarkkitektural fill buffer data sampling (MFBDS)

-

CVE-2019-11135 | Windows-ytimen tietojen paljastumisen haavoittuvuus

-

CVE-2022-21123 | Jaetun puskurin tietojen lukeminen (SBDR)

-

CVE-2022-21125 | Jaettu puskuritietojen näytteenotto (SBDS)

-

CVE-2022-21127 | Erityinen rekisteripuskuritietojen otantapäivitys (SRBDS-päivitys)

-

CVE-2022-21166 | Laiterekisteröi osittainen kirjoitus (DRPW)

Lisätietoja haavoittuvuuksista on seuraavissa suojausneuvoissa:

L1TF: ADV180018 | Microsoftin ohjeet L1TF-variantin lieventämiseen

MDS: ADV190013 | Microsoftin ohjeet Mikroarkkitektural Data Sampling -haavoittuvuuksien lieventämiseen

MMIO: ADV220002 | Microsoftin ohjeet Intel Processorin MMIO Stale Data -haavoittuvuuksista

Windows-ytimen tietojen paljastumisen haavoittuvuus: CVE-2019-11135 | Windows-ytimen tietojen paljastumisen haavoittuvuus

Uhkan lieventämiseen tarvittavien toimien määrittäminen

Seuraavien osioiden avulla voit tunnistaa järjestelmiä, joihin L1TF- ja/tai MDS-haavoittuvuudet vaikuttavat, sekä auttaa ymmärtämään ja vähentämään riskejä.

Mahdollinen suorituskykyvaikutus

Testauksessa Microsoft on nähnyt jonkin verran suorituskykyvaikutuksia näistä lievennyksistä riippuen järjestelmän kokoonpanosta ja tarvittavista lievennyksistä.

Joidenkin asiakkaiden on ehkä poistettava käytöstä hypersäikeet (kutsutaan myös samanaikaiseksi monilukitumiseksi tai SMT:ksi) L1TF:n ja MDS:n riskien täysimääräisesti korjaamiseksi. Huomaa, että hypersäikeiden poistaminen käytöstä voi heikentää suorituskykyä. Tämä tilanne koskee asiakkaita, jotka käyttävät seuraavia:

-

Hyper-V-versiot, jotka ovat aiempia kuin Windows Server 2016 tai Windows 10 versio 1607 (Anniversary Update)

-

Virtualisointipohjaisen suojauksen (VBS) ominaisuudet, kuten Credential Guard ja Device Guard

-

Ohjelmisto, joka sallii ei-luotetun koodin suorittamisen (esimerkiksi koontiversion automaatiopalvelin tai jaettu IIS-isännöintiympäristö)

Vaikutus voi vaihdella laitteiston ja järjestelmässä käynnissä olevien työkuormien mukaan. Yleisin järjestelmämääritys on ottaa hypersäikeet käyttöön. Siksi suorituskyky vaikuttaa käyttäjään tai järjestelmänvalvojaan, joka ryhtyy toimiin poistaakseen järjestelmän hypersäikeet käytöstä.

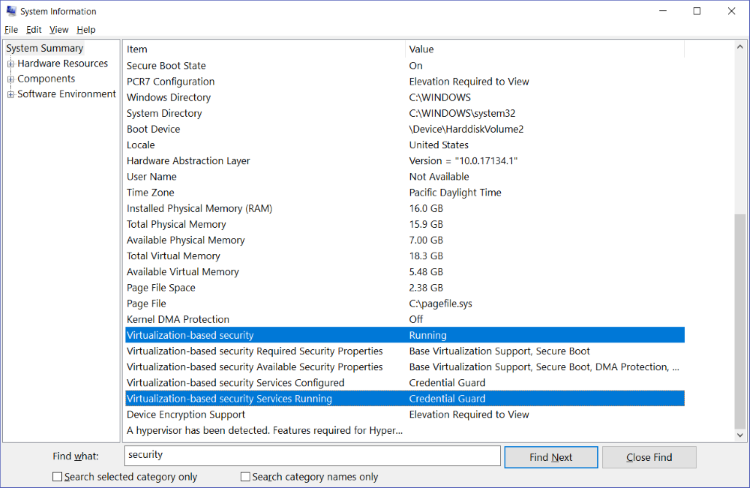

Huomautus: Jos haluat selvittää, käyttääkö järjestelmäsi VBS-suojattuja suojausominaisuuksia, toimi seuraavasti:

-

Kirjoita aloitusvalikossa MSINFO32.Huomautus:Järjestelmätiedot-ikkuna avautuu.

-

Kirjoita Etsi mikä - ruutuun suojaus.

-

Etsi oikeanpuoleisesta ruudusta kaksi riviä, jotka on valittu näyttökuvassa, ja tarkista Arvo-sarakkeesta, onko virtualisointipohjainen suojaus käytössä ja mitkä virtualisoituun pohjaan perustuvat suojauspalvelut ovat käytössä.

Hyper-V-ydinajastin vähentää L1TF- ja MDS-hyökkäysvektoreita Hyper-V-virtuaalikoneita vastaan ja sallii silti hypersäikeiden säilymisen käytössä. Perusaikataulu on käytettävissä Windows Server 2016:sta ja Windows 10 versiosta 1607 alkaen. Tämä tarjoaa mahdollisimman vähän suorituskykyvaikutuksia virtuaalikoneisiin.

Ydinajastin ei vähennä L1TF- tai MDS-hyökkäysvektoreita VBS-suojattuja suojausominaisuuksia vastaan. Lisätietoja on artikkelissa Mitigation C ja seuraavassa virtualisointiblogiartikkelissa:

Lisätietoja Intelin suorituskykyvaikutuksista on seuraavassa Intel-sivustossa:

Järjestelmien ja tarvittavien lievennysten tunnistaminen

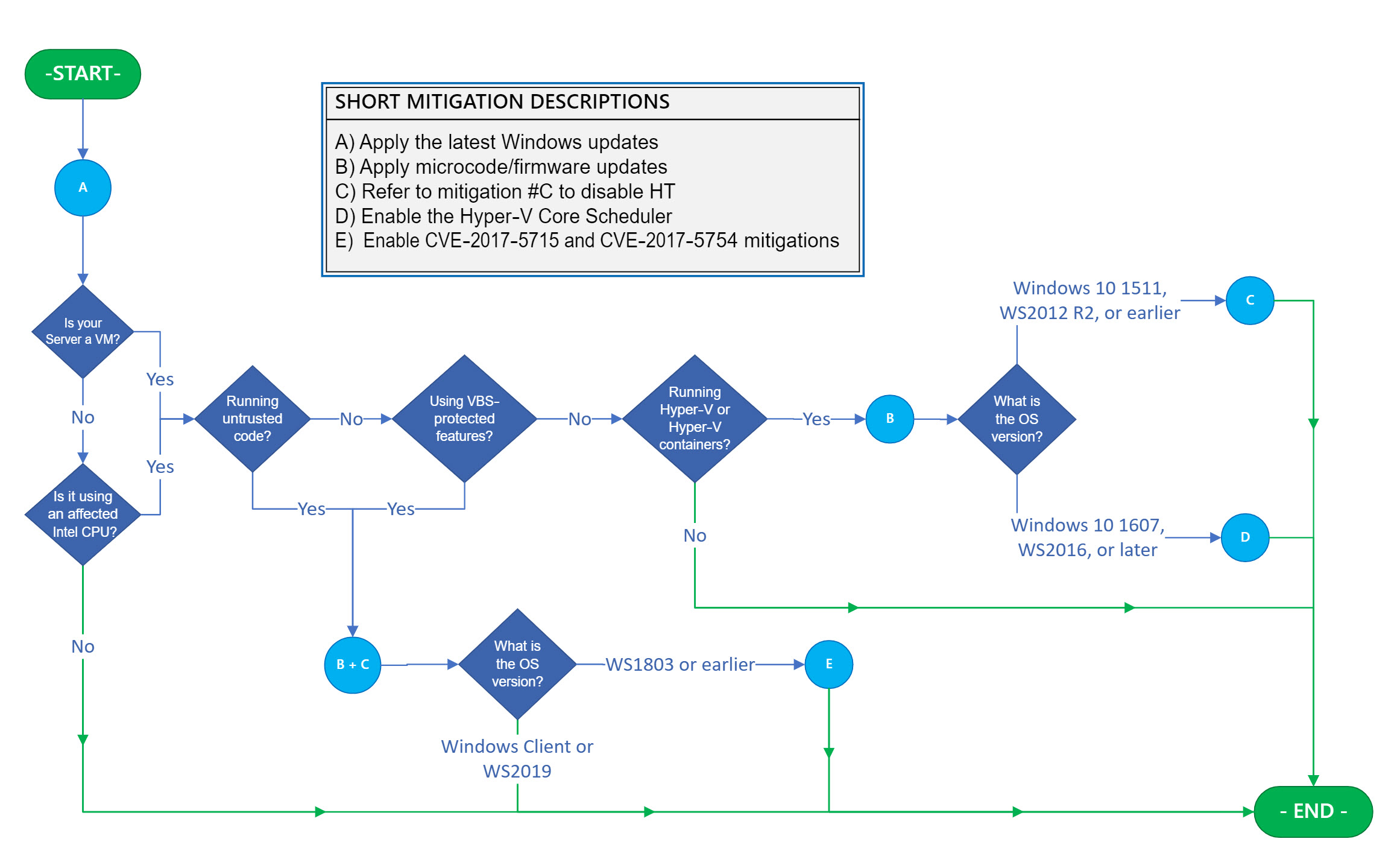

Kuvassa 1 olevan vuokaavion avulla voit tunnistaa järjestelmät, joihin ongelma vaikuttaa, ja määrittää oikeat toiminnot.

Tärkeää: Jos käytät virtuaalikoneita, sinun on harkittava vuokaaviota ja otettava se käyttöön Hyper-V-isännissä ja jokaisessa virtuaalikonevieraassa erikseen, koska lievennykset voivat koskea molempia. Erityisesti Hyper-V-isännän vuokaavion vaiheet tarjoavat VM-suojauksia ja isännän sisäisiä suojauksia. Näiden lievennysten soveltaminen vain Hyper-V-isäntään ei kuitenkaan riitä tarjoamaan VM:n sisäistä suojausta. Jotta voit tarjota virtuaalikoneen sisäisen suojauksen, sinun on käytettävä vuokaaviota jokaisessa Windowsin virtuaalikoneessa. Useimmissa tapauksissa tämä tarkoittaa sen varmistamista, että rekisteriavaimet on määritetty virtuaalikoneeseen.

Kun siirryt vuokaaviossa, näkyviin tulee kirjaimilla varustettuja sinisiä ympyröitä, jotka yhdistetään toimintoon, tai toimintoja, joita tarvitaan järjestelmämäärityksiin liittyvien L1TF-hyökkäysvektorien lieventämiseksi. Jokainen kohtaamiesi toimien on oltava käytössä. Kun kohtaat vihreän viivan, se osoittaa suoran polun loppuun, eikä muita lieventämisvaiheita ole.

Lyhyt kuvaus kustakin kirjainten lieventämisestä on selitteessä oikealla. Yksityiskohtaiset selitykset kullekin lievennystoiminnolle, joka sisältää vaiheittaiset asennus- ja määritysohjeet, annetaan Lievennykset-osassa.

Lievennykset

Tärkeää: Seuraavassa osassa kuvataan lievennykset, joita tulisi käyttää vain edellisessä osassa olevan kaavion vuokaavion määrittämien erityisehtojen mukaisesti. ÄLÄ käytä näitä lievennyksiä, ellei vuokaavio osoita, että erityinen lievennys on tarpeen.

Ohjelmisto- ja mikrokoodipäivitysten lisäksi tiettyjen suojausten käyttöönotto voi edellyttää myös manuaalisia määritysmuutoksia. Suosittelemme myös, että yritysasiakkaat rekisteröityvät suojausilmoitusten postittajaan, jotta he voivat saada ilmoituksen sisällön muutoksista. (Katso Microsoftin teknisen suojauksen ilmoitukset.)

Lievennys A

Hanki ja ota käyttöön uusimmat Windows-päivitykset

Ota käyttöön kaikki saatavilla olevat Windows-käyttöjärjestelmäpäivitykset, mukaan lukien kuukausittaiset Windowsin suojauspäivitykset. Voit tarkastella kyseisten tuotteiden taulukkoa Microsoft security advisoryssa | ADV-180018 L1TF:lle, suojaustiedote | MDS:n ADV-190013 , suojaustiedote | ADV220002 MMIO:lle ja tietoturva-aukolle | CVE-2019-11135 Windows-ytimen tietojen paljastumisen haavoittuvuudelle.

Lievennys B

Hanki ja ota käyttöön uusimmat mikrokoodi- tai laiteohjelmistopäivitykset

Uusimpien Windows-suojauspäivitysten asentamisen lisäksi saatetaan tarvita myös suorittimen mikrokoodi- tai laiteohjelmistopäivitys. Suosittelemme, että hankit ja otat käyttöön laitteen alkuperäisen laitevalmistajan uusimman mikrokoodipäivityksen. Lisätietoja mikrokoodi- tai laiteohjelmistopäivityksistä on seuraavissa viittauksissa:

Huomautus: Jos käytät sisäkkäistä virtualisointia (mukaan lukien Hyper-V-säilöjen suorittaminen vieraskäyttökoneessa), sinun on tuotava uudet mikrokoodivalistukset vieraan virtuaalikoneen käyttöön. Tämä saattaa edellyttää virtuaalikoneen määrityksen päivittämistä versioon 8. Versio 8 sisältää oletusarvoisesti mikrokoodin valaistumisen. Lisätietoja ja tarvittavat vaiheet on seuraavassa Microsoft Docs artikkelissa:

Hyper-V:n suorittaminen virtuaalikoneessa sisäkkäisen virtualisoinnin avulla

Lievennys C

Pitäisikö hypersäikeiden (HT) poistaa käytöstä?

L1TF- ja MDS-haavoittuvuudet saattavat vaarantaa Hyper-V-virtuaalikoneiden luottamuksellisuuden ja Microsoft Virtualization Based Securityn (VBS) ylläpitämät salaisuudet käyttämällä sivukanavahyökkäystä. Kun Hyper-Threading (HT) on käytössä, sekä Hyper-V:n että VBS:n tarjoamat suojausrajat heikkenevät.

Hyper-V core scheduler (saatavilla Windows Server 2016:sta ja Windows 10 versiosta 1607) vähentää L1TF- ja MDS-hyökkäysvektoreita Hyper-V-virtuaalikoneita vastaan ja sallii silti Hyper-Threading säilymisen käytössä. Tämä tarjoaa mahdollisimman vähän suorituskykyvaikutuksia.

Hyper-V-ydinajastin ei lievennä L1TF- tai MDS-hyökkäysvektoreita VBS-suojattuja suojausominaisuuksia vastaan. L1TF- ja MDS-haavoittuvuudet saattavat vaarantaa VBS-salaisuuksien luottamuksellisuuden sivukanavahyökkäyksen kautta, kun Hyper-Threading (HT) otetaan käyttöön, mikä heikentää VBS:n tarjoamaa turvallisuusrajaa. Tästä suuremmasta riskistä huolimatta VBS tarjoaa silti arvokkaita suojausetuja ja lieventää useita HT-käyttöön otettuja hyökkäyksiä. Siksi suosittelemme, että VBS:ää käytetään edelleen HT-järjestelmissä. Asiakkaiden, jotka haluavat poistaa L1TF- ja MDS-haavoittuvuuksien mahdollisen riskin VBS:n luottamuksellisuudesta, tulisi harkita HT:n poistamista käytöstä tämän lisäriskin vähentämiseksi.

Asiakkaiden, jotka haluavat poistaa L1TF- ja MDS-haavoittuvuuksien aiheuttaman riskin joko Windows Server 2016:ta aiempien Hyper-V-versioiden tai VBS-suojausominaisuuksien luottamuksellisuuden vuoksi, on punnittava päätöstä ja harkittava HT:n poistamista käytöstä riskien vähentämiseksi. Yleisesti ottaen tämä päätös voi perustua seuraaviin ohjeisiin:

-

Windows 10 versiossa 1607, Windows Server 2016:ssa ja uusimmissa järjestelmissä, joissa ei ole Hyper-V:tä ja jotka eivät käytä VBS-suojattuja suojausominaisuuksia, asiakkaiden ei pitäisi poistaa HT:tä käytöstä.

-

Windows 10 versiossa 1607, Windows Server 2016:ssa ja uudemmissa järjestelmissä, joissa hyper-V on käytössä Core Scheduler -toiminnolla mutta jotka eivät käytä VBS-suojattuja suojausominaisuuksia, asiakkaiden ei pitäisi poistaa HT-yhteyttä käytöstä.

-

Windows 10 versiossa 1511, Windows Server 2012 R2:ssa ja aiemmissa Hyper-V-järjestelmissä asiakkaiden on harkittava HT:n poistamista käytöstä riskien vähentämiseksi.

HT:n käytöstä poistamiseen tarvittavat vaiheet vaihtelevat alkuperäisestä laitevalmistajasta alkuperäiseen laitevalmistajaan. Ne ovat kuitenkin yleensä osa BIOS- tai laiteohjelmiston määritys- ja määritystyökaluja.

Microsoft on myös ottanut käyttöön mahdollisuuden poistaa Hyper-Threading tekniikasta käytöstä ohjelmistoasetuksen avulla, jos HT:n poistaminen käytöstä biosissa tai laiteohjelmiston asennus- ja määritystyökaluissa on vaikeaa tai mahdotonta. Ohjelmistoasetus, joka poistaa HT:n käytöstä, on toissijainen BIOS- tai laiteohjelmistoasetukseen nähden, ja se on oletusarvoisesti poissa käytöstä (eli HT noudattaa BIOS- tai laiteohjelmistoasetusta). Lisätietoja tästä asetuksesta ja HT:n käytöstä poistamisesta sen avulla on seuraavassa artikkelissa:

4072698 Windows Serverin ohjeet spekulatiivisen suorituspuolen kanavan haavoittuvuuksilta suojautumiseen

Mahdollisuuksien mukaan on suositeltavaa poistaa HT käytöstä BIOSissa tai laiteohjelmistossa, jotta HT on poistettu käytöstä.

Huomautus: Hyperthreadingin poistaminen käytöstä vähentää suoritinytimien määrää. Tämä voi vaikuttaa ominaisuuksiin, jotka edellyttävät suorittimen vähimmäisytimiä toimiakseen. Esimerkiksi Windows Defender Sovellussuoja (WDAG).

Lievennys D

Ota Käyttöön Hyper-V core scheduler ja määritä VM-laitteiston säikeiden määrä ydintä kohti arvoksi 2

Huomautus: Nämä lievennysvaiheet koskevat vain Windows Server 2016:ta ja Windows 10 versiota 1809 edeltäviä versioita. Perusaikataulun ajoitus on oletusarvoisesti käytössä Windows Server 2019:ssä ja Windows 10 versiossa 1809.

Ydinajastin on kaksivaiheinen prosessi, joka edellyttää, että otat ensin aikataulun käyttöön Hyper-V-isännässä ja määrität sitten kunkin virtuaalikoneen hyödyntämään sitä määrittämällä laitteistoketjun määrän ydintä kohti kahdeksi (2).

Windows Server 2016:ssa ja Windows 10 1607:ssä esitelty Hyper-V-ydinaikataulun ajoitus on uusi vaihtoehto perinteiselle ajoituslogiikalle. Ydinajoittimen suorituskyky vaihtelee HT-yhteensopivassa Hyper-V-isännässä suoritettavien työkuormien osalta.

Lisätietoja Hyper-V:n perusaikataulun ajoituksesta ja sen käyttöönoton vaiheista on seuraavassa WindowsIN IT Pro Center -artikkelissa:

Hyper-V hypervisor scheduler -tyyppien ymmärtäminen ja käyttäminen

Voit ottaa Hyper-V core schedulerin käyttöön Windows Server 2016:ssa tai Windows 10 kirjoittamalla seuraavan komennon:

bcdedit /set HypervisorSchedulerType core

Päätä seuraavaksi, määritetäänkö tietyn virtuaalikoneen laitteiston säikeiden määrä ydintä kohti kahteen (2). Jos huomaat, että virtuaaliprosessorit ovat hypersäikeisiä vierasvirtuaalisen koneen kanssa, otat VM-käyttöjärjestelmän aikatauluttajan ja myös virtuaalikoneen työkuormat käyttöön HT:n omassa työaikataulussaan. Voit tehdä tämän kirjoittamalla seuraavan PowerShell-komennon, jossa <VMName -> on virtuaalikoneen nimi:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Mitigation E

Ota käyttöön lievennykset ohjeissa CVE-2017-5715, CVE-2017-5754 ja CVE-2019-11135

Huomautus: Nämä lievennykset ovat oletusarvoisesti käytössä Windows Server 2019- ja Windows-asiakaskäyttöjärjestelmissä.

Voit ottaa lievennykset käyttöön CVE-2017-5715-, CVE-2017-5754- ja CVE-2019-11135 -artikkeleissa seuraavien artikkelien ohjeiden avulla:

Huomautus: Näihin lievennyksiin sisältyy windows-ytimen turvallisten sivukehysbittien lieventäminen ja niiden automaattinen käyttöönotto sekä CVE-2018-3620 -päivityksessä kuvatut lievennykset. Lisätietoja turvallisten sivukehysten bittien lieventämisestä on seuraavassa Security Research & Defense Blog -artikkelissa:

L1 Terminal Fault (L1TF) -päätevirheen analysointi ja lieventäminen

Lisätietoja

Ohjeita spekulatiivisen suorituspuolen kanavan haavoittuvuuksien lieventämiseen Azuressa

Tässä artikkelissa mainitut kolmansien osapuolten tuotteet ovat Microsoftista riippumattomien yritysten valmistamia. Emme anna mitään oletettuja tai muita takuita näiden tuotteiden suorituskyvystä tai luotettavuudesta.

Tarjoamme kolmannen osapuolen yhteystiedot teknisen tuen löytämiseksi. Nämä yhteystiedot saattavat muuttua ilman ennakkoilmoitusta. Emme takaa näiden kolmannen osapuolen yhteystietojen oikeellisuutta.