Yhteenveto

Raa'at voimahyökkäykset ovat yksi kolmesta parhaasta tavasta, joilla Windows-tietokoneisiin hyökätään tänään. Windows-laitteet eivät kuitenkaan tällä hetkellä salli sisäänrakennettujen paikallisten järjestelmänvalvojatilien lukitsemista. Tämä luo skenaarioita, joissa ilman asianmukaista verkkosegmentointia tai tunkeutumisen tunnistuspalvelun läsnäoloa sisäänrakennetun paikallisen järjestelmänvalvojan tiliin voidaan kohdistaa rajoittamaton raaka voimahyökkäys salasanan määrittämiseksi. Tämän voi tehdä etätyöpöytäprotokollalla (RDP) verkon kautta. Jos salasanat eivät ole pitkiä tai monimutkaisia, tällaisen hyökkäyksen suorittamiseen kulunut aika on muuttumassa merkityksettömäksi nykyaikaisten suorittimien ja ryhmäkäytäntöobjektien avulla.

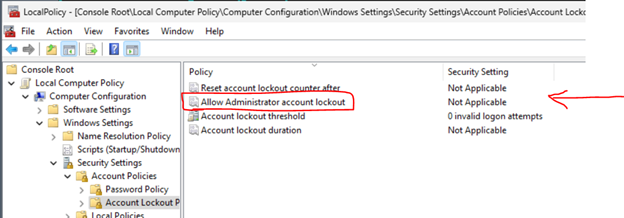

Jotta vältyttäisiin uusilta raa'alta voimahyökkäyksiltä, otamme järjestelmänvalvojatilien tilien lukituksen käyttöön. 11. lokakuuta 2022 alkaen tai uudemmissa Windowsin kumulatiivisissa päivityksissä paikallinen käytäntö on käytettävissä paikallisen järjestelmänvalvojatilin lukituksen mahdollistamiseksi. Tämä käytäntö löytyy kohdasta Paikallinen tietokonekäytäntö\Tietokoneasetukset\Windows-asetukset\Suojausasetukset\Tilikäytännöt\Tilin lukituskäytännöt.

Jos määrität tämän arvon käyttöön aiemmin luoduissa tietokoneissa paikallisen ryhmäkäytäntöobjektin tai toimialueen ryhmäkäytäntöobjektin avulla, voit lukita sisäänrakennetun paikallisen järjestelmänvalvojatilin. Tällaisten ympäristöjen tulisi myös harkita kolmen muun käytäntöjen määrittämistä Tilin lukituskäytännöt -kohdassa. Perussuosituksena on määrittää niiden arvoksi 10.10.2010. Tämä tarkoittaa, että tili lukitaan 10 epäonnistuneen yrityksen jälkeen 10 minuutin kuluessa ja lukitus kestää 10 minuuttia. Tämän jälkeen tilin lukitus lukittiin automaattisesti.

Huomautus Uusi lukitustoiminto vaikuttaa vain verkon kirjautumisiin, kuten RDP-yrityksiin. Konsolin kirjautumiset ovat edelleen sallittuja lukitusjakson aikana.

Uudet tietokoneet Windows 11, versiossa 22H2 tai uusissa tietokoneissa, joihin sisältyy 11. lokakuuta 2022, Windowsin kumulatiiviset päivitykset ennen ensimmäistä asennusta, nämä asetukset määritetään oletusarvoisesti järjestelmän asennuksessa. Tämä tapahtuu, kun SAM-tietokanta käynnistetään ensimmäisen kerran uudessa tietokoneessa. Jos uusi tietokone on määritetty ja sen jälkeen on asennettu lokakuun päivitykset myöhemmin, se ei ole oletusarvoisesti suojattu. Se edellyttää käytäntöasetuksia edellä kuvatulla tavalla. Jos et halua, että näitä käytäntöjä käytetään uudessa tietokoneessa, voit määrittää tämän paikallisen käytännön tai luoda ryhmäkäytännön, joka ottaa käyttöön Käytöstä poistetut -asetuksen Salli järjestelmänvalvojatilin lukitus -kohdassa.

Lisäksi olemme nyt poistamassa salasanan monimutkaisuutta käyttöön uudessa tietokoneessa, jos käytetään sisäistä paikallista järjestelmänvalvojatiliä. Salasanassa on oltava vähintään kaksi kolmesta perusmerkkityypistä (pienet kirjaimet, isot kirjaimet ja numerot). Tämä auttaa suojaamaan näitä tilejä entisestään luvattomalta hyökkäyksiltä raa'an voimahyökkäyksen vuoksi. Jos kuitenkin haluat käyttää vähemmän monimutkaista salasanaa, voit silti määrittää sopivat salasanakäytännöt kohdassa Paikallinen tietokonekäytäntö\Tietokoneasetukset\Windows-asetukset\Suojausasetukset\Tilikäytännöt\Salasanakäytäntö.

Lisätietoja

Lisätyt muutokset tukevat paikallisen järjestelmänvalvojatilin DOMAIN_LOCKOUT_ADMINS- ja DOMAIN_PASSWORD_COMPLEX merkintää. Lisätietoja on artikkelissa DOMAIN_PASSWORD_INFORMATION (ntsecapi.h).

|

Arvo |

Merkitys |

|

DOMAIN_LOCKOUT_ADMINS 0x000000008L |

Sallii paikallisen järjestelmänvalvojatilin lukitsemisen verkkokirjautumisten ulkopuolelle. |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

Salasanassa on oltava vähintään kaksi seuraavantyyppistä merkkiä:

|