Alkuperäinen julkaisupäivä: 13. elokuuta 2024

KB-tunnus: 5042562

Windows 10 tuki päättyy lokakuussa 2025

14. lokakuuta 2025 jälkeen Microsoft ei enää tarjoa ilmaisia ohjelmistopäivityksiä Windows Updatesta, teknistä apua tai tietoturvakorjauksia Windows 10:lle. Tietokoneesi toimii edelleen, mutta suosittelemme siirtymistä Windows 11:een.

Tärkeä huomautus SkuSiPolicy.p7b-käytännöstä

Ohjeita päivitetyn käytännön käyttöön ottamiseksi on Kohdassa Microsoftin allekirjoittaman peruuttamiskäytännön (SkuSiPolicy.p7b) käyttöönotto .

Tässä artikkelissa

Yhteenveto

Microsoft sai tiedon Windowsin haavoittuvuudesta, jonka avulla järjestelmänvalvojan oikeudet saanut hyökkääjä voi korvata päivitetyt Windows-järjestelmätiedostot, joissa on vanhempia versioita, avaamalla oven hyökkääjälle virtualisointipohjaisen suojauksen (VBS) haavoittuvuuksien palauttamiseksi. Näiden binaaritiedostojen palauttaminen saattaa antaa hyökkääjälle mahdollisuuden kiertää VBS-suojausominaisuuksia ja suodattaa VBS:n suojaamia tietoja. Tämä ongelma on kuvattu kohdassa CVE-2024-21302 | Windows secure kernel mode Elevation of Privilege Vulnerability.

Ongelman ratkaisemiseksi kumoamme haavoittuvassa asemassa olevat VBS-järjestelmätiedostot, joita ei päivitetä. Koska estävien VBS-tiedostojen määrä on suuri, käytämme vaihtoehtoista menetelmää estääksemme tiedostoversiot, joita ei päivitetä.

Vaikutusalue

Tämä ongelma koskee kaikkia Windows-laitteita, jotka tukevat VBS:ää. Tämä sisältää paikalliset fyysiset laitteet ja virtuaalikoneet. VBS:ää tuetaan Windows 10- ja uudemmissa Windows-versioissa sekä Windows Server 2016:ssa ja sitä uudemmissa Windows Server versioissa.

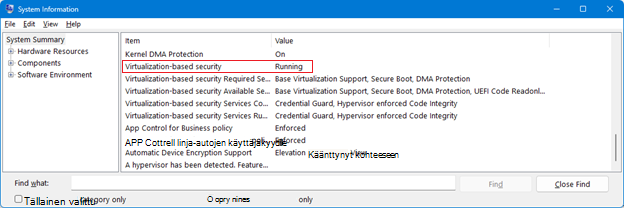

VBS-tilan voi tarkistaa Microsoftin järjestelmätietotyökalun (Msinfo32.exe) kautta. Tämä työkalu kerää tietoja laitteestasi. Kun olet aloittanut Msinfo32.exe, vieritä alas Virtualisointiin perustuvalle suojausriville . Jos tämän rivin arvo on Käynnissä, VBS on käytössä ja käynnissä.

VBS-tilan voi tarkistaa myös Windows PowerShell käyttämällä Win32_DeviceGuard WMI-luokkaa. Voit tehdä kyselyn VBS-tilasta PowerShellistä avaamalla järjestelmänvalvojan Windows PowerShell istunnon ja suorittamalla sitten seuraavan komennon:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Kun yllä oleva PowerShell-komento on suoritettu, VBS-tilan tilan pitäisi olla jokin seuraavista.

|

Kentän nimi |

Tila |

|

VirtualizationBasedSecurityStatus |

|

Käytettävissä olevat lievennykset

Järjestelmänvalvojat voivat ottaa käyttöön Microsoftin allekirjoittaman kumouskäytännön (SkuSiPolicy.p7b) kaikissa tuetuissa Windows 10 versioissa, versioissa 1507 ja uudemmissa Windows-versioissa sekä Windows Server 2016:ssa ja sitä uudemmissa Windows Server versioissa. Tämä estää käyttöjärjestelmän lataamasta VBS-järjestelmätiedostojen haavoittuvia versioita, joita ei päivitetä.

Kun SkuSiPolicy.p7b otetaan käyttöön Windows-laitteessa, käytäntö lukitaan myös laitteeseen lisäämällä muuttuja UEFI-laiteohjelmistoon. Käynnistyksen aikana käytäntö latautuu ja Windows estää käytäntöä rikkovien binaaritiedostojen lataamisen. Jos UEFI-lukitusta käytetään ja käytäntö poistetaan tai korvataan vanhemmalla versiolla, Windowsin käynnistyksen hallinta ei käynnisty eikä laite käynnisty. Tämä käynnistysvirhe ei näytä virhettä, ja järjestelmä siirtyy seuraavaan käytettävissä olevaan käynnistysvaihtoehtoon, joka voi johtaa käynnistyssilmukkaan.

Microsoftin allekirjoittamaa ci-käytäntöä, joka on oletusarvoisesti käytössä eikä vaadi muita käyttöönottovaiheita, ei ole lisätty, mikä ei ole sidottu UEFI:hen. Tämä allekirjoitettu CI-käytäntö ladataan käynnistyksen aikana, ja tämän käytännön täytäntöönpano estää VBS-järjestelmätiedostojen palauttamisen kyseisen käynnistysistunnon aikana. Toisin kuin SkuSiPolicy.p7b, laite voi jatkaa käynnistymistä, jos päivitystä ei ole asennettu. Tämä käytäntö sisältyy kaikkiin tuettuihin Windows 10 versioihin, versioon 1507 ja uudempiin versioihin. Järjestelmänvalvojat voivat edelleen käyttää SkuSkiPolicy.p7b-versiota lisäsuojauksen tarjoamiseksi palauttamiselle käynnistysistuntojen aikana.

Windowsin mitatun käynnistyksen lokit, joita käytetään tietokoneen käynnistyksen kunnon testaamiseen, sisältävät tietoja käynnistyksen aikana ladattavasta käytäntöversiosta. TPM ylläpitää näitä lokeja turvallisesti käynnistyksen aikana, ja Microsoftin todentamispalvelut jäsentävät nämä lokit varmistaakseen, että oikeat käytäntöversiot ladataan. Todentamispalvelut valvovat sääntöjä, joilla varmistetaan, että tietty käytäntöversio tai uudempi versio ladataan. muussa tapauksessa järjestelmää ei voida pitää terveenä.

Jotta käytännön lieventäminen toimisi, käytäntö on päivitettävä Windowsin ylläpitopäivityksen avulla, koska Windowsin osien ja käytännön on oltava samasta versiosta. Jos käytännön lievennys kopioidaan laitteeseen, laite ei ehkä käynnisty, jos lievennyksen väärä versio on käytössä tai lievennys ei ehkä toimi odotetulla tavalla. Lisäksi laitteeseesi on sovellettava KB5025885 kuvattuja lievennyksiä.

Windows 11, versiossa 24H2, Windows Server 2022 ja Windows Server 23H2, Dynamic Root of Trust for Measurement (DRTM) lisää lisävähennyksen palautushaavoittuvuuteen. Tämä lievennys on oletusarvoisesti käytössä. Näissä järjestelmissä VBS-suojatut salausavaimet on sidottu oletusarvoisesti käytössä olevaan käynnistysistuntoon VBS CI -käytäntöön, ja ne poistetaan käytöstä vain, jos vastaava CI-käytäntöversio on käytössä. Jotta käyttäjän käynnistämät peruutukset voidaan ottaa käyttöön, on lisätty lisäaika, joka mahdollistaa Windows update -paketin 1 version turvallisen palauttamisen menettämättä mahdollisuutta poistaa VSM-perusavaimen sisennys. Käyttäjän käynnistämä palautus on kuitenkin mahdollista vain, jos SkuSiPolicy.p7b ei ole käytössä. VBS CI -käytäntö pakottaa, että kaikkia käynnistys binaaritiedostoja ei ole palautettu kumottuihin versioihin. Tämä tarkoittaa sitä, että jos hyökkääjä, jolla on järjestelmänvalvojan oikeudet, palauttaa haavoittuvassa asemassa olevat käynnistys binaaritiedostot, järjestelmä ei käynnisty. Jos CI-käytäntö ja binaarit palautetaan aiempaan versioon, VSM-suojattuja tietoja ei siipistä.

Ymmärrys lievennysriskeistä

Sinun on oltava tietoinen mahdollisista riskeistä, ennen kuin otat käyttöön Microsoftin allekirjoittaman kumoamiskäytännön. Tarkista nämä riskit ja tee tarvittavat päivitykset palautustietovälineisiin ennen lievennyksen soveltamista.

Huomautus Nämä riskit koskevat vain SkuSiPolicy.p7b-käytäntöä, eivätkä ne koske oletusarvoisesti käytössä olevia suojauksia.

-

UEFI-päivitysten lukitseminen ja asennuksen poistaminen. Kun olet käyttänyt UEFI-lukitusta Microsoftin allekirjoittaman peruutuskäytännön kanssa laitteessa, laitetta ei voi palauttaa (poistamalla Windows-päivitykset, käyttämällä palautuspistettä tai muulla tavoin), jos jatkat suojatun käynnistyksen käyttämistä. Edes levyn uudelleenmuotoaminen ei poista lievennyksen UEFI-lukitusta, jos sitä on jo käytetty. Tämä tarkoittaa sitä, että jos yrität palauttaa Windows-käyttöjärjestelmän aiempaan tilaan, jossa ei ole käytössä olevaa lievennystä, laite ei käynnisty, näyttöön ei tule virhesanomaa ja UEFI siirtyy seuraavaan käytettävissä olevaan käynnistysvaihtoehtoon. Tämä voi aiheuttaa käynnistyssilmukan. Sinun on poistettava suojattu käynnistys käytöstä, jotta voit poistaa UEFI-lukituksen. Huomioi mahdolliset vaikutukset ja testaa ne huolellisesti, ennen kuin otat tässä artikkelissa kuvatut peruutukset käyttöön laitteessasi.

-

Ulkoinen käynnistystietoväline. Kun UEFI-lukituksen lievennykset on otettu käyttöön laitteessa, ulkoisen käynnistyksen tietoväline on päivitettävä laitteeseen asennetulla uusimmalla Windows-päivityksellä. Jos ulkoinen käynnistystietoväline ei päivity samaan Windows Update -versioon, laite ei ehkä käynnisty kyseisestä tietovälineestä. Tutustu ulkoisen käynnistyksen tietovälineen päivittäminen -osion ohjeisiin ennen lievennysten soveltamista.

-

Windowsin palautusympäristö. Laitteessa olevaan Windowsin palautusympäristöön (WinRE)on päivitettävä uusin 8. heinäkuuta 2025 julkaistu Windowsin suojatun käyttöjärjestelmän dynaaminen päivitys laitteessa, ennen kuin SkuSipolicy.p7b otetaan käyttöön laitteessa. Tämän vaiheen jättäminen pois käytöstä saattaa estää WinRE:tä suorittamasta Palauta tietokoneen oletusasetukset -ominaisuutta. Lisätietoja on artikkelissa Päivityspaketin lisääminen Windows RE:hen.

-

PXE (Pre-boot Execution Environment) -käynnistys. Jos lievennys otetaan käyttöön laitteessa ja yrität käyttää PXE-käynnistystä, laite ei käynnisty, ellei uusinta Windows-päivitystä käytetä myös PXE-palvelimen käynnistysnäköistiedostossa. Emme suosittele lievennysten käyttöönottoa verkkokäynnistyslähteissä, ellei PXE-käynnistyspalvelinta ole päivitetty uusimpaan Windows-päivitykseen, joka julkaistiin tammikuussa 2025 tai sen jälkeen, mukaan lukien PXE-käynnistyksen hallinta.

Lievennyksen käyttöönoton ohjeet

Voit ratkaista tässä artikkelissa kuvatut ongelmat ottamalla käyttöön Microsoftin allekirjoittaman peruuttamiskäytännön (SkuSiPolicy.p7b). Tätä lievennystä tuetaan vain Windows 10, versiossa 1507 ja uudemmissa Windows-versioissa sekä Windows Server 2016:ssa.

Huomautus Jos käytät BitLockeria, varmista, että BitLocker-palautusavain on varmuuskopioitu. Voit suorittaa seuraavan komennon järjestelmänvalvojan komentokehotteesta ja merkitä 48-numeroisen salasanan muistiin:

manage-bde -protectors -get %systemdrive%

Microsoftin allekirjoittaman peruutuskäytännön käyttöönotto (SkuSiPolicy.p7b)

Microsoftin allekirjoittama kumoamiskäytäntö sisältyy uusimpaan Windows-päivitykseen. Tätä käytäntöä tulisi soveltaa laitteisiin vain asentamalla uusin saatavilla oleva Windows-päivitys ja toimi sitten seuraavasti:

Huomautus Jos päivityksiä puuttuu, laite ei ehkä aloita lievennystoiminnolla tai lievennys ei ehkä toimi odotetulla tavalla. Varmista, että päivität windowsin käynnistystietovälineen uusimmalla saatavilla olevalla Windows-päivityksellä ennen käytännön käyttöönottoa. Lisätietoja käynnistystietovälineen päivittämisestä on kohdassa Ulkoisen käynnistyksen tietovälineen päivittäminen .

-

Varmista, että uusin windows-päivitys, joka julkaistiin tammikuussa 2025 tai sen jälkeen, on asennettu.

-

Asenna Windows 11 versioissa 22H2 ja 23H2 22.7.2025 (KB5062663) tai uudempi päivitys ennen näiden ohjeiden suorittamista.

-

Asenna Windows 10 versiossa 21H2 elokuussa 2025 julkaistu Windows-päivitys tai uudempi päivitys, ennen kuin noudatat näitä ohjeita.

-

-

Suorita seuraavat komennot järjestelmänvalvojan Windows PowerShell kehotteessa:

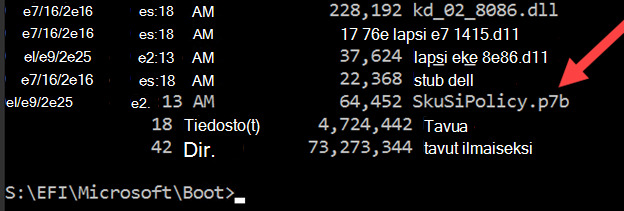

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Käynnistä laite uudelleen.

-

Varmista, että käytäntö ladataan Tapahtumienvalvonta Käyttämällä Windowsin tapahtumalokit-osion tietoja.

Huomautukset

-

SkuSiPolicy.p7b-peruutustiedostoa (käytäntö) ei kannata poistaa sen käyttöönoton jälkeen. Laitteesi ei ehkä voi enää käynnistyä, jos tiedosto poistetaan.

-

Jos laitteesi ei käynnisty, katso Palautusmenettely-osio.

Ulkoisen käynnistystietovälineen päivittäminen

Jos haluat käyttää ulkoista käynnistystietovälinettä laitteessa, jossa on käytössä Microsoftin allekirjoittama kumoamiskäytäntö, ulkoiseen käynnistystietovälineeen on päivitettävä uusin Windows-päivitys, mukaan lukien käynnistyksen hallinta. Jos tietoväline ei sisällä uusinta Windows-päivitystä, media ei käynnisty.

Tärkeää Suosittelemme, että luot palautusaseman ennen jatkamista. Tämän tietovälineen avulla voit asentaa laitteen uudelleen, jos kyseessä on suuri ongelma.

Seuraavien ohjeiden avulla voit päivittää ulkoisen käynnistystietovälineen:

-

Siirry laitteeseen, johon on asennettu uusimmat Windows-päivitykset.

-

Ota ulkoinen käynnistystietoväline käyttöön asemakirjainna. Voit esimerkiksi ottaa muistitikun käyttöön muodossa D:.

-

Valitse Käynnistä, kirjoita Haku-ruutuunLuo palautusasema ja valitse sitten Luo palautusaseman ohjauspaneeli. Luo palautusasema käyttämällä asennettua muistitikkua noudattamalla ohjeita.

-

Poista asennettu muistitikku turvallisesti.

Jos hallitset asennettavia tietovälineitä ympäristössäsi käyttämällä Windowsin päivitystietovälinettä dynaamisen päivityksen ohjeiden avulla , toimi seuraavasti:

-

Siirry laitteeseen, johon on asennettu uusimmat Windows-päivitykset.

-

Luo media, johon on asennettu uusimmat Windows-päivitykset, noudattamalla artikkelin Windowsin asennustietovälineen päivittäminen Dynaamisella päivityksellä ohjeita.

Windowsin tapahtumalokit

Windows kirjaa tapahtumat, kun koodin eheyskäytännöt, mukaan lukien SkuSiPolicy.p7b, ladataan ja kun tiedoston lataaminen estetään käytännön toimeenpanon vuoksi. Näiden tapahtumien avulla voit varmistaa, että lievennystä on käytetty.

Koodin eheyslokit ovat käytettävissä Windows-Tapahtumienvalvonta kohdassa Sovellus- ja palvelulokit, > Microsoft > Windows > CodeIntegrity > Operational > Application and Services logs > Services logs > Microsoft > Windows > AppLocker > MSI and Script.

Lisätietoja koodin eheystapahtumista on Windows Defenderin sovellushallinnan toimintaoppaassa.

Käytännön aktivointitapahtumat

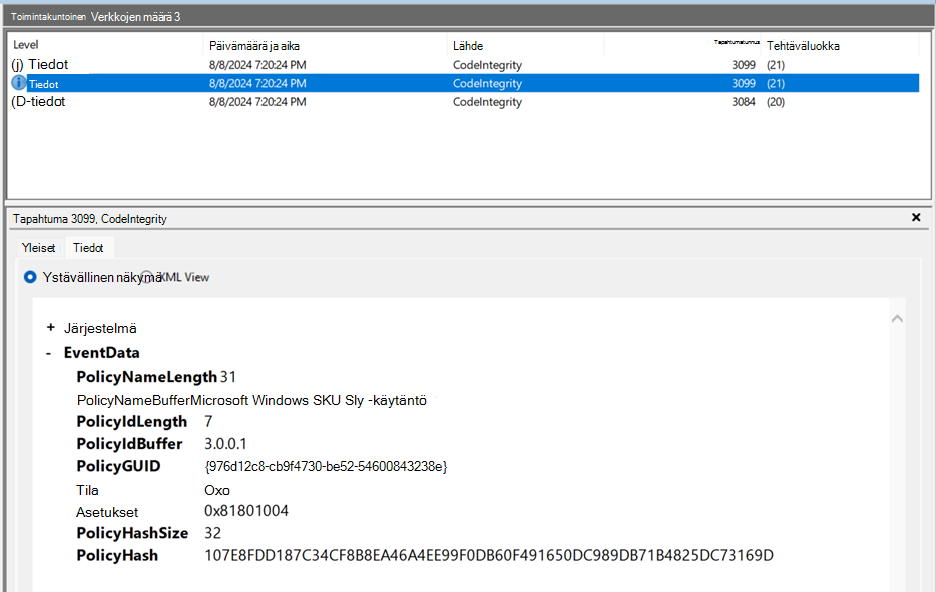

Käytännön aktivointitapahtumat ovat käytettävissä Windows-Tapahtumienvalvonta kohdassa Sovellus- ja palvelulokit, > Microsoft > Windows > CodeIntegrity > Operational.

-

PolicyNameBuffer – Microsoft Windows SKU SI -käytäntö

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Jos olet ottanut valvontakäytännön tai lievennyksen käyttöön laitteessasi ja CodeIntegrity Event 3099 ei ole käytössä, käytäntöä ei panna täytäntöön. Tarkista käyttöönotto-ohjeista , että käytäntö on asennettu oikein.

Huomautus Koodin eheys -tapahtumaa 3099 ei tueta Windows 10 Enterprise 2016-, Windows Server 2016- ja Windows 10 Enterprise 2015 LTSB versioissa. Jos haluat varmistaa, että käytäntöä on käytetty (valvonta- tai peruutuskäytäntö), sinun on otettava EFI-järjestelmäosio käyttöön mountvol.exe-komennolla ja tarkistettava, että käytäntöä on käytetty EFI-osiossa. Muista poistaa EFI-järjestelmäosio käytöstä tarkistamisen jälkeen.

SkuSiPolicy.p7b - Kumoamiskäytäntö

Tapahtumien valvonta ja estäminen

Koodin eheyden valvonta- ja estotapahtumat ovat käytettävissä Windows-Tapahtumienvalvonta kohdassa Sovellus- ja palvelulokit, > Microsoft > Windows > CodeIntegrity > Operational > Application and Services logs > Microsoft > Windows > AppLocker > MSI and Script.

Entinen kirjaamissijainti sisältää tapahtumia, jotka koskevat suoritettavien ohjaimien, dll-ohjaimien ja ohjainten hallintaa. Jälkimmäisessä lokiin kirjaamissijainnissa on tapahtumia, jotka koskevat MSI-asentajien, komentosarjojen ja COM-objektien hallintaa.

CodeIntegrity Event 3077 codeIntegrity – Operational -lokissa osoittaa, että suoritettavan, .dll tai ohjaimen lataaminen on estetty. Tämä tapahtuma sisältää tietoja estetystä tiedostosta ja pakotetusta käytännöstä. Lievennyksen estämien tiedostojen codeintegrity-tapahtuman 3077 käytäntötiedot vastaavat CodeIntegrity Event 3099:n SkuSiPolicy.p7b-käytäntötietoja. CodeIntegrity Event 3077 ei ole käytettävissä, jos laitteessasi ei ole suoritettavia, .dll tai ohjaimia koodin eheyskäytännön vastaisesti.

Muita koodin eheyden valvonta- ja estotapahtumia on ohjeaiheessa Tietoja sovellusten hallintatapahtumista.

Käytännön poisto- ja palautusmenettely

Jos jokin menee vikaan lievennyksen käyttöönoton jälkeen, voit poistaa lievennyksen seuraavien ohjeiden avulla:

-

Keskeytä BitLocker, jos se on käytössä. Suorita seuraava komento järjestelmänvalvojan komentokehoteikkunasta:

Manager-bde -protectors -disable c: -rebootcount 3

-

Poista suojattu käynnistys käytöstä UEFI BIOS -valikosta.Suojatun käynnistyksen poistaminen käytöstä eroaa laitevalmistajien ja mallien välillä. Lisätietoja suojatun käynnistyksen käytöstä poistamisen paikantamisesta on laitteen valmistajan ohjeissa. Lisätietoja on artikkelissa Suojatun käynnistyksen poistaminen käytöstä.

-

Poista SkuSiPolicy.p7b-käytäntö.

-

Käynnistä Windows normaalisti ja kirjaudu sitten sisään.SkuSiPolicy.p7b-käytäntö on poistettava seuraavasta sijainnista:

-

<EFI System Partition>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Suorita seuraavat komennot järjestelmänvalvojan Windows PowerShell istunnosta käytännön puhdistamiseksi kyseisistä sijainneista:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Ota suojattu käynnistys käyttöön BIOSista.Katso laitteen valmistajan ohjeista, mistä suojatun käynnistyksen voi ottaa käyttöön.Jos olet poistanut suojatun käynnistyksen käytöstä vaiheessa 1 ja asemasi on suojattu BitLockerilla, keskeytä BitLocker-suojaus ja ota sitten suojattu käynnistys käyttöön UEFI BIOS -valikosta.

-

Ota BitLocker käyttöön. Suorita seuraava komento järjestelmänvalvojan komentokehoteikkunasta:

Manager-bde -protectors -enable c:

-

Käynnistä laite uudelleen.

|

Päivämäärän muuttaminen |

Kuvaus |

|

17. joulukuuta 2025 |

|

|

22. heinäkuuta 2025 |

|

|

10. heinäkuuta 2025 |

|

|

8.4.2025 |

|

|

24. helmikuuta 2025 |

|

|

11. helmikuuta 2025 |

|

|

14. tammikuuta 2025 |

|

|

12. marraskuuta 2024 |

|