Alkuperäinen julkaisupäivä: 26. kesäkuuta 2025

KB-tunnus: 5062713

|

Tässä artikkelissa on ohjeita:

Huomautus Jos olet henkilö, joka omistaa henkilökohtaisen Windows-laitteen, siirry artikkeliin Windows-laitteet kotikäyttäjille, yrityksille ja kouluille, joissa on Microsoftin hallinnoimia päivityksiä. |

Yleiskatsaus

Microsoftin suojatun käynnistyksen infrastruktuurin osana toimittamien varmenteiden määritys on pysynyt samana Windows 8 lähtien. Nämä varmenteet tallennetaan laiteohjelmiston Signature Database (DB) - ja Key Enrollment Key (KEK) (key Exchange Key) -muuttujiin. Microsoft on toimittanut samat kolme varmennetta alkuperäisen laitevalmistajan (OEM) ekosysteemiin, joka sisällytetään laitteen laiteohjelmistoon. Nämä varmenteet tukevat suojattua käynnistystä Windowsissa, ja niitä käyttävät myös kolmannen osapuolen käyttöjärjestelmät (käyttöjärjestelmä), jotka sisältävät seuraavat Microsoftin toimittamat varmenteet:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Tärkeää Kaikkien kolmen Microsoftin toimittaman varmenteen voimassaolo päättyy kesäkuussa 2026. Microsoft julkaisee yhteistyössä ekosysteemikumppaneidemme kanssa uusia varmenteita, jotka auttavat varmistamaan suojatun käynnistyksen suojauksen ja jatkuvuuden tulevaisuudessa. Kun nämä 2011-varmenteet vanhentuvat, käynnistyksen osien suojauspäivitykset eivät ole enää mahdollisia, mikä vaarantaa käynnistyksen suojauksen ja vaarantaa windows-laitteet, joihin ongelma vaikuttaa. Suojatun käynnistyksen toimintojen ylläpitämiseksi kaikki Windows-laitteet on päivitettävä käyttämään 2023-varmenteita ennen kuin 2011-varmenteet vanhenevat.

Huomautus Tässä artikkelissa viitataan vaihtoehtoisesti varmenteeseen ja varmenteiden myöntäjään.

Windowsin suojatun käynnistyksen varmenteet vanhentuvat vuonna 2026

Vuodesta 2012 lähtien valmistetuissa Windows-laitteissa voi olla vanhentuvia varmenteiden versioita, jotka on päivitettävä.

Terminologia

-

KEK: Avainrekisteröintiavain

-

CA: Varmenteen myöntäjä

-

DB: Suojatun käynnistyksen allekirjoitustietokanta

-

DBX: Suojatun käynnistyksen kumottu allekirjoitustietokanta

|

Vanhentuva varmenne |

Vanhentumispäivä |

Uusi varmenne |

Sijainnin tallentaminen |

Tarkoitus |

|

Microsoft Corporation KEK CA 2011 |

Kesäkuu 2026 |

Microsoft Corporation KEK CA 2023 |

Tallennettu KEK:hen |

Allekirjoittaa päivitykset DB: hen ja DBX: hen. |

|

Microsoft Windows Production PCA 2011 |

Lokakuu 2026 |

Windows UEFI CA 2023 |

Tallennettu DB:hen |

Käytetään Windowsin käynnistyslataimen allekirjoittamiseen. |

|

Microsoft UEFI CA 2011* |

Kesäkuu 2026 |

Microsoft UEFI CA 2023 |

Tallennettu DB:hen |

Allekirjoittaa kolmannen osapuolen käynnistyslataajat ja EFI-sovellukset. |

|

Microsoft UEFI CA 2011* |

Kesäkuu 2026 |

Microsoft Option ROM CA 2023 |

Tallennettu DB:hen |

Allekirjoittaa kolmannen osapuolen vaihtoehdon ROM-laitevalmistajat |

*Microsoft Corporation UEFI CA 2011 -varmenteen uusimisen aikana kaksi varmennetta erottaa käynnistyksen lataajan allekirjoituksen vaihtoehdosta ROM-allekirjoitus. Näin järjestelmän luottamusta voidaan hallita paremmin. Esimerkiksi järjestelmät, joiden on luotettava vaihtoehtoihin ROMs, voivat lisätä Microsoft Option ROM UEFI CA 2023 :n lisäämättä luottamusta kolmannen osapuolen käynnistyslataajille.

Microsoft on myöntänyt päivitetyt varmenteet varmistaakseen suojatun käynnistyksen suojauksen jatkuvuuden Windows-laitteissa. Microsoft hallitsee näiden uusien varmenteiden päivitysprosessia merkittävässä osassa Windows-laitteita ja tarjoaa yksityiskohtaisia ohjeita organisaatioille, jotka hallinnoivat oman laitteensa päivityksiä.

Yritys- ja IT-ammattihallinnon järjestelmien laajuus

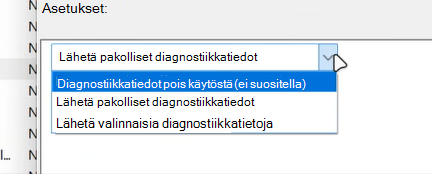

Tämä artikkeli on suunnattu organisaatioille, jotka eivät jaa diagnostiikkatietoja Microsoftin kanssa ja joilla on omistautuneita IT-ammattilaisia, jotka hallitsevat ympäristönsä päivityksiä. Tällä hetkellä Microsoft ei voi riittävästi tukea suojatun käynnistyksen varmenteiden käyttöönottoa näissä laitteissa, erityisesti niissä laitteissa, joiden diagnostiikkatiedot on poistettu käytöstä.

Yritykset ja IT-ammattilaiset voivat halutessaan hankkia tällaiset järjestelmät Microsoftin hallinnoimiksi järjestelmiksi, jolloin Microsoft päivittää suojatun käynnistyksen varmenteet. Ymmärrämme kuitenkin, että tämä ei ole toteuttamiskelpoinen vaihtoehto erilaisille laitteille, kuten ilmarakoisille laitteille julkishallinnossa, teollisuudessa ja niin edelleen.

Katso tämän luokan vaihtoehdot seuraavasta osiosta.

Mitä ratkaisuja enterprise- tai IT-ammattilaisten hallitsemat laitteet voivat odottaa?

Vaihtoehto 1: Automaattiset päivitykset (vain Hallitut Microsoft Update -järjestelmät)

Valitsemalla tämän vaihtoehdon laitteesi saavat automaattisesti uusimmat suojatun käynnistyksen päivitykset, mikä auttaa pitämään laitteesi turvassa ja turvassa. Jotta voit ottaa tämän käyttöön, sinun on osallistuttava laitteisiesi Universal Telemetry Client (UTC) -diagnostiikkatietojen keräämiseen ja annettava sen kerätä niitä. Tämä vaihe varmistaa, että laitteesi on rekisteröity Microsoftin hallinnoimaan ohjelmaan ja että ne saavat kaikki päivitykset saumattomasti osana tavallista käyttöönottoamme.

Käyttöönottostrategia

Microsoftia käyttävissä Windows-laitteissa, jotka käyttävät suojatun käynnistyksen varmennepäivityksiä laitteessaan, käytämme hyvin huolellista käyttöönottostrategiaa. Ryhmittelemme järjestelmät, joissa on samankaltaiset laitteisto- ja laiteohjelmistoprofiilit (Windowsin diagnostiikkatietojen ja alkuperäisen laitevalmistajan palautteen perusteella), ja julkaisemme sitten päivitykset asteittain kullekin ryhmälle. Koko prosessin ajan seuraamme tarkasti diagnostiikkapalautetta varmistaaksemme, että kaikki toimii sujuvasti. Jos ryhmässä havaitaan ongelmia, keskeytämme ja korjaamme ne ennen kuin jatkamme käyttöönottoa kyseiseen ryhmään.

Toimenpidepyyntö

Jos haluat osallistua Microsoftin hallittuun käyttöönottoon, suosittelemme Windowsin diagnostiikkatietojen käyttöönottoa. Tämän avulla voimme tunnistaa ja kohdistaa oikeutettuja laitteita suojatun käynnistyksen varmennepäivityksiä varten.

Miksi diagnostiikkatiedilla on merkitystä?

Microsoftin hallittu käyttöönottostrategia perustuu vahvasti järjestelmistä saamiimme diagnostiikkatietoihin, sillä olemme sisällyttäneet tietosignaaleja, jotka ilmoittavat meille laitteiden tilasta vastauksena uusien suojatun käynnistyksen varmenteiden asentamiseen. Näin voimme nopeasti tunnistaa käyttöönottoon liittyvät ongelmat ja keskeyttää käyttöönoton laitteissa, joissa on samankaltaiset laitteistomääritykset, ongelman vaikutusten minimoimiseksi.

Diagnostiikkatietojen ottaminen käyttöön varmistaa, että laitteesi ovat näkyvissä. Se siirtää laitteesi Microsoftin hallittuun suoratoistoon näiden päivitysten automaattista kohdentamista ja toimittamista varten.

Huomautukset

-

Organisaatiot, jotka eivät halua ottaa diagnostiikkatietoja käyttöön, pysyvät täysin hallinnassa ja saavat tulevia työkaluja ja ohjeita päivitysprosessin hallintaan itsenäisesti.

-

Tässä korostettavien ratkaisujen osalta sinun on viime kädessä valvottava päivitysten edistymistä kaikissa ympäristösi laitteissa, ja saatat joutua käyttämään useampaa kuin yhtä ratkaisua täydellisen käyttöönoton saavuttamiseksi.

Jos haluat osallistua Microsoftin hallittuun käyttöönottoon, toimi seuraavasti:

-

Noudata Määritä Windowsin diagnostiikkatietoja organisaatiossasi ja määritä tietoasetus sallimaan pakolliset diagnostiikkatiedot. Toisin sanoen älä määritä ei käytössä -asetukseksi eikä poista diagnostiikkatietoja käytöstä. Kaikki asetukset, jotka sisältävät enemmän diagnostiikkatietoja, toimivat myös.

-

Voit osallistua Microsoftin hallittuihin suojatun käynnistyksen päivityksiin määrittämällä seuraavan rekisteriavaimen:

Rekisterin sijainti

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Näppäin

MicrosoftUpdateManagedOptIn

Näppäintyyppi

DWORD

DWORD-arvo

-

0 tai avainta ei ole

-

0x5944 – Suojatun käynnistyksen valinta

Kommentit

Suosittelemme, että määrität tämän avaimen 0x5944 osoittamaan, että kaikki varmenteet on päivitettävä tavalla, joka säilyttää olemassa olevan laitteen suojausprofiilin ja päivittää käynnistyksen hallinnan Windows UEFI CA 2023 -varmenteen allekirjoittamaan.

Huomautus Tämä rekisteriavain otetaan käyttöön tulevassa päivityksessä.

-

Huomautus Microsoftin hallitun käyttöönoton tuki on saatavilla vain Windows 11- ja Windows 10 asiakasversioille. 14. lokakuuta 2025 jälkeen Windows 10, versio 22H2 ja laajennetut suojauspäivitykset (ESU) lisätään.

Vaihtoehto 2: Customer-Managed itsepalveluratkaisut tai osittain automatisoidut ratkaisut

Microsoft arvioi ohjeita osittain automatisoiduista ratkaisuista yritysten ja IT-järjestelmien avustamiseksi. Huomaa, että nämä ovat omatoimisen palvelun vaihtoehtoja, joita yritys- tai IT-ammattilaiset voivat käyttää oman tilanteensa ja käyttömallinsa mukaan.

|

Koska Microsoftilla on kaiken kaikkiaan rajoitettu näkyvyys (tai diagnostiikkatiedot) Enterprise- ja IT-ammattilaisten hallinnoimia laitteita varten, Microsoftin käytettävissä olevat avustukset ovat rajoitettuja. Käyttöönotto jää asiakkaille ja heidän kumppaneilleen, kuten riippumattomille ohjelmistotoimittajille (ISV), Microsoft Active Protection Partnersille (MAPP), muille salausskannereille ja suojauskumppaneille sekä alkuperäisille laitevalmistajille. |

Tärkeää:

-

Suojatun käynnistysvarmenteen päivitysten käyttäminen voi joissakin tapauksissa aiheuttaa käynnistysvirheitä, Bit locker Recovery -toiminnon tai jopa muurattuja laitteita.

-

Tämä tietoisuus on tarpeen erityisesti vanhoissa järjestelmissä, jotka saattavat olla alkuperäisen laitevalmistajan tuen loppuneet. Esimerkki: Laiteohjelmisto-ongelmat/ohjelmistovirheet, joita alkuperäinen laitevalmistaja ei ole korjannut, on vaihdettava tai suojattu käynnistys on poistettava käytöstä, mikä johtaa siihen, että laite ei enää saa suojauspäivityksiä suojatun käynnistyksen varmenteen vanhenemisen jälkeen kesäkuusta 2026 alkaen.

Suositellut menetelmät

-

Tarkista laitevalmistajalta suojatun käynnistyksen yhteydessä mahdollisesti olevat päivitykset tai ohjeet. Esimerkki: Jotkin alkuperäiset laitevalmistajat julkaisevat laiteohjelmiston/BIOSin vähimmäisversiot, jotka tukevat päivitettyjä suojatun käynnistyksen varmenteita 2023. Noudata OEM-laitevalmistajan suositusta ja ota käyttöön kaikki päivitykset

-

Hanki luettelo laitteista, joissa suojattu käynnistys on käytössä. Mitään toimia ei tarvita laitteissa, joissa suojattu käynnistys on poistettu käytöstä.

-

Luokittele Enterprise-laitteet, jotka eivät jaa diagnostiikkatietoja Microsoftin kanssa, seuraavasti:

-

OEMModelBaseBoard

-

LaiteohjelmistoMfg

-

Laiteohjelmistoversio

-

OEMName

-

Käyttöjärjestelmän arkisto

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

LaiteohjelmistoManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Jokaisen vaiheen 3 yksilöllisen luokan osalta Vahvista suojatun käynnistysavaimen päivityksen käyttöönotto (yksi alla olevista vaiheista) muutamassa laitteessa ["harvat" olisivat kunkin asiakkaan päätös. Suosittelemme vähintään 4–10 laitetta]. Onnistuneen kelpoisuuden tarkistamisen jälkeen laitteet voidaan merkitä VIHREIKSI/SAFE-säilöiksi, jotta ne voidaan ottaa käyttöön mittakaavassa muihin vastaaviin laitteisiin Enterprise/IT-hallinnassa

-

Asiakas voi käyttää päivitettyjä varmenteita valitsemalla jonkin seuraavista tavoista tai yhdistelmän.

Mistä tiedän, ovatko uudet CA:t UEFI DB:ssä?

-

Lataa ja asenna UEFIv2 PowerShell -moduuli.

-

Suorita seuraavat komennot järjestelmänvalvojan oikeuksin korostetussa PowerShell-ikkunassa:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Etsi peukalonjälkeä tai aiheen CN-osoitetta.

-

Lataa UEFIv2 2.7 PowerShell -moduuli.

-

Suorita järjestelmänvalvojan powershell-komentokehotteessa seuraava komento:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Vaihtoehtoisesti voit suorittaa “(Get-UEFISecureBootCerts PK).Signature”

Suojatun käynnistyksen varmenteen ottaminen käyttöön SAFE-laitteissa

Kuten aiemmin Suositellut menetelmät -osiossa todettiin, suojatun käynnistyksen varmenteen päivityksiä tulisi soveltaa vain SAFE/GREEN-säilölaitteisiin, kun muutamassa laitteessa on tehty riittävä testaus/validointi.

Seuraavien menetelmien kuvaus.

|

Menetelmä 1: Rekisteriavainpohjainen suojatun käynnistyksen avaimen päivitys. Tällä menetelmällä testataan, miten Windows reagoi sen jälkeen, kun 2023 DB -päivitykset on otettu käyttöön laitteessa, Menetelmä 2: ryhmäkäytäntö Suojatun käynnistysavaimen objekti (GPO). Tämä menetelmä tarjoaa helppokäyttöisen ryhmäkäytäntö asetuksen, jonka avulla toimialueen järjestelmänvalvojat voivat ottaa suojatun käynnistyksen päivitykset käyttöön toimialueeseen liitetyissä Windows-asiakasohjelmissa ja -palvelimissa. Menetelmä 3: Suojatun käynnistyksen ohjelmointirajapinta/CLI-liittymä Windows configuration Systemin (WinCS) avulla. Tätä voidaan käyttää SecureBoot-näppäimien käyttöönottoon. Menetelmä 4: Jos haluat ottaa suojatun käynnistyksen DB-päivitykset käyttöön manuaalisesti, katso Manuaalinen DB/KEK-päivitysvaiheet -osio. |

Tällä menetelmällä voit testata, miten Windows reagoi sen jälkeen, kun 2023 DB -päivitykset on otettu käyttöön laitteessa,

CA Reg -avainarvot

|

Rekisterin sijainti |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Varmenteen arvot |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Testivaiheet

Suorita kaikki seuraavat komennot erillään järjestelmänvalvojan powershell-kehotteesta:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Voit etsiä tulokset seuraamalla tapahtumalokeja suojatun käynnistyksen DB- ja DBX-muuttujapäivitystapahtumissa kuvatulla tavalla.

Huomautukset

-

Uudelleenkäynnistys on joskus tarpeen tämän prosessin aikana.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI päivittää käynnistyksen hallinnan vuoden 2023 allekirjoitettuun versioon, mikä muuttaa EFI-osion käynnistyksen hallintaa.

Lisätietoja rekisteriavainpohjaisista suojatun käynnistyksen päivityksistä

Käytäntölogiikka perustuu kolmeen rekisteriarvoon, jotka on tallennettu seuraavaan suojatun käynnistyksen ylläpitorekisteripolkuun: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Huomautus Kaikkia seuraavia rekisterin aliavaimia käytetään päivityksen käynnistämiseen ja päivityksen tilan tallentamiseen .

|

Rekisteriarvoa |

Tyyppi |

Kuvaus & käyttö |

|

Käytettävissä Olevat versiot |

REG_DWORD (bittikartan) |

Päivitä käynnistinmerkinnät. Määrittää, mitkä suojatun käynnistyksen päivitystoiminnot suoritetaan laitteessa. Sopivan bittikentän määrittäminen tässä käynnistää uusien suojattujen käynnistysvarmenteiden ja niihin liittyvien päivitysten käyttöönoton. Yrityksen käyttöönotossa tämä asetus on 0x5944 (heksa) – arvo, joka ottaa käyttöön kaikki tarvittavat päivitykset (uusien 2023 Microsoft UEFI CA -avainten lisääminen, KEK:n päivittäminen ja uuden käynnistyksen hallinnan asentaminen) kaikille asiakkaille. (Tämä arvo ottaa laitteen tehokkaasti käyttöön suojatun käynnistyksen "avainrullan" käyttöönotossa. Kun muu kuin nolla (eli 0x5944), järjestelmän ajoitettu tehtävä ottaa käyttöön määritetyt päivitykset. jos nolla tai ei ole määritetty, suojatun käynnistysavaimen päivitystä ei suoriteta.) Huomautus: Kun bitit käsitellään, ne tyhjennetään. Tämän hallinta ryhmäkäytäntö ja pilvipalveluntarjoajan kanssa edellyttää tiliä. |

|

UEFICA2023Status |

REG_SZ (merkkijono) |

Käyttöönoton tilan ilmaisin. Vastaa suojatun käynnistysavaimen päivityksen nykyistä tilaa laitteessa. Sen arvoksi määritetään jokin kolmesta tekstiarvosta: "Ei käynnisty", "InProgress" tai "Päivitetty", mikä ilmaisee, että päivitystä ei ole vielä suoritettu, että se on käynnissä tai että se on suoritettu onnistuneesti. Aluksi tila on "Ei käynnistynyt". Se muuttuu InProgress-muotoon päivityksen alkaessa ja lopuksi "Päivitetty", kun kaikki uudet näppäimet ja uusi käynnistyksen hallinta on otettu käyttöön.) |

|

UEFICA2023Virhe |

REG_DWORD (koodi) |

Virhekoodi (jos sellainen on). Tämä arvo on edelleen 0 onnistumisen jälkeen. Jos päivitysprosessissa ilmenee virhe, UEFICA2023Error on määritetty virhekoodiksi, joka ei ole nolla ja joka vastaa ensimmäistä havaittua virhettä. Virhe viittaa siihen, että suojatun käynnistyksen päivitys ei täysin onnistunut, ja se voi vaatia tutkimuksia tai korjauksia kyseisessä laitteessa. (Jos esimerkiksi DB:n (luotettujen allekirjoitusten tietokannan) päivittäminen epäonnistui laiteohjelmisto-ongelman vuoksi, tässä rekisterissä saattaa näkyä virhekoodi, joka voidaan yhdistää tapahtumalokiin tai dokumentoitu virhetunnus suojatun käynnistyksen ylläpitoa varten.) |

|

HighConfidenceOptOut |

REG_DWORD |

Yritykset, jotka haluavat jättäytyä pois korkean luottamuksen säilöistä, joita käytetään automaattisesti osana LCU:ta. He voivat määrittää tämän avaimen arvoksi ei-nolla, jotta he voivat jättäytyä suuren luottamuksen säilöjen ulkopuolelle. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Yrityksille, jotka haluavat osallistua CFR-ylläpitoon (Microsoft Managed). Tämän avaimen määrittämisen lisäksi asiakkaiden on sallittava valinnaisten diagnostiikkatietojen lähettäminen. |

Miten nämä näppäimet toimivat yhdessä

IT-järjestelmänvalvoja (ryhmäkäytäntöobjektin tai CSP:n kautta) määrittää AvailableUpdates = 0x5944, mikä opastaa Windowsia suorittamaan suojatun käynnistyksen avaimen rullaamisprosessin laitteessa. Kun prosessi suoritetaan, järjestelmä päivittää UEFICA2023Statuksen "NotStartedista" InProgressiin ja lopuksi "Päivitetty" onnistumisen jälkeen. Koska jokainen 0x5944-bitti käsitellään onnistuneesti, se tyhjennetään. Jos jokin vaihe epäonnistuu, virhekoodi tallennetaan UEFICA2023Error -ruutuun (ja tila voi jäädä "InProgressiksi" tai osittain päivitetyksi tilaksi). Tämä mekanismi antaa järjestelmänvalvojille selkeän tavan käynnistää ja seurata laitteen käyttöönottoa.

Huomautus: Nämä rekisteriarvot otetaan käyttöön erityisesti tätä ominaisuutta varten (niitä ei ole vanhemmissa järjestelmissä, ennen kuin tukipäivitys on asennettu). Nimet UEFICA2023Status ja UEFICA2023Error määritettiin rakennuksella tallentamaan Windows UEFI CA 2023 -varmenteiden lisäämisen tila. Ne näkyvät yllä olevassa rekisteripolussa, kun järjestelmä on päivitetty koontiversioon, joka tukee suojatun käynnistyksen avaimen pyörittämistä.

Käyttöympäristöt, joihin ongelma vaikuttaa

Suojattu käynnistys on tuettu Windowsissa Windows Server 2012 -koodikannasta alkaen, ja ryhmäkäytäntö tukea on kaikissa Suojatun käynnistyksen tukemista tukevissa Windows-versioissa. Siksi ryhmäkäytäntö tukea tarjotaan kaikissa tuetuissa Windows-versioissa, jotka tukevat suojattua käynnistystä.

Tässä taulukossa tuki jakautuu edelleen rekisteriavaimen perusteella.

|

Avain |

Tuetut Windows-versiot |

|

KäytettävissäPäivyys/KäytettävissäUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Kaikki Suojatun käynnistyksen tukevat Windows-versiot (Windows Server 2012 ja uudemmat Windows-versiot). |

|

HighConfidenceOptOut |

Kaikki Suojatun käynnistyksen tukevat Windows-versiot (Windows Server 2012 ja uudemmat Windows-versiot). Huomautus: Luottamustiedot kerätään Windows 10, versioissa 21H2 ja 22H2 ja uudemmissa Windows-versioissa, mutta niitä voidaan käyttää laitteissa, joissa on windowsin aiempi versio. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, versiot 21H2 ja 22H2 Windows 11, versiot 22H2 ja 23H2 Windows 11, versio 24H2 ja Windows Server 2025 |

SBAI/TpmTasks ottaa käyttöön uuden rutiinin mallin ottamiseen ja laitteen säilötunnuksen määrittämiseen. Sen on myös lähetettävä tapahtumia, jotta se edustaa laitteen säilötunnusta joka käynnistysistunnossa.

Nämä uudet tapahtumat edellyttävät, että laitesäilön luottamustiedot ovat järjestelmässä. Tiedot sisältyvät kumulatiivisiin päivityksiin, ja ne ovat saatavilla verkossa ajan tasalla olevia latauksia varten.

Suojatun käynnistyksen virhetapahtumat

Virhetapahtumilla on kriittinen raportointifunktio, joka ilmoittaa suojatun käynnistyksen tilasta ja edistymisestä. Lisätietoja virhetapahtumista on artikkelissa Suojatun käynnistyksen DB- ja DBX-muuttujapäivitystapahtumat. Virhetapahtumia päivitetään suojatun käynnistyksen lisätapahtumalla.

Virhetapahtumat

Suojattu käynnistys lähettää tapahtumia jokaiseen käynnistykseen. Määritetyt tapahtumat määräytyvät järjestelmän tilan mukaan.

Koneen metatietotapahtuma

Virhetapahtumiin sisältyy koneiden metatietoja, kuten arkkitehtuuri, laiteohjelmistoversio jne., jotta asiakkaat saavat tietoja laitteesta. Nämä metatiedot antavat IT-järjestelmänvalvojille tietoja, joiden avulla he voivat ymmärtää, millä laitteilla on vanhentuvat varmenteet ja laitteiden ominaisuudet.

Tämä tapahtuma lähetetään kaikissa laitteissa, joissa ei ole tarvittavia päivitettyjä varmenteita. Tarvittavat varmenteet ovat seuraavat:

-

PCA2023

-

kolmannen osapuolen UEFI CA ja kolmannen osapuolen optio ROM CA, jos kolmannen osapuolen 2011 CA on

-

kek.

Yleisen säilön vakiomääritteet ovat seuraavat:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

LaiteohjelmistoManufacturer

-

Laiteohjelmistoversio

Tapahtumatunnus: 1801

|

Tapahtumaloki |

Järjestelmä |

|

Tapahtumalähde |

TPM-WMI |

|

Tapahtumatunnus |

1801 |

|

Taso |

Virhe |

|

Tapahtumaviestin teksti |

Suojatun käynnistyksen varmenteiden myöntäjä/näppäimet on päivitettävä. Tämän laitteen allekirjoitustiedot sisältyvät tähän. <Sisällytä vakiomääritteet – ne, joita käytämme, kun alkuperäinen laitevalmistaja ei ole määrittänyt> |

BucketIid+ Luottamusluokitustapahtuma

Tämä tapahtuma lähetetään yhdessä Machine Meta Data -tapahtuman kanssa, kun laitteessa ei ole tarvittavia päivitettyjä varmenteita edellä kuvatulla tavalla. Jokainen virhetapahtuma sisältää BucketId-tunnuksen ja luottamusluokituksen. Luottamusluokitus voi olla jokin seuraavista.

|

Luottamus |

Kuvaus |

|

Suuri luottamus (vihreä) |

Suuri luottamus siihen, että kaikki tarvittavat varmenteet voidaan ottaa käyttöön onnistuneesti. |

|

Tarvitsee lisää tietoja (keltainen) |

Säilöluettelossa, mutta tiedot eivät riitä. Jotkin varmenteet voivat olla erittäin luottavaisia ja vähemmän luottavaisia muihin varmenteihin. |

|

Tuntematon (violetti) |

Ei säilöluettelossa – ei koskaan nähty |

|

Keskeytetty (punainen) |

Jotkin varmenteet voidaan ottaa käyttöön luottavaisin mielin, mutta on havaittu ongelma, joka edellyttää Microsoftin tai laitteen valmistajan toimia. Tähän luokkaan voivat kuulua Ohitetut, Tunnetut ongelmat ja Tutkiminen. |

Jos laitteelle ei ole säilötunnusta, tapahtuman tilana pitäisi olla Tuntematon eikä sisällä laitteen allekirjoitusta.

Tapahtumatunnus: 1802

|

Tapahtumaloki |

Järjestelmä |

|

Tapahtumalähde |

TPM-WMI |

|

Tapahtumatunnus |

1802 |

|

Taso |

Virhe |

|

Tapahtumaviestin teksti |

Suojatun käynnistyksen varmenteiden myöntäjä/näppäimet on päivitettävä. Nämä laitteen allekirjoituksen tiedot sisältyvät tähän.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Laitteen allekirjoitus: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Luottamusarvo: Tarvitsee tällä hetkellä enemmän tietoja (tai Tuntematon, Suuri luottamus, keskeytetty) Lisätietoja on https://aka.ms/GetSecureBoot |

Tietotapahtumat

Koneesta ajan tasalla -tapahtuma

Tietotapahtuma ilmaisee, että kone on ajan tasalla eikä mitään toimia tarvita.

Tapahtumatunnus: 1803

|

Tapahtumaloki |

Järjestelmä |

|

Tapahtumalähde |

TPM-WMI |

|

Tapahtumatunnus |

1803 |

|

Taso |

Info-painike |

|

Tapahtumaviestin teksti |

Tämä laite on päivittänyt suojatun käynnistyksen varmenteiden myöntäjän/näppäimet. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Varoitustapahtumat

Suojatun käynnistyksen oletusarvot on päivitettävä tapahtuma

Varoitustapahtuma, joka ilmaisee, että laitteen laiteohjelmiston suojatun käynnistyksen oletusasetukset eivät ole ajan tasalla. Näin tapahtuu, kun laite käynnistyy PCA2023 allekirjoitetun käynnistyksen hallinnasta eikä laiteohjelmiston DBDefaults sisällä PCA2023 varmennetta.

Tapahtumatunnus: 1804

|

Tapahtumaloki |

Järjestelmä |

|

Tapahtumalähde |

TPM-WMI |

|

Tapahtumatunnus |

1804 |

|

Taso |

Varoitus |

|

Virhesanoman teksti |

Tämä laite on päivitetty Windowsin käynnistyksen hallintaan, jonka on allekirjoittanut "Windows UEFI CA 2023", mutta laiteohjelmiston suojatun käynnistyksen DBDefaults ei sisällä Windows UEFI CA 2023 -varmennetta. Laiteohjelmiston suojatun käynnistyksen asetusten palauttaminen oletusasetuksiin saattaa estää laitteen käynnistymisen. Lisätietoja on https://aka.ms/GetSecureBoot kohdassa. |

Suojatun käynnistyksen muut osan muutokset

TPMTasks-muutokset

Muokkaa TPMTasks-turvapiiriä sen määrittämiseksi, onko laitteen tilassa joko päivitetyt suojatun käynnistyksen varmenteet vai ei. Tällä hetkellä se voi tehdä tämän päätöksen, mutta vain, jos CFR valitsee laitteen päivitystä varten. Haluamme, että tämä päättäväisyys ja sitä seuraavat kirjaamiset tapahtuvat jokaisessa käynnistysistunnossa CFR:stä riippumatta. Jos suojatun käynnistyksen varmenteet eivät ole täysin ajan tasalla, määritä edellä kuvatut kaksi virhetapahtumaa ja jos varmenteet ovat ajan tasalla, ja päästä tiedot-tapahtuma. Tarkistettavat suojatun käynnistyksen varmenteet ovat seuraavat:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 ja Microsoft Option ROM CA 2023 – jos Microsoft UEFI CA 2011 on läsnä, näiden kahden varmenteiden myöntäjän on oltava läsnä. Jos Microsoft UEFI CA 2011 ei ole paikalla, tarkistusta ei tarvita.

-

Microsoft Corporation KEK CA 2023

Koneen metatietotapahtuma

Tämä tapahtuma kerää koneen metatiedot ja antaa tapahtuman.

-

BucketId + Luottamusluokitustapahtuma

Tämä tapahtuma käyttää koneen metatietoja vastaavan merkinnän etsimiseen koneiden tietokannasta (säilön syöttäminen) ja muotoilee ja lähettää tapahtuman näiden tietojen sekä säilön luottamustietojen kanssa.

High Confident Device Assist

Suojatun käynnistyksen varmenteet ja vuoden 2023 allekirjoitettu käynnistyksen hallinta otetaan automaattisesti käyttöön laitteissa, joissa on suuri luottamus säilö.

Päivitys käynnistyy samaan aikaan, kun kaksi virhetapahtumaa luodaan, ja BucketId + Confidence Rating -tapahtuma sisältää erittäin luotettavan luokituksen.

Asiakkaille, jotka haluavat jättäytyä pois käytöstä, uusi rekisteriavain on käytettävissä seuraavasti:

|

Rekisterin sijainti |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Näppäin |

HighConfidenceOptOut |

|

Näppäintyyppi |

DWORD |

|

DWORD-arvo |

0 tai avainta ei ole – Korkean luottamuksen avustaja otettu käyttöön. 1 – Luottamusvälin avustin on poistettu käytöstä Kaikki muu – määrittämätön |

Tämä menetelmä tarjoaa helppokäyttöisen ryhmäkäytäntö asetuksen, jonka avulla toimialueen järjestelmänvalvojat voivat ottaa suojatun käynnistyksen päivitykset käyttöön toimialueeseen liitetyissä Windows-asiakasohjelmissa ja -palvelimissa.

ryhmäkäytäntö-objekti (GPO) kirjoittaa tarvittavan rekisterin AvailableUpdatesPolicy-arvon ja käynnistää siten prosessin käyttämällä ryhmäkäytäntö vakioinfrastruktuuria käyttöönottoa ja laajuuden hallintaa varten.

Ryhmäkäytäntöobjektin kokoonpanon yleiskatsaus

-

Käytännön nimi (alustava): "Ota käyttöön suojatun käynnistysavaimen käyttöönotto" (kohdassa Tietokoneen asetukset).

-

Käytäntöpolku: Uusi solmu kohdassa Tietokoneasetukset → Hallintamallit → Windowsin osat → suojattu käynnistys. Selvyyden vuoksi tälle käytännölle on luotava alaluokka, kuten "Suojattu käynnistys Päivitykset".

-

Laajuus: Tietokone (koneen laajuinen asetus) – koska se kohdistuu HKLM:ään ja vaikuttaa laitteen UEFI-tilaan.

-

Käytäntötoiminto: Kun ominaisuus on käytössä, käytäntö määrittää rekisteriavaimen AvailableUpdatesPolicy asiakkaan arvoksi 0x5944 (REG_DWORD) polulla HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Tämä merkitsee laitteen asentamaan kaikki käytettävissä olevat suojatun käynnistyksen avainpäivitykset seuraavalla mahdollisuudella.

Huomautus: Koska ryhmäkäytäntö käytäntö otetaan uudelleen käyttöön ajan kuluessa ja koska käytettävissä olevat päivitykset tyhjennetään käsiteltäessä, tarvitaan erillinen rekisteriavain nimeltä AvailableUpdatesPolicy, jotta pohjana oleva logiikka voi seurata, onko avaimet otettu käyttöön. Kun AvailableUpdatesPolicy-asetuksena on 0x5944, TPMTasks määrittää AvailableUpdates-ominaisuuden 0x5944 ja huomaa, että tämä on tehty, jotta ei voi käyttää uudelleen AvailableUpdates-versiossa useita kertoja. Kun määrität KäytettävissäUpdatesPolicy-asetukseksi Diabled, TPMTasks tyhjenee (asetukseksi 0) Käytettävissä OlevatPäivissä ja huomaa, että tämä on suoritettu.

-

Ei käytössä tai ei määritetty: Kun sitä ei ole määritetty, käytäntö ei tee muutoksia (suojatun käynnistyksen päivitykset pysyvät opt-in-päivityksinä, eikä niitä suoriteta, elleivät ne käynnisty muilla keinoin). Jos asetus ei ole käytössä, käytännön tulisi määrittää KäytettävissäUpdates = 0, jotta varmistetaan erikseen, että laite ei yritä suojatun käynnistyksen avaimen rullaamista, tai keskeytetään käyttöönotto, jos jokin menee vikaan.

-

HighConfidenceOptOut voi olla käytössä tai poissa käytöstä. Kun otat tämän avaimen käyttöön, asetukseksi määritetään 1, ja käytöstä poistaminen asettaa sen arvoksi 0.

ADMX-käyttöönotto: Tämä käytäntö otetaan käyttöön vakiomuotoisen hallintamallin (.admx) kautta. Se käyttää rekisterikäytäntömekanismia arvon kirjoittamiseen. Esimerkiksi ADMX-määrityksessä määritetään:

-

Rekisteriavain: Software\Policies\... (ryhmäkäytäntö yleensä kirjoittaa Käytännöt-haaraan), mutta tässä tapauksessa meidän on käytettävä HKLM\SYSTEM-funktiota. Hyödynnämme ryhmäkäytäntö kykyä kirjoittaa suoraan HKLM:lle konekäytäntöjä varten. ADMX voi käyttää elementtiä todellisen kohdepolun kanssa.

-

Arvon nimi: KäytettävissäUpdatesPolicy, Arvo: 0x5944 (DWORD).

Kun ryhmäkäytäntöobjektia käytetään, kunkin kohdennetun koneen ryhmäkäytäntö asiakaspalvelu luo tai päivittää tämän rekisteriarvon. Kun suojatun käynnistyksen ylläpitotehtävä (TPMTasks) seuraavan kerran suoritetaan kyseisessä tietokoneessa, se tunnistaa 0x5944 ja suorittaa päivityksen. (Windowsissa ajoitettu TPMTask-tehtävä suoritetaan 12 tunnin välein tällaisten suojatun käynnistyksen päivitysmerkintöjen käsittelyä varten, joten päivitys käynnistyy enintään 12 tunnin kuluessa. Järjestelmänvalvojat voivat nopeuttaa tehtävää myös suorittamalla tehtävän manuaalisesti tai käynnistämällä sen tarvittaessa uudelleen.)

Esimerkkikäytännön käyttöliittymästä

-

Asetus: Ota käyttöön suojatun käynnistysavaimen käyttöönotto – Kun se on käytössä, laite asentaa päivitetyt suojatun käynnistyksen varmenteet (2023 CA) ja niihin liittyvän käynnistyksen hallintapäivityksen. Laitteen laiteohjelmiston suojatun käynnistyksen näppäimet ja määritykset päivitetään seuraavassa ylläpitoikkunassa. Tilaa voi seurata rekisterin (UEFICA2023Status ja UEFICA2023Error) tai Windowsin tapahtumalokin kautta.

-

Asetukset: Käytössä / Poistettu käytöstä / ei määritetty.

Tämä yksittäinen asetustapa pitää sen yksinkertaisena kaikille asiakkaille (käyttämällä aina suositeltua 0x5944 arvoa). Jos tulevaisuudessa tarvitaan yksityiskohtaisempaa valvontaa, lisäkäytäntöjä tai -vaihtoehtoja voidaan ottaa käyttöön. Nykyinen ohje on kuitenkin se, ettäuudet suojatun käynnistyksen näppäimet ja uusi käynnistyksen hallinta tulisi ottaa käyttöön yhdessä lähes kaikissa skenaarioissa, joten yhden painikkeen käyttöönotto on sopivaa.

Suojauksen & käyttöoikeudet: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ kirjoittaminen... edellyttää järjestelmänvalvojan oikeuksia. ryhmäkäytäntö toimii asiakkaiden paikallisena järjestelmänä, jolla on tarvittavat oikeudet. Järjestelmänvalvojat voivat muokata ryhmäkäytäntöobjektia ryhmäkäytäntö hallintaoikeuksilla. Standard ryhmäkäytäntöobjektin suojaus voi estää muita kuin järjestelmänvalvojia muuttamasta käytäntöä.

ryhmäkäytäntö käyttöliittymän teksti

Englanninkielinen teksti, jota käytetään käytäntöä määritettäessä, on seuraava.

|

Tekstielementti |

Kuvaus |

|

solmu ryhmäkäytäntö hierarkiassa |

Suojattu käynnistys |

|

KäytettävissäPäivyys/ KäytettävissäUpdatesPolicy |

|

|

Asetuksen nimi |

Suojatun käynnistysvarmenteen käyttöönoton ottaminen käyttöön |

|

Asetukset |

Asetukset <asetuksia ei tarvita – vain "Ei määritetty", "Käytössä" ja "Poistettu käytöstä"> |

|

Kuvaus |

Tämän käytäntöasetuksen avulla voit ottaa suojatun käynnistysvarmenteen käyttöönottoprosessin käyttöön tai poistaa sen käytöstä laitteissa. Kun ominaisuus on käytössä, Windows aloittaa varmenteen käyttöönoton automaattisesti laitteissa, joissa tätä käytäntöä on käytetty. Huomautus: Tätä rekisteriasetusta ei tallenneta käytäntöavaimeen, ja tätä pidetään asetuksena. Jos tämän asetuksen toteuttavan ryhmäkäytäntö-objekti poistetaan, tämä rekisteriasetus säilyy. Huomautus: Windows-tehtävä, joka suorittaa ja käsittelee tämän asetuksen, suoritetaan 12 tunnin välein. Joissakin tapauksissa päivitykset säilytetään, kunnes järjestelmä käynnistyy uudelleen päivitysten turvalliseksi sekvensoimiseksi. Huomautus: Kun varmenteet on otettu käyttöön laiteohjelmistossa, niitä ei voi kumota Windowsissa. Jos varmenteiden tyhjentäminen on tarpeen, se on tehtävä laiteohjelmistovalikon käyttöliittymästä. Lisätietoja on seuraavissa ohjeaiheissa: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Asetuksen nimi |

Automaattinen varmenteen käyttöönotto Päivitykset kautta |

|

Asetukset |

<asetuksia ei tarvita – vain "Ei määritetty", "Käytössä" ja "Poistettu käytöstä"> |

|

Kuvaus |

Jos laitteessa on käytettävissä testituloksia, jotka osoittavat, että laite pystyy käsittelemään varmennepäivitykset onnistuneesti, päivitykset käynnistetään automaattisesti osana ylläpitopäivityksiä. Tämä käytäntö on oletusarvoisesti käytössä. Jos yritys haluaa hallita automaattista päivitystä, ota toiminto erikseen käyttöön tai poista se käytöstä tämän käytännön avulla. Lisätietoja on seuraavissa ohjeaiheissa: https://aka.ms/GetSecureBoot |

Tätä voidaan käyttää SecureBoot-näppäimien käyttöönottoon.

Tämä järjestelmä koostuu komentoriviapuohjelmista (sekä perinteisestä suoritettavasta että powershell-moduulista), jotka voivat tehdä kyselyn paikallisesti ja käyttää SecureBoot-määrityksiä koneessa.

WinCS toimii määritysavaimella, jota voidaan käyttää komentoriviapuohjelmien kanssa koneen SecureBoot-merkinnän tilan muokkaamiseen. Kun se on otettu käyttöön, seuraava ajoitettu SecureBoot-tarkistus toimii avaimen perusteella.

|

Ominaisuuden nimi |

WinCS-näppäin |

Kuvaus |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Sallii suojatun käynnistyksen tietokannan (DB) päivittämisen uudella Windows UEFI CA 2023 -varmenteella (joka allekirjoittaa Windowsin käynnistyslataajat). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Sallii suojatun käynnistyksen DB:n päivittämisen uudella kolmannen osapuolen vaihtoehdolla ROM 2023 -varmenteella (kolmannen osapuolen vaihtoehtojen ROM-laitteille, yleensä oheislaitteiden laiteohjelmistoille). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Sallii suojatun käynnistyksen DB:n päivittämisen uudella kolmannen osapuolen UEFI CA 2023 -varmenteella (korvaamalla 2011 Microsoft 3P UEFI CA:n, joka allekirjoittaa kolmannen osapuolen käynnistyslataajia). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Sallii Key Exchange Key (KEK) -kaupan päivittämisen uudella Microsoft KEK 2023:lla. "Salli luettelo" -termi ilmaisee, että se liittää uuden KEK:n, jos alustan PK (ympäristöavain) vastaa Microsoftia (varmistaen, että päivitys koskee vain Microsoftin hallitsemaa suojattua käynnistystä, ei mukautettua PK:tä). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Sallii uuden PCA 2023-allekirjoitetun käynnistyksen hallinnan (bootmgfw.efi) asennuksen, jos järjestelmän DB päivitetään PCA 2023:lla, mutta vanhempi PCA 20111 on edelleen allekirjoittanut nykyisen käynnistyksen hallinnan. Näin varmistat, että käynnistysketju on täysin päivitetty 2023-varmenteisiin. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Määrittää kaikki edellä mainitut sallitut asetukset. |

SecureBoot-näppäimiä voi kysellä seuraavalla komentorivillä:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Tämä palauttaa seuraavat tiedot (puhtaassa koneessa):

Merkintä: F33E0C8E

Nykyinen määritys: F33E0C8E001

Odottava määritys: Ei mitään

Odottava toiminto: Ei mitään

Tila: Ei käytössä

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Kokoonpanoissa:

F33E0C8E002

F33E0C8E001

Huomaa, että avaimen tila on Poissa käytöstä ja nykyinen määritys on F33E0C8E001.

SecureBoot-varmenteiden käyttöönottoa varten määritetyt määritykset voidaan määrittää seuraavasti:

WinCsFlags /apply –key "F33E0C8E002"

Avaimen onnistuneen soveltamisen pitäisi palauttaa seuraavat tiedot:

F33E0C8E002 käyttöön lisääminen onnistui

Merkintä: F33E0C8E

Nykyinen määritys: F33E0C8E002

Odottava määritys: Ei mitään

Odottava toiminto: Ei mitään

Tila: Ei käytössä

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Kokoonpanoissa:

F33E0C8E002

Voit määrittää avaimen tilan myöhemmin käyttämällä uudelleen alkuperäistä kyselykomentoa:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Palautetut tiedot ovat samankaltaisia kuin seuraavat merkinnän tilan mukaan:

Merkintä: F33E0C8E

Nykyinen määritys: F33E0C8E002

Odottava määritys: Ei mitään

Odottava toiminto: Ei mitään

Tila: Käytössä

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Kokoonpanoissa:

F33E0C8E002

F33E0C8E001

Huomaa, että avaimen tila on nyt käytössä ja nykyinen määritys on F33E0C8E002.

Huomautus Käytettävä avain ei tarkoita, että SecureBoot-varmenteen asennusprosessi olisi alkanut tai valmis. Se vain ilmaisee, että kone jatkaa SecureBoot-päivitysten kanssa seuraavalla saatavilla olevalla mahdollisuudella. Tämä voi olla odottavaa, jo aloitettua tai valmis. Merkinnän tila ei osoita tätä edistymistä.

Manuaaliset DB/KEK-päivitysvaiheet

Ohjeet suojatun käynnistyksen DB-päivitysten manuaaliseen käyttöönottoon ovat artikkelissa Microsoftin suojatun käynnistyksen näppäimien päivittäminen. Lisätietoja Microsoftin suosittelemista suojatun käynnistyksen objektien määrityksistä on artikkelissa Microsoftin suojatun käynnistyksen objektit GitHub Repo, koska se on virallinen paikka kaikelle suojatun käynnistyksen objektisisällölle.

|

Päivämäärän muuttaminen |

Muuta kuvausta |

|

Syyskuu 2025 |

|

|

8. heinäkuuta 2025 |

|

|

2. heinäkuuta 2025 |

|