|

Date |

Description de la modification |

|---|---|

|

27 octobre 2023 |

Ajout de références à l’atténuation B |

|

17 juillet 2023 |

Ajout d’informations MMIO |

Résumé

Microsoft a connaissance de nouvelles variantes de la classe de vulnérabilités appelées « vulnérabilités de canal auxiliaire d’exécution spéculative ». Il s’agit des variantes L1 Terminal Fault (L1TF) et Microarchitectural Data Sampling (MDS). Un attaquant qui parviendrait à exploiter la vulnérabilité L1TF ou MDS pourrait lire des données privilégiées sur des limites approuvées.

MISE À JOUR DU 14 mai 2019 :Le 14 mai 2019, Intel a publié des informations concernant une nouvelle sous-classe de vulnérabilités de canal auxiliaire d’exécution spéculative appelées « Microarchitectural Data Sampling ». Ces vulnérabilités ont été attribuées aux CVE suivantes :

-

CVE-2018-11091 | Mémoire microarchitecturale à échantillonnage de données non cachable (MDSUM))

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 - Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2018-12130 | Échantillonnage des données de port de charge microarchitectural (MLPDS)

MISE À JOUR LE 12 NOVEMBRE 2019 : Le 12 novembre 2019, Intel a publié un avis technique qui concerne la vulnérabilité « Transaction Asynchronous Abort » touchant Intel® Transactional Synchronization Extensions (Intel® TSX), attribuée à CVE-2019-11135. Microsoft a publié des mises à jour pour contribuer à atténuer cette vulnérabilité. Notez les points suivants :

-

Par défaut, les protections du système d’exploitation sont activées pour certaines éditions du système d’exploitation Windows Server. Pour plus d’informations, consultez l’article 4072698 de la Base de connaissances Microsoft.

-

Par défaut, les protections du système d’exploitation sont activées pour toutes les éditions du client Windows. Pour plus d’informations, consultez l’article 4073119 de la Base de connaissances Microsoft.

Vue d’ensemble de la vulnérabilité

Dans un environnement dans lequel les ressources sont partagées, comme un hôte de virtualisation, un attaquant qui pourrait exécuter du code arbitraire sur une machine virtuelle pourrait accéder à des informations d’une autre machine virtuelle ou de l’hôte de virtualisation lui-même.

Les charges de travail serveur telles que les services Bureau à distance (RDS) de Windows Server et les rôles davantage dédiés tels que les contrôleurs de domaine Active Directory sont également exposés à ces vulnérabilités. Un attaquant qui pourrait exécuter du code arbitraire (quel que soit son niveau de privilèges) pourrait accéder aux éléments secrets du système d’exploitation ou des charges de travail tels que les clés de chiffrement, les mots de passe et d’autres données sensibles.

Les systèmes d’exploitation clients Windows sont également exposés, en particulier s’ils exécutent du code non approuvé, utilisent des fonctionnalités de sécurité basée sur la virtualisation telles que Windows Defender Credential Guard, ou utilisent Hyper-V pour exécuter des ordinateurs virtuels.

Remarque :ces vulnérabilités touchent les processeurs Intel Core et Intel Xeon uniquement.

Vue d’ensemble des atténuations

Pour résoudre ces problèmes, Microsoft collabore avec Intel pour développer des atténuations logicielles et des conseils. Des mises à jour logicielles pour atténuer les vulnérabilités ont été publiées. Pour obtenir toutes les protections disponibles, des mises à jour peuvent être nécessaires, qui peuvent également inclure des microcodes provenant des fabricants OEM de l’appareil.

Cet article explique comment atténuer les vulnérabilités suivantes :

-

CVE-2018-3620 | L1 Terminal par défaut : OS, SMM

-

CVE-2018-3646 | L1 Terminal par défaut : VMM

-

CVE-2018-11091 | Mémoire microarchitecturale à échantillonnage de données non cachable (MDSUM))

-

CVE-2018-12126 | Echantillonnage des données de la mémoire tampon du store microarchitectural (MSBDS))

-

CVE-2018-12127 | Échantillonnage des données de port de charge microarchitectural (MLPDS)

-

CVE-2018-12130 | Échantillonnage des données de mémoire tampon de remplissage microarchitectural (MFBDS)

-

CVE-2019-11135 | Vulnérabilité de divulgation d’informations dans le noyau Windows

-

CVE-2022-21123 | Lecture des données de mémoire tampon partagée (SBDR)

-

CVE-2022-21125 : Échantillonnage des données de mémoire tampon partagée (SBDS)

-

CVE-2022-21127 | Mise à jour spéciale de l’échantillonnage des données du tampon de registre (mise à jour SRBDS)

-

CVE-2022-21166 | Écriture partielle du registre de l'appareil (DRPW)

Pour en savoir plus sur les vulnérabilités, consultez les avis de sécurité suivants :

L1TF : ADV180018 | Conseils Microsoft pour atténuer les variantes L1TF

MMIO : ADV220002 | Conseils Microsoft sur les vulnérabilités de données obsolètes MMIO du processeur Intel

Vulnérabilité de divulgation d’informations du noyau Windows : CVE-2019-11135 | Vulnérabilité de divulgation d’informations dans le noyau Windows

Détermination des actions nécessaires pour atténuer la menace

Les sections suivantes vous permettent d’identifier les systèmes concernés par les vulnérabilités L1TF et/ou MDS, ainsi que de comprendre et d’atténuer les risques.

Impact potentiel sur les performances

Lors de tests, Microsoft a constaté un certain impact sur les performances lié à ces atténuations en fonction de la configuration du système et des atténuations requises.

Certains clients devront désactiver l’hyperthreading (également appelé « multithreading simultané » ou SMT) afin de répondre entièrement au risque lié aux vulnérabilités L1TF et MDS. Sachez que la désactivation de l’hyperthreading peut provoquer une dégradation des performances. Cette situation s’applique aux clients qui utilisent les éléments suivants :

-

Versions de Hyper-V antérieures à Windows Server 2016 ou Windows 10 version 1607 (mise à jour anniversaire)

-

Fonctionnalités de sécurité basée sur la virtualisation (VBS)de fonctionnalités telles que Credential Guard et Device Guard

-

Logiciel autorisant l’exécution de code non approuvé (par exemple, serveur d’automatisation de la génération ou environnement d’hébergement IIS partagé)

L’impact peut varier selon le matériel et les charges de travail exécutées sur le système. L’hyperthreading est activé dans la configuration système la plus courante. Par conséquent, l’impact sur les performances est limité à l’utilisateur ou à l’administrateur qui réalise l’action de désactiver l’hyperthreading sur le système.

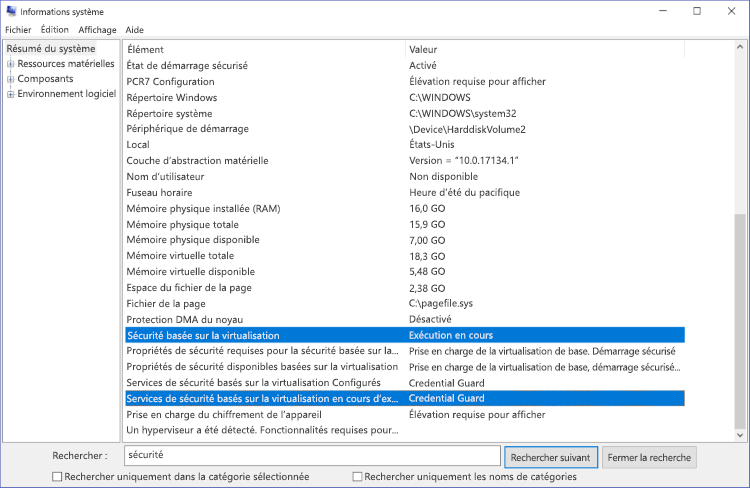

Remarque :pour déterminer si votre système utilise des fonctionnalités de sécurité protégées par VBS, procédez comme suit :

-

Dans le menu Démarrer, tapez MSINFO32.Note : La fenêtreInformations système s’affiche.

-

Dans la zone Rechercher, tapez sécurité.

-

Dans le volet droit, localisez les deux lignes sélectionnées sur la capture d’écran, puis consultez la colonne Valeur pour déterminer si la sécurité basée sur la virtualisation est activée et pour connaître les services de sécurité basée sur la virtualisation en cours d’exécution.

La fonctionnalité Hyper-V Core Scheduler atténue les vecteurs d’attaque L1TF et MDS contre les machines virtuelles Hyper-V tout en laissant l’hyperthreading activé. Core Scheduler est disponible à partir de Windows Server 2016 et de Windows 10 version 1607. Ceci réduit au minimum l’impact sur les performances des machines virtuelles.

Le planificateur principal n’atténue pas les vecteurs d’attaque L1TF et MDS contre les fonctionnalités de sécurité protégées par VBS. Pour plus d’informations, reportez-vous à Atténuation C et à l’article suivant sur le blog de virtualisation :

Pour obtenir des informations détaillées d’Intel en ce qui concerne l’impact sur les performances, consultez le site web d’Intel à l’adresse suivante :

Identification des systèmes concernés et des atténuations requises

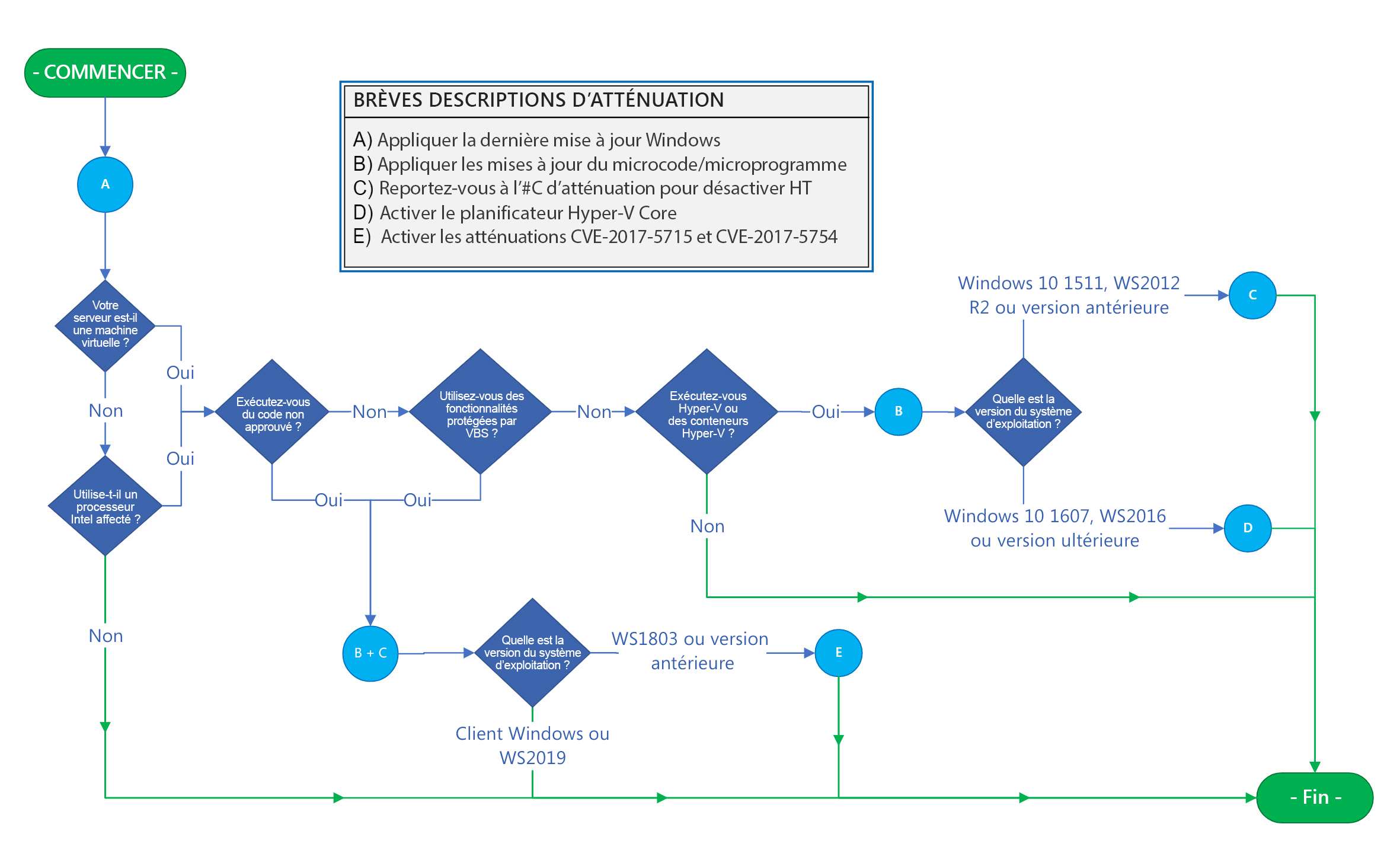

L’organigramme de la figure 1 vous permet d’identifier les systèmes concernés et de déterminer l’ensemble d’actions approprié.

Important : si vous utilisez des machines virtuelles, vous devez utiliser l’organigramme pour les hôtes Hyper-V et les ordinateurs virtuels invités concernés de manière individuelle, car les atténuations peuvent s’appliquer aux deux. En particulier, en ce qui concerne un hôte Hyper-V, les étapes de l’organigramme proposent des protections entre machines virtuelles et intra-hôte. Toutefois, l’application de ces atténuations à l’hôte Hyper-V uniquement ne suffit pas pour assurer la protection intra-machines virtuelles. Pour cela, vous devez appliquer l’organigramme à chaque machine virtuelle Windows. Dans la plupart des cas, vous devez veiller à ce que les clés de Registre appropriées soient définies dans la machine virtuelle.

Lorsque vous naviguez dans le graphique de flux, vous rencontrerez des cercles bleus en lettres qui correspondent à une action ou à une série d’actions requises pour atténuer les vecteurs d’attaque L1TF spécifiques à vos configurations système. Chaque action que vous rencontrez doit être appliquée. Lorsque vous rencontrez une ligne verte, elle indique un chemin d’accès direct à la fin et il n’y a pas d’étapes d’atténuation supplémentaires.

Une brève explication de chaque atténuation par lettres est incluse dans la légende à droite. Des explications détaillées sur chaque mesure d'atténuation, comprenant des instructions d'installation et de configuration étape par étape, sont fournies dans la section "Mesures d'atténuation".

Atténuations

Important : La section suivante décrit les atténuations qui doivent être appliquées uniquement dans les conditions spécifiques déterminées par le graphique de flux de la Figure 1 de la section précédente. N’appliquez PAS ces atténuations, sauf si l’organigramme indique que l’atténuation spécifique est nécessaire.

Outre les mises à jour logicielles et de microcode, des modifications de configuration manuelle peuvent également être nécessaires pour activer certaines protections. Nous recommandons également aux clients Entreprise de s’inscrire au publipostage des notifications de sécurité afin d’être avertis des modifications apportées au contenu. (Consultez la page Service de notification de sécurité de Microsoft.)

Atténuation A

Obtenir et appliquer les dernières mises à jour de Windows

Appliquer toutes les mises à jour disponibles pour le système d’exploitation Windows, y compris les mises à jour de sécurité Windows mensuelles. Vous pouvez consulter le tableau des produits concernés dans l’avis de sécurité Microsoft | ADV 180018 pour L1TF, avis de sécurité | ADV 190013 pour MDS, avis de sécurité | ADV220002 pour MMIO, et vulnérabilité de sécurité | CVE-2019-11135 pour la vulnérabilité de divulgation d’informations dans le noyau Windows.

Atténuation B

Obtenir et appliquer les dernières mises à jour du microcode ou du microprogramme

Outre l’installation des dernières mises à jour de sécurité Windows, une mise à jour du microcode ou du microprogramme du processeur peut également être nécessaire. Nous vous recommandons d’obtenir et d’appliquer la dernière mise à jour du microcode en fonction de votre appareil à partir de l’appareil OEM. Pour plus d’informations sur les mises à jour du microcode ou du microprogramme, consultez les références suivantes :

Remarque : Si vous utilisez la virtualisat6ion imbriquée (y compris l’exécution de conteneurs Hyper-V dans une machine virtuelle invitée), vous devez exposer les nouvelles extensions de microcode à la machine virtuelle invitée. Cela peut nécessiter la mise à niveau de la configuration de machine virtuelle vers la version 8. La version 8 contient par défaut les états d’éveil du microcode. Pour plus d’informations et pour connaître les étapes nécessaires, consultez l’article Microsoft Docs suivant :

Exécuter Hyper-V dans une machine virtuelle avec la virtualisation imbriquée

Atténuation C

Dois-je désactiver l’hyperthreading (HT) ?

Les vulnérabilités L1TF et MDS présentent un risque d’attaque par canal auxiliaire pouvant compromettre la confidentialité des machines virtuelles Hyper-V et des éléments secrets gérés par la sécurité basée sur la virtualisation (VBS) de Microsoft. Lorsque l’hyperthreading (HT) est activé, les limites de sécurité fournies par Hyper-V et VBS sont affaiblies.

La fonctionnalité Hyper-V Core Scheduler (disponible à partir de Windows Server 2016 et de Windows 10 version 1607) atténue les vecteurs d’attaque L1TF et MDS contre les machines virtuelles Hyper-V tout en laissant l’hyperthreading activé. Ceci réduit au minimum l’impact sur les performances.

Hyper-V Core Scheduler n’atténue pas les vecteurs d’attaque L1TF et MDS contre les fonctionnalités de sécurité protégées par VBS. Les vulnérabilités L1TF et MDS présentent un risque d’attaque par canal auxiliaire pouvant compromettre la confidentialité des éléments secrets VBS lorsque l’hyperthreading (HT) est activé, ce qui affaiblit la limite de sécurité fournie par VBS. Malgré ce risque accru, VBS présente des avantages importants pour la sécurité et permet d’atténuer diverses attaques lorsque HT est activé. Il est dès lors recommandé de continuer à utiliser VBS sur les systèmes sur lesquels HT est activé. Les clients qui souhaitent éliminer le risque potentiel que présentent les vulnérabilités L1TF et MDS pour la confidentialité de VBS doivent envisager de désactiver HT pour atténuer ce risque supplémentaire.

Les clients qui souhaitent éliminer le risque que présentent les vulnérabilités L1TF et MDS, que ce soit en ce qui concerne la confidentialité des versions de Hyper-V antérieures à Windows Server 2016 ou les fonctionnalités de sécurité VBS, doivent tenir compte de toutes les conséquences et envisager de désactiver HT pour atténuer le risque. De manière générale, cette décision peut reposer sur les considérations suivantes :

-

Pour Windows 10 version 1607, Windows Server 2016 et les systèmes plus récents qui n’exécutent pas Hyper-V et qui n’utilisent pas les fonctionnalités de sécurité protégées par VBS, les clients ne doivent pas désactiver HT.

-

Pour Windows 10 version 1607, Windows Server 2016 et les systèmes plus récents qui exécutent Hyper-V avec Core Scheduler, mais qui n’utilisent pas les fonctionnalités de sécurité protégées par VBS, les clients ne doivent pas désactiver HT.

-

Pour Windows 10 version 1511, Windows Server 2012 R2 et les systèmes antérieurs qui exécutent Hyper-V, les clients doivent envisager de désactiver HT pour atténuer le risque.

La procédure à suivre pour désactiver HT varie d’un fabricant OEM à l’autre. Toutefois, elle est généralement effectuée à l’aide des outils de configuration du BIOS ou du microprogramme.

Microsoft a également ajouté la possibilité de désactiver la technologie d’hyperthreading à l’aide d’un paramètre logiciel s’il est difficile, voire impossible de désactiver HT dans vos outils de configuration du BIOS ou du microprogramme. Le paramètre logiciel permettant de désactiver HT est sous-jacent au paramètre du BIOS ou du microprogramme, et est désactivé par défaut (HT est conforme au paramètre du BIOS ou du microprogramme). Pour en savoir plus sur ce paramètre et sur la désactivation de HT, consultez l’article suivant :

4072698 Instructions Windows Server concernant la protection contre les vulnérabilités de canal auxiliaire d’exécution spéculative

Dans la mesure du possible, il est recommandé de désactiver HT dans le BIOS ou le microprogramme pour plus de garantie sur la désactivation de HT.

Remarque : la désactivation de l’hyperthreading diminue les cœurs de processeur. Ceci peut avoir un impact sur les fonctionnalités qui nécessitent un minimum de cœurs de processeur. Par exemple, Windows Defender Application Guard (WDAG).

Atténuation D

Activer Hyper-V Core Scheduler et définir le nombre de threads matériels VM par noyau sur 2

Remarque : ces étapes d’atténuation ne s’appliquent qu’à Windows Server 2016 et aux versions de Windows 10 antérieures à la version 1809. Core Scheduler est activé par défaut sur Windows Server 2019 et Windows 10 version 1809.

L’utilisation de Core Scheduler est une procédure en deux étapes qui nécessite tout d’abord l’activation de Scheduler sur l’hôte Hyper-V, puis la configuration de chaque machine virtuelle afin qu’elle puisse l’utiliser en définissant le nombre de threads matériels par noyau sur deux (2).

La fonctionnalité Hyper-V Core Scheduler introduite dans Windows Server 2016 et Windows 10 version 1607 est une nouvelle solution alternative à la logique de planification classique. Core Scheduler propose une variabilité diminuée des performances pour les charges de travail dans les machines virtuelles exécutées sur un hôte Hyper-V HT.

Pour obtenir des explications détaillées sur Hyper-V Core Scheduler et la procédure à suivre pour l’activer, consultez l’article suivant sur Windows IT Pro Center :

Compréhension et utilisation des types de planificateur de l’hyperviseur Hyper-V

Pour activer Hyper-V Core Scheduler sous Windows Server 2016 ou Windows 10, entrez la commande suivante :

bcdedit /set HypervisorSchedulerType core

Ensuite, il faut décider s'il faut configurer le nombre de threads matériels d'une VM donnée par cœur sur deux (2). Si vous exposez le fait que les processeurs virtuels sont hyperthread sur une machine virtuelle invitée, vous activez le planificateur dans le système d’exploitation de la machine virtuelle, ainsi que les charges de travail de machine virtuelle, pour utiliser HT dans leur propre planification de travail. Pour ce faire, entrez la commande PowerShell suivante, dans laquelle <VMName> est le nom de la machine virtuelle :

Set-VMProcessor VMName <VMName> HwThreadCountPerCore 2

Atténuation E

Activer les atténuations pour les avis CVE-2017-5715, CVE-2017-5754 et CVE-2019-11135

Remarque : ces atténuations sont activées par défaut dans Windows Server 2019 et les systèmes d’exploitation clients Windows.

Pour activer les atténuations pour les avis CVE-2017-5715, CVE-2017-5754 et CVE-2019-11135, suivez les instructions décrites dans les articles suivants :

Remarque : ces atténuations contiennent et activent automatiquement l’atténuation des bits de cadre de page sécurisés pour le noyau Windows ainsi que pour les atténuations décrites dans CVE-2018-3620. Pour obtenir des explications détaillées sur l’atténuation des bits de cadre de page sécurisés, consultez l’article suivant du blog Security Research & Defense :

Références

Instructions pour atténuer les vulnérabilités de canal auxiliaire d’exécution spéculative dans Azure

Les produits tiers mentionnés dans le présent article sont fabriqués par des sociétés indépendantes de Microsoft. Microsoft exclut toute garantie, implicite ou autre, concernant les performances ou la fiabilité de ces produits.

Microsoft fournit des informations de contact de sociétés tierces afin de vous aider à obtenir un support technique. Ces informations de contact peuvent être modifiées sans préavis. Microsoft ne garantit pas l’exactitude des informations concernant les sociétés tierces.