Date de publication d’origine : 26 juin 2025

ID de la base de connaissances : 5062713

|

Cet article contient des conseils pour :

Remarque Si vous êtes un particulier qui possède un appareil Windows personnel, consultez l’article Appareils Windows pour les particuliers, les entreprises et les établissements scolaires avec des mises à jour gérées par Microsoft. |

Vue d'ensemble

La configuration des certificats fournis par Microsoft dans le cadre de l’infrastructure de démarrage sécurisé est restée la même depuis Windows 8. Ces certificats sont stockés dans les variables Base de données de signature (DB) et Clé d’inscription de clé (KEK) (également appelées Clé d’échange de clés) dans le microprogramme. Microsoft a fourni les trois mêmes certificats dans l’écosystème des fabricants d’équipement d’origine (OEM) à inclure dans le microprogramme de l’appareil. Ces certificats prennent en charge le démarrage sécurisé dans Windows et sont également utilisés par des systèmes d’exploitation tiers, qui incluent les certificats fournis par Microsoft suivants :

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Important Les trois certificats fournis par Microsoft doivent expirer à partir de juin 2026. Ainsi, en collaboration avec nos partenaires de l’écosystème, Microsoft déploie de nouveaux certificats qui aideront à garantir la sécurité et la continuité du démarrage sécurisé pour l’avenir. Une fois ces certificats 2011 expirés, les mises à jour de sécurité pour les composants de démarrage ne seront plus possibles, ce qui compromettra la sécurité de démarrage et mettant en danger les appareils Windows affectés. Pour conserver la fonctionnalité de démarrage sécurisé, tous les appareils Windows doivent être mis à jour pour utiliser les certificats 2023 avant l’expiration des certificats 2011.

Remarque Cet article fait référence indifféremment aux « certificats » et aux « autorités de certification ».

Certificats de démarrage sécurisé Windows arrivant à expiration en 2026

Les appareils Windows fabriqués depuis 2012 peuvent avoir des versions de certificats arrivant à expiration qui doivent être mises à jour.

Terminologie

-

KEK : Clé d’inscription de clé

-

CA: Autorité de certification

-

DB: Base de données de signature de démarrage sécurisé

-

DBX : Base de données de signature révoquée de démarrage sécurisé

|

Certificat arrivant à expiration |

Date d’expiration |

Nouveau certificat |

Emplacement de stockage |

Fonction |

|

Microsoft Corporation KEK CA 2011 |

Juin 2026 |

Microsoft Corporation KEK CA 2023 |

Stocké dans la clé KEK |

Signe les mises à jour de la base de données et de DBX. |

|

Microsoft Windows Production PCA 2011 |

Octobre 2026 |

Windows UEFI CA 2023 |

Stocké dans la base de données |

Utilisé pour signer le chargeur de démarrage Windows. |

|

Microsoft UEFI CA 2011* |

Juin 2026 |

Microsoft UEFI CA 2023 |

Stocké dans la base de données |

Signe des chargeurs de démarrage tiers et des applications EFI. |

|

Microsoft UEFI CA 2011* |

Juin 2026 |

Microsoft Option ROM CA 2023 |

Stocké dans la base de données |

Signe des roMs d’option tierces |

*Lors du renouvellement du certificat MICROSOFT Corporation UEFI CA 2011, deux certificats séparent la signature du chargeur de démarrage de la signature ROM d’option. Cela permet un contrôle plus précis de l’approbation système. Par exemple, les systèmes qui ont besoin d’approuver des roMs d’option peuvent ajouter l’option MICROSOFT ROM UEFI CA 2023 sans ajouter d’approbation pour les chargeurs de démarrage tiers.

Microsoft a émis des certificats mis à jour pour garantir la continuité de la protection du démarrage sécurisé sur les appareils Windows. Microsoft gérera le processus de mise à jour de ces nouveaux certificats sur une partie importante des appareils Windows et fournira des conseils détaillés aux organisations qui gèrent les mises à jour de leurs propres appareils.

Étendue des systèmes gérés par les professionnels de l’entreprise et de l’informatique

Cet article s’adresse aux organisations qui ne partagent pas de données de diagnostic avec Microsoft et qui ont des professionnels de l’informatique dédiés qui gèrent les mises à jour de leur environnement. Actuellement, microsoft ne dispose pas d’informations suffisantes pour prendre entièrement en charge le déploiement des certificats de démarrage sécurisé sur ces appareils, en particulier ceux dont les données de diagnostic sont désactivées.

Les entreprises et les professionnels de l’informatique ont le choix de faire en sorte que ces systèmes soient gérés par Microsoft, auquel cas Microsoft met à jour les certificats de démarrage sécurisé. Toutefois, nous sommes conscients que ce n’est pas une option possible pour une variété d’appareils tels que les appareils à air bâillonné dans le gouvernement, la fabrication, et ainsi de suite.

Consultez la section suivante pour connaître les options de cette catégorie.

Quelles solutions les appareils gérés par les professionnels de l’entreprise ou les professionnels de l’informatique peuvent-ils s’attendre ?

Option 1 : Mises à jour automatisées (uniquement pour les systèmes managés Microsoft Update)

En choisissant cette option, vos appareils recevront automatiquement les dernières mises à jour de démarrage sécurisé, ce qui contribue à assurer la sécurité de vos appareils. Pour ce faire, vous devez participer et autoriser Microsoft à collecter les données de diagnostic utc (Universal Telemetry Client) à partir de vos appareils. Cette étape garantit que vos appareils sont inscrits dans le programme géré par Microsoft et recevront toutes les mises à jour en toute transparence dans le cadre de notre déploiement standard.

Stratégie de déploiement

Pour les appareils Windows qui s’appuient sur Microsoft pour appliquer les mises à jour de certificat de démarrage sécurisé à leur appareil, nous utilisons une stratégie de déploiement très méticuleuse. Nous re groupons les systèmes avec des profils de matériel et de microprogramme similaires (en fonction des données de diagnostic Windows et des commentaires OEM), puis nous publions progressivement des mises à jour pour chaque groupe. Tout au long de ce processus, nous surveillons de près les commentaires de diagnostic pour nous assurer que tout fonctionne correctement. Si des problèmes sont détectés dans un groupe, nous les suspendons et les résadressageons avant de reprendre le déploiement dans ce groupe.

Appel à l’action

Pour être inclus dans le déploiement géré par Microsoft, nous vous suggérons d’activer les données de diagnostic Windows. Avec cela, nous pouvons identifier et cibler les appareils éligibles pour les mises à jour de certificat de démarrage sécurisé.

Pourquoi les données de diagnostic sont-elles importantes ?

La stratégie de déploiement géré par Microsoft s’appuie en grande partie sur les données de diagnostic que nous recevons des systèmes, car nous avons inclus des signaux de données qui nous informent de l’état des appareils en réaction à l’installation des nouveaux certificats de démarrage sécurisé. De cette façon, nous pouvons rapidement identifier les problèmes de notre déploiement et suspendre de manière proactive le déploiement sur des appareils avec des configurations matérielles similaires afin de réduire l’impact du problème.

L’activation des données de diagnostic garantit que vos appareils sont visibles. Il déplacera vos appareils dans le flux géré par Microsoft pour le ciblage et la livraison automatisés de ces mises à jour.

Remarques

-

Les organisations qui préfèrent ne pas activer les données de diagnostic conservent le contrôle total et recevront des outils et des conseils futurs pour gérer le processus de mise à jour de manière indépendante.

-

Pour les solutions mises en évidence ici, vous avez la responsabilité ultime de surveiller la progression des mises à jour de tous les appareils de votre environnement et vous devrez peut-être utiliser plusieurs solutions pour obtenir une adoption complète.

Pour participer au déploiement géré par Microsoft, procédez comme suit :

-

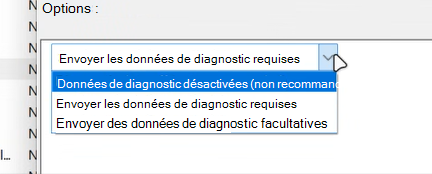

Suivez configurer les données de diagnostic Windows dans votre organization et définissez le paramètre de données pour autoriser les données de diagnostic requises. En d’autres termes, ne définissez pas sur Désactivé et ne désactivez pas les données de diagnostic. Tout paramètre qui fournit plus de données de diagnostic que nécessaire fonctionne également.

-

Choisissez de participer aux mises à jour gérées par Microsoft pour le démarrage sécurisé en définissant la clé de Registre suivante :

Emplacement du Registre

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Nom de la touche

MicrosoftUpdateManagedOptIn

Type de clé

DWORD

Valeur DWORD

-

0 ou la clé n’existe pas

-

0x5944 : activation du démarrage sécurisé

Commentaires

Nous vous recommandons de définir cette clé sur 0x5944 pour indiquer que tous les certificats doivent être mis à jour de manière à préserver le profil de sécurité de l’appareil existant et à mettre à jour le gestionnaire de démarrage sur celui signé par le certificat Windows UEFI CA 2023.

Remarque Cette clé de Registre sera activée dans une prochaine mise à jour.

-

Remarque La prise en charge du déploiement géré par Microsoft n’est disponible que pour les versions Windows 11 et Windows 10 client. Après le 14 octobre 2025, Windows 10, la version 22H2 avec mises à jour de sécurité étendues (ESU) sera incluse.

Option 2 : Customer-Managed solutions en libre-service ou partiellement automatisées

Microsoft évalue des conseils pour les solutions partiellement automatisées afin d’aider les systèmes gérés par les professionnels de l’informatique et d’entreprise. Notez qu’il s’agit d’options en libre-service qu’une entreprise ou des professionnels de l’informatique peuvent choisir d’appliquer en fonction de leur situation et de leur modèle d’utilisation spécifiques.

|

Étant donné que Microsoft a une visibilité (ou des données de diagnostic) limitée pour les appareils gérés par les professionnels de l’informatique et d’entreprise, les assistances disponibles auprès de Microsoft sont limitées. L’implémentation est laissée aux clients et à leurs partenaires, tels que les éditeurs de logiciels indépendants (ISV), les partenaires MAPP (Microsoft Active Protection Partners), d’autres scanneurs de chiffrement, partenaires de sécurité et oem. |

Important :

-

L’application des mises à jour du certificat de démarrage sécurisé peut entraîner des échecs de démarrage, une récupération Bitlocker ou même des appareils en briques dans certains cas.

-

Cette sensibilisation est nécessaire en particulier pour les anciens systèmes qui peuvent ne pas être pris en charge par OEM. Par exemple : Les problèmes/bogues de microprogramme qui ne sont pas résolus par l’OEM doivent être remplacés ou le démarrage sécurisé désactivé, ce qui entraîne la fin des mises à jour de sécurité de l’appareil après l’expiration du certificat de démarrage sécurisé à partir de juin 2026.

Méthodologie recommandée

-

Vérifiez auprès de l’OEM de votre appareil toutes les mises à jour ou conseils liés au démarrage sécurisé. Par exemple : certains fabricants OEM publient les versions minimales du microprogramme/BIOS qui prennent en charge les certificats de démarrage sécurisé 2023 mis à jour. Suivez les recommandations OEM et appliquez les mises à jour

-

Obtenez la liste des appareils dont le démarrage sécurisé est activé. Aucune action n’est nécessaire pour les appareils dont le démarrage sécurisé est désactivé.

-

Classifiez vos appareils d’entreprise qui ne partagent pas de données de diagnostic avec Microsoft en procédant comme suit :

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Pour chaque catégorie Unique à l’étape 3, valider le déploiement de la mise à jour de la clé de démarrage sécurisé (l’une des étapes ci-dessous) sur un « petit » appareil [« peu » est une décision basée sur chaque client. Nous recommandons au moins 4 à 10 appareils]. Une fois la validation réussie, les appareils peuvent être marqués comme des compartiments VERTS/SAFE pour un déploiement à grande échelle sur d’autres appareils similaires sous gestion d’entreprise/informatique

-

Le client peut choisir l’une des méthodes suivantes ou une combinaison pour appliquer les certificats mis à jour.

Comment puis-je savoir si les nouvelles autorités de certification se trouvent dans la base de données UEFI ?

-

Téléchargez et installez le module PowerShell UEFIv2 .

-

Exécutez les commandes suivantes dans une fenêtre PowerShell avec élévation de privilèges :

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Recherchez l’empreinte numérique ou l’objet CN.

-

Téléchargez le module PowerShell UEFIv2 2.7 .

-

À une invite de commandes PowerShell avec élévation de privilèges, exécutez la commande suivante :

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Vous pouvez également exécuter “(Get-UEFISecureBootCerts PK).Signature”

Méthodes d’application du certificat de démarrage sécurisé sur les appareils SAFE

Comme indiqué précédemment dans la section « Méthodologie recommandée », les mises à jour du certificat de démarrage sécurisé doivent être appliquées uniquement aux appareils de compartiment SAFE/GREEN après des tests/validations adéquats sur une poignée d’appareils.

Description des méthodes suivantes.

|

Méthode 1 : Mises à jour propagées de clé de démarrage sécurisé basées sur une clé de Registre. Cette méthode permet de tester la façon dont Windows répond après l’application des mises à jour de la base de données 2023 à un appareil. Méthode 2 : stratégie de groupe Objet (GPO) pour la clé de démarrage sécurisée. Cette méthode fournit un paramètre de stratégie de groupe facile à utiliser que les administrateurs de domaine peuvent activer pour déployer les mises à jour de démarrage sécurisé sur des clients et serveurs Windows joints à un domaine. Méthode 3 : Interface CLI/API de démarrage sécurisé à l’aide du système de configuration Windows (WinCS). Cela peut être utilisé pour activer les clés SecureBoot. Méthode 4 : Pour appliquer manuellement les mises à jour de base de données de démarrage sécurisé, consultez la section Étapes de mise à jour manuelle de base de données/KEK . |

Cette méthode permet de tester la façon dont Windows répond après l’application des mises à jour de la base de données 2023 à un appareil.

Valeurs de clé reg de l’autorité de certification

|

Emplacement du Registre |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Valeurs de certificat |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Étapes de test

Exécutez chacune des commandes suivantes séparément à partir d’une invite PowerShell avec élévation de privilèges :

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Vous pouvez trouver les résultats en observant les journaux des événements, comme décrit dans Événements de mise à jour de la variable DB de démarrage sécurisé et DBX.

Remarques

-

Des redémarrages sont parfois nécessaires pendant ce processus.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI met à jour le gestionnaire de démarrage vers la version signée 2023, ce qui modifie le gestionnaire de démarrage sur la partition EFI.

Plus d’informations sur les mises à jour de démarrage sécurisé basées sur une clé de Registre

La logique de stratégie est basée sur trois valeurs de Registre stockées dans le chemin de registre de maintenance de démarrage sécurisé suivant : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Remarque Toutes les sous-clés de Registre suivantes sont utilisées pour déclencher la mise à jour et enregistrer la mise à jour status.

|

Valeur de Registre |

Type |

Description & utilisation |

|

AvailableUpdates |

REG_DWORD (masque de bits) |

Mettre à jour les indicateurs de déclencheur. Contrôle les actions de mise à jour de démarrage sécurisé à effectuer sur l’appareil. La définition du champ de bits approprié ici lance le déploiement de nouveaux certificats de démarrage sécurisé et des mises à jour associées. Pour le déploiement d’entreprise, cette valeur doit être définie sur 0x5944 (hexadécimal), une valeur qui active toutes les mises à jour pertinentes (ajout des nouvelles clés d’autorité de certification Microsoft UEFI 2023, mise à jour de la clé KEK et installation du nouveau gestionnaire de démarrage) pour tous les clients. (Cette valeur choisit efficacement l’appareil dans le déploiement de « roll de clés » de démarrage sécurisé. Lorsque la valeur est différente de zéro (c’est-à-dire 0x5944), la tâche planifiée du système applique les mises à jour spécifiées . si zéro ou n’est pas défini, aucune mise à jour de clé de démarrage sécurisé n’est effectuée.) Remarque : À mesure que les bits sont traités, ils sont effacés. La gestion de ce problème avec stratégie de groupe et un fournisseur de solutions cloud doit tenir compte de cela. |

|

UEFICA2023Status |

REG_SZ (chaîne) |

Indicateur de status de déploiement. Reflète l’état actuel de la mise à jour de la clé de démarrage sécurisé sur l’appareil. Il sera défini sur l’une des trois valeurs de texte : « NotStarted », « InProgress » ou « Updated », indiquant que la mise à jour n’a pas encore été exécutée, est activement en cours ou s’est terminée avec succès. Initialement, le status est « NotStarted ». Il passe à « InProgress » une fois la mise à jour commencée, et enfin à « Mis à jour » lorsque toutes les nouvelles clés et le nouveau gestionnaire de démarrage ont été déployés.) |

|

UEFICA2023Error |

REG_DWORD (code) |

Code d’erreur (le cas échéant). Cette valeur reste 0 en cas de réussite. Si le processus de mise à jour rencontre une erreur, UEFICA2023Error est défini sur un code d’erreur différent de zéro correspondant à la première erreur rencontrée. Une erreur ici implique que la mise à jour du démarrage sécurisé n’a pas réussi entièrement et peut nécessiter une investigation ou une correction sur cet appareil. (Par exemple, si la mise à jour de la base de données (base de données de signatures approuvées) a échoué en raison d’un problème de microprogramme, ce registre peut afficher un code d’erreur qui peut être mappé à un journal des événements ou un ID d’erreur documenté pour la maintenance du démarrage sécurisé.) |

|

HighConfidenceOptOut |

REG_DWORD |

Pour les entreprises qui souhaitent refuser les compartiments à haut niveau de confiance qui seront automatiquement appliqués dans le cadre de la LCU. Ils peuvent définir cette clé sur une valeur différente de zéro pour refuser les compartiments à haute confiance. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Pour les entreprises qui souhaitent opter pour la maintenance CFR (gérée par Microsoft). En plus de définir cette clé, les clients doivent autoriser l’envoi de « données de diagnostic facultatives ». |

Fonctionnement de ces clés ensemble

L’administrateur informatique (via l’objet de stratégie de groupe ou csp) configure AvailableUpdates = 0x5944, ce qui indique à Windows d’exécuter le processus de roll de clé de démarrage sécurisé sur l’appareil. Pendant l’exécution du processus, le système met à jour UEFICA2023Status de « NotStarted » à « InProgress » et enfin à « Mis à jour » en cas de réussite. À mesure que chaque bit dans 0x5944 est traité avec succès, il est effacé. Si une étape échoue, un code d’erreur est enregistré dans UEFICA2023Error (et le status peut rester « InProgress » ou un état partiellement mis à jour). Ce mécanisme offre aux administrateurs un moyen clair de déclencher et de suivre le déploiement par appareil.

Remarque : Ces valeurs de Registre sont introduites spécifiquement pour cette fonctionnalité (elles n’existent pas sur les systèmes plus anciens tant que la mise à jour de prise en charge n’est pas installée). Les noms UEFICA2023Status et UEFICA2023Error ont été définis dans la conception pour capturer les status d’ajout des certificats « Windows UEFI CA 2023 ». Ils apparaissent dans le chemin d’accès du Registre ci-dessus une fois que le système est mis à jour vers une build qui prend en charge le roulement de clé de démarrage sécurisé.

Plateformes affectées

Le démarrage sécurisé est pris en charge dans Windows à partir de la base de code Windows Server 2012 et stratégie de groupe prise en charge existe dans toutes les versions de Windows qui prennent en charge le démarrage sécurisé. Par conséquent, stratégie de groupe prise en charge sera fournie sur toutes les versions prises en charge de Windows qui prennent en charge le démarrage sécurisé.

Ce tableau décompose davantage la prise en charge en fonction de la clé de Registre.

|

Clé |

Versions de Windows prises en charge |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Toutes les versions de Windows qui prennent en charge le démarrage sécurisé (Windows Server 2012 et versions ultérieures de Windows). |

|

HighConfidenceOptOut |

Toutes les versions de Windows qui prennent en charge le démarrage sécurisé (Windows Server 2012 et versions ultérieures de Windows). Remarque : Bien que les données de confiance soient collectées sur Windows 10, versions 21H2 et 22H2 et versions ultérieures de Windows, elles peuvent être appliquées aux appareils exécutant des versions antérieures de Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, versions 21H2 et 22H2 Windows 11, versions 22H2 et 23H2 Windows 11, version 24H2 et Windows Server 2025 |

Nos tâches SBAI/TpmTasks implémentent une nouvelle routine pour ingérer le schéma et déterminer l’ID de compartiment d’un appareil. Il doit également émettre des événements pour représenter l’ID de compartiment d’un appareil sur chaque session de démarrage.

Ces nouveaux événements nécessitent que les données de confiance du compartiment d’appareil soient présentes sur le système. Les données seront incluses dans les mises à jour cumulatives et seront disponibles en ligne pour les téléchargements à jour.

Événements d’erreur de démarrage sécurisé

Les événements d’erreur ont une fonction de rapport critique pour informer sur l’état et la progression du démarrage sécurisé. Pour plus d’informations sur les événements d’erreur, consultez Événements de mise à jour de la base de données de démarrage sécurisé et de la variable DBX. Les événements d’erreur sont mis à jour avec un événement supplémentaire pour le démarrage sécurisé.

Événements d’erreur

Le démarrage sécurisé émet des événements à chaque démarrage. Les événements émis dépendent de l’état du système.

Événement de métadonnées de l’ordinateur

Les événements d’erreur incluent des métadonnées de machine telles que l’architecture, la version du microprogramme, etc. pour fournir aux clients des détails sur l’appareil. Ces métadonnées donnent aux administrateurs informatiques des données pour les aider à comprendre quels appareils ont des certificats arrivant à expiration et les caractéristiques de leurs appareils.

Cet événement sera émis sur tous les appareils qui ne disposent pas des certificats mis à jour nécessaires. Les certificats nécessaires sont les suivants :

-

PCA2023

-

l’autorité de certification UEFI tierce et l’autorité de certification ROM d’option tierce si l’autorité de certification tierce 2011 est présente

-

kek.

Les attributs standard du compartiment générique sont les suivants :

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

ID d’événement : 1801

|

Journal des événements |

Système |

|

Source de l’événement |

TPM-WMI |

|

ID d’événement |

1801 |

|

Niveau |

Error |

|

Texte du message d’événement |

L’autorité de certification/les clés de démarrage sécurisé doivent être mises à jour. Les informations de signature de cet appareil sont incluses ici. <Inclure des attributs standard : ceux que nous utilisons lorsqu’un OEM n’a pas défini> |

BucketIid+ Confidence Rating Event

Cet événement est émis conjointement avec l’événement Machine Meta Data lorsque l’appareil ne dispose pas des certificats mis à jour nécessaires, comme décrit ci-dessus. Chaque événement d’erreur inclut un BucketId et une évaluation de confiance. Le niveau de confiance peut être l’un des suivants.

|

Confiance |

Description |

|

Confiance élevée (vert) |

Confiance élevée que tous les certificats nécessaires peuvent être déployés avec succès. |

|

Besoin de plus de données (jaune) |

Dans la liste des compartiments, mais pas assez de données. Peut avoir un niveau de confiance élevé dans le déploiement de certains certificats et moins de confiance dans d’autres certificats. |

|

Inconnu (violet) |

Non dans la liste des compartiments - jamais vu |

|

Suspendu (rouge) |

Certains certificats peuvent être déployés avec un niveau de confiance élevé, mais un problème a été détecté qui nécessite un suivi par Microsoft ou le fabricant de l’appareil. Cette catégorie peut inclure Les problèmes ignorés, les problèmes connus et l’examen. |

S’il n’existe pas d’ID de compartiment pour l’appareil, l’événement doit indiquer « Inconnu » comme état et ne pas inclure de signature d’appareil.

ID d’événement : 1802

|

Journal des événements |

Système |

|

Source de l’événement |

TPM-WMI |

|

ID d’événement |

1802 |

|

Niveau |

Error |

|

Texte du message d’événement |

L’autorité de certification/les clés de démarrage sécurisé doivent être mises à jour. Ces informations de signature d’appareil sont incluses ici. %nDeviceAttributes : %1 %nBucketId : %2 %nBucketConfidenceLevel : %3 %nHResult : %4 Signature de l’appareil : b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, Confidence Value : Currently Needs More Data (ou Unknown, High Confidence, Paused) Pour plus d’informations, consultez https://aka.ms/GetSecureBoot |

Événements d’informations

Événement de mise à jour de l’ordinateur

Un événement d’informations indique que la machine est à jour et qu’aucune action n’est nécessaire.

ID d’événement : 1803

|

Journal des événements |

Système |

|

Source de l’événement |

TPM-WMI |

|

ID d’événement |

1803 |

|

Niveau |

Informations |

|

Texte du message d’événement |

Cet appareil a mis à jour l’autorité de certification/les clés de démarrage sécurisé. %nDeviceAttributes : %1 %nBucketId : %2 %nBucketConfidenceLevel : %3 %nHResult : %4 |

Événements d’avertissement

Événement de mise à jour des paramètres par défaut de démarrage sécurisé

Événement d’avertissement indiquant que les paramètres par défaut de démarrage sécurisé du microprogramme de l’appareil ne sont pas à jour. Cela se produit lorsque l’appareil démarre à partir d’un PCA2023 gestionnaire de démarrage signé et que les dbDefaults dans le microprogramme n’incluent pas le certificat PCA2023.

ID d’événement : 1804

|

Journal des événements |

Système |

|

Source de l’événement |

TPM-WMI |

|

ID d’événement |

1804 |

|

Niveau |

Avertissement |

|

Texte du message d'erreur |

Cet appareil a été mis à jour vers le gestionnaire de démarrage Windows signé par « Windows UEFI CA 2023 », mais les dbDefaults de démarrage sécurisé dans le microprogramme n’incluent pas le certificat « Windows UEFI CA 2023 ». La réinitialisation des paramètres de démarrage sécurisé dans le microprogramme aux paramètres par défaut peut empêcher le démarrage de l’appareil. Pour plus d’informations, consultez https://aka.ms/GetSecureBoot. |

Modifications de composants supplémentaires pour le démarrage sécurisé

Modifications de TPMTasks

Modifiez TPMTasks pour déterminer si l’état de l’appareil dispose des certificats de démarrage sécurisé mis à jour ou non. Actuellement, il peut prendre cette décision, mais uniquement si notre CFR sélectionne une machine pour la mise à jour. Nous voulons que cette détermination et la journalisation ultérieure se produisent dans chaque session de démarrage, quel que soit le CFR. Si les certificats de démarrage sécurisé ne sont pas entièrement à jour, émettez les deux événements d’erreur décrits ci-dessus et, si les certificats sont à jour, émettez l’événement Information. Les certificats de démarrage sécurisé qui seront vérifiés sont les suivants :

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 et Microsoft Option ROM CA 2023 : si Microsoft UEFI CA 2011 est présent, ces deux autorité de certification doivent être présentes. Si Microsoft UEFI CA 2011 n’est pas présent, aucune case activée n’est nécessaire.

-

Microsoft Corporation KEK CA 2023

Événement de métadonnées de l’ordinateur

Cet événement collecte les métadonnées de l’ordinateur et émet un événement.

-

BucketId + Événement d’évaluation de confiance

Cet événement utilise les métadonnées de l’ordinateur pour rechercher l’entrée correspondante dans la base de données des machines (entrée de compartiment) et met en forme et émet un événement avec ces données, ainsi que toutes les informations de confiance concernant le compartiment.

Assistant d’appareil haute confiance

Pour les appareils dans des compartiments à haut niveau de confiance, les certificats de démarrage sécurisé et le gestionnaire de démarrage signé 2023 sont automatiquement appliqués.

La mise à jour est déclenchée en même temps que les deux événements d’erreur sont générés, et l’événement BucketId + Confidence Rating inclut un niveau de confiance élevé.

Pour les clients qui souhaitent refuser, une nouvelle clé de Registre sera disponible comme suit :

|

Emplacement du Registre |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Nom de la touche |

HighConfidenceOptOut |

|

Type de clé |

DWORD |

|

Valeur DWORD |

0 ou la clé n’existe pas : l’assistance à haut niveau de confiance est activée. 1 – L’assistance à haut niveau de confiance est désactivée N’importe quoi d’autre – Non défini |

Cette méthode fournit un paramètre de stratégie de groupe facile à utiliser que les administrateurs de domaine peuvent activer pour déployer les mises à jour de démarrage sécurisé sur des clients et serveurs Windows joints à un domaine.

L’objet stratégie de groupe (GPO) écrit la valeur AvailableUpdatesPolicy de registre requise et lance ainsi le processus, à l’aide de l’infrastructure de stratégie de groupe standard pour le déploiement et le contrôle de l’étendue.

Vue d’ensemble de la configuration des objets de stratégie de groupe

-

Nom de la stratégie (provisoire) : « Activer le déploiement de la clé de démarrage sécurisé » (sous Configuration de l’ordinateur).

-

Chemin de la stratégie : Nouveau nœud sous Configuration ordinateur → Modèles d’administration → Composants Windows → démarrage sécurisé. Pour plus de clarté, une sous-catégorie telle que « Secure Boot Mises à jour » doit être créée pour héberger cette stratégie.

-

Étendue : Ordinateur (paramètre à l’échelle de l’ordinateur) : il cible HKLM et affecte l’état UEFI de l’appareil.

-

Action de stratégie : Lorsqu’elle est activée, la stratégie définit la clé de Registre AvailableUpdatesPolicy sur la valeur 0x5944 (REG_DWORD) sur le client sous le chemin HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Cela indique à l’appareil d’installer toutes les mises à jour de clé de démarrage sécurisé disponibles à la prochaine occasion.

Remarque : En raison de la nature de stratégie de groupe où la stratégie sera réappliquée au fil du temps et de la nature des AvailableUpdates où les bits sont effacés au fur et à mesure qu’ils sont traités, il est nécessaire de disposer d’une clé de Registre distincte appelée AvailableUpdatesPolicy afin que la logique sous-jacente puisse suivre si les clés ont été déployées. Lorsque AvailableUpdatesPolicy est défini sur 0x5944, TPMTasks définit AvailableUpdates sur 0x5944 et notez que cette opération a été effectuée pour empêcher la réapplique à AvailableUpdates plusieurs fois. Si vous définissez AvailableUpdatesPolicy sur Diabled, TPMTasks efface (défini sur 0) AvailableUpdates et notez que cette opération a été effectuée.

-

Désactivé/Non configuré : Quand la stratégie n’est pas configurée, elle n’apporte aucune modification (les mises à jour de démarrage sécurisé restent d’adhésion et ne s’exécutent pas, sauf si elles sont déclenchées par d’autres moyens). Si cette option est désactivée, la stratégie doit définir AvailableUpdates = 0 pour s’assurer explicitement que l’appareil ne tente pas le déploiement de la clé de démarrage sécurisé ou pour arrêter le déploiement en cas de problème.

-

HighConfidenceOptOut peut être activé ou désactivé. L’activation définit cette clé sur 1 et la désactivation la définit sur 0.

Implémentation ADMX : Cette stratégie sera implémentée via un modèle d’administration standard (.admx). Il utilise le mécanisme de stratégie du Registre pour écrire la valeur. Par exemple, la définition ADMX spécifie :

-

Clé de Registre : Logiciel\Stratégies\... (stratégie de groupe écrit normalement dans la branche Policies), mais dans ce cas, nous devons affecter HKLM\SYSTEM. Nous tirerons parti de la capacité de stratégie de groupe à écrire directement dans HKLM pour les stratégies de machine. L’ADMX peut utiliser l’élément avec le chemin d’accès cible réel.

-

Nom de la valeur : AvailableUpdatesPolicy, Value : 0x5944 (DWORD).

Lorsque l’objet de stratégie de groupe est appliqué, le service client stratégie de groupe sur chaque ordinateur ciblé crée/met à jour cette valeur de Registre. La prochaine fois que la tâche de maintenance de démarrage sécurisé (TPMTasks) s’exécutera sur cet ordinateur, elle détectera 0x5944 et effectuera la mise à jour. (Par conception, sur Windows, la tâche planifiée « TPMTask » s’exécute toutes les 12 heures pour traiter ces indicateurs de mise à jour de démarrage sécurisé. Par conséquent, dans les 12 heures maximum, la mise à jour démarre. Les administrateurs peuvent également accélérer en exécutant manuellement la tâche ou en redémarrant, si vous le souhaitez.)

Exemple d’interface utilisateur de stratégie

-

Réglage: « Activer le déploiement de la clé de démarrage sécurisé » : lorsqu’il est activé, l’appareil installe les certificats de démarrage sécurisé mis à jour (autorités de certification 2023) et la mise à jour du gestionnaire de démarrage associée. Les clés et configurations de démarrage sécurisé du microprogramme de l’appareil seront mises à jour dans la fenêtre de maintenance suivante. L’état peut être suivi via le registre (UEFICA2023Status et UEFICA2023Error) ou le journal des événements Windows.

-

Options: Activé / Désactivé / Non configuré.

Cette approche à paramètre unique reste simple pour tous les clients (toujours en utilisant la valeur de 0x5944 recommandée). Si un contrôle plus précis est nécessaire à l’avenir, des stratégies ou des options supplémentaires peuvent être introduites. Toutefois, l’aide actuelle est qu’unenouvelle clé de démarrage sécurisé et le nouveau gestionnaire de démarrage doivent être déployés ensemble dans presque tous les scénarios, de sorte qu’un déploiement à un bouton bascule est approprié.

Autorisations de & de sécurité : Écriture dans HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... nécessite des privilèges d’administration. stratégie de groupe s’exécute en tant que système local sur les clients, qui dispose des droits nécessaires. L’objet de stratégie de groupe lui-même peut être modifié par les administrateurs disposant de droits de gestion stratégie de groupe. Standard sécurité des objets de stratégie de groupe peut empêcher les non-administrateurs de modifier la stratégie.

Texte de l’interface utilisateur stratégie de groupe

Le texte anglais utilisé lors de la configuration de la stratégie est le suivant.

|

Élément Text |

Description |

|

Nœud dans stratégie de groupe hiérarchie |

Démarrage sécurisé |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Nom du paramètre |

Activer le déploiement de certificat de démarrage sécurisé |

|

diagnostic |

diagnostic <aucune option n’est nécessaire : simplement « Non configuré », « Activé » et « Désactivé » > |

|

Description |

Ce paramètre de stratégie vous permet d’activer ou de désactiver le processus de déploiement de certificat de démarrage sécurisé sur les appareils. Quand cette option est activée, Windows démarre automatiquement le processus de déploiement de certificat sur les appareils sur lesquels cette stratégie a été appliquée. Remarque : Ce paramètre de Registre n’est pas stocké dans une clé de stratégie, et il est considéré comme une préférence. Par conséquent, si l’objet stratégie de groupe qui implémente ce paramètre est supprimé, ce paramètre de Registre reste. Remarque : La tâche Windows qui exécute et traite ce paramètre s’exécute toutes les 12 heures. Dans certains cas, les mises à jour sont conservées jusqu’à ce que le système redémarre pour séquencer les mises à jour en toute sécurité. Remarque : Une fois les certificats appliqués au microprogramme, vous ne pouvez pas les annuler à partir de Windows. Si l’effacement des certificats est nécessaire, cela doit être effectué à partir de l’interface du menu du microprogramme. Pour plus d’informations, consultez : https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Nom du paramètre |

Déploiement automatique de certificats via Mises à jour |

|

diagnostic |

<aucune option n’est nécessaire : simplement « Non configuré », « Activé » et « Désactivé » > |

|

Description |

Pour les appareils dont les résultats de test indiquent que l’appareil peut traiter correctement les mises à jour de certificat, les mises à jour sont lancées automatiquement dans le cadre des mises à jour de maintenance. Cette stratégie est activée par défaut. Pour les entreprises qui souhaitent gérer la mise à jour automatique, utilisez cette stratégie pour activer ou désactiver explicitement la fonctionnalité. Pour plus d’informations, consultez : https://aka.ms/GetSecureBoot |

Cela peut être utilisé pour activer les clés SecureBoot.

Ce système se compose d’une série d’utilitaires de ligne de commande (à la fois un exécutable traditionnel et un module PowerShell) qui peuvent interroger et appliquer localement des configurations SecureBoot à une machine.

WinCS fonctionne à partir d’une clé de configuration qui peut être utilisée avec les utilitaires de ligne de commande pour modifier l’état de l’indicateur SecureBoot sur l’ordinateur. Une fois appliqué, la prochaine case activée SecureBoot planifiée prend des mesures en fonction de la clé.

|

Nom de fonctionnalité |

Clé WinCS |

Description |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Permet de mettre à jour la base de données de démarrage sécurisé (DB) avec le nouveau certificat Windows UEFI CA 2023 (celui qui signe les chargeurs de démarrage Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Permet de mettre à jour la base de données de démarrage sécurisé avec le nouveau certificat ROM 2023 d’option tierce (pour les roms d’option tierces, généralement le microprogramme périphérique). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Permet de mettre à jour la base de données de démarrage sécurisé avec le nouveau certificat UEFI 2023 tiers (en remplaçant l’autorité de certification UEFI Microsoft 3P 2011 qui signe des chargeurs de démarrage tiers). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Permet de mettre à jour le magasin de clés d’échange de clés (KEK) avec la nouvelle clé kek Microsoft 2023. Le terme « liste verte » indique qu’il ajoute la nouvelle clé KEK si la clé de plateforme (PK) de la plateforme correspond à Microsoft (en veillant à ce que la mise à jour s’applique uniquement au démarrage sécurisé contrôlé par Microsoft, et non au PK personnalisé). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Permet l’installation d’un nouveau gestionnaire de démarrage signé PCA 2023 (bootmgfw.efi) si la base de données du système est mise à jour avec PCA 2023, mais que le gestionnaire de démarrage actuel est toujours signé par l’ancien PCA 20111. Cela garantit que la chaîne de démarrage est entièrement mise à jour vers les certificats 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Configure tous les éléments ci-dessus pour qu’ils soient autorisés. |

Les clés SecureBoot peuvent être interrogées avec la ligne de commande suivante :

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Cette opération retourne ce qui suit (sur un ordinateur propre) :

Indicateur : F33E0C8E

Configuration actuelle : F33E0C8E001

Configuration en attente : Aucune

Action en attente : Aucune

État : Désactivé

CVE : CVE-2025-55318

FwLink : https://aka.ms/getsecureboot

Configurations:

F33E0C8E002

F33E0C8E001

Notez que l’état de la clé est Désactivé et que la configuration actuelle est F33E0C8E001.

La configuration spécifique pour activer les certificats SecureBoot peut être configurée de la manière suivante :

WinCsFlags /apply –key « F33E0C8E002 »

Une application réussie de la clé doit retourner les informations suivantes :

F33E0C8E002 correctement appliqué

Indicateur : F33E0C8E

Configuration actuelle : F33E0C8E002

Configuration en attente : Aucune

Action en attente : Aucune

État : Désactivé

CVE : CVE-2025-55318

FwLink : https://aka.ms/getsecureboot

Configurations:

F33E0C8E002

Pour déterminer l’état de la clé ultérieurement, vous pouvez réutiliser la commande de requête initiale :

WinCsFlags.exe /query -p « CVE :CVE-2025-55318 »

Les informations retournées sont similaires aux suivantes, en fonction de l’état de l’indicateur :

Indicateur : F33E0C8E

Configuration actuelle : F33E0C8E002

Configuration en attente : Aucune

Action en attente : Aucune

État : Activé

CVE : CVE-2025-55318

FwLink : https://aka.ms/getsecureboot

Configurations:

F33E0C8E002

F33E0C8E001

Notez que l’état de la clé est désormais activé et que la configuration actuelle est F33E0C8E002.

Remarque La clé appliquée ne signifie pas que le processus d’installation du certificat SecureBoot a démarré ou s’est terminé. Il indique simplement que l’ordinateur procédera aux mises à jour de SecureBoot à la prochaine occasion disponible. Cette opération peut être en attente, déjà démarrée ou terminée. L’état de l’indicateur n’indique pas cette progression.

Étapes de mise à jour manuelle de base de données/kek

Pour obtenir des instructions sur la façon d’appliquer manuellement les mises à jour de la base de données de démarrage sécurisé, consultez Mise à jour des clés de démarrage sécurisé Microsoft. En outre, pour plus d’informations sur la configuration d’objet de démarrage sécurisé recommandée par Microsoft, consultez Référentiel GitHub des objets de démarrage sécurisé Microsoft, car il s’agit de l’emplacement officiel pour tout le contenu de l’objet De démarrage sécurisé.

|

Modifier la date |

Modifier la description |

|

Septembre 2025 |

|

|

8 juillet 2025 |

|

|

2 juillet 2025 |

|