INTRODUCTION

Microsoft a publié un Avis de sécurité concernant ce problème à l’attention des professionnels de l’informatique. Cet avis contient des informations supplémentaires relatives à la sécurité. Pour consulter cet Avis de sécurité, reportez-vous au site web de Microsoft à l'adresse suivante :

Résolution

Pour obtenir le package autonome pour cette mise à jour, allez sur le site web du catalogue de mises à jour Microsoft.

Informations supplémentaires

1 : objectif de cette mise à jour de sécurité

La mise à jour de sécurité renforce la manière dont l’identité des serveurs IPsec distants est validée s’il existe une connexion à distance à partir d’un client IPsec. L’installation de cette mise à jour est un processus en trois étapes. Le processus est décrit dans cette section et décrit en détail dans cet article. Pour installer cette mise à jour, suivez ces étapes :

-

Installez la mise à jour sur le système client qui améliore la validation du serveur distant. La mise à jour reste désactivée après l’installation jusqu’à ce que l’administrateur suive l’étape 2 et active manuellement la mise à jour. (Cette description est décrite à la section 4.1.) En cas de configuration de client à passerelle, la mise à jour doit être installée sur l’ordinateur client. S’il existe une configuration de site à site, les deux serveurs distants de communication doivent recevoir l’installation.

-

Mettez à jour le certificat sur le serveur dont l’identité doit être validée en fonction des nouvelles règles de validation. (Cette étape est décrite dans la section « Instructions sur le déploiement ».

-

Mettez à jour le Registre sur les ordinateurs de validation pour inclure les nouvelles règles de validation. Dès que ces règles sont définies dans le Registre, la mise à jour commence automatiquement à appliquer les nouvelles règles tout en établissant un tunnel avec le tiers distant.

Remarque Cette mise à jour s’applique uniquement aux connexions en mode tunnel. Les connexions en mode transport ne sont pas affectées.

2 : Qui devez-vous installer cette mise à jour de sécurité ?

Enterprise les administrateurs qui ont les configurations suivantes doivent envisager de mettre à jour leur client et serveurs distants pour renforcer la sécurité :

-

DirectAccess avec AuthIP basée sur un certificat dans cette configuration, la mise à jour doit être installée sur Windows ordinateurs clients à 7. Le serveur dont le certificat doit être mis à jour dans la configuration peut être en cours d’exécution Windows Server 2008 R2, Windows Server 2012 ou Windows Server 2012 R2. Cette mise à jour n’aura aucun effet si elle est installée sur un Windows 8 de déploiement basé sur un certificat.

-

DirectAccess avec authIP d’authentification KerbProxy Dans cette configuration, la mise à jour doit être installée sur des ordinateurs clients basés Windows 8 ou Windows 8.1 client. Aucune modification n’est requise sur le serveur.

-

IPsec avec authentification basée sur un certificat Il s’agit de la configuration la plus polyvalente. Il peut être configuré comme client à passerelle ou comme site à site.

|

Scénario |

Protocole |

Méthode d’authentification |

Type d’installation |

Plateformes à mettre en correctif |

|---|---|---|---|---|

|

IPsec |

IKEv1 |

Certificats basés sur |

De site à site (par exemple, RRAS) |

Win 2003, Windows Server 2008, Windows Server 2008 R2 |

|

Client à serveur |

Windows XP, Windows Vista, Windows 7 |

|||

|

DirectAccess |

AuthIP |

Certificats basés sur |

Client à serveur (par exemple, DirectAccess) |

Windows 7 |

|

KerbProxy |

Client à serveur (par exemple, DirectAccess) |

Windows 8, Windows 8.1 |

Remarque importante : Pour l’authentification basée sur un certificat (IPsec ou DirectAccess) :

-

Site à site : les vérifications Windows Server 2012 et Windows Server 2012 R2 ne doivent pas être mises à jour, car les vérifications de certificats dans la zone sont suffisantes.

-

Du client à la passerelle : les Windows 8 et Windows 8.1 ne doivent pas être corrigés, car les vérifications de certificats dans la zone sont suffisantes.

Pour plus d’informations sur la configuration des vérifications de certificat dans Windows 8, 8.1, Server 2012 et Server 2012 R2, consultez l’article Microsoft TechNet suivant :

3 : scénarios de déploiement

3.1 : passerelle du client IPsec

Une configuration classique de client à passerelle est décrite dans cette section. La mise à jour améliore la vérification que l’ordinateur C1 fait sur la validité du serveur R1.

3.2: Site IPsec à site

Un tunnel IPsec de site à site fréquemment déclenché par le trafic est décrit ici. Server R1 et server R2 devront avoir cette mise à jour et sa configuration associée afin d’appliquer des vérifications plus stricts sur la validité d’autres serveurs.

4 : instructions de déploiement

4.1 : Description de la mise à jour de sécurité

Dans le cadre de la mise à jour de sécurité 2862152, les IPsec appliquent d’autres vérifications de la négociation IPsec dans les méthodes d’authentification par certificat (pour Windows 7, Windows Server 2008 R2, Windows XP et Windows Server 2003) et l’authentification KerbProxy (pour Windows 8, Windows Server 2012, Windows 8.1 et Windows Server 2012). Pendant la négociation IPsec, IPsec vérifie également les attributs répertoriés par rapport aux valeurs configurées par le Registre comme suit :

Windows 7 et systèmes d’exploitation antérieurs

-

Si seules l’adresse IP et la référence EKU sont configurées, IPsec vérifie l’adresse IP de destination et l’identificateur d’objet EKU (également appelé OID).

-

Si seules l’adresse IP et le DNS sont configurés, IPsec vérifie l’adresse IP de destination et le nom du DNS (certificat).

-

Si l’adresse IP, le DNS et la référence EKU sont configurées, IPsec vérifie l’adresse IP de destination et l’identificateur d’objet EKU.

Remarques

-

DNS (certificat) est le nom du certificat sur le serveur (ou côté répondant).

-

L’identificateur d’objet EKU est l’identificateur d’utilisation de clé étendue qui se trouve dans le certificat de serveur.

Windows 8 et Windows 8.1

-

Adresse IP de destination et valeurs SPN Le nom du principal du service (SPN) est généralement au format suivant :

host/<ComputerName>.<ComputerDomain>.comAdministrators doit fournir les noms IP, noms DNS/identificateurs d’objets EKU valides (dans les systèmes d’exploitation Windows 7 ou antérieures), ou les valeurs IP et SPN valides (dans les versions Windows 8 et ultérieures) via les paramètres du Registre. Chaque module de clé aura un Registre distinct qui aura une sous-clé pour chaque méthode d’authentification. Les mêmes paramètres peuvent également être configurés sur l’ordinateur du répondant pour sécuriser le répondant. Cette norme s’applique uniquement Windows 7 et versions antérieures. Dans Windows 8 versions ultérieures, seul l’ordinateur initiateur peut être configuré. Le répondant ne peut pas être configuré.

4.2 : Déploiement de certificats - Windows 7 et versions antérieures

Scénario IPsec 4.2.1

4.2.1.1 Configuration de la référence EKU sur le client :

-

Si votre client IPsec possède déjà un certificat EKU, vous n’avez pas à mettre à jour ou redéployer un nouveau certificat sur le système client IPsec. Sur le serveur IPsec, un nouveau certificat avec la référence EKU est prêt à être déployé. Notez que ce certificat doit être chaîné à la même autorité de certification racine (CA) que celle configurée dans la stratégie IPsec. Configurez cette nouvelle référence EKU dans les paramètres de Registre du client.

-

Les certificats qui n’ont pas de référence EKU sont considérés comme des « certificats à usage général ». Lorsque de tels certificats sont utilisés avec cette mise à jour, les nouvelles vérifications de la référence EKU ne sont pas appliquées. Si vous souhaitez toujours appliquer les vérifications à un certificat, configurez uniquement les paramètres DNS.

4.2.1.2 Configuration DNS sur le client :

-

Si vous voulez utiliser des validations DNS, vous pouvez configurer le nom DNS (nom de certificat) du certificat de serveur dans les paramètres de Registre du client. Remarque Si la référence EKU est configurée, les paramètres DNS ne sont pas pris en compte. Par conséquent, si vous voulez utiliser des validations basées sur DNS, configurez uniquement les paramètres DNS.

4.2.2 Scénario Site à site

Configuration de la référence EKU 4.2.2.1 :

-

Si votre initiateur ou répondant dispose déjà d’un certificat eKU, vous n’avez pas à mettre à jour ou redéployer un certificat sur le initié ou le répondant. Configurez simplement la référence EKU du certificat d’homologue dans les paramètres du Registre aux deux extrémités.

-

Si votre certificat de l’intervenant ou du répondant n’a pas de référence EKU, cela signifie qu’il s’agit d’un « certificat à usage général » et que les nouvelles vérifications de la nouvelle référence EKU ne seront pas appliquées. Si vous souhaitez toujours appliquer les vérifications à un certificat, configurez uniquement les paramètres DNS.

4.2.2.2 Configuration DNS :

-

Si vous voulez utiliser des validations DNS, vous pouvez configurer le nom DNS (nom du certificat) du certificat d’homologue dans le Registre des deux côtés. Remarque Si la référence EKU est configurée, les paramètres DNS ne sont pas pris en compte. Par conséquent, si vous voulez utiliser des validations basées sur DNS, configurez uniquement les paramètres DNS.

4.3 : paramètres du Registre dans Windows 7, Windows Server 2008 R2, Windows Vista et Windows Server 2008

Les validations ne sont activées que lorsque les clés de Registre sont configurées. Remarque La validation sera forcé même si la clé de Registre ne possède aucune valeur ou donnée.

-

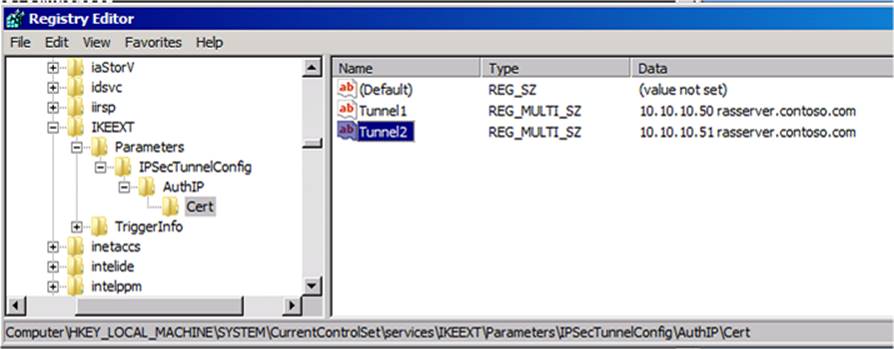

4.3.1 : Authentification de certification à l’aide de l’authentification authIP

-

Clé de Registre : HKLM\SYSTEM\CurrentControlSet\Services\IKEEXT\Parameters\IPsecTunnelConfig\AuthIP\Cert

-

Nom du Registre : il peut s’y trouver n’importe quel nom (par exemple, Tunnel1).

-

Type : REG_MULTI_SZ

-

Données : <IPv4Address ou IPv6Address> <DNS1> <DNS2> <DNS3> <référence EKU OID>

Les séparateurs de données peuvent être « espace », « tabulation » ou « nouvelle ligne ». Par exemple, les données peuvent également être configurées comme suit : Données : <Address IPv4 ou IPv6Address>

<DNS1><DNS2><DNS3><EKU OID>L’EKU OID personnalisé doit être configuré en utilisant le format de préfixe « EKU: », comme illustré dans les exemples suivants :

Référence EKU:<référence EKU OID>le Registre peut avoir plusieurs noms de Registre :

-

Nom du Registre : il peut s’y trouver n’importe quel nom (par exemple, Tunnel2).

-

Type : REG_MULTI_SZ

-

Données : <IPv4Address ou IPv6Address> <DNS4> <DNS5> <DNS6> <référence EKU OID>

-

-

4.3.2 : Authentification de certification à l’aide d’IKEv1

-

Clé de Registre : HKLM\SYSTEM\CurrentControlSet\Services\IKEEXT\Parameters\IPsecTunnelConfig\IKEV1\Cert

-

Nom du Registre : il peut s’y trouver n’importe quel nom (par exemple, Tunnel1).

-

Type : REG_MULTI_SZ

-

Données : <IPv4Address ou IPv6Address> <DNS1> <DNS2> <DNS3> <référence EKU OID>

Les séparateurs de données peuvent être « espace », « tabulation » ou « nouvelle ligne ». Par exemple, les données peuvent également être configurées comme suit : Données : <Address IPv4 ou IPv6Address>

<DNS1><DNS2><DNS3><EKU OID>L’EKU OID personnalisé doit être configuré en utilisant le format de préfixe « EKU: », comme illustré dans les exemples suivants :

Référence EKU:<référence EKU OID>le Registre peut avoir plusieurs noms de Registre :

-

Nom du Registre : il peut s’nommer de n’importe quel nom (par exemple, Tunnel2).

-

Type : REG_MULTI_SZ

-

Données : <IPv4Address ou IPv6Address> <DNS4> <DNS5> <DNS6> <référence EKU OID>

Chaque entrée ne peut pas avoir plus de 10 noms DNS et une seule référence EKU personnalisée spécifiée. Le nombre maximal de noms DNS configurés par entrée est de 10. Remarque Si la taille de l’entrée dépasse 16 384 caractères, cette entrée sera ignorée. Cela inclut la taille d’adresse IP et la taille de la référence EKU. Une seule référence EKU peut être considérée comme une destination tunnel (par exemple, par ADRESSE IP). La recherche est itérative. Si plusieurs entrées « IP » sont configurées, la première référence EKU configurée pour cette entrée d’adresse IP sera considérée comme étant validée. Le nombre maximal de contrôles qui peuvent être configurés sous le chemin d’accès du Registre est de 1 024. Notes

-

Les valeurs « IP » doivent être configurées. Les administrateurs peuvent configurer le DNS ou la référence EKU en fonction de leurs besoins.

-

Si seule la référence EKU est configurée, nous validons la référence EKU présente dans le certificat d’égal à égal et auto-activez ou désinsavez l’authentification en fonction du résultat de validation.

-

Si seul le nom DNS est configuré, nous validons uniquement le nom subjectAltName présent dans le certificat et enable ou disallow authentication based on the validation result.

-

Si la référence EKU et le DNS sont configurés, nous validons uniquement la référence EKU et auto-activez ou désorganisons l’authentification en fonction de la validation.

-

Approche DNS :

-

Vous pouvez spécifier n’importe quelle chaîne dans le champ Nom.

-

Si votre serveur dispose d’une adresse IPv6, vous pouvez spécifier la même adresse IPv6 au lieu de l’adresse IPv4.

Approche de la référence EKU :

4.4 : paramètres de Registre dans Windows XP et Windows Server 2003

Les validations ne sont activées que lorsque les clés de Registre sont configurées. Notez que les validations seront forcés même si les clés de Registre ne sont pas relatives à la valeur ou aux données.

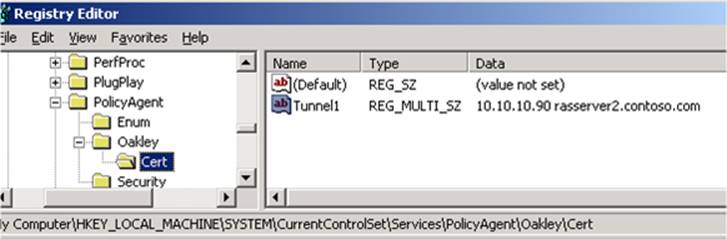

4.4.1 : Authentification de certification à l’aide deLey

-

Clé de Registre : HKLM\SYSTEM\CurrentControlSet\Services\PolicyAgent\Registrley\Cert

-

Nom du Registre : il peut s’y trouver n’importe quel nom (par exemple, Tunnel1).

-

Type : REG_MULTI_SZ

-

Données : <IPv4Address> <DNS1> <DNS2> <DNS3> <les séparateurs de données EKU OID>personnalisés peuvent être « espace », « onglet » ou « nouvelle ligne ». Par exemple, les données peuvent également être configurées comme suit : Données : < adresse IPv4Address>

<DNS1><DNS2><DNS3><EKU OID>L’EKU OID personnalisé doit être configuré en utilisant le format de préfixe « EKU: », comme illustré dans les exemples suivants :

Référence EKU:<référence EKU OID>le Registre peut avoir plusieurs noms de Registre :

-

Nom du Registre : il peut s’y trouver n’importe quel nom (par exemple, Tunnel2).

-

Type : REG_MULTI_SZ

-

Données : <IPv4Address> <DNS4> <DNS5> <DNS6> <référence EKU OID>

L’adresse IP est l’adresse de la destination du tunnel et doit être la première chaîne de l’entrée. Chaque entrée ne peut pas avoir plus de 10 noms DNS et une seule référence EKU personnalisée spécifiée. Le nombre maximal de noms DNS configurés par entrée est de 10.Remarque Si la taille de l’entrée dépasse 16 384 caractères, cette entrée sera ignorée. Cela inclut la taille d’adresse IP et la taille de la référence EKU. Une seule référence EKU peut être considérée comme une destination tunnel (par exemple, par ADRESSE IP). La recherche est itérative. Si plusieurs entrées « IP » sont configurées, la première référence EKU configurée pour cette entrée d’adresse IP sera considérée comme étant validée. Le nombre maximal de contrôles qui peuvent être configurés sous le chemin d’accès du Registre est de 1 024. Notes

-

Les valeurs « IP » doivent être configurées. Les administrateurs peuvent configurer le DNS ou la référence EKU en fonction de leurs besoins.

-

Si seule la référence EKU est configurée, nous validons la référence EKU présente dans le certificat d’égal à égal et auto-autorisez l’authentification en fonction du résultat de validation.

-

Si seul le nom DNS est configuré, nous validons uniquement le nom subjectAltName présent dans le certificat et auto-autorisez ou désinspondons l’authentification en fonction du résultat de validation.

-

Si les deux sont configurés, nous validons uniquement la référence EKU et auto-autodions l’authentification en fonction de la validation.

Approche DNS :

-

Vous pouvez spécifier n’importe quelle chaîne dans le champ Nom.

-

Si votre serveur dispose d’une adresse IPv6, vous pouvez spécifier la même adresse IPv6 au lieu de l’adresse IPv4.

Approche de la référence EKU :

4.5 : Windows 8 et Windows 8.1

Les validations ne sont activées que si la clé de Registre est configurée. Sachez que les vérifications seront appliquées en ajoutant simplement la clé, même sans valeurs de Registre ni données.

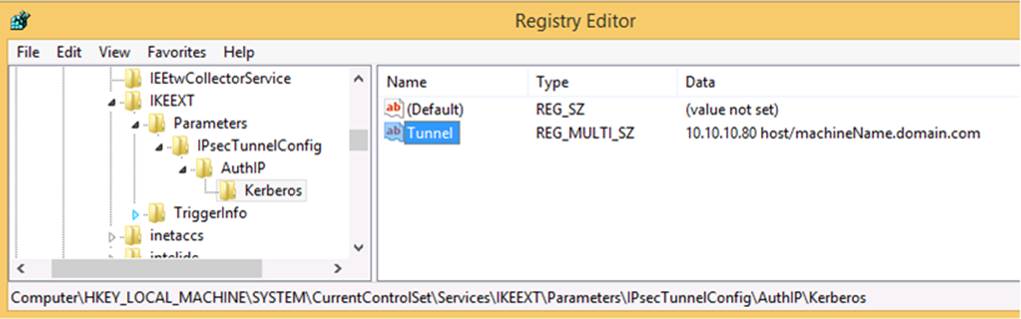

4.5.1 : Authentification KerbProxy à l’aide de l’authentification AuthIP :

-

Clé de Registre : HKLM\SYSTEM\CurrentControlSet\Services\IKEEXT\Parameters\IPsecTunnelConfig\AuthIP\kerberos

-

Nom du Registre : il peut s’y trouver n’importe quelle chaîne (par exemple, tunnel1).

-

Type : REG_MULTI_SZ

-

Données : <IPv4Address ou IPv6Address> <SPN1> <SPN2> <SPN3>Les séparateurs de données peuvent être « espace », « tabulation » ou « nouvelle ligne ». Par exemple, les données peuvent également être configurées comme suit : Données : <Address IPv4 ou IPv6Address>

<><SPN2><SPN3>le Registre peut avoir plusieurs noms de Registre :

-

Nom du Registre : il peut s’y trouver n’importe quelle chaîne (par exemple, Tunnel2).

-

Type : REG_MULTI_SZ

-

Données : <IPv4Address ou IPv6Address> <SPN4> <SPN5> <SPN6>

L’adresse IP est l’adresse de la destination du tunnel et doit être la première chaîne de l’entrée. Le nombre maximal de SNS configurés par entrée est de 10.Remarque Si la taille de l’entrée (y compris la taille de l’adresse IP) dépasse 16 384 caractères, cette entrée sera ignorée. Le nombre maximal de contrôles qui peuvent être configurés sous le chemin d’accès du Registre est de 1 024.Approche SPN :

-

Vous pouvez spécifier n’importe quelle chaîne dans le champ Nom.

-

Si votre serveur dispose d’une adresse IPv6, vous pouvez spécifier la même adresse IPv6 au lieu de l’adresse IPv4.

5 : résolution des problèmes

Si des échecs de connexion IPsec se produisent, suivez ces étapes pour résoudre le problème :

-

Assurez-vous que la configuration correcte est exécutée comme décrit dans les sections précédentes.

-

Examinez les journaux des événements pour déterminer si l’échec est lancé au lanceur ou au répondant.

-

Dans Windows 8 versions ultérieures, le répondant ne change pas. Par donc, l’échec ne peut être que de la part du initiateur. En cas d’échec, les suivis IKE afficheront un message qui ressemble à ce qui suit dans le journal :

AuthIP peer SPN did NOT match configured SPN

-

Dans Windows 7 et versions antérieures, l’échec peut être généré à partir du initiateur ou du répondant.

En cas d’échec côté initié, les événements suivants sont consignés.

|

Cas d’échec |

Initiator |

Répondant |

|---|---|---|

|

IKEv1 |

La négociation en mode principal IPsec a échoué. |

Une association de sécurité du mode IPsec principal a été établie. Le mode étendu n’a pas été activé. Un certificat a été utilisé pour l’authentification. |

|

Une association de sécurité en mode IPsec principal a pris fin. |

||

|

AuthIP |

La négociation en mode principal IPsec a échoué. |

La négociation en mode principal IPsec a échoué. |

En cas d’échec côté réponse, les événements suivants sont consignés :

|

Cas d’échec |

Initiator |

Répondant |

|---|---|---|

|

IKEv1 |

Une association de sécurité du mode IPsec principal a été établie. Le mode étendu n’a pas été activé. Un certificat a été utilisé pour l’authentification |

Une association de sécurité du mode IPsec principal a été établie. Le mode étendu n’a pas été activé. Un certificat a été utilisé pour l’authentification. |

|

La négociation en mode rapide iPsec a échoué. |

Une association de sécurité en mode IPsec principal a pris fin. |

|

|

Une association de sécurité en mode IPsec principal a pris fin. |

La négociation en mode rapide iPsec a échoué. |

|

|

AuthIP |

La négociation en mode principal IPsec a échoué. |

La négociation en mode étendu iPsec a échoué. L’association de sécurité du mode principal correspondante a été supprimée. |

|

La négociation en mode étendu iPsec a échoué. L’association de sécurité du mode principal correspondante a été supprimée. |

IKE traces

-

Activez le suivi IKE et reproduisez le problème.

-

Arrêter le suivi IKE.

-

Partagez le fichier Ikeext.etl de C:\windows\system32 à l’équipe de support technique Microsoft.

En cas d’échecs, les suivis IKE affichent les journaux suivants. Échec en raison d’une référence EKU :

-

Référence EKU personnalisée de certificat d’égal à égal ne correspond pas à la référence EKU configurée pour AUTHIP

-

La référence EKU personnalisée de certificat d’égal à égal ne correspondait PAS à la référence EKU configurée pour IKE

Échec en raison de Cert :

-

Le nom DNS du certificat DNS IKE n’était PAS en correspondance avec les noms DNS configurés

-

Le nom DNS de certificat pair AUTHIP ne correspondait PAS aux noms DNS configurés

Windows XP et Windows Server 2003

Les journauxLyrley aident à identifier la cause des échecs liés aux IPsec. Pour activer la journalisation IPsec, à une invite de commandes, tapez la commande suivante, puis appuyez sur Entrée :

Netsh IPsec dynamic set config ikelogging 1Then, to reproduce the failure case, type the following command:

Le journal de config dynamique de jeu dynamique Netsh IPsec est généré dans le dossier suivant :

C:\winodws\DebugIf il existe des échecs, les suivis IKE affichent les journaux suivants. Échec en raison d’une référence EKU :

-

Référence EKU personnalisée de certificat d’égal à égal ne correspond pas à la référence EKU configurée pour IKEv1

Échec en raison de Cert :

-

Le nom DNS de certificat d’égal à égal ne correspondait PAS au nom DNS configuré pour IKEv1

Remarque Dans les informations de message répertoriées ici, « Ne correspond pas » est une erreur typographique qui apparaît dans le code.

Références

Pour plus d’informations sur les IPsec, voir la page web Microsoft suivante :

http://technet.microsoft.com/en-us/library/hh831416Pour plus d’informations sur l’ac, voir la page web Guide de déploiement avancé :

http://technet.microsoft.com/en-us/library/hh831436Pour plus d’informations sur le déploiement d’un seul serveur d’accès à distance, accédez à la page web de déploiement de Microsoft Basic Remote Access suivante :

http://technet.microsoft.com/en-us/library/hh831520Pour plus d’informations sur le vpn de site à site, voir la page web Guide de laboratoire de test Microsoft suivante :

INFORMATIONS SUR LES FICHIERS

La version anglaise (États-Unis) de cette mise à jour logicielle installe des fichiers dont les attributs sont répertoriés dans les tableaux ci-dessous. Les date et heure de création de ces fichiers sont exprimées en temps universel coordonné (UTC). Les date et heure de ces fichiers s'affichent sur votre ordinateur local conformément à l'heure locale et en tenant compte de l'heure d'été. En outre, ces date et heure peuvent changer lorsque vous effectuez certaines opérations sur les fichiers.

-

Les fichiers qui s’appliquent à un jalon (SPn) et à un dossier (QFE, GDR) spécifiques sont marqués dans les colonnes « SP requis » et « Dossier ».

-

Les dossiers GDR ne contiennent que les correctifs largement publiés pour résoudre les problèmes critiques courants. Les dossiers QFE incluent des correctifs logiciels en plus des correctifs généralement publiés.

-

En plus des fichiers répertoriés dans ces tableaux, cette mise à jour logicielle installe aussi un fichier catalogue de sécurité associé (KBnuméro.cat) qui est signé avec une signature numérique Microsoft.

Pour toutes les versions x86 prises en charge de Windows XP

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Oakley.dll |

5.1.2600.6462 |

278,528 |

12-oct-2013 |

15:56 |

x86 |

Pour toutes les versions x64 prise en charge de Windows Server 2003 et Windows XP Professional x64 édition

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

SP requirement |

Service branch |

|---|---|---|---|---|---|---|---|

|

Oakley.dll |

5.2.3790.5238 |

407,040 |

13 octobre 2013 |

05:37 |

x64 |

SP2 |

SP2QFE |

|

Woakley.dll |

5.2.3790.5238 |

361,472 |

13 octobre 2013 |

05:37 |

x86 |

SP2 |

SP2QFE\WOW |

Pour toutes les versions x86 prises en charge de Windows Server 2003

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Oakley.dll |

5.2.3790.5238 |

361,472 |

12-oct-2013 |

15:57 |

x86 |

Pour toutes les versions IA-64 prises en charge de Windows Server 2003

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

SP requirement |

Service branch |

|---|---|---|---|---|---|---|---|

|

Oakley.dll |

5.2.3790.5238 |

565,760 |

13 octobre 2013 |

05:37 |

IA-64 |

SP2 |

SP2QFE |

|

Woakley.dll |

5.2.3790.5238 |

361,472 |

13 octobre 2013 |

05:37 |

x86 |

SP2 |

SP2QFE\WOW |

-

Les fichiers qui s’appliquent à un produit, à un jalon (SPn)et à une branche de service (LDR, GDR) peuvent être identifiés en examinant les numéros de version du fichier, comme indiqué dans le tableau suivant :

Version

Produit

Jalon

Dossier

6.0.6002. 18xxx

Windows Vista SP2 et Windows Server 2008 SP2

SP2

GDR

6.0.6002. 23xxx

Windows Vista SP2 et Windows Server 2008 SP2

SP2

LDR

-

Les dossiers GDR ne contiennent que les correctifs largement publiés pour résoudre les problèmes critiques courants. Les dossiers LDR contiennent des correctifs logiciels en plus des correctifs largement publiés.

Remarque Les fichiers MANIFEST (.manifest) et MUM (.mum) installés ne sont pas répertoriés.

Pour toutes les versions x86 prises en charge de Windows Vista et Windows Server 2008

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Bfe.dll |

6.0.6002.18005 |

334,848 |

11-avr-2009 |

06:28 |

x86 |

|

Fwpkclnt.sys |

6.0.6002.18005 |

99,816 |

11-avr-2009 |

06:32 |

x86 |

|

Fwpuclnt.dll |

6.0.6002.18960 |

596,480 |

11 octobre 2013 |

02:07 |

x86 |

|

Ikeext.dll |

6.0.6002.18960 |

444,928 |

11 octobre 2013 |

02:08 |

x86 |

|

Wfp.mof |

Non applicable |

814 |

05 janvier 2008 |

1,129 |

Non applicable |

|

Wfp.tmf |

Non applicable |

218,228 |

11 octobre 2013 |

00:39 |

Non applicable |

|

Bfe.dll |

6.0.6002.23243 |

334,848 |

12-oct-2013 |

02:52 |

x86 |

|

Fwpkclnt.sys |

6.0.6002.23243 |

98,240 |

12-oct-2013 |

03:24 |

x86 |

|

Fwpuclnt.dll |

6.0.6002.23243 |

596,480 |

12-oct-2013 |

02:53 |

x86 |

|

Ikeext.dll |

6.0.6002.23243 |

446,464 |

12-oct-2013 |

02:53 |

x86 |

|

Wfp.mof |

Non applicable |

814 |

09-Sep-2011 |

11:41 |

Non applicable |

|

Wfp.tmf |

Non applicable |

218,580 |

12-oct-2013 |

01:42 |

Non applicable |

Pour toutes les versions x64 prises en charge de Windows Vista et Windows Server 2008

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Bfe.dll |

6.0.6002.18005 |

458,240 |

11-avr-2009 |

07:11 |

x64 |

|

Fwpkclnt.sys |

6.0.6002.18005 |

166,888 |

11-avr-2009 |

07:15 |

x64 |

|

Fwpuclnt.dll |

6.0.6002.18960 |

781,824 |

11 octobre 2013 |

04:23 |

x64 |

|

Ikeext.dll |

6.0.6002.18960 |

462,848 |

11 octobre 2013 |

04:23 |

x64 |

|

Wfp.mof |

Non applicable |

814 |

05 janvier 2008 |

1,129 |

Non applicable |

|

Wfp.tmf |

Non applicable |

217,074 |

11 octobre 2013 |

02:29 |

Non applicable |

|

Bfe.dll |

6.0.6002.23243 |

458,240 |

12-oct-2013 |

03:19 |

x64 |

|

Fwpkclnt.sys |

6.0.6002.23243 |

165,312 |

12-oct-2013 |

03:51 |

x64 |

|

Fwpuclnt.dll |

6.0.6002.23243 |

781,824 |

12-oct-2013 |

03:20 |

x64 |

|

Ikeext.dll |

6.0.6002.23243 |

464,384 |

12-oct-2013 |

03:20 |

x64 |

|

Wfp.mof |

Non applicable |

814 |

15 novembre 2011 |

1,519 |

Non applicable |

|

Wfp.tmf |

Non applicable |

217,466 |

12-oct-2013 |

02:11 |

Non applicable |

|

Fwpuclnt.dll |

6.0.6002.18960 |

596,480 |

11 octobre 2013 |

02:07 |

x86 |

|

Wfp.mof |

Non applicable |

814 |

26-sep-2013 |

12:46 |

Non applicable |

|

Fwpuclnt.dll |

6.0.6002.23243 |

596,480 |

12-oct-2013 |

02:53 |

x86 |

|

Wfp.mof |

Non applicable |

814 |

09-Sep-2011 |

11:41 |

Non applicable |

Pour toutes les versions IA-64 prises en charge de Windows Server 2008

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Bfe.dll |

6.0.6002.18005 |

781,312 |

11-avr-2009 |

06:59 |

IA-64 |

|

Fwpkclnt.sys |

6.0.6002.18005 |

262,632 |

11-avr-2009 |

07:03 |

IA-64 |

|

Fwpuclnt.dll |

6.0.6002.18960 |

1,124,352 |

11 octobre 2013 |

03:43 |

IA-64 |

|

Ikeext.dll |

6.0.6002.18960 |

944,128 |

11 octobre 2013 |

03:43 |

IA-64 |

|

Wfp.mof |

Non applicable |

814 |

03-janv.-2008 |

18:54 |

Non applicable |

|

Wfp.tmf |

Non applicable |

217,254 |

11 octobre 2013 |

02:05 |

Non applicable |

|

Bfe.dll |

6.0.6002.23243 |

781,312 |

12-oct-2013 |

02:17 |

IA-64 |

|

Fwpkclnt.sys |

6.0.6002.23243 |

261,056 |

12-oct-2013 |

02:52 |

IA-64 |

|

Fwpuclnt.dll |

6.0.6002.23243 |

1,124,352 |

12-oct-2013 |

02:18 |

IA-64 |

|

Ikeext.dll |

6.0.6002.23243 |

946,688 |

12-oct-2013 |

02:18 |

IA-64 |

|

Wfp.mof |

Non applicable |

814 |

15 mars 2011 |

05:52 |

Non applicable |

|

Wfp.tmf |

Non applicable |

217,516 |

12-oct-2013 |

01:24 |

Non applicable |

|

Fwpuclnt.dll |

6.0.6002.18960 |

596,480 |

11 octobre 2013 |

02:07 |

x86 |

|

Wfp.mof |

Non applicable |

814 |

26-sep-2013 |

12:46 |

Non applicable |

|

Fwpuclnt.dll |

6.0.6002.23243 |

596,480 |

12-oct-2013 |

02:53 |

x86 |

|

Wfp.mof |

Non applicable |

814 |

09-Sep-2011 |

11:41 |

Non applicable |

-

Les fichiers qui s’appliquent à un produit, un jalon (RTM, SPn)et une branche de service (LDR, GDR) peuvent être identifiés en examinant les numéros de version du fichier, comme indiqué dans le tableau suivant :

Version

Produit

Jalon

Dossier

6.1.7601. 18xxx

Windows 7 et Windows Server 2008 R2

SP1

GDR

6.1.7601. 22xxx

Windows 7 et Windows Server 2008 R2

SP1

LDR

-

Les dossiers GDR ne contiennent que les correctifs largement publiés pour résoudre les problèmes critiques courants. Les dossiers LDR contiennent des correctifs logiciels en plus des correctifs largement publiés.

Remarque Les fichiers MANIFEST (.manifest) et MUM (.mum) installés ne sont pas répertoriés.

Pour toutes les versions x86 prises en charge de Windows 7

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Bfe.dll |

6.1.7601.17514 |

494,592 |

20 novembre 2010 |

12:18 |

x86 |

|

Fwpuclnt.dll |

6.1.7601.18283 |

216,576 |

12-oct-2013 |

02:01 |

x86 |

|

Ikeext.dll |

6.1.7601.18283 |

679,424 |

12-oct-2013 |

02:01 |

x86 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

3,028 |

12-oct-2013 |

02:33 |

Non applicable |

|

Nshwfp.dll |

6.1.7601.18283 |

656,896 |

12-oct-2013 |

02:03 |

x86 |

|

Wfp.mof |

Non applicable |

822 |

10-juin-2009 |

2,132 |

Non applicable |

|

Bfe.dll |

6.1.7601.22479 |

496,128 |

12-oct-2013 |

01:55 |

x86 |

|

Fwpuclnt.dll |

6.1.7601.22479 |

216,576 |

12-oct-2013 |

01:56 |

x86 |

|

Ikeext.dll |

6.1.7601.22479 |

681,472 |

12-oct-2013 |

01:56 |

x86 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

3,028 |

12-oct-2013 |

02:21 |

Non applicable |

|

Nshwfp.dll |

6.1.7601.22479 |

657,920 |

12-oct-2013 |

01:57 |

x86 |

|

Wfp.mof |

Non applicable |

822 |

10-juin-2009 |

2,132 |

Non applicable |

Pour toutes les versions x64 prises en charge de Windows 7 et Windows Server 2008 R2

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Bfe.dll |

6.1.7601.17514 |

705,024 |

20 novembre 2010 |

13:25 |

x64 |

|

Fwpuclnt.dll |

6.1.7601.18283 |

324 096 |

12-oct-2013 |

02:29 |

x64 |

|

Ikeext.dll |

6.1.7601.18283 |

859,648 |

12-oct-2013 |

02:29 |

x64 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

3,028 |

12-oct-2013 |

03:06 |

Non applicable |

|

Nshwfp.dll |

6.1.7601.18283 |

830,464 |

12-oct-2013 |

02:30 |

x64 |

|

Wfp.mof |

Non applicable |

822 |

10-juin-2009 |

20:51 |

Non applicable |

|

Bfe.dll |

6.1.7601.22479 |

706,560 |

12-oct-2013 |

02:23 |

x64 |

|

Fwpuclnt.dll |

6.1.7601.22479 |

324 096 |

12-oct-2013 |

02:24 |

x64 |

|

Ikeext.dll |

6.1.7601.22479 |

861,184 |

12-oct-2013 |

02:24 |

x64 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

3,028 |

12-oct-2013 |

02:49 |

Non applicable |

|

Nshwfp.dll |

6.1.7601.22479 |

832,000 |

12-oct-2013 |

02:25 |

x64 |

|

Wfp.mof |

Non applicable |

822 |

10-juin-2009 |

20:51 |

Non applicable |

|

Fwpuclnt.dll |

6.1.7601.18283 |

216,576 |

12-oct-2013 |

02:01 |

x86 |

|

Nshwfp.dll |

6.1.7601.18283 |

656,896 |

12-oct-2013 |

02:03 |

x86 |

|

Wfp.mof |

Non applicable |

822 |

04-Juil-2013 |

12:21 |

Non applicable |

|

Fwpuclnt.dll |

6.1.7601.22479 |

216,576 |

12-oct-2013 |

01:56 |

x86 |

|

Nshwfp.dll |

6.1.7601.22479 |

657,920 |

12-oct-2013 |

01:57 |

x86 |

|

Wfp.mof |

Non applicable |

822 |

09-Juil-2013 |

06:28 |

Non applicable |

Pour toutes les versions IA-64 prises en charge de Windows Server 2008 R2

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Bfe.dll |

6.1.7601.17514 |

1,071,616 |

20 novembre 2010 |

10:24 |

IA-64 |

|

Fwpuclnt.dll |

6.1.7601.18283 |

566,272 |

12-oct-2013 |

01:34 |

IA-64 |

|

Ikeext.dll |

6.1.7601.18283 |

1,500,160 |

12-oct-2013 |

01:34 |

IA-64 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

3,028 |

12-oct-2013 |

01:59 |

Non applicable |

|

Nshwfp.dll |

6.1.7601.18283 |

1,112,064 |

12-oct-2013 |

01:36 |

IA-64 |

|

Wfp.mof |

Non applicable |

822 |

10-juin-2009 |

20:57 |

Non applicable |

|

Bfe.dll |

6.1.7601.22479 |

1,074,176 |

12-oct-2013 |

01:24 |

IA-64 |

|

Fwpuclnt.dll |

6.1.7601.22479 |

566,272 |

12-oct-2013 |

01:24 |

IA-64 |

|

Ikeext.dll |

6.1.7601.22479 |

1,503,744 |

12-oct-2013 |

01:24 |

IA-64 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

3,028 |

12-oct-2013 |

01:44 |

Non applicable |

|

Nshwfp.dll |

6.1.7601.22479 |

1,113,600 |

12-oct-2013 |

01:25 |

IA-64 |

|

Wfp.mof |

Non applicable |

822 |

10-juin-2009 |

20:57 |

Non applicable |

|

Fwpuclnt.dll |

6.1.7601.18283 |

216,576 |

12-oct-2013 |

02:01 |

x86 |

|

Nshwfp.dll |

6.1.7601.18283 |

656,896 |

12-oct-2013 |

02:03 |

x86 |

|

Wfp.mof |

Non applicable |

822 |

04-Juil-2013 |

12:21 |

Non applicable |

|

Fwpuclnt.dll |

6.1.7601.22479 |

216,576 |

12-oct-2013 |

01:56 |

x86 |

|

Nshwfp.dll |

6.1.7601.22479 |

657,920 |

12-oct-2013 |

01:57 |

x86 |

|

Wfp.mof |

Non applicable |

822 |

09-Juil-2013 |

06:28 |

Non applicable |

-

Les fichiers qui s’appliquent à un produit, un jalon (RTM,SPn)et une branche de service (LDR, GDR) peuvent être identifiés en examinant les numéros de version du fichier, comme indiqué dans le tableau suivant :

Version

Produit

Jalon

Dossier

6.2.920 0.16 xxx

Windows 8 et Windows Server 2012

RTM

GDR

6.2.920 0.20 xxx

Windows 8 et Windows Server 2012

RTM

LDR

-

Les dossiers GDR ne contiennent que les correctifs largement publiés pour résoudre les problèmes critiques courants. Les dossiers LDR contiennent des correctifs logiciels en plus des correctifs largement publiés.

Remarque Les fichiers MANIFEST (.manifest) et MUM (.mum) installés ne sont pas répertoriés.

Pour toutes les versions x86 prises en charge de Windows 8

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Bfe.dll |

6.2.9200.16734 |

473,600 |

10 octobre 2013 |

09:28 |

x86 |

|

Fwpuclnt.dll |

6.2.9200.16634 |

245,248 |

10-juin-2013 |

19:10 |

x86 |

|

Ikeext.dll |

6.2.9200.16734 |

683,520 |

10 octobre 2013 |

09:29 |

x86 |

|

Nshwfp.dll |

6.2.9200.16634 |

702,464 |

10-juin-2013 |

19:10 |

x86 |

|

Bfe.dll |

6.2.9200.20846 |

473,600 |

10 octobre 2013 |

22:30 |

x86 |

|

Fwpuclnt.dll |

6.2.9200.20569 |

245,248 |

27 novembre 2012 |

04:22 |

x86 |

|

Ikeext.dll |

6.2.9200.20846 |

683,520 |

10 octobre 2013 |

22:30 |

x86 |

|

Nshwfp.dll |

6.2.9200.20846 |

702,464 |

10 octobre 2013 |

22:30 |

x86 |

|

Bfe.dll |

6.2.9200.16734 |

473,600 |

10 octobre 2013 |

09:28 |

x86 |

|

Fwpuclnt.dll |

6.2.9200.16634 |

245,248 |

10-juin-2013 |

19:10 |

x86 |

|

Ikeext.dll |

6.2.9200.16734 |

683,520 |

10 octobre 2013 |

09:29 |

x86 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

2,920 |

10 octobre 2013 |

10:06 |

Non applicable |

|

Nshwfp.dll |

6.2.9200.16634 |

702,464 |

10-juin-2013 |

19:10 |

x86 |

|

Wfplwfs.sys |

6.2.9200.16734 |

38,744 |

10 octobre 2013 |

10:07 |

x86 |

|

Bfe.dll |

6.2.9200.20846 |

473,600 |

10 octobre 2013 |

22:30 |

x86 |

|

Fwpuclnt.dll |

6.2.9200.20569 |

245,248 |

27 novembre 2012 |

04:22 |

x86 |

|

Ikeext.dll |

6.2.9200.20846 |

683,520 |

10 octobre 2013 |

22:30 |

x86 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

2,920 |

10 octobre 2013 |

23:31 |

Non applicable |

|

Nshwfp.dll |

6.2.9200.20846 |

702,464 |

10 octobre 2013 |

22:30 |

x86 |

|

Wfplwfs.sys |

6.2.9200.20842 |

38,744 |

10 octobre 2013 |

23:37 |

x86 |

Pour toutes les versions x64 prises en charge de Windows 8 et Windows Server 2012

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Bfe.dll |

6.2.9200.16734 |

723,968 |

10 octobre 2013 |

09:20 |

x64 |

|

Fwpuclnt.dll |

6.2.9200.16634 |

381,952 |

10-juin-2013 |

19:15 |

x64 |

|

Ikeext.dll |

6.2.9200.16734 |

1,160,192 |

10 octobre 2013 |

09:21 |

x64 |

|

Nshwfp.dll |

6.2.9200.16634 |

888,832 |

10-juin-2013 |

19:16 |

x64 |

|

Bfe.dll |

6.2.9200.20846 |

718,848 |

10 octobre 2013 |

01:22:26 AM |

x64 |

|

Fwpuclnt.dll |

6.2.9200.20569 |

378,880 |

27 novembre 2012 |

04:25 |

x64 |

|

Ikeext.dll |

6.2.9200.20846 |

1,074,688 |

10 octobre 2013 |

01:22:26 AM |

x64 |

|

Nshwfp.dll |

6.2.9200.20846 |

888,832 |

10 octobre 2013 |

01:22:26 AM |

x64 |

|

Bfe.dll |

6.2.9200.16734 |

723,968 |

10 octobre 2013 |

09:20 |

x64 |

|

Fwpuclnt.dll |

6.2.9200.16634 |

381,952 |

10-juin-2013 |

19:15 |

x64 |

|

Ikeext.dll |

6.2.9200.16734 |

1,160,192 |

10 octobre 2013 |

09:21 |

x64 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

2,920 |

10 octobre 2013 |

1,150 |

Non applicable |

|

Nshwfp.dll |

6.2.9200.16634 |

888,832 |

10-juin-2013 |

19:16 |

x64 |

|

Wfplwfs.sys |

6.2.9200.16734 |

96,600 |

10 octobre 2013 |

1,153 |

x64 |

|

Bfe.dll |

6.2.9200.20846 |

718,848 |

10 octobre 2013 |

01:22:26 AM |

x64 |

|

Fwpuclnt.dll |

6.2.9200.20569 |

378,880 |

27 novembre 2012 |

04:25 |

x64 |

|

Ikeext.dll |

6.2.9200.20846 |

1,074,688 |

10 octobre 2013 |

01:22:26 AM |

x64 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

2,920 |

11 octobre 2013 |

00:50 |

Non applicable |

|

Nshwfp.dll |

6.2.9200.20846 |

888,832 |

10 octobre 2013 |

01:22:26 AM |

x64 |

|

Wfplwfs.sys |

6.2.9200.20842 |

96,600 |

11 octobre 2013 |

00:54 |

x64 |

|

Fwpuclnt.dll |

6.2.9200.16634 |

245,248 |

10-juin-2013 |

19:10 |

x86 |

|

Nshwfp.dll |

6.2.9200.16634 |

702,464 |

10-juin-2013 |

19:10 |

x86 |

|

Fwpuclnt.dll |

6.2.9200.20569 |

245,248 |

27 novembre 2012 |

04:22 |

x86 |

|

Nshwfp.dll |

6.2.9200.20846 |

702,464 |

10 octobre 2013 |

22:30 |

x86 |

Pour toutes les versions x86 prises en charge de Windows 8.1

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Bfe.dll |

6.3.9600.16427 |

549,888 |

12-oct-2013 |

21:14 |

x86 |

|

Fwpuclnt.dll |

6.3.9600.16384 |

264,192 |

22 août 2013 |

02:40 |

x86 |

|

Ikeext.dll |

6.3.9600.16427 |

730,112 |

12-oct-2013 |

21:02 |

x86 |

|

Nshwfp.dll |

6.3.9600.16384 |

566,784 |

22 août 2013 |

02:19 |

x86 |

|

Bfe.dll |

6.3.9600.16427 |

549,888 |

12-oct-2013 |

21:14 |

x86 |

|

Fwpuclnt.dll |

6.3.9600.16384 |

264,192 |

22 août 2013 |

02:40 |

x86 |

|

Ikeext.dll |

6.3.9600.16427 |

730,112 |

12-oct-2013 |

21:02 |

x86 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

3,059 |

13 octobre 2013 |

00:27 |

Non applicable |

|

Nshwfp.dll |

6.3.9600.16384 |

566,784 |

22 août 2013 |

02:19 |

x86 |

|

Wfplwfs.sys |

6.3.9600.16427 |

69,464 |

13 octobre 2013 |

00:45 |

x86 |

Pour toutes les versions x64 prises en charge de Windows 8.1 et Windows Server 2012 R2

|

File name |

Version du fichier |

Taille du fichier |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Bfe.dll |

6.3.9600.16427 |

828,416 |

12-oct-2013 |

2,148 |

x64 |

|

Fwpuclnt.dll |

6.3.9600.16384 |

411,136 |

22 août 2013 |

09:43 |

x64 |

|

Ikeext.dll |

6.3.9600.16427 |

1,104,384 |

12-oct-2013 |

21:34 |

x64 |

|

Nshwfp.dll |

6.3.9600.16384 |

716,800 |

22 août 2013 |

09:11 |

x64 |

|

Bfe.dll |

6.3.9600.16427 |

828,416 |

12-oct-2013 |

2,148 |

x64 |

|

Fwpuclnt.dll |

6.3.9600.16384 |

411,136 |

22 août 2013 |

09:43 |

x64 |

|

Ikeext.dll |

6.3.9600.16427 |

1,104,384 |

12-oct-2013 |

21:34 |

x64 |

|

Networksecurity-ppdlic.xrm-ms |

Non applicable |

3,059 |

13 octobre 2013 |

02:41 |

Non applicable |

|

Nshwfp.dll |

6.3.9600.16384 |

716,800 |

22 août 2013 |

09:11 |

x64 |

|

Wfplwfs.sys |

6.3.9600.16427 |

136,536 |

13 octobre 2013 |

02:48 |

x64 |

|

Fwpuclnt.dll |

6.3.9600.16384 |

264,192 |

22 août 2013 |

02:40 |

x86 |

|

Nshwfp.dll |

6.3.9600.16384 |

566,784 |

22 août 2013 |

02:19 |

x86 |

|

File name |

Hachage SHA-1 |

Hachage SHA-256 |

|---|---|---|

|

Windows6.0-KB2862152-ia64.msu |

80EE12A2E51477C621392A0665BC837CFF8FC29B |

55D9566C4062721EA0B8C9B02B2DE1FC5A48B6216338012BA7C3E15C9F78EC4A |

|

Windows6.0-KB2862152-x64.msu |

E24C86C21DDD00ADA6B49EE1C2A037F9D2CBD8EF |

5C2D595720F98D351400593A562DBD5812AAAADE31E7B92E8B2493771AF8EDD3 |

|

Windows6.0-KB2862152-x86.msu |

C062CCF8CCCB24411D223934451EB25323C5B9BC |

1EE3C6408CC3EE8CACA8CA0C9A23089AE8F4461FFB277414F9EFC0E61B2A30B5 |

|

Windows6.1-KB2862152-ia64.msu |

61E5FC414F88C1B15FB27AB905AB67652B188FF2 |

C76E6DBBF345D2CA602AA4DCA83C780A7DF12D13F7570FDF57A605D81C33173F |

|

Windows6.1-KB2862152-x64.msu |

72BBAF8697440A998DF17DB09A69B24D96C4FE07 |

7764527EA105A36339EAF0D09B45DE8EEB3EF68B4E09B69104FD63040C97365 |

|

Windows6.1-KB2862152-x86.msu |

EAC008F3D7E22B10E646D969656C48C25FADC6B4 |

64E90C46DC94A68DC5B2DA9AEB426EB07E660F5D32AB85A611103F15E115F47 |

|

Windows8-RT-KB2862152-x64.msu |

717A29A94CFCCE8F663E555075CDE12E2A7A836D |

A1EC074D8B1576CC3F7E5847451EA13E9D189ABFF1B0C05100522C579580345E |

|

Windows8-RT-KB2862152-x86.msu |

B762EE6FDB2CE341546C3A93C919CD5A482A99A9 |

CC2B0CEFEEFAAEC76966530C38B88281F4DEE46223DE7348E2C258DAB06E6C2E |

|

Windows8.1-KB2862152-x64.msu |

EC8DF98AE6D52A827266403A267F708A9CDE9B38 |

26068674EFEE40DA6B682429FD8876DE75405A83FE3A3689711884188FB3B3AE |

|

Windows8.1-KB2862152-x86.msu |

63D555F539C3D80AF8C4CE23179A9DE447810502 |

0FB82BB48506DE4883E4DCF518E7745AEBF56B47DD9F314563B7B8EA49B24155 |

|

WindowsServer2003-KB2862152-ia64-DEU.exe |

5BD38A43C1E04B8CDF94DF9F4B7C58F6B93B4C27 |

4004B7BACEFF854FD4E8FD72B7BCD5A07AD29A3B3979CAF738C41117487B557D |

|

WindowsServer2003-KB2862152-ia64-ENU.exe |

CC67EC663C2C933B2781436EA37F6BE2AEADD4C1 |

86A30C9F2DB197C099EE5BDB95CA7121D87D94A8AB3ADEAEAB64E099BAD7C9 |

|

WindowsServer2003-KB2862152-ia64-FRA.exe |

FD8AF00F493485D70C94E1113DB955F2F6774444 |

58E4A5925C0A400BC3FCA664DC0E60FC930FFB54CD7879D4E0620A5DC3ADD996 |

|

WindowsServer2003-KB2862152-ia64-JPN.exe |

BC417216D77EABAED92C54C1828C09A8F1EE266A |

7122AF3D47607C5A6E7BADB8A0A740714FB908975074C7D64B6E0F9C23CA6141 |

|

WindowsServer2003-KB2862152-x86-CHS.exe |

7E8BBBA255E7DC0BE62AE188A40A8F004FCB5E4F |

4DFA6A4E6CF86DC4BA1EA0F10204F8275EB61F28B2BF5D5AC58F314760614272 |

|

WindowsServer2003-KB2862152-x86-CHT.exe |

C3707B843C2914F02FF728691B7489460557328B |

7B4829AE8CA47CF789FC3C084291B30D99D24497C5223AAD2968DCE0E7A2A214 |

|

WindowsServer2003-KB2862152-x86-CSY.exe |

17B5A8D82581E04B3DC8359A55A0775E53BAF1A6 |

5049340582FB9E145B2B3104B1066984AEBB1EE352064F1D7C9C6BDA073D2097 |

|

WindowsServer2003-KB2862152-x86-DEU.exe |

A75DC6744A60D8CADB39D1D9963FAC7B608CAA89 |

982A7F6DF2067AA891E6890D0119CD1D5CA2FCB6238CF341D47293B80B7A3EBA |

|

WindowsServer2003-KB2862152-x86-ENU.exe |

8D96F688B35EFA32EEC1B05C92A8422D304E972D |

5192DD6E6C38C635AFF68A926C60FFF1FDC1433982E5C0FFFAEE5C3EDD9C6F2C |

|

WindowsServer2003-KB2862152-x86-ESN.exe |

37DCEF5107C1C157B738FED12CAC921100EEFF6F |

63D2CDD7D92FEAD9F72D0BEC29B5B4B25626B814BAEF517AF3B9B9252993B1E2 |

|

WindowsServer2003-KB2862152-x86-FRA.exe |

60BB2ECB93869D41E432901ADB1D3ED4B71CD700 |

0E37AB5EE438261F8B2B623180BE12B05AD13ECA4F7D246D6EBC90110E2EF179 |

|

WindowsServer2003-KB2862152-x86-HUN.exe |

0EEEB1F90C9BBDBC12368029DD5DCBC94A9499E8 |

ACE72D7C2CF26E99044BF7B19CBBC25067BAA7B5972C656C1AB0256DD43B877E |

|

WindowsServer2003-KB2862152-x86-ITA.exe |

DC2AB04A66B46AA9F97B817924007E9FCD5EB306 |

F032AE531AF7C4B9B03DB92F4470D37E4F9A078EFAEE7DB8C2DE7C3AEB54A7F5 |

|

WindowsServer2003-KB2862152-x86-JPN.exe |

1FBBBEC7AB9B764D439213E5ACD7278F6114792F |

42F8DB54F37DD659221168226CDBADE0F1614FB7FF06DB3C037667EF4661DDB8 |

|

WindowsServer2003-KB2862152-x86-KOR.exe |

B7CBCEA8AFCE0A77273B5264B0E90EE57BEA8423 |

E24C14DB1809D6E7A9AE7D2BF52E84B591B7332D3F073D6272CACF2434573ADB |

|

WindowsServer2003-KB2862152-x86-NLD.exe |

799BE730609FE5D4CDB56F46A1F4520F50183A9E |

4FD53C68F54668FE0CCE9F51DA1EFFF36E6050C5CBBD42E94C3453C036C54BAF |

|

WindowsServer2003-KB2862152-x86-PLK.exe |

B5160A3964D9D776E6DD659B47593270FA4D79D |

4E5C3C8B9859BFA8F83CBA2D7042A956CA8A69AFFF123E09899D16312FCA6D12 |

|

WindowsServer2003-KB2862152-x86-PTB.exe |

83CCFE642630C0054105D0441FEA09204DEA86CE |

4156FF7C97627C42A95871F1D8666ECF36C6146A38804BE71C2C93EF082052DE |

|

WindowsServer2003-KB2862152-x86-PTG.exe |

B7D66DB2EF501D9DF68ECE685D095EABE4CDE276 |

8E88E57841BF640E5382E0808DEEA5F9FCFBD91CC0C502D071969A6BCAE4C7FB |

|

WindowsServer2003-KB2862152-x86-RUS.exe |

B982BCC1C5D1C0AF67794055429223C7D134E7D |

E7D524899F14DD4739C48056468D66C8C59DBD6BF629942060AECF3397307F72 |

|

WindowsServer2003-KB2862152-x86-SVE.exe |

4EF34DE5D662004089E77A23F162A47359E5BFFA |

6C779C1F31C7B2587D4B097998B1C28D63FDAB19DF5AF9E6263A1F49E15FBFFE |

|

WindowsServer2003-KB2862152-x86-TRK.exe |

5506F386C876A0BDB71D722BE785CC9C4B6DBB48 |

8443ADF3249DBD3C8A1C0939B4DFC717EE94B9DD609CAAD40317992EA33E6006 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-CHS.exe |

D15894E4D38D740F1F6D40EF14D1E2CB663D3740 |

9AD8CA4C5AD11E261E1726009182FF9D256FF37C17F5CA296AFE28859D5B6E5E |

|

WindowsServer2003.WindowsXP-KB2862152-x64-CHT.exe |

E69F9455BA88CCF1F579118C0DA787A3AB66DE43 |

47FB6E9D05D63C7984E745B7709E11E27D595BA385FF667EB31DD5922F9581AA |

|

WindowsServer2003.WindowsXP-KB2862152-x64-DEU.exe |

E6F17C263EB3824534D3A23187C51382393A9111 |

A09D50A344E7ECF3010C0B5530EB36C74FCE039985E9950A67FA1B971B31E5A0 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-ENU.exe |

D97C7E8E60E51CEB4C10F40CD0163DFCC0FA0E13 |

13BCFE30002F3AD0280D14287B22FBF830297EF839A93C6E539EBB19814073F5 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-ESN.exe |

EEA452A980769A5B00D163EE7390B11579345E4A |

EF97F201F03D7CA58FF4B9C84B1F301DBAA750EA39BD55207BD3F2A7F97258DD |

|

WindowsServer2003.WindowsXP-KB2862152-x64-FRA.exe |

6E6B16D63B5CA7D55CE90A4569EF9BB486FBE2E8 |

5F44490CA1A9349C879E8BFC0CF01A7BAC0A296125ED9762FAACF0218F84CEEE |

|

WindowsServer2003.WindowsXP-KB2862152-x64-ITA.exe |

4C0A6CF4A7B836918B139EA4947702CDB203F29C |

91CE056ACFF2C1022BFCD7A52850EF1C2341718207BDBAD8FEDEDAB17A48978D |

|

WindowsServer2003.WindowsXP-KB2862152-x64-JPN.exe |

F3CD39130480F41AB23B09848A4A75BE1598B9F2 |

D8FEECC1A2175819FF43C008A9CC2111E94CBE5B2D7D20C82645AFAEC10FA39 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-KOR.exe |

6AF20E71CF92A1D968E4D59894FFF9BF267361FB |

220642EFC5483967286C554D6E39B3929650100ED0C6AAC3BB0F69739129F950 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-PTB.exe |

CBB061A4942A123BC69DA4AA57F5D0AB1B49E365 |

C502413E7680C55E82F2D9A7D1B8EA8958D7967A758FFABD18C38806BA271360 |

|

WindowsServer2003.WindowsXP-KB2862152-x64-RUS.exe |

E0FA5FB8342E2ED7C74762ED70AC69744BB77ED8 |

9F2A281001193FE1F70B776E62553971CCBB1219B605800526C48AB66955CF |

|

WindowsXP-KB2862152-x86-ARA.exe |

08C5CAA13FC12FF96BE70EB407EDB46E53631B02 |

8D0826034D9A7B390BF54E25A0F54CB7C29A9335C201FD5F7334899B5E159048 |

|

WindowsXP-KB2862152-x86-CHS.exe |

44115DD4A313FE9FE60C718F9C5EA351B134810E |

B93335E701871D7308B212556AE62CA68164931662CAAEEBA3F6FA8A2FC1792D |

|

WindowsXP-KB2862152-x86-CHT.exe |

2C50E771B0E2AFC7970BF6C50122C3C52563F79C |

D27B6B2A20FF1273BB4A145B69F88A4AC57E6118D2DF5C0068ECF348840808FB |

|

WindowsXP-KB2862152-x86-CSY.exe |

BD3DF5F3DD9711701926652FCBBB8F7BCEECC20B |

311FFDB7C7FDD1BD9A9A4347F29B2ED432248F9938C48598E175E1B2E932DEF |

|

WindowsXP-KB2862152-x86-DAN.exe |

D862174B345C67E95F9A8BE9E32B0EE42375231D |

7687F536680D58036F3A154C695C0DADE51A1A459757005397B0B2C08E2B1A6B |

|

WindowsXP-KB2862152-x86-DEU.exe |

EC84928C2543F65D5EFB65FECF26C714AA85CF4F |

E884909D9E9B884E364BD3EACC7C93436FF586398C43D0F7E0E457D140C737FB |

|

WindowsXP-KB2862152-x86-ELL.exe |

53F4E15D7E65B9973DF6C95F1BEFD95579EEAF09 |

C467E34B2F5FACB6C3B81CBDF63036DCB5393162193F6F32F0D2D0A8F4831F8 |

|

WindowsXP-KB2862152-x86-ENU.exe |

0457906284FF7FD706D77A69AC337CE7F65C7919 |

0CC60947AFACBA9D8DF0BB3E7D6A6FA4E51C67AFCAE87082E2956B1534E05F9E |

|

WindowsXP-KB2862152-x86-ESN.exe |

6FC07F443C1C20F9DBABBDEF941FE7EA867493CA |

092BD98A6D86FCBD5B2F80C9533B54B1EBC07A6752A1D8751369BA410FB52ED6 |

|

WindowsXP-KB2862152-x86-FIN.exe |

547B01212FBC27DEE724EC2DC38DE50F919094A1 |

23620EFC04CF1695E9E3C9B0F8E023A22053088386EF49186F98156171861D43 |

|

WindowsXP-KB2862152-x86-FRA.exe |

D0F53AAD13B2B0A79762801D134E7E40D805F105 |

38718267E7C8090E8C407B2E68F3F6CA7205FCC8246F521E653DA9884512909D |

|

WindowsXP-KB2862152-x86-HEB.exe |

8E965464A33CBF7FDD07B152E39843445B5D9B37 |

ADDC0E3FD19E02559EE684339B0CFDF61F74B812CC7A8DE22360779BB36D9E6C |

|

WindowsXP-KB2862152-x86-HUN.exe |

5600AE08B7CEA40FB83416784E2F39D2C0912D32 |

5590CA39913D20F9F66A364A8CAF55B1627BCFCE84019A471457AAE7243519CE |

|

WindowsXP-KB2862152-x86-ITA.exe |

0320BED1B72A0A93A60323CDF19018190CE6C852 |

103B7DF4D26767943618099A21D1C28E713E51A41F46CD8A6471A21B67FAC58F |

|

WindowsXP-KB2862152-x86-JPN.exe |

E5BFF9F5D16658B02BB69C1B967A3C232604B02F |

6F21CFDFA9EE500970B8712F441682C8539074E7DB85493233448D105B0B1B85 |

|

WindowsXP-KB2862152-x86-KOR.exe |

A30EC90A5C4E9A28FB91505EB50426F0411AD788 |

E44D2458F5899BCC6E992C05AC9F3E25E508A6C9408C0B90723FE6DFCB0F0DC1 |

|

WindowsXP-KB2862152-x86-NLD.exe |

9C7C9B75979D0DD6653D31743C1B99DCE50D3FB7 |

4008D539CCB0CFDC7503E5FB1D38BFABCF7ECAE7C1ED1C65926ECE19E3B8A581 |

|

WindowsXP-KB2862152-x86-NOR.exe |

B2C79C2E9A3D4AEC07AC0CA95990109AB23546F0 |

080BE1727CE5D3BDF3D96A20D4D961959E4FB0D2BB82FF3F99DEAB920CCDD42C |

|

WindowsXP-KB2862152-x86-PLK.exe |

337C1A1BA95EDBF09E9406BE80748D1DB80346CF |

C54AD936F9051AABA23906BF9D04EDAE32F3CAB3B2A57EA75B44E12A95500C89 |

|

WindowsXP-KB2862152-x86-PTB.exe |

4C3F4AD1510F0373F0F4E6B73CDDAE9B66392CAB |

C30CA0116215D36D540A4062AFA7C7F45EA956F77CB6B9CA109D2B96628B338C |

|

WindowsXP-KB2862152-x86-PTG.exe |

5927992A54D4AF2429C755CED1050D2447CD15EA |

8AF1670ED2B30CFD201CD250DED392ED7375FD8EB4916F6FAD5CB0BD7A09F38B |

|

WindowsXP-KB2862152-x86-RUS.exe |

69CCC88DDA04A5EAB488D651EFD0FE2BF1C3DE1E |

AAAABC926CECD40D5866207181BAF6BFF7D3D17D51DE8E2B4EDCFD334599F11B |

|

WindowsXP-KB2862152-x86-SVE.exe |

ECAE50464CC4E4711D69DBFCA79FA50CC3C14D27 |

6067587091E45118B8A480C1BC202EB1D4D61FD740B19D381101136F129201E7 |

|

WindowsXP-KB2862152-x86-TRK.exe |

1F11C641C93BF5073C3DA66C03FEC93CAEF3A171 |

7DB972F5221D697263B0DE5CE8A1748D4E9B2591951C9A943EDC669B422190 |