Date de publication d’origine : 9 septembre 2025

ID de la base de connaissances : 5067315

Important :

-

Une amélioration a été incluse dans les mises à jour Windows publiées le 28 octobre 2025 et après, qui ont affiné les exigences d’invite de contrôle de compte d’utilisateur (UAC) tout en traitant toujours la vulnérabilité de sécurité , CVE-2025-50173. Cette amélioration a résolu un problème qui créait des invites UAC inattendues pour certaines applications, notamment Autodesk AutoCAD.

-

Avant de tenter les étapes de résolution incluses dans cet article, vérifiez que vous avez installé les dernières mises à jour Windows et vérifié si la dernière mise à jour résout votre problème.

|

Modifier la date |

Description |

|---|---|

|

11/24/2025 |

Ajout d’informations sur les mises à jour Windows publiées le 28 octobre 2025 et après, qui résolvent ce problème pour certaines applications, telles qu’Autodesk AutoCAD. |

Symptômes

À compter de la mise à jour de sécurité Windows de septembre 2024, Windows Installer (MSI) a commencé à exiger une invite de contrôle de compte d’utilisateur (UAC) pour vos informations d’identification lors de la réparation d’une application. Cette exigence a été appliquée dans la mise à jour de sécurité Windows d’août 2025 pour résoudre la vulnérabilité de sécurité CVE-2025-50173.

En raison du renforcement de la sécurité inclus dans la mise à jour d’août 2025, les utilisateurs non administrateurs peuvent rencontrer des problèmes lors de l’exécution de certaines applications :

-

Les applications qui lancent une réparation MSI en mode silencieux (sans afficher l’interface utilisateur) échouent avec un message d’erreur. Par exemple, l’installation et l’exécution de Office Professionnel Plus 2010 en tant que non-administrateur échouent avec l’erreur 1730 pendant le processus de configuration.

-

Les utilisateurs non administrateurs peuvent recevoir des invites inattendues de contrôle de compte d’utilisateur (UAC) lorsque les programmes d’installation MSI effectuent certaines actions personnalisées. Ces actions peuvent inclure des opérations de configuration ou de réparation au premier plan ou en arrière-plan, notamment lors de l’installation initiale d’une application. Ces actions sont les suivantes :

-

Exécution de commandes de réparation MSI (telles que msiexec /fu).

-

Installation d’un fichier MSI après la première connexion d’un utilisateur à une application.

-

Exécution de Windows Installer pendant l’installation active.

-

Déploiement de packages via Microsoft Configuration Manager (ConfigMgr) qui s’appuient sur des configurations « publicitaires » spécifiques à l’utilisateur.

-

Activation de Secure Desktop.

-

Résolution

Pour résoudre ces problèmes, la mise à jour de sécurité Windows de septembre 2025 (et les mises à jour ultérieures) réduit l’étendue des demandes de contrôle de compte d’utilisateur pour les réparations MSI et permet aux administrateurs informatiques de désactiver les invites UAC pour des applications spécifiques en les ajoutant à une liste d’autorisation.

Après l’installation de la mise à jour de septembre 2025, les invites UAC ne seront requises pendant les opérations de réparation MSI que si le fichier MSI cible contient une action personnalisée avec élévation de privilèges. Cette exigence est encore affinée après l’installation des mises à jour Windows publiées le 28 octobre 2025, de sorte que les invites UAC ne seront nécessaires que si les actions personnalisées avec élévation de privilèges sont exécutées pendant le flux de réparation. Par conséquent, l’installation des dernières mises à jour Windows résout ce problème pour les applications qui n’exécutent pas ces actions personnalisées avec élévation de privilèges.

Étant donné que les invites UAC sont toujours nécessaires pour les applications qui effectuent des actions personnalisées avec élévation de privilèges pendant un flux de réparation MSI, après l’installation de la mise à jour de septembre 2025, les administrateurs informatiques auront accès à une solution de contournement qui peut désactiver les invites UAC pour des applications spécifiques en ajoutant des fichiers MSI à une liste verte.

Comment ajouter des applications à une liste d’autorisation pour désactiver les invites de contrôle de compte d’utilisateur

Avertissement : N’oubliez pas que cette méthode de refus supprime efficacement cette fonctionnalité de sécurité de défense en profondeur pour ces programmes.

Important : Cet article contient des informations sur la modification du Registre. Veillez à sauvegarder le Registre avant de le modifier. Assurez-vous que vous savez comment restaurer le Registre en cas de problème. Pour plus d’informations sur la sauvegarde, la restauration et la modification du registre, consultez Comment sauvegarder et restaurer le registre dans Windows.

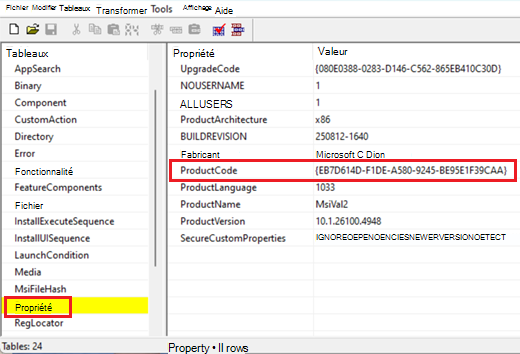

Avant de commencer, vous devez obtenir le code de produit du fichier MSI que vous souhaitez ajouter à la liste d’autorisation. Pour ce faire, utilisez l’outil ORCA disponible dans SDK Windows :

-

Téléchargez et installez SDK Windows Components pour les développeurs Windows Installer.

-

Accédez à C :\Program Files (x86)\Windows Kits\10\bin\10.0.26100.0\x86 et exécutez Orca-x86_en-us.msi. Cette opération installe l’outil ORCA (Orca.exe).

-

Exécutez Orca.exe.

-

Dans l’outil ORCA, utilisez Fichier > Ouvrir pour accéder au fichier MSI que vous souhaitez ajouter à la liste d’autorisation.

-

Une fois les tables MSI ouvertes, cliquez sur Propriété dans la liste de gauche et notez la valeur ProductCode.

-

Copiez le ProductCode. Vous en aurez besoin plus tard.

Une fois que vous disposez du code de produit, procédez comme suit pour désactiver les invites de contrôle d’utilisateur pour ce produit :

-

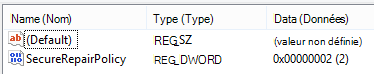

Dans la zone Rechercher , tapez regedit, puis sélectionnez Éditeur du Registre dans les résultats de la recherche.

-

Recherchez et sélectionnez la sous-clé suivante dans le Registre :

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

Dans le menu Edition, pointez sur Nouveau, puis sélectionnez Valeur DWORD.

-

Tapez SecureRepairPolicy comme nom du DWORD, puis appuyez sur Entrée.

-

Cliquez avec le bouton droit sur SecureRepairPolicy, puis sélectionnez Modifier.

-

Dans la zone Données de la valeur , tapez 2, puis sélectionnez OK.

-

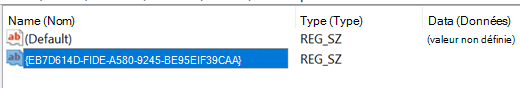

Recherchez et sélectionnez la sous-clé suivante dans le Registre :

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer

-

Dans le menu Edition, pointez sur Nouveau, puis cliquez sur Clé.

-

Tapez SecureRepairWhitelist pour le nom de la clé, puis appuyez sur Entrée.

-

Double-cliquez sur la clé SecureRepairWhitelist pour l’ouvrir.

-

Dans le menu Édition, pointez sur Nouveau, puis cliquez sur Valeur chaîne. Créez des valeurs de chaîne qui contiennent le ProductCode que vous avez pris note précédemment (y compris les accolades {}) des fichiers MSI que vous souhaitez ajouter à la liste d’autorisation. Le NOM de la valeur de chaîne est le ProductCode et la valeur peut être laissée vide.