Résumé

Microsoft connaît PetitPotam, qui peut potentiellement être utilisé pour attaquer les contrôleurs de domaine Windows ou d’autres serveurs Windows. PetitPotam est une attaque de relais NTLM classique, et de telles attaques ont été précédemment documentées par Microsoft, ainsi que de nombreuses options d’atténuation pour protéger les clients. Par exemple : Avis de sécurité Microsoft 974926.

Pour empêcher les attaques relais NTLM sur les réseaux avec NTLM activé, les administrateurs de domaine doivent s’assurer que les services qui autorisent l’authentification NTLM utilisent des protections telles que la protection étendue pour l’authentification (EPA) ou des fonctionnalités de signature telles que la signature SMB. PetitPotam tire parti des serveurs où les services de certificats Active Directory (AD CS) ne sont pas configurés avec des protections pour les attaques par relais NTLM. Les atténuations ci-dessous décrivent aux clients comment protéger leurs serveurs AD CS contre de telles attaques.

Vous êtes potentiellement vulnérable à cette attaque si vous utilisez les services de certificats Active Directory (AD CS) avec l’un des services suivants :

-

Inscription web de l’autorité de certification

-

Service web d’inscription de certificat

Atténuation

Si votre environnement est potentiellement affecté, nous vous recommandons les mesures d’atténuation suivantes :

Atténuation principale

Nous vous recommandons d’activer l’EPA et de désactiver HTTP sur les serveurs AD CS. Ouvrez le Gestionnaire des services Internet (IIS) et procédez comme suit :

-

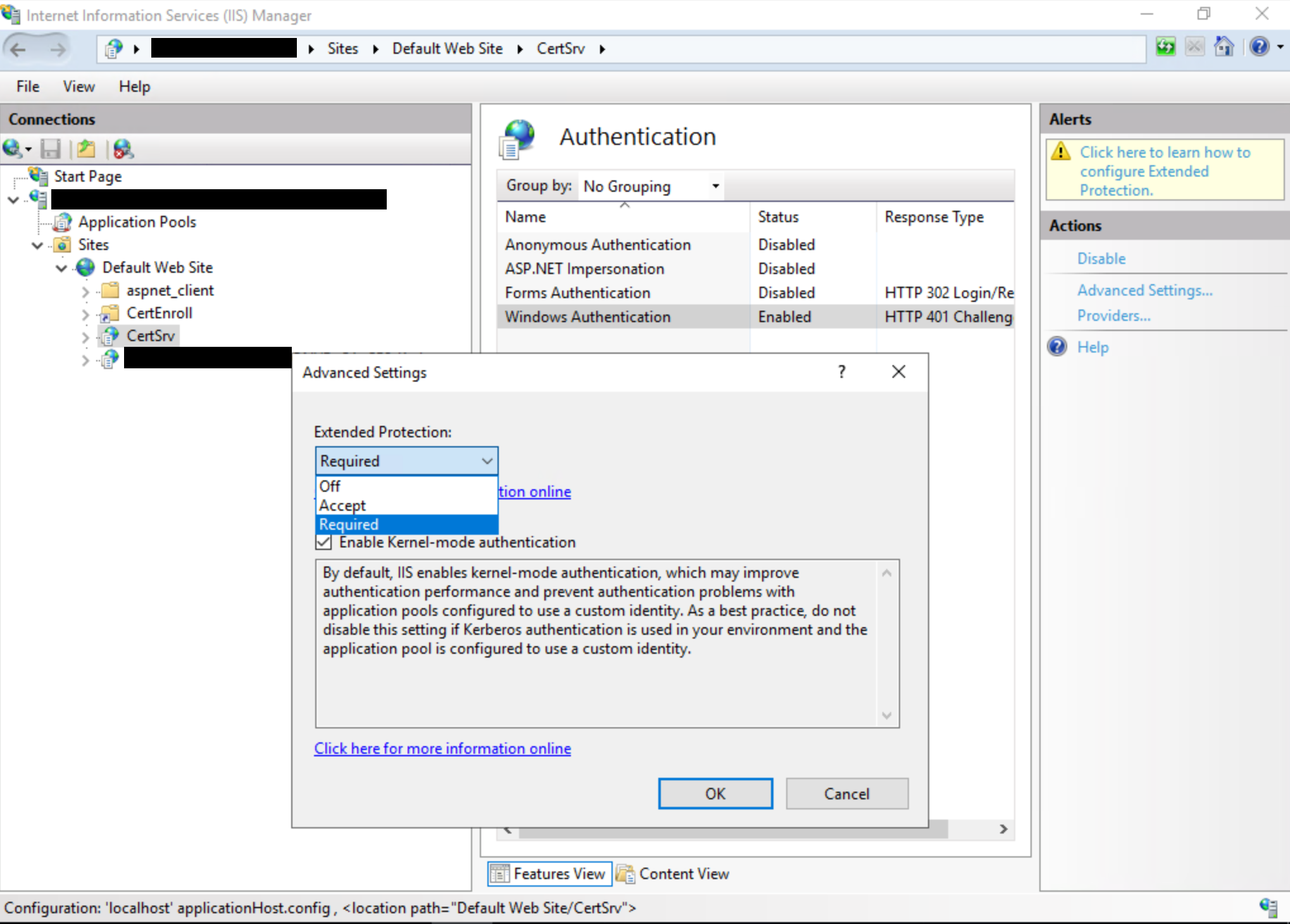

Activez EPA pour l’inscription web de l’autorité de certification, l’option la plus sécurisée et recommandée est obligatoire :

-

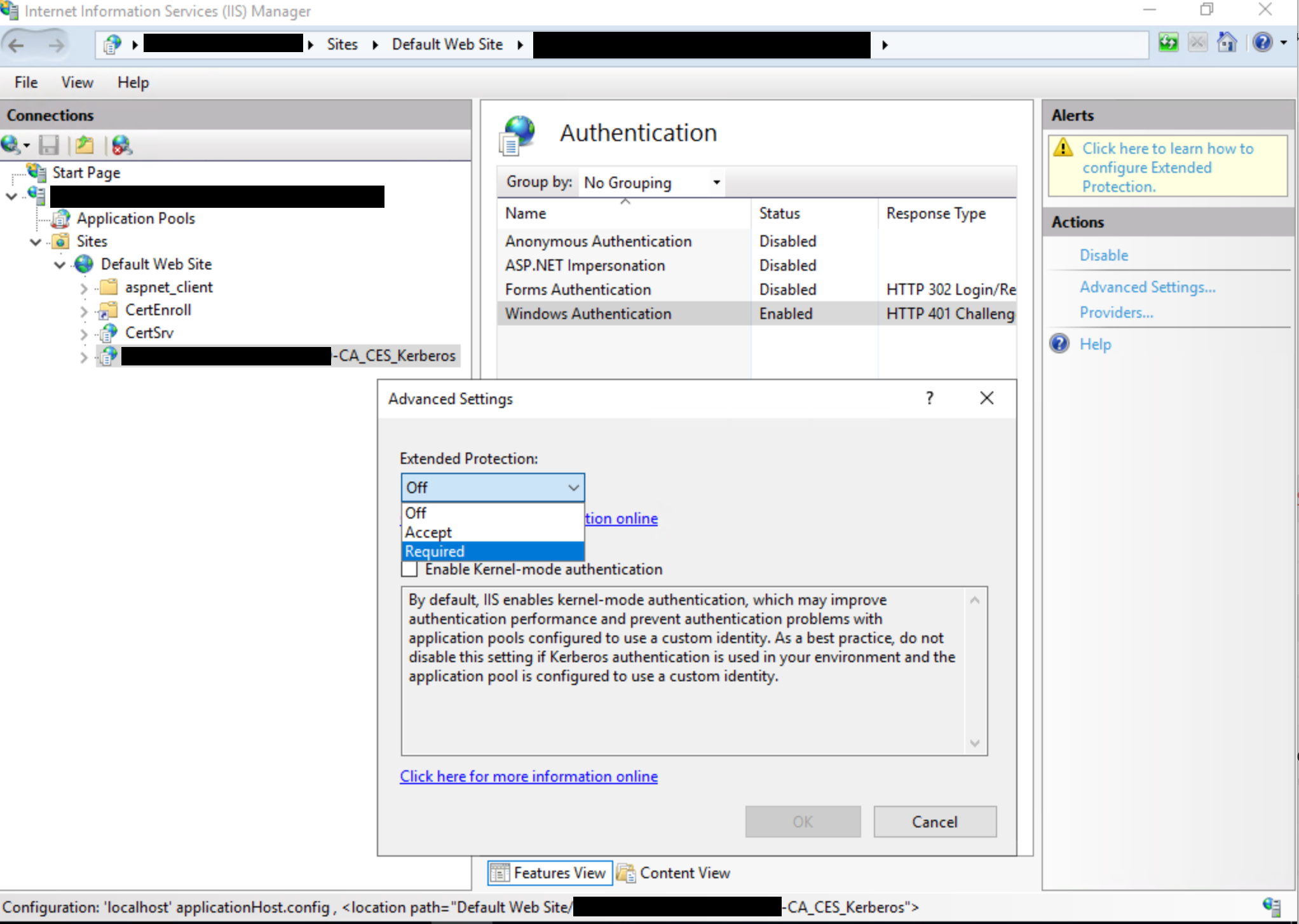

Activer EPA pour le service web d’inscription de certificat, l’option la plus sécurisée et recommandée est obligatoire :

Après avoir activé EPA dans l’interface utilisateur, le fichier de Web.config créé par le rôle CES à<%windir%>\systemdata\CES\<Nom de l’autorité de certification>_CES_Kerberos\web.config doit également être mis à jour en ajoutant <>extendedProtectionPolicy défini avec la valeur WhenSupported ou Always en fonction de l’option Protection étendue sélectionnée dans l’interface utilisateur IIS ci-dessus.Remarque : Le paramètre Always est utilisé lorsque l’interface utilisateur est définie sur Obligatoire, ce qui est l’option recommandée et la plus sécurisée.

Pour plus d’informations sur les options disponibles pour extendedProtectionPolicy, consultez <> de transport de <basicHttpBinding>. Les paramètres les plus susceptibles d’être utilisés sont les suivants :

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

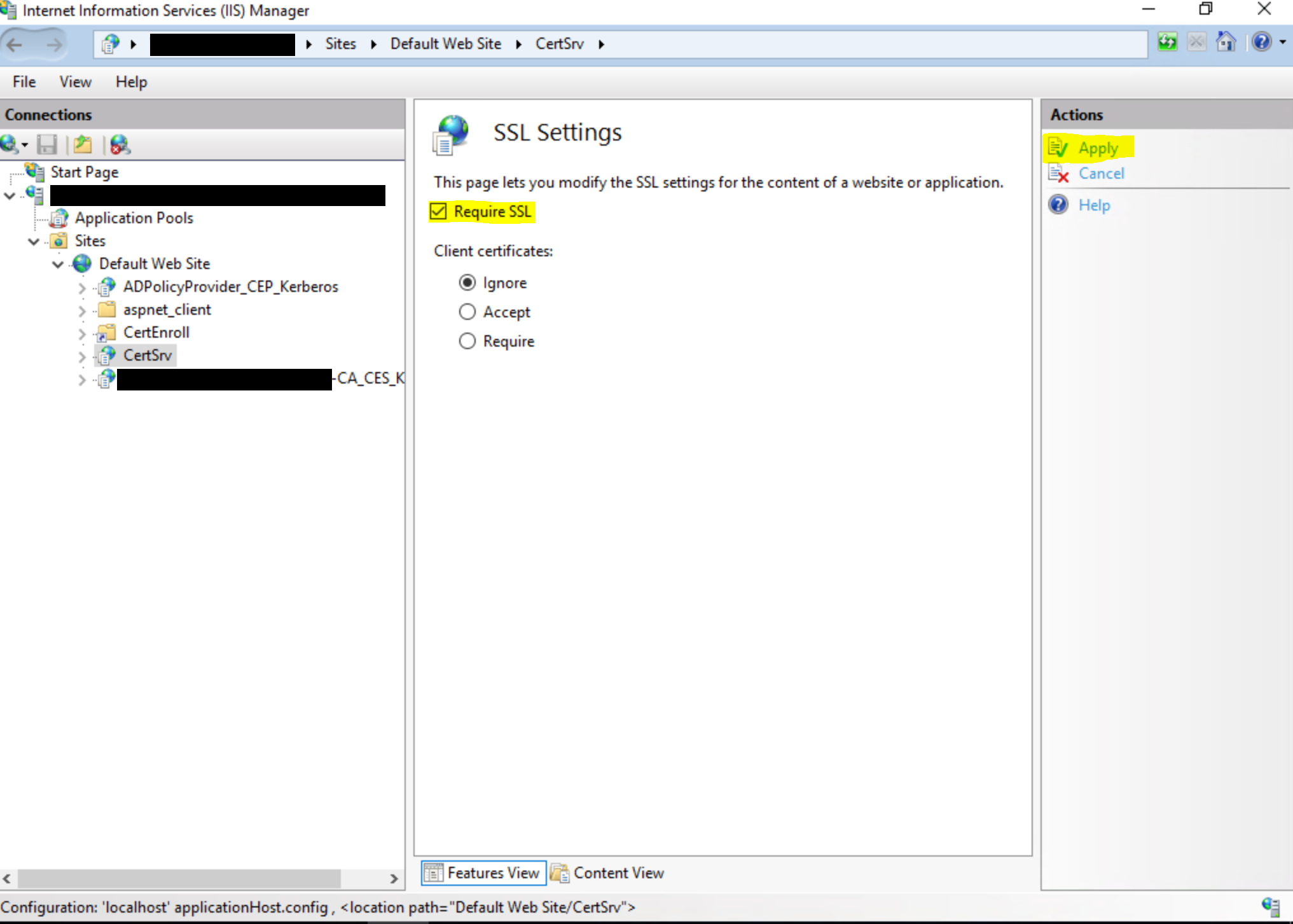

Activez Exiger SSL, qui active uniquement les connexions HTTPS.

Important : Après avoir effectué les étapes ci-dessus, vous devez redémarrer IIS pour charger les modifications. Pour redémarrer IIS, ouvrez une fenêtre d’invite de commandes avec élévation de privilèges, tapez la commande suivante, puis appuyez sur ENTRÉE:

iisreset /restart

Remarque Cette commande arrête tous les services IIS en cours d’exécution, puis les redémarre.

Atténuation supplémentaire

En plus des principales atténuations, nous vous recommandons de désactiver l’authentification NTLM dans la mesure du possible. Les atténuations suivantes sont répertoriées dans l’ordre de plus sécurisé à moins sécurisé :

-

Désactivez l’authentification NTLM sur votre contrôleur de domaine Windows. Pour ce faire, suivez la documentation dans Sécurité réseau : Restreindre NTLM : Authentification NTLM dans ce domaine.

-

Désactivez NTLM sur tous les serveurs AD CS de votre domaine à l’aide de la stratégie de groupe Sécurité réseau : Restreindre le trafic NTLM entrant. Pour configurer cet objet de stratégie de groupe, ouvrez stratégie de groupe et accédez à Configuration ordinateur -> Paramètres Windows -> Paramètres de sécurité -> Stratégies locales -> Options de sécurité et définissez Sécurité réseau : Restreindre le trafic NTLM entrant sur Refuser tous les comptes ou Refuser tous les comptes de domaine. Si nécessaire, vous pouvez ajouter des exceptions si nécessaire à l’aide du paramètre Sécurité réseau : Restreindre NTLM : Ajouter des exceptions de serveur dans ce domaine.

-

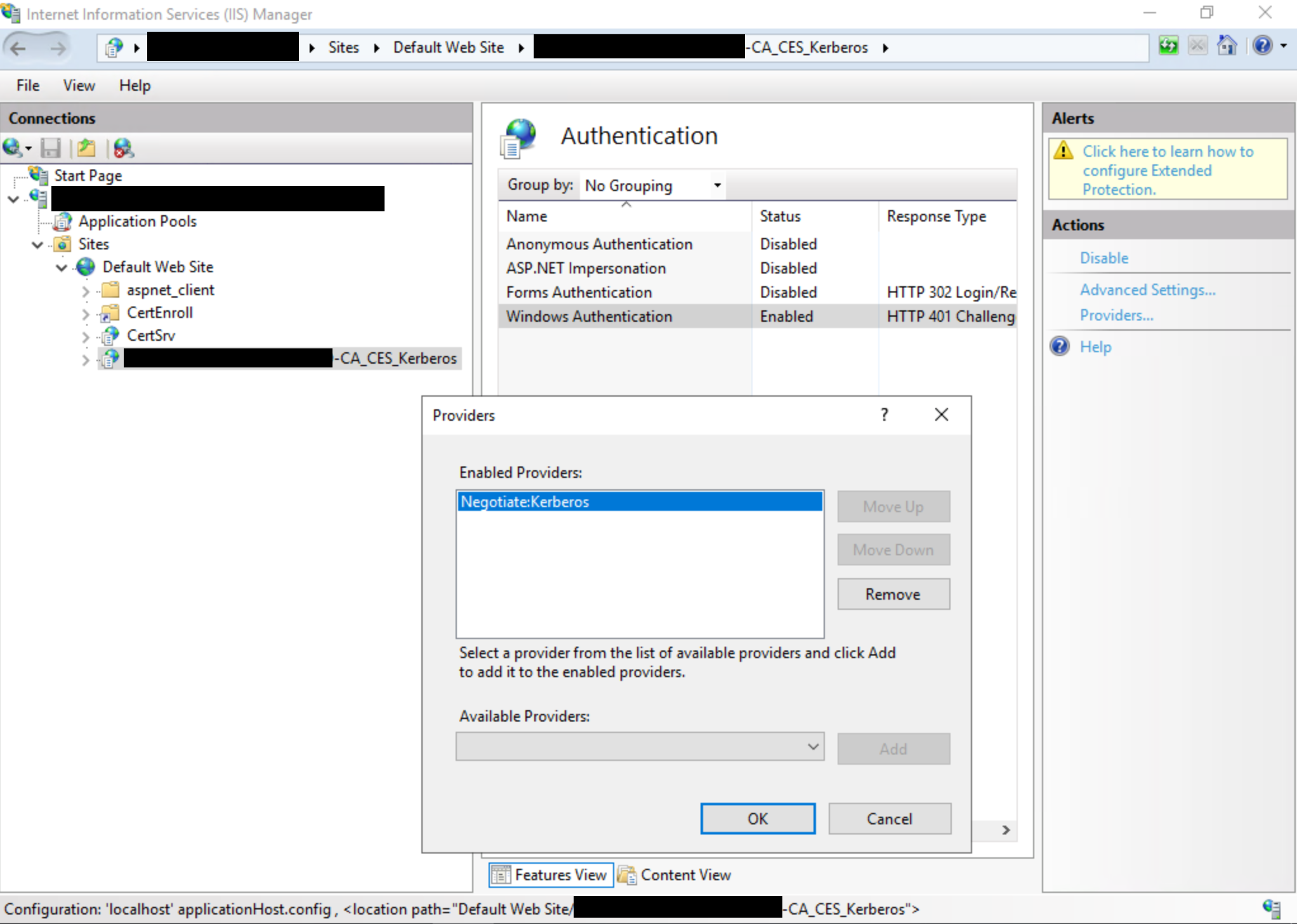

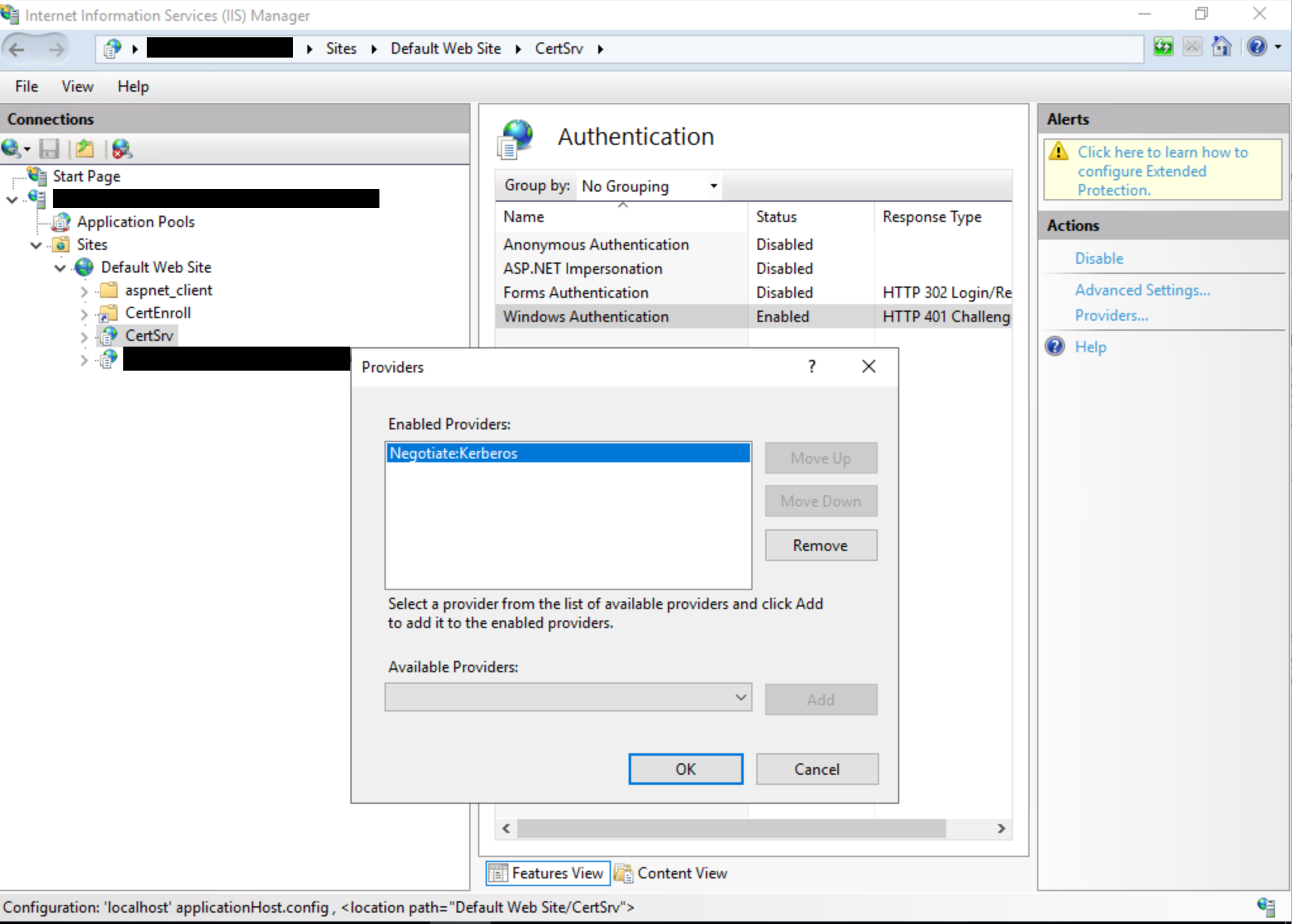

Désactivez NTLM pour Les services IIS (Internet Information Services) sur les serveurs AD CS de votre domaine exécutant les services « Inscription web de l’autorité de certification » ou « Service web d’inscription de certificat ».

Pour ce faire, ouvrez l’interface utilisateur du Gestionnaire des services Internet, définissez Authentification Windows sur Negotiate:Kerberos :

Important : Après avoir effectué les étapes ci-dessus, vous devez redémarrer IIS pour charger les modifications. Pour redémarrer IIS, ouvrez une fenêtre d’invite de commandes avec élévation de privilèges, tapez la commande suivante, puis appuyez sur ENTRÉE:

iisreset /restart

Remarque Cette commande arrête tous les services IIS en cours d’exécution, puis les redémarre.

Pour plus d’informations, consultez Avis de sécurité Microsoft ADV210003