Résumé

Les protections pour CVE-2022-21920 sont incluses dans les mises à jour Windows du 11 janvier 2022 et Windows ultérieures. Ces mises à jour contiennent une logique améliorée pour détecter les attaques de mise à niveau vers le bas pour les noms de principaux de service 3des lorsque vous utilisez le protocole d’authentification de Microsoft Negotiate.

Cet article fournit des conseils lorsque l’authentification Kerberos ne réussit pas.

Plus d’informations

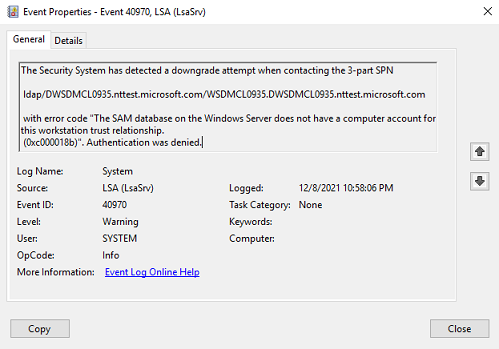

L’installation des mises à jour du 11 janvier 2022 Windows et des mises à jour Windows ultérieures peut entraîner l’échec de l’authentification pour les spN 3-part dans lequel l’authentification Kerberos échoue. Pour ces environnements, il est probable que l’authentification Kerberos pour les spNs à 3 partie ne fonctionne pas depuis un certain temps. L’événement suivant peut s’Windows vos systèmes clients pour vous aider à trier.

|

Capture d’écran de l’événement LSA 40970 identifiant une récupération NTLM pour un SPN spécifique à partir d’un environnement de test Microsoft. |

Version texte de l’événement 40970 LSA |

|

|

Le système de sécurité a détecté une tentative de rétrogradation lors d’un contact avec le SPN à 3 niveaux <nom SPN> avec le code d’erreur « La base de données SAM sur le serveur Windows ne contient pas de compte d’ordinateur pour la relation de confiance de station de travail (0x0000018b) » L’authentification a été refusée. |

Action

Microsoft vous recommande de trier les raisons de l’échec de l’authentification Kerberos pour le SPN en 3 partie. Voici quelques-unes des raisons courantes de l’échec de l’authentification Kerberos :

-

Le SPN utilisé comme cible pour l’authentification est malformé. Pour plus d’informations, voir Formats de nom pour les noms de domaine complets uniques.

Remarque : Les applications et API peuvent avoir des définitions plus strictes ou différentes pour ce qui constitue un SPN légitime pour leur service.

Exemples d’un SPN légitime

http/webserver

Host/machine2.contoso.com

Ldap/machine1.contoso.com/contoso.com

Service/machine1:10100

Exemples de spNs éventuellement malformés

SPN

Raison

Hôte/hôte/ordinateur1

L’hôte ou l’hôte est probablement une erreur, car « hôte » est généralement une classe de service et non un nom de machine. Il est possible que le SPN légitime soit un hôte/ordinateur1.

Ldap/machine/contoso.com:10100

Les ports peuvent être spécifiés sur le nom d’hôte (« machine ») et non sur le nom de l’instance de service. Il est possible que le SPN légitime soit « ldap/machine:10100/contoso.com »

Ldap/dc-a/DC=CONTOSO,DC=COM

Certaines API s’attendre à un nom DNS plutôt qu’un nom de domaine complet. Par exemple, la fonction DsBindA (ntdsapi.h) pense être transmise dans un nom DNS. Si un FQDN est réussi, le SPN malformé peut s’en résulter. Le SPN légitime peut être « ldap/dc-a/contoso.com »

Pour résoudre ces problèmes, envisagez d’utiliser le SPN correct ou d’enregistrer le SPN malformé sur le compte de service correct.

-

Le SPN utilisé comme cible pour l’authentification n’existe pas. Pour résoudre ce problème, envisagez d’inscrire le SPN auprès du compte de service correct.

-

L’ordinateur client Windows ne peut pas être vu par un contrôleur de domaine (par exemple, les ordinateurs sont hors connexion, ne peuvent pas être détectés dans le DNS, ou l’accès au port KDC est bloqué).

-

Il est possible que vous utilisiez des noms NetXX dans un scénario où les noms Net APPEL.NETS ne fonctionnent pas. Par exemple, l’accès aux ressources de domaine à partir d’un ordinateur autre qu’un ordinateur joint au domaine et la résolution de noms NetSITS est désactivée ou ne fonctionne pas.Microsoft recommande l’utilisation d’un nom d’utilisateur principal (UPN) ou d’un système DNS (Domain Name System). au lieu du nom NetSyz.

Enregistrement de spNs

En fonction de la configuration de l’application et de votre environnement, les noms de domaine complets (SPN) peuvent être configurés sur l’attribut Service Principal Name du compte de service ou sur le compte d’ordinateur situé dans le domaine Active Directory avec qui le client Kerberos tente d’établir la connexion Kerberos. Pour que l’authentification Kerberos fonctionne correctement, le SPN cible doit être valide.

Consultez la documentation de déploiement ou le fournisseur de support pour chaque application spécifique pour obtenir des instructions sur l’activer l’authentification Kerberos. Certains programme d’installation ou applications enregistrent automatiquement les SNS. Il existe différentes options pour les développeurs et les administrateurs pour inscrire un SPN :

-

Pour inscrire manuellement des spNs pour une instance de service, voir Setspn.

-

Pour inscrire des fournisseurs de services (SPN) par programme pour une instance de service, voir Comment un service enregistre ses SNS en décrivant comment :

-

Appelez la fonction DsGetSpn pour créer un ou plusieurs réseaux SPN uniques pour l’instance de service. Pour plus d’informations, voir Formats de nom pour les noms de domaine complets uniques.

-

Appelez la fonction DsWriteAccountSpn pour inscrire les noms sur le compte d’inscription du service.

-

Problèmes connus

Pour l’instant, cette mise à jour ne possède aucun problème connu.