IMPORTANT Vous devez appliquer le correctif de sécurité de Windows publiée à partir du 9 juillet 2024, dans le cadre de votre processus de mise à jour mensuel habituel.

Cet article s’applique aux organisations qui doivent commencer à évaluer les atténuations pour un contournement de démarrage sécurisé divulgué publiquement exploité par le kit de démarrage UEFI BlackLotus. En outre, vous souhaiterez peut-être prendre une approche proactive de la sécurité ou commencer à préparer le déploiement. Notez que ce programme malveillant nécessite un accès physique ou administratif à l’appareil.

ATTENTION Une fois l’atténuation de ce problème activée sur un appareil, ce qui signifie que les atténuations ont été appliquées, elle ne peut pas être rétablie si vous continuez à utiliser le démarrage sécurisé sur cet appareil. Même le reformatage du disque ne supprimera pas les révocations si elles ont déjà été appliquées. N’oubliez pas toutes les implications possibles et effectuez des tests approfondis avant d’appliquer les révocations décrites dans cet article à votre appareil.

Dans cet article

Résumé

Cet article décrit la protection contre le contournement de la fonctionnalité de sécurité de démarrage sécurisé divulgué publiquement qui utilise le kit de démarrage UEFI BlackLotus suivi par CVE-2023-24932, comment activer les atténuations et des conseils sur les supports de démarrage. Un kit de démarrage est un programme malveillant conçu pour se charger le plus tôt possible dans une séquence de démarrage d’appareils pour contrôler le démarrage du système d’exploitation.

Démarrage sécurisé est recommandé par Microsoft pour créer un chemin sûr et fiable à partir de l'interface UEFI (Unified Extensible Firmware Interface) via la séquence de démarrage sécurisée du noyau Windows. Secure Boot aide à empêcher les logiciels malveillants de bootkit dans la séquence de démarrage. La désactivation du démarrage sécurisé expose un appareil au risque d’être infecté par un programme malveillant bootkit. La correction du contournement du démarrage sécurisé décrit dans CVE-2023-24932 nécessite la révocation des gestionnaires de démarrage. Cela peut entraîner des problèmes pour certaines configurations de démarrage d’appareil.

Des mesures d'atténuation contre le contournement du démarrage sécurisé détaillé dans CVE-2023-24932 sont incluses dans les mises à jour de sécurité Windows publiées le 9 avril 2024 ou après. Toutefois, ces atténuations ne sont pas activées par défaut. Avec ces mises à jour, nous vous recommandons de commencer à évaluer ces modifications au sein de votre environnement. La planification complète est décrite dans la section Minutage des mises à jour .

Avant d’activer ces atténuations, vous devez examiner attentivement les détails de cet article et déterminer si vous devez activer les atténuations ou attendre une prochaine mise à jour de Microsoft. Si vous choisissez d’activer les atténuations, vous devez vérifier que vos appareils sont mis à jour et prêts, et comprendre les risques décrits dans cet article.

Procédure à suivre

|

Pour cette version, les étapes suivantes doivent être suivies : Étape 1 : installez la mise à jour de sécurité Windows publiée le 9 juillet 2024, ou sur toutes les versions prises en charge. Étape 2 : évaluer les modifications et leur impact sur votre environnement. Étape 3 : appliquer les modifications. |

Étendue de l’impact

Tous les appareils Windows avec des protections de démarrage sécurisé activées sont affectés par le kit de démarrage BlackLotus. Des atténuations sont disponibles pour les versions prises en charge de Windows. Pour la liste complète, veuillez consulter CVE-2023-24932.

Comprendre les risques

Risque de programme malveillant : Pour que l'exploit du kit de démarrage BlackLotus UEFI décrit dans cet article soit possible, un attaquant doit obtenir des privilèges administratifs sur un appareil ou obtenir un accès physique à l'appareil. Cela peut être fait en accédant à l'appareil physiquement ou à distance, par exemple en utilisant un hyperviseur pour accéder aux machines virtuelles/cloud. Un attaquant utilisera généralement cette vulnérabilité pour continuer à contrôler un appareil auquel il peut déjà accéder et éventuellement manipuler. Les mesures d'atténuation décrites dans cet article sont préventives et non correctives. Si votre appareil est déjà compromis, contactez votre fournisseur de sécurité pour obtenir de l'aide.

Média de récupération : Si vous rencontrez un problème avec l’appareil après avoir appliqué les atténuations et que l’appareil devient inactivable, vous risquez de ne pas pouvoir démarrer ou récupérer votre appareil à partir d’un support existant. Le support de récupération ou d’installation doit être mis à jour afin qu’il fonctionne avec un appareil sur lequel les atténuations sont appliquées.

Problèmes de microprogramme : Lorsque Windows applique les atténuations décrites dans cet article, il doit s’appuyer sur le microprogramme UEFI de l’appareil pour mettre à jour les valeurs de démarrage sécurisé (les mises à jour sont appliquées à la clé de base de données (DB) et à la clé de signature interdite (DBX). Dans certains cas, nous avons une expérience avec les appareils qui échouent aux mises à jour. Nous travaillons avec les fabricants d’appareils pour tester ces mises à jour clés sur autant d’appareils que possible.

REMARQUE Testez d’abord ces atténuations sur un seul appareil par classe d’appareil dans votre environnement pour détecter d’éventuels problèmes de microprogramme. Ne déployez pas à grande échelle avant de confirmer que toutes les classes d’appareil de votre environnement ont été évaluées.

Récupération BitLocker: Certains appareils peuvent passer à la récupération BitLocker. Veillez à conserver une copie de votre clé de récupération BitLocker avant d’activer les atténuations.

Problèmes connus

Problèmes de microprogramme : Tous les microprogrammes de l’appareil ne mettent pas à jour la base de données de démarrage sécurisé ou DBX. Dans les cas que nous connaissons, nous avons signalé le problème au fabricant de l’appareil. Voir KB5016061 : Secure Boot DB and DBX variable update events pour plus de détails sur les événements enregistrés. Contactez le fabricant de l’appareil pour obtenir les mises à jour du microprogramme. Si l’appareil n’est pas pris en charge, Microsoft recommande de le mettre à niveau.

Problèmes de microprogramme connus :

REMARQUE Les problèmes connus suivants n'ont aucune incidence sur l'installation des mises à jour du 9 juillet 2024 et ne l'empêcheront pas. Dans la plupart des cas, les mesures d'atténuation ne s'appliquent pas lorsqu'il existe des problèmes connus. Consultez les détails de chaque problème connu.

-

HP : HP a identifié un problème avec l’installation d’atténuation sur les PC de station de travail HP Z4G4 et publiera un microprogramme UEFI Z4G4 (BIOS) mis à jour dans les semaines à venir. Pour garantir la réussite de l'installation de la mesure d'atténuation, celle-ci sera bloquée sur les postes de travail jusqu'à ce que la mise à jour soit disponible. Les clients doivent toujours effectuer une mise à jour vers le BIOS système le plus récent avant d’appliquer l’atténuation.

-

Appareils HP avec sécurité de démarrage sûr : Ces appareils ont besoin des dernières mises à jour du micrologiciel de HP pour installer les mesures d'atténuation. Les atténuations sont bloquées jusqu’à ce que le microprogramme soit mis à jour. Installer la dernière mise à jour du microprogramme à partir de la page de prise en charge HPs — Téléchargement officiel des pilotes HP et des logiciels | Prise en charge HP.

-

Appareils Arm64 : Les atténuations sont bloquées en raison de problèmes connus liés au microprogramme UEFI avec les appareils Qualcomm. Microsoft collabore avec Qualcomm pour résoudre ce problème. Qualcomm fournira le correctif aux fabricants d’appareils. Contactez le fabricant de votre appareil pour déterminer si un correctif est disponible pour ce problème. Microsoft ajoutera la détection pour permettre l’application des atténuations sur les appareils lorsque le microprogramme fixe est détecté. Si votre appareil Arm64 n’a pas de microprogramme Qualcomm, configurez la clé de Registre suivante pour activer les atténuations.

Sous-clé de Registre

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Nom de la valeur de clé

SkipDeviceCheck

Type de données

REG_DWORD

Données

1

-

Apple: Les ordinateurs Mac équipés de la puce de sécurité Apple T2 prennent en charge le démarrage sécurisé. Toutefois, la mise à jour des variables liées à la sécurité UEFI est disponible uniquement dans le cadre des mises à jour macOS. Les utilisateurs de Boot Camp sont censés voir une entrée de journal des événements de l’ID d’événement 1795 dans Windows liée à ces variables. Pour plus d’informations sur cette entrée de journal, consultez KB5016061 : événements de mise à jour des variablesDB et DBX de démarrage sécurisé.

-

VMware: Dans les environnements de virtualisation VMware, une machine virtuelle utilisant un processeur x86 avec démarrage sécurisé activé ne démarre pas après l’application des atténuations. Microsoft se coordonne avec VMware pour résoudre ce problème.

-

Systèmes basés sur TPM 2.0 Ces systèmes qui exécutent Windows Server 2012 et Windows Server 2012 R2 ne peuvent pas déployer les mesures d'atténuation publiées dans la mise à jour de sécurité du 9 juillet 2024 en raison de problèmes de compatibilité connus avec les mesures TPM. Les mises à jour de sécurité du 9 juillet 2024 bloqueront les mesures d'atténuation n° 2 (gestionnaire de démarrage) et n° 3 (mise à jour DBX) sur les systèmes concernés.

Microsoft est conscient du problème et une mise à jour sera publiée à l’avenir pour débloquer les systèmes TPM 2.0

Pour vérifier votre version du module de plateforme sécurisée (TPM) cliquez avec le bouton droit sur Démarrer, cliquez sur Exécuter, puis tapez tpm.msc. En bas à droite du volet central, sous Informations sur le fabricant du module de plateforme sécurisée (TPM), vous devez afficher une valeur pour la version de spécification. -

Symantec Endpoint Encryption: Les atténuations de démarrage sécurisé ne peuvent pas être appliquées aux systèmes qui ont installé Symantec Endpoint Encryption. Microsoft et Symantec sont conscients du problème et il sera traité dans la prochaine mise à jour.

Instructions pour cette version

Pour cette version, suivez ces deux étapes.

Étape 1 : installer la mise à jour de sécurité Windows

Installer la mise à jour de sécurité mensuelle Windows publiée le 9 juillet 2024 ou après, sur les appareils Windows pris en charge. Ces mises à jour incluent des atténuations pour CVE-2023-24932 mais ne sont pas activés par défaut. Tous les appareils Windows doivent effectuer cette étape, que vous prévoyiez ou non de déployer les atténuations.

Étape 2 : Évaluer les modifications

. Nous vous encourageons à effectuer les opérations suivantes :

-

Découvrez les deux premières atténuations qui permettent de mettre à jour la base de données de démarrage sécurisé et de mettre à jour le gestionnaire de démarrage.

-

Passez en revue la planification mise à jour.

-

Commencez à tester les deux premières atténuations sur les appareils représentatifs de votre environnement.

-

Commencez à planifier le déploiement.

Étape 3 : Appliquer les modifications

Nous vous encourageons à comprendre les risques décrits dans la section Comprendre les risques .

-

Comprendre l’impact sur la récupération et d’autres supports de démarrage.

-

Commencez à tester la troisième atténuation qui déstruise le certificat de signature utilisé pour tous les gestionnaires de démarrage Windows précédents.

Instructions de déploiement d’atténuation

Avant de suivre ces étapes pour appliquer les mesures d'atténuation, installez la mise à jour mensuelle de maintenance de Windows publiée à partir du 9 juillet 2024, sur les appareils Windows pris en charge. Cette mise à jour inclut des atténuations pour CVE-2023-24932, mais elles ne sont pas activées par défaut. Tous les appareils Windows doivent effectuer cette étape, quel que soit votre plan d’activation des atténuations.

REMARQUE Si vous utilisez BitLocker, assurez-vous que votre clé de récupération BitLocker a été sauvegardée. Vous pouvez exécuter la commande suivante à partir d’une invite de commandes Administrateur et noter le mot de passe numérique à 48 chiffres :

manage-bde -protectors -get %systemdrive%

Pour déployer la mise à jour et appliquer les révocations, procédez comme suit :

-

Installez les définitions de certificat mises à jour dans la base de données.

Cette étape ajoute le certificat « Windows UEFI CA 2023 » à la base de données UEFI « Base de données de signature de démarrage sécurisé ». En ajoutant ce certificat à la base de données, le microprogramme de l’appareil approuvera les applications de démarrage signées par ce certificat.

-

Ouvrez une invite de commandes Administrateur et définissez la regkey pour effectuer la mise à jour vers la base de données en entrant la commande suivante :

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

IMPORTANT Veillez à redémarrer l’appareil deux fois pour terminer l’installation de la mise à jour avant de passer aux étapes 2 et 3.

-

Exécutez la commande PowerShell suivante en tant qu’administrateur et vérifiez que la base de données a bien été mise à jour. Cette commande doit retourner True.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

-

Mettez à jour le Gestionnaire de démarrage sur votre appareil.

Cette étape installe une application de gestionnaire de démarrage sur votre appareil qui est signée avec le certificat « Windows UEFI CA 2023 ».

-

Ouvrez une invite de commandes administrateur et définissez la regkey pour installer le gestionnaire de démarrage signé « Windows UEFI CA 2023 » :

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Redémarrez l’appareil deux fois.

-

En tant qu’administrateur, montez la partition EFI pour la préparer à l’inspection :

mountvol s: /s

-

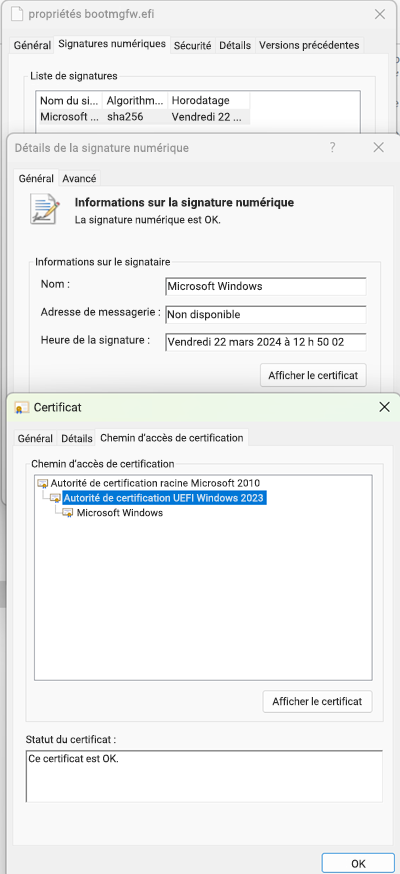

Vérifiez que le fichier « s :\efi\microsoft\boot\bootmgfw.efi » est signé par le certificat « Windows UEFI CA 2023 ». Pour ce faire, procédez comme suit :

-

Cliquez sur Démarrer, tapez invite de commandes dans la zone Rechercher , puis cliquez sur Invite de commandes.

-

Dans la fenêtre d’invite de commandes, tapez la commande suivante, puis appuyez sur Entrée.

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

Dans le Gestionnaire de fichiers, cliquez avec le bouton droit sur le fichier C :\bootmgfw_2023.efi, cliquez sur Propriétés, puis sélectionnez l’onglet Signatures numériques.

-

Dans la liste des signatures, vérifiez que la chaîne de certificats inclut Windows UEFI CA 2023. La chaîne de certificats doit correspondre à la capture d’écran suivante :

-

-

-

Activez la révocation.

La liste d’exclusion UEFI (DBX) est utilisée pour empêcher le chargement des modules UEFI non approuvés. Dans cette étape, la mise à jour du DBX ajoute le certificat « Autorité de certification de production Windows 2011 » au DBX. Ainsi, tous les gestionnaires de démarrage signés par ce certificat ne seront plus approuvés.

AVERTISSEMENT: avant d’appliquer la troisième atténuation, créez un lecteur flash de récupération qui peut être utilisé pour démarrer le système. Pour plus d’informations sur la procédure à suivre, consultez la section Mise à jour du support d’installation de Windows.

Si votre système passe à un état non démarrable, suivez les étapes décrites dans la section Procédure de récupération pour réinitialiser l’appareil à un état de pré-révocation.

-

Ajoutez le certificat « Windows Production PCA 2011 » à la liste DBX (Secure Boot UEFI Forbidden List). Pour ce faire, ouvrez une fenêtre d’invite de commandes en tant qu’administrateur, tapez la commande suivante, puis appuyez sur Entrée :

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Redémarrez l’appareil deux fois et vérifiez qu’il a entièrement redémarré.

-

Vérifiez que la liste d’installation et de révocation a été correctement appliquée en recherchant l’événement 1037 dans le journal des événements.

Pour plus d’informations sur l’événement 1037, consultez KB5016061 : événements de mise à jour des variablesDB et DBX de démarrage sécurisé. Vous pouvez également exécuter la commande PowerShell suivante en tant qu’administrateur et vérifier qu’elle retourne True:[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

-

-

Appliquez la mise à jour SVN au microprogramme.

Le Gestionnaire de démarrage déployé à l’étape 2 dispose d’une nouvelle fonctionnalité de révocation automatique intégrée. Lorsque le gestionnaire de démarrage commence à fonctionner, il effectue une vérification automatique en comparant le numéro de version sécurisé (SVN) stocké dans le microprogramme avec le SVN intégré au gestionnaire de démarrage. Si le SVN du gestionnaire de démarrage est inférieur au SVN stocké dans le microprogramme, le gestionnaire de démarrage refusera de s'exécuter. Cette fonctionnalité empêche un attaquant de ramener le gestionnaire de démarrage à une version plus ancienne et non mise à jour.

Dans de futures mises à jour, lorsqu'un problème de sécurité important sera corrigé dans le gestionnaire de démarrage, le numéro SVN sera incrémenté à la fois dans le gestionnaire de démarrage et dans la mise à jour du micrologiciel. Les deux mises à jour seront publiées dans la même mise à jour cumulative pour s’assurer que les appareils corrigés sont protégés. Chaque fois que le SVN est mis à jour, tous les supports de démarrage doivent être mis à jour.

À partir des mises à jour du 9 juillet 2024, le SVN est incrémenté dans le gestionnaire de démarrage et la mise à jour du micrologiciel. La mise à jour du microprogramme est facultative et peut être appliquée en procédant comme suit :-

Ouvrez une invite de commande administrateur et exécutez la commande suivante pour installer le gestionnaire de démarrage signé « Windows UEFI CA 2023 » :

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

-

Redémarrez l’appareil deux fois.

-

Média démarrable

Il est important de mettre à jour le média de démarrage une fois que la phase de déploiement commence dans votre environnement.

Des conseils sur la mise à jour des supports de démarrage seront fournis dans les prochaines mises à jour de cet article. Consultez la section suivante pour créer un lecteur USB pour récupérer un appareil.

Mise à jour du support d’installation Windows

REMARQUE Lors de la création d'une clé USB démarrable veillez à formater la clé en utilisant le système de fichiers FAT32.

Vous pouvez utiliser l’application Créer un lecteur de récupération en procédant comme suit. Ce média peut être utilisé pour réinstaller un appareil en cas de problème majeur tel qu'une panne matérielle, où vous pourrez utiliser le lecteur de récupération pour réinstaller Windows.

-

Allez sur un appareil où les mises à jour du 9 juillet 2024 et la première étape d'atténuation (mise à jour de la base de données de démarrage sécurisé) ont été appliquées.

-

Dans le menu Démarrer, recherchez l'applet du panneau de configuration « Créer un lecteur de récupération » et suivez les instructions pour créer un lecteur de récupération.

-

Une fois le lecteur flash nouvellement créé monté (par exemple, en tant que lecteur « D : »), exécutez les commandes suivantes en tant qu’administrateur. Tapez chacune des commandes suivantes, puis appuyez sur Entrée :

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Si vous gérez les supports installables dans votre environnement à l’aide du support d’installation de mise à jour Windows avec des instructions de mise à jour dynamique, procédez comme suit. Ces étapes supplémentaires permettront de créer un lecteur flash amorçable qui utilise des fichiers d'amorçage signés par le certificat de signature « Windows UEFI CA 2023 ».

-

Allez sur un appareil où les mises à jour du 9 juillet 2024 et la première étape d'atténuation (mise à jour de la base de données Secure Boot) ont été appliquées.

-

Suivez les étapes décrites dans le lien ci-dessous pour créer un média avec les mises à jour du 9 juillet 2024. Mettre à jour le support d’installation de Windows avec la mise à jour dynamique

-

Placez le contenu du média sur une clé USB et montez le lecteur de pouce sous forme de lettre de lecteur. Par exemple, montez le lecteur curseur en tant que « D : ».

-

Exécutez les commandes suivantes à partir d’une fenêtre de commande en tant qu’administrateur. Tapez chacune des commandes suivantes, puis appuyez sur Entrée.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Si les paramètres de démarrage sécurisé d’un appareil sont réinitialisés aux paramètres par défaut après l’application des atténuations, l’appareil ne démarre pas. Pour résoudre ce problème, une application de réparation est incluse dans les mises à jour du 9 juillet 2024 et peut être utilisée pour réappliquer le certificat « Windows UEFI CA 2023 » à la base de données (mesure d'atténuation n° 1).

REMARQUE N’utilisez pas cette application de réparation sur un appareil ou un système décrit dans la section Problèmes connus.

-

Accédez à un appareil sur lequel les mises à jour du 9 juillet 2024 ont été appliquées.

-

Dans une fenêtre de commande, copiez l’application de récupération sur le lecteur flash à l’aide des commandes suivantes (en supposant que le lecteur flash est le lecteur « D : »). Tapez chaque commande séparément, puis appuyez sur la touche Entrer:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi

D:\EFI\BOOT\bootx64.efi

-

Sur l’appareil sur lequel les paramètres de démarrage sécurisé sont réinitialisés aux valeurs par défaut, insérez le lecteur flash, redémarrez l’appareil et démarrez à partir du lecteur flash.

Calendrier des mises à jour

Les mises à jour sont publiées comme suit :

-

Déploiement initial Cette phase a commencé avec les mises à jour publiées le 9 mai 2023 et a fourni des mesures d'atténuation de base avec des étapes manuelles pour activer ces mesures d'atténuation.

-

Deuxième déploiement Cette phase a commencé par des mises à jour publiées le 11 juillet 2023, qui ont ajouté des étapes simplifiées pour activer les mesures d'atténuation du problème.

-

Phase d’évaluation Cette phase commencera le 9 avril 2024 et ajoutera des atténuations supplémentaires du gestionnaire de démarrage.

-

Phase de déploiement C’est à ce moment-là que nous encourageons tous les clients à commencer à déployer les atténuations et à mettre à jour les supports.

-

phase de mise en conformité Phase de mise en œuvre qui rend les atténuations permanentes. La date de cette phase sera annoncée ultérieurement.

Remarque La planification de publication peut être modifiée en fonction des besoins.

Cette phase a été remplacée par la publication des mises à jour de sécurité Windows le ou après le 9 avril 2024.

Cette phase a été remplacée par la publication des mises à jour de sécurité Windows le ou après le 9 avril 2024.

Avec cette phase, nous vous demandons de tester ces modifications dans votre environnement pour vous assurer que les modifications fonctionnent correctement avec des exemples d’appareils représentatifs et pour obtenir de l’expérience avec les modifications.

REMARQUE Au lieu d’essayer de répertorier et de désinscrire de manière exhaustive les gestionnaires de démarrage vulnérables comme nous l’avons fait dans les phases de déploiement précédentes, nous ajoutons le certificat de signature « Windows Production PCA 2011 » à la liste DBX (Secure Boot Disallow List) pour annuler la confiance de tous les gestionnaires de démarrage signés par ce certificat. Il s’agit d’une méthode plus fiable pour garantir que tous les gestionnaires de démarrage précédents ne sont pas approuvés.

Les mises à jour pour Windows publiées le ou après le 9 avril 2024, ajoutez les éléments suivants :

-

Trois nouveaux contrôles d’atténuation qui remplacent les atténuations publiées en 2023. Les nouveaux contrôles d’atténuation sont les suivants :

-

Contrôle permettant de déployer le certificat « Windows UEFI CA 2023 » sur la base de données de démarrage sécurisé afin d’ajouter une approbation aux gestionnaires de démarrage Windows signés par ce certificat. Notez que le certificat « Windows UEFI CA 2023 » a peut-être été installé par une mise à jour Windows antérieure.

-

Contrôle permettant de déployer un gestionnaire de démarrage signé par le certificat « Windows UEFI CA 2023 ».

-

Contrôle permettant d’ajouter le « PCA de production Windows 2011 » au DBX de démarrage sécurisé, ce qui bloquera tous les gestionnaires de démarrage Windows signés par ce certificat.

-

-

La possibilité d’activer le déploiement d’atténuation par étapes indépendamment pour permettre un plus grand contrôle dans le déploiement des atténuations dans votre environnement en fonction de vos besoins.

-

Les atténuations sont verrouillées afin qu’elles ne puissent pas être déployées dans un ordre incorrect.

-

Événements supplémentaires pour connaître l’état des appareils à mesure qu’ils appliquent les atténuations. Pour plus d’informations sur les événements, consultez KB5016061 : DB de démarrage sécurisé et événements de mise à jour de variable DBX.

Cette phase consiste à encourager les clients à commencer à déployer les atténuations et à gérer les mises à jour multimédias. Les mises à jour incluent les modifications suivantes :

-

Ajout de la prise en charge du numéro de version sécurisé (SVN) et de la définition du SVN mis à jour dans le micrologiciel.

Voici un plan des étapes du déploiement dans une entreprise.

Remarque Conseils supplémentaires à fournir avec les mises à jour ultérieures de cet article.

-

Déployer la première mesure d'atténuation sur tous les appareils de l'entreprise ou sur un groupe géré d'appareils de l'entreprise. Ces produits Incluent :

-

Optez pour la première atténuation qui ajoute le certificat de signature « Windows UEFI CA 2023 » au microprogramme de l’appareil.

-

Vérifier que les appareils ont bien ajouté le certificat de signature « Windows UEFI CA 2023 ».

-

-

Déployez la deuxième atténuation qui applique le gestionnaire de démarrage mis à jour à l’appareil.

-

Mettez à jour tout média de récupération ou de démarrage externe utilisé avec ces appareils.

-

Déployez la troisième atténuation qui permet la révocation du certificat « Autorité de certification de production Windows 2011 » en l’ajoutant au DBX dans le microprogramme.

-

Déployez la quatrième atténuation qui met à jour le numéro de version sécurisée (SVN) du microprogramme.

La phase de mise en œuvre aura lieu au moins six mois après la phase de déploiement. Lorsque des mises à jour sont publiées pour la phase d’application, elles incluent les éléments suivants :

-

Le certificat « Windows Production PCA 2011 » est automatiquement révoqué en étant ajouté à la liste DBX (Secure Boot UEFI Forbidden List) sur les appareils compatibles. Ces mises à jour seront appliquées par programme après l’installation des mises à jour pour Windows sur tous les systèmes concernés sans option de désactivation.

Erreurs du journal des événements Windows liées à CVE-2023-24932

Les entrées du journal des événements Windows relatives à la mise à jour de la base de données et de la base de données sont décrites en détail dans KB5016061 : événements de mise à jour des variablesDB et DBX de démarrage sécurisé.

Les événements de « réussite » liés à l’application des atténuations sont répertoriés dans le tableau suivant.

|

Étape d’atténuation |

ID d’événement |

Remarques |

|

Application de la mise à jour de base de données |

1 036 |

Le certificat PCA2023 a été ajouté à la base de données. |

|

Mise à jour du gestionnaire de démarrage |

1 799 |

Le gestionnaire de démarrage signé PCA2023 a été appliqué. |

|

Application de la mise à jour DBX |

1 037 |

La mise à jour DBX qui ne fait pas confiance au certificat de signature PCA2011 a été appliquée. |

Forum aux questions (FAQ)

-

Consultez la section Procédure de récupération pour récupérer l’appareil.

-

Suivez les instructions de la section Dépannage des problèmes de démarrage.

Mettez à jour tous les systèmes d'exploitation Windows avec les mises à jour publiées le, ou après le 9 juillet 2024, avant d'appliquer les révocations. Il se peut que vous ne puissiez pas démarrer une version de Windows qui n'a pas été actualisée avec les mises à jour publiées le 9 juillet 2024 ou après l'application des révocations. Suivez les instructions de la section Dépannage des problèmes de démarrage.

Consultez la section Dépannage des problèmes de démarrage.

Dépannage des problèmes de démarrage

Une fois les trois atténuations appliquées, le microprogramme de l’appareil ne démarre pas à l’aide d’un gestionnaire de démarrage signé par Windows Production PCA 2011. Les échecs de démarrage signalés par le microprogramme sont spécifiques à l’appareil. Reportez-vous à la section Procédure de récupération .

Procédure de récupération

Si un problème se produit lors de l’application des atténuations et que vous ne parvenez pas à démarrer votre appareil ou que vous devez démarrer à partir d’un média externe (par exemple, un lecteur de pouce ou un démarrage PXE), essayez les suggestions suivantes :

-

Désactivez le démarrage sécurisé.

Cette procédure diffère entre les fabricants d’appareils et les modèles. Entrez le menu BIOS UEFI de vos appareils, accédez aux paramètres de démarrage sécurisé et désactivez-le. Consultez la documentation du fabricant de votre appareil pour plus de précisions sur ce processus. Vous trouverez plus de détails dans La désactivation du démarrage sécurisé. -

Réinitialisez les clés de démarrage sécurisé aux paramètres d’usine par défaut.

Si l’appareil prend en charge la réinitialisation des clés de démarrage sécurisées aux paramètres d’usine par défaut, effectuez cette action maintenant.

REMARQUE Certains fabricants d’appareils disposent à la fois d’une option « Effacer » et d’une option « Réinitialiser » pour les variables de démarrage sécurisé, auquel cas « Réinitialiser » doit être utilisé. L’objectif est de replacer les variables de démarrage sécurisé aux valeurs par défaut des fabricants.

Votre appareil doit démarrer maintenant, mais notez qu’il est vulnérable aux programmes malveillants du kit de démarrage. Veillez à effectuer l’étape 5 de ce processus de récupération pour réactiver le démarrage sécurisé.

-

Essayez de démarrer Windows à partir du disque système.

-

Connexion à Windows.

-

Exécutez les commandes suivantes à partir d’une invite de commandes Administrateur pour restaurer les fichiers de démarrage dans la partition de démarrage système EFI. Tapez chaque commande séparément, puis appuyez sur la touche Entrer:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

L’exécution de BCDBoot retourne « Fichiers de démarrage créés avec succès ». Une fois ce message affiché, redémarrez l’appareil sur Windows.

-

-

Si l’étape 3 ne parvient pas à récupérer l’appareil, réinstallez Windows.

-

Démarrez l’appareil à partir d’un support de récupération existant.

-

Procédez à l’installation de Windows à l’aide du support de récupération.

-

Connexion à Windows.

-

Redémarrez Windows pour vérifier que l’appareil redémarre vers Windows.

-

-

Réactivez le démarrage sécurisé et redémarrez l’appareil.

Entrez le menu UEFI de l’appareil, accédez aux paramètres de démarrage sécurisé et activez-le. Consultez la documentation du fabricant de votre appareil pour plus de précisions sur ce processus. Vous trouverez plus d’informations dans la section « Réactiver le démarrage sécurisé ».

Références

-

Conseils pour enquêter sur les attaques utilisant CVE-2022-21894 : la campagne BlackLotus

-

Activer le démarrage sécurisé sur les appareils Windows inscrits

-

Pour les événements générés lors de l’application de mises à jour DBX, consultez KB5016061 : résolution des gestionnaires de démarrage vulnérables et révoqués.

Les produits tiers mentionnés dans le présent article sont fabriqués par des sociétés indépendantes de Microsoft. Microsoft exclut toute garantie, implicite ou autre, concernant les performances ou la fiabilité de ces produits.

Microsoft fournit des informations de contact de sociétés tierces afin de vous aider à obtenir un support technique. Ces informations de contact peuvent être modifiées sans préavis. Microsoft ne garantit pas l’exactitude des informations concernant les sociétés tierces.

|

Date de modification |

Description de la modification |

|

9 juillet 2024 |

|

|

9 avril 2024 |

|

|

16 décembre 2023 |

|

|

15 mai 2023 |

|

|

11 mai 2023 |

|

|

10 mai 2023 |

|

|

9 mai 2023 |

|

|

27 juin 2023 |

|

|

11 juillet 2023 |

|

|

25 août 2023 |

|