|

Modifier la date |

Modifier la description |

|

20 mars 2024 |

|

|

21 mars 2024 |

|

|

22 mars 2024 |

|

Introduction

Cet article est un complément de l’article suivant qui sera mis à jour en avril 2024 :

-

KB5025885 : comment gérer les révocations du Gestionnaire de démarrage Windows pour modifier le démarrage sécurisé associées à CVE-2023-24932

Ce supplément décrit la procédure pas à pas de mise à jour pour déployer de nouvelles atténuations contre le kit de démarrage BlackLotus UEFI suivi par CVE-2023-24932 et inclut des conseils de test pour votre environnement.

Pour vous protéger contre les abus malveillants de gestionnaires de démarrage vulnérables, nous devons déployer un nouveau certificat de signature de démarrage sécurisé UEFI sur le microprogramme de l’appareil et révoquer l’approbation dans le microprogramme du certificat de signature actuel. Ainsi, tous les gestionnaires de démarrage vulnérables existants ne seront pas approuvés par les appareils avec démarrage sécurisé. Ce guide vous aidera dans cette démarche.

Les trois étapes d'atténuation décrites dans ce guide sont les suivantes :

-

Mise à jour de la base de données : Un nouveau certificat PCA (PCA2023) sera ajouté à la base de données de démarrage sécurisé, ce qui permettra à un appareil de lancer un support signé par ce certificat.

-

Installation du gestionnaire de démarrage: Le gestionnaire de démarrage actuel signé par PCA2011 sera remplacé par le gestionnaire de démarrage signé par PCA2023.Les deux gestionnaires de démarrage sont inclus dans les mises à jour de sécurité d'avril 2024.

-

Révocation DBX de PCA2011 : Une entrée de refus sera ajoutée au DBX de démarrage sécurisé pour empêcher les gestionnaires de démarrage signés avec PCA2011 de démarrer.

Remarque Le logiciel de la pile de maintenance qui applique ces trois atténuations n’autorisera pas l’application des atténuations dans le désordre.

Cela s’applique-t-il à moi ?

Ce guide s’applique à tous les appareils pour lesquels le démarrage sécurisé est activé et à tous les supports de récupération existants pour ces appareils.

Si votre appareil exécute Windows Server 2012 ou Windows Server 2012 R2, veillez à lire la section « Problèmes connus » avant de continuer.

Avant de commencer

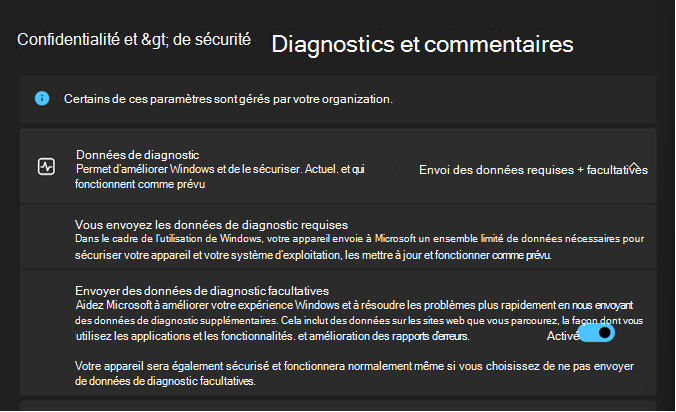

Activer les données de diagnostic facultatives

Activez le paramètre « Envoyer des données de diagnostic facultatives » en effectuant les étapes suivantes :

-

Dans Windows 11, allez dans Démarrer > Paramètres > Confidentialité et sécurité > Diagnostics et commentaires.

-

Activer l’option Envoyer les données de diagnostic facultatives.

Pour plus d’informations, voir Diagnostics, commentaires et confidentialité dans Windows.

REMARQUE Assurez-vous de disposer d’une connexion internet pendant et après la validation.

Effectuer un test de validation

Après avoir installé les mises à jour Windows d’avril 2024 et avant de suivre les étapes d’adhésion, veillez à effectuer une passe de test pour vérifier l’intégrité de votre système :

-

VPN : Vérifiez que l'accès VPN aux ressources et au réseau de l'entreprise est fonctionnel.

-

Windows Hello : Connectez-vous à l’appareil Windows à l’aide de votre procédure normale (visage/empreinte digitale/code confidentiel).

-

BitLocker : Le système démarre normalement sur les systèmes compatibles BitLocker sans invite de récupération BitLocker au démarrage.

-

Attestation d'intégrité de l'appareil : Vérifiez que les appareils qui s’appuient sur l’Attestation d'intégrité de l'appareil attestent correctement de leur état.

Problèmes connus

Pour Windows Server 2012 et Windows Sever 2012 R2 uniquement :

-

Les systèmes basés sur TPM 2.0 ne peuvent pas déployer les atténuations publiées dans le correctif de sécurité d’avril 2024 en raison de problèmes de compatibilité connus avec les mesures du module de plateforme sécurisée (TPM). Les mises à jour d’avril 2024 bloqueront les atténuations #2 (gestionnaire de démarrage) et #3 (mise à jour DBX) sur les systèmes affectés.

-

Microsoft est conscient du problème et une mise à jour sera publiée à l’avenir pour débloquer les systèmes basés sur TPM 2.0.

-

Pour vérifier votre version du module de plateforme sécurisée (TPM) cliquez avec le bouton droit sur Démarrer, cliquez sur Exécuter, puis tapez tpm.msc. En bas à droite du volet central, sous Informations sur le fabricant du module de plateforme sécurisée (TPM), vous devez afficher une valeur pour la version de spécification.

Étapes de validation d’adhésion

Le reste de l'article traite des tests de conformité des dispositifs aux mesures d'atténuation. Les atténuations ne sont pas activées par défaut. Si votre entreprise prévoit activer ces atténuations, veuillez suivre les étapes de validation suivantes pour vérifier la compatibilité de l’appareil.

-

Déployez le correctif de sécurité préliminaire d’avril 2024.

-

Ouvrez une invite de commandes Administrateur et définissez la clé de Registre pour effectuer la mise à jour de la base de données en tapant la commande suivante, puis en appuyant sur Entrée:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

-

Redémarrez l’appareil deux fois.

-

Vérifiez que la base de données est correctement mise à jour en veillant à ce que la commande suivante retourne sur True. Exécutez la commande PowerShell suivante en tant qu’administrateur :

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

Ouvrez une invite de commandes Administrateur et définissez la clé de Registre pour télécharger et installer le gestionnaire de démarrage signé par PCA2023 :

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Redémarrez l’appareil deux fois.

-

En tant qu’administrateur, montez la partition EFI pour la préparer à l’inspection :

mountvol s: /s

-

Vérifiez que « s :\efi\microsoft\boot\bootmgfw.efi » est signé par PCA2023. Pour ce faire, procédez comme suit :

-

Cliquez sur Démarrer, tapez invite de commandes dans la zone Rechercher , puis cliquez sur Invite de commandes.

-

Dans la fenêtre d’invite de commandes, tapez la commande suivante, puis appuyez sur Entrée.

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

Dans le Gestionnaire de fichiers, cliquez avec le bouton droit sur le fichier C :\bootmgfw_2023.efi, cliquez sur Propriétés, puis sélectionnez l’onglet Signatures numériques.

-

Dans la liste Signature, vérifiez que la chaîne de certificats inclut l’autorité de certification Windows UEFI 2023.

-

ATTENTION : cette étape déploie la révocation DBX pour annuler la confiance des anciens gestionnaires de démarrage vulnérables signés à l’aide du PCA2011 de production Windows. Les appareils auxquels cette révocation est appliquée ne démarrent plus à partir de serveurs de support de récupération et de démarrage réseau (PXE/HTTP) existants qui n’ont pas de composants de gestionnaire de démarrage mis à jour.

Si votre appareil passe à un état non démarrable, suivez les étapes de la section « Procédures de récupération et de restauration » pour réinitialiser l’appareil à un état de pré-révocation.

Après avoir appliqué le DBX, si vous souhaitez rétablir l’état de démarrage sécurisé de l’appareil, suivez la section « Procédures de récupération et de restauration ».

Appliquer l'atténuation DBX pour annuler la confiance du certificat Windows Production PCA2011 dans le démarrage sécurisé :

-

Ouvrez une invite de commandes Administrateur et définissez la clé de Registre pour placer la révocation de PCA2011 dans DBX :

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Redémarrez votre appareil deux fois et vérifiez qu’il a entièrement redémarré.

-

Vérifiez que l’atténuation DBX a été correctement appliquée. Pour ce faire, exécutez la commande PowerShell suivante en tant qu’administrateur et vérifiez que la commande retourne True:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

Vous pouvez également rechercher l’événement suivant dans le observateur d'événements :

Journal des événements

Système

Source de l’événement

TPM-WMI

ID d’événement

1037

Niveau

Informations

Texte du message d’événement

La mise à jour Dbx de démarrage sécurisé pour révoquer Microsoft Windows Production PCA 2011 a été appliquée

-

Effectuez les éléments de réussite de test de la section « Avant de commencer » et assurez-vous que tous les systèmes se comportent normalement.

Référence sur les clés de Registre

|

Commande |

Fonction |

Commentaires |

|

Installe la mise à jour de base de données pour autoriser le gestionnaire de démarrage signé par PCA2023 |

|

Commande |

Fonction |

Commentaires |

|

Installe le gestionnaire de démarrage signé PCA2023 |

La valeur n'est honorée qu'après l'achèvement de l'étape 0x40 |

|

Commande |

Fonction |

Commentaires |

|

Installe la mise à jour DBX qui révoque PCA2011 |

Valeur honorée uniquement lorsque les deux étapes 0x40 et 0x100 terminées |

Résultats et commentaires

Envoyez un e-mail à suvp@microsoft.com avec les résultats des tests, des questions et des commentaires.

Procédures de récupération et de restauration

Lorsque vous effectuez des procédures de récupération, partagez les données suivantes avec Microsoft :

-

Capture d’écran de l’échec de démarrage observé.

-

Étapes effectuées qui ont conduit à ce que l’appareil ne soit plus démarrable.

-

Détails de la configuration de l’appareil.

Lors de l’exécution d’une procédure de restauration, suspendez BitLocker avant de commencer la procédure.

Si un problème se produit pendant ce processus et que vous ne parvenez pas à démarrer votre appareil ou que vous devez démarrer à partir d’un média externe (par exemple, lecteur de disque ou de démarrage PXE), essayez les procédures suivantes.

-

Désactiver le démarrage sécurisé Cette procédure diffère entre les fabricants de PC et les modèles. Entrez dans le menu UEFI BIOS de votre PC, naviguez jusqu'au paramètre de démarrage sécurisé et désactivez-le. Consultez la documentation du fabricant de votre PC pour plus d’informations sur ce processus. Pour plus d’informations, consultez Désactivation du démarrage sécurisé.

-

Effacer les clés de démarrage sécurisé Si l’appareil prend en charge l’effacement des clés de démarrage sécurisé ou la réinitialisation des clés de démarrage sécurisé aux valeurs d’usine par défaut effectuez cette action maintenant. Votre appareil doit démarrer maintenant, mais notez qu’il est vulnérable aux programmes malveillants des kits de démarrage. Veillez à effectuer l’étape 5 à la fin de ce processus de récupération pour réactiver le démarrage sécurisé.

-

Essayez de démarrer Windows à partir du disque système.

-

Si BitLocker est activé et passe à la récupération, entrez votre clé de récupération BitLocker.

-

Connexion à Windows.

-

Exécutez les commandes suivantes à partir de l’invite de commandes Administrateur pour restaurer les fichiers de démarrage dans la partition de démarrage système EFI :

Mountvol s: /s del s:\EFI\Microsoft\*.* /f /s /q bcdboot %systemroot% /s S:

-

L’exécution de BCDBoot doit retourner les « Fichiers de démarrage correctement créés ».

-

Si BitLocker est activé, suspendez BitLocker.

-

Redémarrez lʼappareil.

-

-

Si l’étape 3 ne parvient pas à récupérer l’appareil, réinstallez Windows.

-

Démarrez à partir d’un support de récupération existant.

-

Procédez à l’installation de Windows à l’aide du support de récupération.

-

Connexion à Windows.

-

Redémarrez pour vérifier que l’appareil démarre correctement vers Windows.

-

-

Réactivez le démarrage sécurisé et redémarrez l’appareil. Entrez dans le menu UEFI de votre appareil, naviguez jusqu'au paramètre du démarrage sécurisé et activez-le. Consultez la documentation du fabricant de votre appareil pour plus de précisions sur ce processus. Pour plus d’informations, consultez Réactiver le démarrage sécurisé.

-

Si le démarrage de Windows continue d’échouer, entrez à nouveau le BIOS UEFI et désactivez le démarrage sécurisé.

-

Démarrez Windows.

-

Partagez le contenu de DB, DBX avec Microsoft.

-

Ouvrez PowerShell en mode Administrateur.

-

Capturer la DB :

Get-SecureBootUEFI -name:db -OutputFilePath DBUpdateFw.bin

-

Capturer la DBX :

Get-SecureBootUEFI -name:dbx –OutputFilePath dbxUpdateFw.bin

-

Partagez les fichiers DBUpdateFw.bin et dbxUpdateFw.bin générés aux étapes 8b et 8c.

-