Date de publication d’origine : 13 août 2024

ID de la base de connaissances : 5042562

Windows 10 ne sera plus pris en charge à compter du mois d’octobre 2025

Après le 14 octobre 2025, Microsoft ne fournira plus de mises à jour logicielles gratuites à partir de Windows Update, ni d'assistance technique, ni de correctifs de sécurité pour Windows 10. Votre ordinateur personnel fonctionnera toujours, mais nous vous recommandons de passer à Windows 11.

Remarque importante sur la stratégie SkuSiPolicy.p7b

Pour obtenir des instructions pour appliquer la stratégie mise à jour, consultez la section Déploiement d’une stratégie de révocation signée par Microsoft (SkuSiPolicy.p7b).

Dans cet article

Résumé

Microsoft a été informé d’une vulnérabilité dans Windows qui permet à un attaquant disposant de privilèges d’administrateur de remplacer les fichiers système Windows mis à jour qui ont des versions antérieures, ouvrant ainsi la porte à un attaquant afin de supprimer les vulnérabilités de sécurité basée sur la virtualisation (VBS).. La restauration de ces fichiers binaires peut permettre à un attaquant de contourner les fonctionnalités de sécurité VBS et d’exfiltrer les données protégées par VBS. Ce problème est décrit dans CVE-2024-21302 | Vulnérabilité d’élévation de privilèges en mode noyau sécurisé Windows.

Pour résoudre ce problème, nous révoquons les fichiers système VBS vulnérables qui ne sont pas mis à jour. En raison du grand nombre de fichiers VBS qui doivent être bloqués, nous utilisons une autre approche pour bloquer les versions de fichiers qui ne sont pas mises à jour.

Étendue de l’impact

Tous les appareils Windows qui prennent en charge VBS sont affectés par ce problème. Cela inclut les appareils physiques locaux et les machines virtuelles (VM). VBS est pris en charge sur Windows 10 et les versions ultérieures de Windows, ainsi que sur Windows Server 2016 et les versions ultérieures de Windows Server.

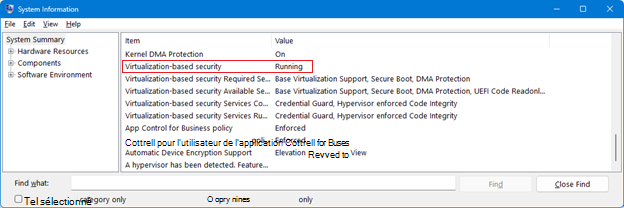

L’état VBS peut être vérifié via l’outil Microsoft System Information (Msinfo32.exe).. Cet outil collecte des informations sur votre appareil. Après avoir démarré Msinfo32.exe, faites défiler jusqu’à la ligne de sécurité basée sur la virtualisation . Si la valeur de cette ligne est En cours d’exécution, VBS est activé et en cours d’exécution.

L’état VBS peut également être vérifié avec Windows PowerShell à l’aide de la classe Win32_DeviceGuard WMI. Pour interroger l’état VBS à partir de PowerShell, ouvrez une session Windows PowerShell avec élévation de privilèges, puis exécutez la commande suivante :

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Après avoir exécuté la commande PowerShell ci-dessus, l’état VBS doit être l’un des suivants.

|

Nom de champ |

État |

|

VirtualizationBasedSecurityStatus |

|

Atténuations disponibles

Pour toutes les versions prises en charge de Windows 10, la version 1507 et les versions ultérieures de Windows et Windows Server 2016 et versions Windows Server ultérieures, les administrateurs peuvent déployer une stratégie de révocation signée par Microsoft (SkuSiPolicy.p7b). Cela empêchera le chargement par le système d’exploitation des versions vulnérables des fichiers système VBS qui ne sont pas mis à jour.

Lorsque SkuSiPolicy.p7b est appliqué à un appareil Windows, la stratégie est également verrouillée sur l’appareil en ajoutant une variable au microprogramme UEFI. Au démarrage, la stratégie se charge et Windows bloque le chargement des fichiers binaires qui enfreignent la stratégie. Si le verrou UEFI est appliqué et que la stratégie est supprimée ou remplacée par une version antérieure, le gestionnaire de démarrage Windows ne démarre pas ainsi que l’appareil. Cet échec de démarrage n’affiche pas d’erreur et le système passe à la prochaine option de démarrage disponible, ce qui peut entraîner une boucle de démarrage.

Une stratégie CI signée par Microsoft supplémentaire qui est activée par défaut et ne nécessite aucune étape de déploiement supplémentaire a été ajoutée, ce qui n’est pas lié à UEFI. Cette stratégie CI signée sera chargée pendant le démarrage et l’application de cette stratégie empêchera la restauration des fichiers système VBS pendant cette session de démarrage. Contrairement à SkuSiPolicy.p7b, un appareil peut continuer à démarrer si la mise à jour n’est pas installée. Cette stratégie est incluse dans toutes les versions prises en charge de Windows 10, version 1507 et ultérieures. SkuSkiPolicy.p7b peut toujours être appliqué par les administrateurs pour fournir une protection supplémentaire pour la restauration entre les sessions de démarrage.

Les journaux de démarrage mesuré Windows utilisés pour attester de l’intégrité de démarrage du PC incluent des informations sur la version de stratégie chargée pendant le processus de démarrage. Ces journaux sont gérés en toute sécurité par le module TPM pendant le démarrage, et les services d’attestation Microsoft analysent ces journaux pour vérifier que les versions de stratégie correctes sont chargées. Les services d’attestation appliquent des règles qui garantissent qu’une version de stratégie spécifique ou une version ultérieure est chargée ; sinon, le système ne sera pas attesté comme sain.

Pour que l’atténuation de la stratégie fonctionne, la stratégie doit être mise à jour à l’aide de la mise à jour de maintenance Windows, car les composants de Windows et la stratégie doivent provenir de la même version. Si l’atténuation de la stratégie est copiée sur l’appareil, l’appareil risque de ne pas démarrer si la mauvaise version de l’atténuation est appliquée, ou si l’atténuation peut ne pas fonctionner comme prévu. En outre, les atténuations décrites dans KB5025885 doivent être appliquées à votre appareil.

Sur Windows 11, la version 24H2, Windows Server 2022 et Windows Server 23H2, Dynamic Root of Trust for Measurement (DRTM) ajoute une atténuation supplémentaire pour la vulnérabilité de restauration. Cette atténuation est activée par défaut. Sur ces systèmes, les clés de chiffrement protégées par VBS sont liées à la stratégie CI VBS de session de démarrage activée par défaut et ne sont mises hors service que si la version de stratégie CI correspondante est appliquée. Pour activer les restaurations lancées par l’utilisateur, une période de grâce a été ajoutée pour permettre une restauration sécurisée de la version 1 du package de mise à jour Windows sans perdre la possibilité de déséchanter la clé de master VSM. Toutefois, la restauration lancée par l’utilisateur n’est possible que si la SkuSiPolicy.p7b n’est pas appliquée. La stratégie CI VBS impose que tous les fichiers binaires de démarrage n’aient pas été restaurés vers des versions révoquées. Cela signifie que si un attaquant disposant de privilèges d’administrateur restaure les fichiers binaires de démarrage vulnérables, le système ne démarre pas. Si la stratégie CI et les fichiers binaires sont tous deux restaurés vers une version antérieure, les données protégées par VSM ne sont pas descellées.

Comprendre les risques d’atténuation

Vous devez être conscient des risques potentiels avant d’appliquer la stratégie de révocation signée par Microsoft. Évaluez ces risques et apportez les mises à jour nécessaires au support de récupération avant d’appliquer l’atténuation.

Remarque Ces risques s’appliquent uniquement à la stratégie SkuSiPolicy.p7b et ne s’appliquent pas aux protections activées par défaut.

-

Verrouillage ueFI et désinstallation des mises à jour. Après avoir appliqué le verrou UEFI avec la stratégie de révocation signée par Microsoft sur un appareil, l’appareil ne peut pas être rétabli (en désinstallant les mises à jour Windows, à l’aide d’un point de restauration ou par d’autres moyens) si vous continuez à appliquer le démarrage sécurisé. Même le reformatage du disque ne supprime pas le verrou UEFI de l’atténuation s’il a déjà été appliqué. Cela signifie que si vous tentez de rétablir le système d’exploitation Windows à un état antérieur qui n’a pas l’atténuation appliquée, l’appareil ne démarre pas, aucun message d’erreur n’est affiché et l’UEFI passe à la prochaine option de démarrage disponible. Cela peut entraîner une boucle de démarrage. Vous devez désactiver le démarrage sécurisé pour supprimer le verrou UEFI. N’oubliez pas toutes les implications possibles et effectuez des tests approfondis avant d’appliquer les révocations décrites dans cet article à votre appareil.

-

Support de démarrage externe. Une fois que les atténuations de verrouillage UEFI ont été appliquées à un appareil, le média de démarrage externe doit être mis à jour avec la dernière mise à jour de Windows installée sur l’appareil. Si le support de démarrage externe n’est pas mis à jour vers la même version de Windows Update, l’appareil risque de ne pas démarrer à partir de ce support. Consultez les instructions de la section Mise à jour du support de démarrage externe avant d’appliquer les atténuations.

-

Environnement de récupération Windows. L’environnement de récupération Windows (WinRE) sur l’appareil doit être mis à jour avec la dernière mise à jour dynamique du système d’exploitation sécurisé Windows publiée le 8 juillet 2025 sur l’appareil avant l’application de SkuSipolicy.p7b à l’appareil. L’omission de cette étape peut empêcher WinRE d’exécuter la fonctionnalité Réinitialiser le PC. Pour plus d’informations, consultez Ajouter un package de mise à jour à Windows RE.

-

Démarrage de l’environnement d’exécution de prédémarreur (PXE). Si l’atténuation est déployée sur un appareil et que vous essayez d’utiliser le démarrage PXE, l’appareil ne démarre pas, sauf si la dernière mise à jour de Windows est également appliquée à l’image de démarrage du serveur PXE. Nous vous déconseillons de déployer des mesures d’atténuation sur les sources de démarrage réseau, sauf si le serveur de démarrage PXE a été mis à jour vers la dernière mise à jour windows publiée le ou après janvier 2025, y compris le gestionnaire de démarrage PXE.

Instructions de déploiement d’atténuation

Pour résoudre les problèmes décrits dans cet article, vous pouvez déployer une stratégie de révocation signée par Microsoft (SkuSiPolicy.p7b). Cette atténuation n’est prise en charge que sur Windows 10, version 1507 et versions ultérieures de Windows et Windows Server 2016.

Remarque Si vous utilisez BitLocker, assurez-vous que votre clé de récupération BitLocker a été sauvegardée. Vous pouvez exécuter la commande suivante à partir d’une invite de commandes Administrateur et noter le mot de passe numérique à 48 chiffres :

manage-bde -protectors -get %systemdrive%

Déploiement d’une stratégie de révocation signée par Microsoft (SkuSiPolicy.p7b)

La stratégie de révocation signée par Microsoft est incluse dans la dernière mise à jour de Windows. Cette stratégie doit uniquement être appliquée aux appareils en installant la dernière mise à jour Windows disponible, puis en procédant comme suit :

Remarque Si des mises à jour sont manquantes, l’appareil peut ne pas commencer par l’atténuation appliquée ou l’atténuation peut ne pas fonctionner comme prévu. Veillez à mettre à jour votre média Windows de démarrage avec la dernière mise à jour windows disponible avant de déployer la stratégie. Pour plus d’informations sur la mise à jour du média de démarrage, consultez la section Mise à jour du média de démarrage externe .

-

Vérifiez que la dernière mise à jour Windows publiée à partir de janvier 2025 est installée.

-

Pour Windows 11, les versions 22H2 et 23H2, installez le 22 juillet 2025 (KB5062663) ou une mise à jour ultérieure avant de suivre ces étapes.

-

Pour Windows 10, version 21H2, installez la mise à jour Windows publiée en août 2025 ou une mise à jour ultérieure avant de suivre ces étapes.

-

-

Exécutez les commandes suivantes dans une invite de Windows PowerShell avec élévation de privilèges :

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x20 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Redémarrez votre appareil.

-

Vérifiez que la stratégie est chargée dans l’observateur d'événements à l’aide des informations de la section Journaux des événements Windows.

Remarques

-

Vous ne devez pas supprimer le fichier de révocation (stratégie) SkuSiPolicy.p7b après son déploiement. Votre appareil risque de ne plus pouvoir démarrer si le fichier est supprimé.

-

Si votre appareil ne démarre pas, consultez la section Procédure de récupération.

Mise à jour du support de démarrage externe

Pour utiliser un support de démarrage externe avec un appareil auquel une stratégie de révocation signée Microsoft est appliquée, le média de démarrage externe doit être mis à jour avec la dernière mise à jour de Windows, y compris le Gestionnaire de démarrage. Si le média n’inclut pas la dernière mise à jour de Windows, le média ne démarre pas.

Important Nous vous recommandons de créer un lecteur de récupération avant de continuer. Ce support peut être utilisé pour réinstaller un appareil en cas de problème majeur.

Procédez comme suit pour mettre à jour le support de démarrage externe :

-

Accédez à un appareil sur lequel les dernières mises à jour Windows ont été installées.

-

Montez le support de démarrage externe sous forme de lettre de lecteur. Par exemple, montez le lecteur de curseur en tant que D :.

-

Cliquez sur Démarrer, tapez Créer un lecteur de récupération dans la zone de recherche, puis cliquez sur Créer un panneau de configuration de lecteur de récupération. Suivez les instructions pour créer un lecteur de récupération à l’aide du lecteur de curseur monté.

-

Retirez en toute sécurité le lecteur de curseur monté.

Si vous gérez les supports installables dans votre environnement à l’aide du support d’installation de mise à jour Windows avec des instructions de mise à jour dynamique, procédez comme suit :

-

Accédez à un appareil sur lequel les dernières mises à jour Windows ont été installées.

-

Suivez les étapes décrites dans Mettre à jour le support d’installation de Windows avec la mise à jour dynamique pour créer un média sur lequel les dernières mises à jour Windows sont installées.

Journaux d’événements Windows

Windows journalise les événements lors du chargement des stratégies d’intégrité du code, notamment SkuSiPolicy.p7b, et lorsqu’un fichier est bloqué en raison de la mise en œuvre de la stratégie. Vous pouvez utiliser ces événements pour vérifier que l’atténuation a été appliquée.

Les journaux d’intégrité du code sont disponibles dans l’observateur d'événements Windows sous Journaux d’activité d’application et de services > Microsoft > Windows > CodeIntegrity > Opérationnel > Journaux d’application et de services > Journaux de services > Microsoft > Windows > AppLocker > MSI et script.

Pour plus d’informations sur les événements d’intégrité du code, consultez le guide opérationnel Windows Defender Application Control.

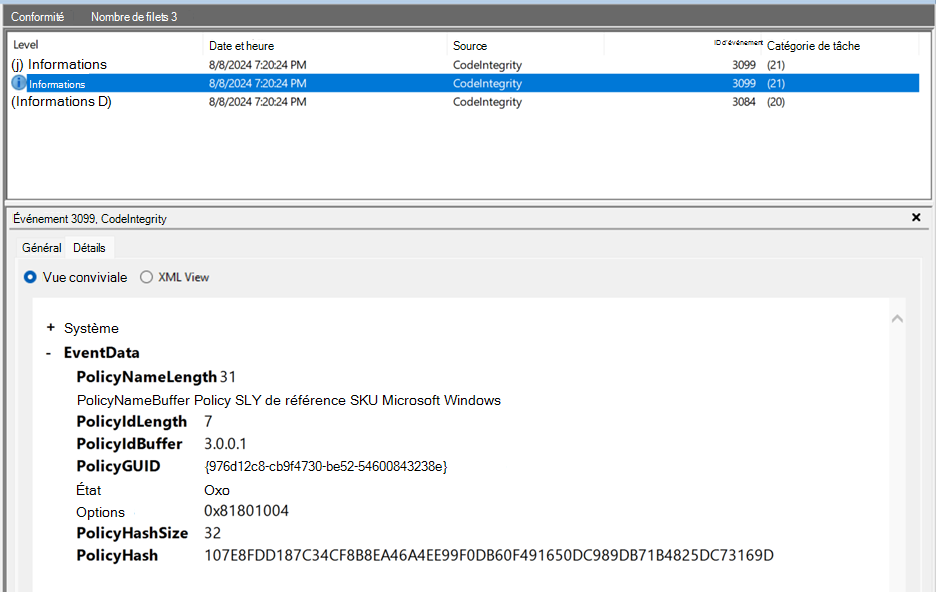

Événements d’activation de stratégie

Les événements d’activation de stratégie sont disponibles dans l’observateur d'événements Windows sous Journaux d’application et de services > Microsoft > Windows > CodeIntegrity > Opérationnel.

-

PolicyNameBuffer – Stratégie Microsoft Windows SKU SI

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Si vous avez appliqué la stratégie d’audit ou d’atténuation à votre appareil et que l’événement CodeIntegrity 3099 pour la stratégie appliquée n’est pas présent, la stratégie n’est pas appliquée. Consultez les instructions de déploiement pour vérifier que la stratégie a été installée correctement.

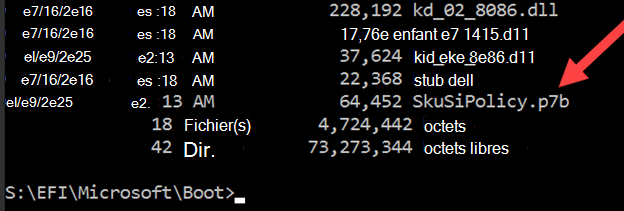

Remarque L’événement d’intégrité du code 3099 n’est pas pris en charge sur les versions de Windows 10 Entreprise 2016, Windows Server 2016 et Windows 10 Entreprise 2015 LTSB. Pour vérifier que la stratégie a été appliquée (stratégie d’audit ou de révocation), vous devez monter la partition système EFI à l’aide de la commande mountvol.exe et vérifier que la stratégie a été appliquée à la partition EFI. Veillez à démonter la partition système EFI après vérification.

SkuSiPolicy.p7b - Stratégie de révocation

Auditer et bloquer les événements

Les événements d’audit et de blocage de l’intégrité du code sont disponibles dans l’observateur d'événements Windows sous Journaux d’application et de services > Microsoft>Windows > CodeIntegrity > Opérationnel > Journaux d’application et de services > Microsoft > Windows > AppLocker > MSI et script.

L’emplacement de la journalisation précédente inclut des événements sur le contrôle des exécutables, des dll et des lecteurs. Ce dernier emplacement de journalisation inclut des événements sur le contrôle des programmes d’installation, des scripts et des objets COM MSI.

L’événement CodeIntegrity 3077 dans le journal « CodeIntegrity – Opérationnel » indique qu’un exécutable, un .dll ou un lecteur n’a pas pu être chargé. Cet événement inclut des informations sur le fichier bloqué et sur la stratégie appliquée. Pour les fichiers bloqués par l’atténuation, les informations de stratégie dans l’événement CodeIntegrity 3077 correspondent aux informations de stratégie de SkuSiPolicy.p7b de l’événement CodeIntegrity 3099. L’événement CodeIntegrity 3077 n’est pas présent s’il n’existe aucun exécutable, .dll ou lecteur en violation de la stratégie d’intégrité du code sur votre appareil.

Pour d’autres événements d’audit et de blocage de l’intégrité du code, consultez Présentation des événement Application Control.

Procédure de suppression et de récupération de la stratégie

Si un problème se produit après l’application de l’atténuation, vous pouvez utiliser les étapes suivantes pour supprimer l’atténuation :

-

Suspendez BitLocker s’il est activé. Exécutez les commandes suivantes à partir d'une invite de commandes avec élévation de privilèges Windows :

Manager-bde -protectors -disable c: -rebootcount 3

-

Désactivez le démarrage sécurisé à partir du menu BIOS UEFI. La procédure de désactivation du démarrage sécurisé diffère entre les fabricants d’appareils et les modèles. Pour obtenir de l’aide sur l’emplacement où désactiver le démarrage sécurisé, consultez la documentation du fabricant de votre appareil. Vous trouverez plus de détails dans Désactivation du démarrage sécurisé.

-

Supprimez la stratégie SkuSiPolicy.p7b.

-

Démarrez Windows normalement, puis connectez-vous. La stratégie SkuSiPolicy.p7b doit être supprimée de l’emplacement suivant :

-

<partition système EFI>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Exécutez les commandes suivantes à partir d’une session Windows PowerShell avec élévation de privilèges pour propre stratégie à partir de ces emplacements :

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Activez le démarrage sécurisé à partir du BIOS. Consultez la documentation du fabricant de votre appareil pour savoir où activer le démarrage sécurisé. Si vous avez désactivé le démarrage sécurisé à l’étape 1 et que votre lecteur est protégé par BitLocker, suspendez la protection BitLocker, puis activez le démarrage sécurisé à partir de votre menu BIOS UEFI.

-

Activer BitLocker. Exécutez les commandes suivantes à partir d'une invite de commandes avec élévation de privilèges Windows :

Manager-bde -protectors -enable c:

-

Redémarrez votre appareil.

|

Modifier la date |

Description |

|

22 juillet 2025 |

|

|

10 juillet 2025 |

|

|

8 avril 2025 |

|

|

24 février 2025 |

|

|

11 février 2025 |

|

|

14 janvier 2025 |

|

|

12 novembre 2024 |

|