Méthode stratégie de groupe Objects (GPO) de démarrage sécurisé pour les appareils Windows avec des mises à jour gérées par le service informatique

S’applique à

Date de publication d’origine : 30 octobre 2025

ID de la base de connaissances : 5068198

|

Cet article contient des conseils pour :

Remarque : Si vous êtes un particulier qui possède un appareil Windows personnel, consultez l’article Appareils Windows pour les particuliers, les entreprises et les établissements scolaires avec des mises à jour gérées par Microsoft. |

|

Disponibilité de cette prise en charge

|

|

Modifier la date |

Modifier la description |

|---|---|

|

11 novembre 2025 |

|

|

26 novembre 2025 |

|

Dans cet article :

Introduction

Ce document décrit la prise en charge du déploiement, de la gestion et de la surveillance des mises à jour de certificat de démarrage sécurisé à l’aide de l’objet stratégie de groupe de démarrage sécurisé. Les paramètres se composent des éléments suivants :

-

La possibilité de déclencher le déploiement sur un appareil

-

Paramètre permettant d’accepter/de refuser des compartiments à haut niveau de confiance

-

Paramètre permettant d’accepter/de refuser la gestion des mises à jour par Microsoft

Méthode de configuration de l’objet stratégie de groupe (GPO)

Cette méthode offre un paramètre de démarrage sécurisé simple stratégie de groupe que les administrateurs de domaine peuvent définir pour déployer des mises à jour de démarrage sécurisé sur tous les clients et serveurs Windows joints à un domaine. En outre, deux assistances de démarrage sécurisé peuvent être gérées avec les paramètres d’adhésion/refus.

Pour obtenir les mises à jour qui incluent la stratégie de déploiement des mises à jour de certificat de démarrage sécurisé, consultez la section Ressources ci-dessous.

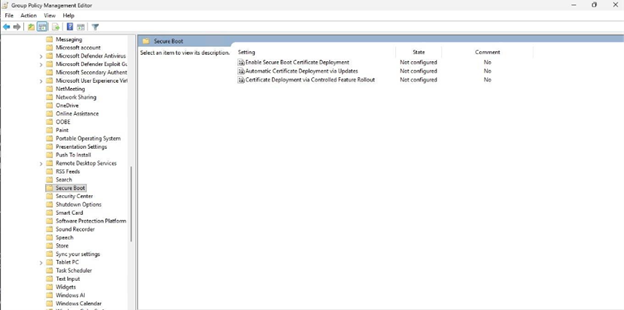

Cette stratégie se trouve sous le chemin d’accès suivant dans l’interface utilisateur stratégie de groupe :

Configuration de l’ordinateur >modèles d’administration >composants Windows >démarrage sécurisé

Important : Les mises à jour du démarrage sécurisé dépendent du microprogramme de l’appareil, et certains appareils peuvent rencontrer des problèmes de compatibilité. Pour garantir un déploiement sécurisé :

-

Validez la stratégie de mise à jour sur au moins un appareil représentatif pour chaque type d’appareil dans votre organization.

-

Vérifiez que les certificats de démarrage sécurisé sont correctement appliqués à la base de données UEFI et à la clé KEK. Pour obtenir des instructions détaillées, consultez Mises à jour des certificats de démarrage sécurisé : Conseils pour les professionnels de l’informatique et les organisations.

-

Après validation, regroupez les appareils par hachage de compartiment et appliquez la stratégie à ces appareils pour un déploiement contrôlé.

Paramètres de configuration disponibles

Les trois paramètres disponibles pour le déploiement de certificat de démarrage sécurisé sont décrits ici. Ces paramètres correspondent aux clés de Registre décrites dans Mises à jour des clés de Registre pour le démarrage sécurisé : appareils Windows avec mises à jour gérées par le service informatique.

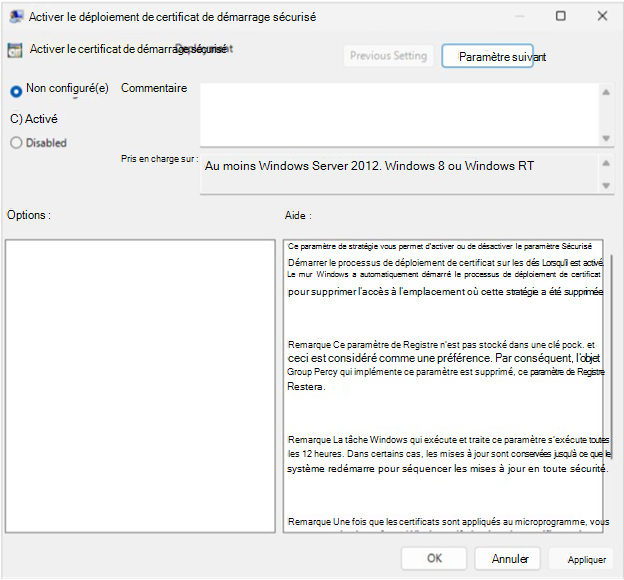

Activer le déploiement de certificat de démarrage sécurisé

stratégie de groupe nom du paramètre : Activer le déploiement du certificat de démarrage sécurisé

Description : Cette stratégie détermine si Windows lance le processus de déploiement de certificat de démarrage sécurisé sur les appareils.

-

Activé : Windows commence automatiquement à déployer des certificats de démarrage sécurisé mis à jour une fois la tâche de démarrage sécurisé exécutée.

-

Désactivé : Windows ne déploie pas automatiquement les certificats.

-

Non configuré : le comportement par défaut s’applique (aucun déploiement automatique).

Remarques :

-

La tâche qui traite ce paramètre s’exécute toutes les 12 heures. Certaines mises à jour peuvent nécessiter un redémarrage pour être effectuées en toute sécurité.

-

Une fois que les certificats sont appliqués au microprogramme, ils ne peuvent pas être supprimés de Windows. L’effacement des certificats doit être effectué via l’interface du microprogramme.

-

Ce paramètre est considéré comme une préférence ; si l’objet de stratégie de groupe est supprimé, la valeur de Registre reste.

-

Correspond à la clé de Registre AvailableUpdates.

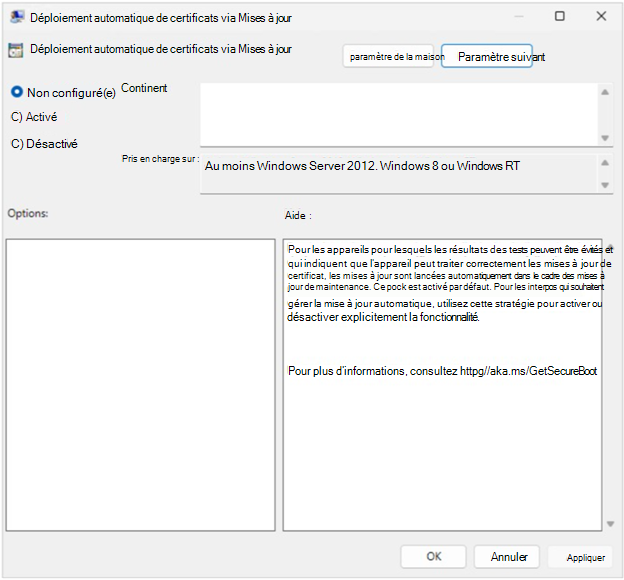

Déploiement automatique de certificats via Mises à jour

stratégie de groupe nom du paramètre : Déploiement automatique des certificats via Mises à jour

Description : Cette stratégie contrôle si les mises à jour de certificat de démarrage sécurisé sont appliquées automatiquement via des mises à jour de sécurité mensuelles windows et non liées à la sécurité. Les appareils que Microsoft a validés comme étant capables de traiter les mises à jour des variables de démarrage sécurisé recevront ces mises à jour dans le cadre de la maintenance cumulative et les appliqueront automatiquement.

Remarque : L’activation de cette stratégie désactive le déploiement automatique de certificats via Mises à jour. Cela équivaut à définir la clé de Registre HighConfidenceOptOut sur 1.La désactivation de cette stratégie opte pour le déploiement automatique de certificats via Mises à jour, ce qui équivaut à définir HighConfidenceOptOut sur 0.

-

Activé : le déploiement automatique est bloqué ; les mises à jour doivent être gérées manuellement.

-

Désactivé : les appareils avec des résultats de mise à jour validés recevront automatiquement des mises à jour de certificat pendant la maintenance.

-

Non configuré : le déploiement automatique se produit par défaut.

Remarques :

-

Appareils prévus confirmés pour traiter correctement les mises à jour.

-

Configurez cette stratégie pour opter pour le déploiement automatique.

-

Correspond à la clé de Registre HighConfidenceOptOut.

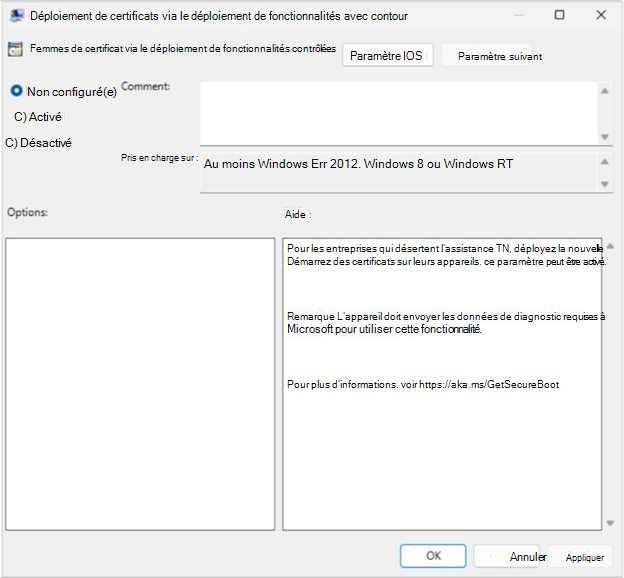

Déploiement de certificats via le déploiement de fonctionnalités contrôlées

stratégie de groupe nom du paramètre : Déploiement de certificats via le déploiement de fonctionnalités contrôlées

Description : Cette stratégie permet aux entreprises de participer au déploiement de fonctionnalités contrôlées de la mise à jour de certificat de démarrage sécurisé gérée par Microsoft.

-

Activé : Microsoft aide à déployer des certificats sur des appareils inscrits dans le cadre du déploiement.

-

Désactivé ou non configuré : aucune participation au déploiement contrôlé.

Configuration requise :

-

L’appareil doit envoyer les données de diagnostic requises à Microsoft. Pour plus d’informations, consultez Configurer les données de diagnostic Windows dans votre organization - Confidentialité Windows | Microsoft Learn.

-

Correspond à la clé de Registre MicrosoftUpdateManagedOptIn.

Ressources

Pour plus d’informations sur les clés de registre UEFICA2023Status et UEFICA2023Error, consultez également Mises à jour de clés de Registre pour le démarrage sécurisé : appareils Windows avec mises à jour gérées par le service informatique pour plus d’informations sur les clés de Registre UEFICA2023Status et UEFICA2023Error.

Consultez Événements de mise à jour de la base de données de démarrage sécurisé et de la variable DBX pour les événements utiles pour comprendre les status des appareils, des attributs d’appareil et des ID de compartiment d’appareil. Portez une attention particulière aux événements 1801 et 1808 décrits sur la page des événements.

Pour les stratégie de groupe les msis et la feuille de calcul de référence des paramètres de stratégie de groupe, utilisez les liens ci-dessous ou assurez-vous que les modèles d’administration que vous utilisez sont publiés à ou après les dates indiquées dans le tableau.

|

Plateforme |

MSI publié |

Feuille de référence des paramètres de stratégie de groupe publiée |

|---|---|---|

|

Client |

Date de publication : 27/10/2025 |

Date de publication : 2/10/2025 |

|

Serveur |

Date de publication : 27/10/2025 |

Date de publication : 27/10/2025 |